drf组件之jwt认证

drf组件之jwt认证模块

一、认证规则

全称:json web token

解释:加密字符串的原始数据是json,后台产生,通过web传输给前台存储

格式:三段式 - 头.载荷.签名 - 头和载荷用的是base64可逆加密,签名用md5不可逆加密

内容:

头(基础信息,也可以为空):加密方式、公司信息、项目组信息、...

载荷(核心信息):用户信息、过期时间、...

签名(安全保障):头加密结果+载荷加密结果+服务器秘钥 的md5加密结果

认证规则:

后台一定要保障 服务器秘钥 的安全性(它是jwt的唯一安全保障)

后台签发token(login接口 ) -> 前台存储 -> 发送需要认证的请求带着token -> 后台校验得到合法的用户 -> 权限管理

为什么要有jwt认证:

1)服务器压力小, 后台不需要存储token,只需要存储签发与校验token的算法,效率远远大于后台存储和取出token完成校验

2) jwt算法认证,更适合服务器集群部署

二、认证模块

安装:pip install djangorestframework-jwt

模块包:rest_framework_jwt

采用drf-jwt框架,后期任务只需要书写登录

为什么要重写登录:drf-jwt只完成了账号密码登录,我们还需要手机登录,邮箱登录

为什么不需要重写认证类:因为认证规则已经完成且固定不变,变得只有认证字符串的前缀,前缀可以在配置文件中配置

三、JWT使用

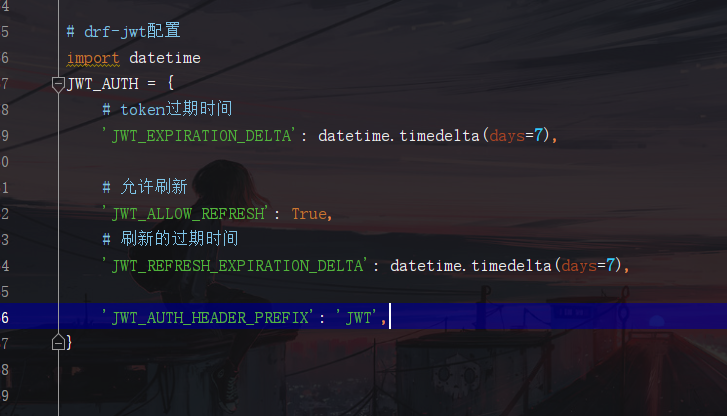

jwt配置;

在settings.py文件中配置,如果不配置,默认走jwt默认的

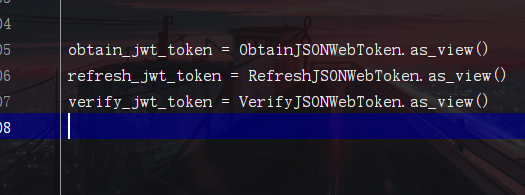

jwt插件的三个接口:

在urls.py中配置

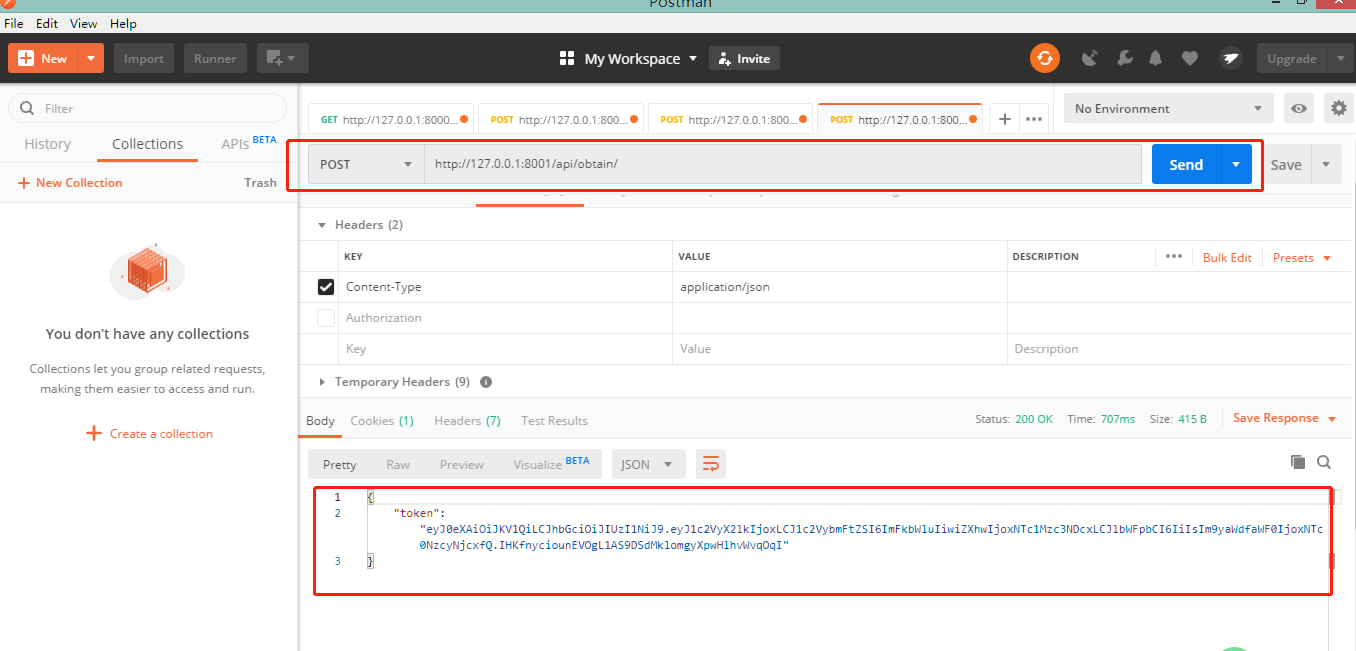

在postman中测试一下签发token

注意:上面三个接口都是发送POST请求

四、利用JWT实现多方式登录

注:APIResponse 为自定义Response对象

# views.py

from rest_framework.views import APIView

from . import models,serializers

from utils.response import APIResponse

class LoginAPIView(APIView):

# 登录接口应该禁用所有的认证和、权限,因为不管是谁都应该能进来

authentication_classes = []

permission_classes = []

def post(self, request, *args, **kwargs):

# 将数据传到序列化组件进行校验

user_ser = serializers.LoginSerializer(data=request.data)

user_ser.is_valid(raise_exception=True)

return APIResponse(msg='login success', data={

'username': user_ser.user.username,

'token': user_ser.token

})

注意:

通过user对象生成payload载荷

payload = jwt_payload_handler(user)

通过payload签发token

token = jwt_encode_handler(payload)

# serializer.py

from rest_framework.serializers import ModelSerializer, CharField, ValidationError, SerializerMethodField

from . import models

from django.contrib.auth import authenticate

import re

from rest_framework_jwt.serializers import jwt_payload_handler, jwt_encode_handler

class LoginSerializer(ModelSerializer):

username = CharField(write_only=True)

password = CharField(write_only=True)

class Meta:

model = models.User

fields = ('username', 'password')

def validate(self, attrs):

# user_obj = authenticate(**attrs)

# if not user_obj:

# raise ValidationError('用户名或密码错误')

# 账号密码登录 ==》 多方式登录

user = self._many_method_login(**attrs)

# 通过user对象生成payload载荷

payload = jwt_payload_handler(user)

# 通过payload签发token

token = jwt_encode_handler(payload)

# 将user和token存放在序列化对象中,方便返回到前端去

self.user = user

self.token = token

return attrs

# 多方式登录 (用户名、邮箱、手机号三种方式登录)

def _many_method_login(self, **attrs):

username = attrs.get('username')

password = attrs.get('password')

# 利用正则匹配判断用户输入的信息

# 1.判断邮箱登录

if re.match(r'.*@.*', username):

user = models.User.objects.filter(email=username).first() # type: models.User

# 2.判断手机号登录

elif re.match(r'^1[3-9][0-9]{9}$',username):

user = models.User.objects.filter(mobile=username).first()

# 3.用户名登录

else:

user = models.User.objects.filter(username=username).first()

if not user:

raise ValidationError({'username': '账号有误'})

if not user.check_password(password):

raise ValidationError({'password': '密码错误'})

return user

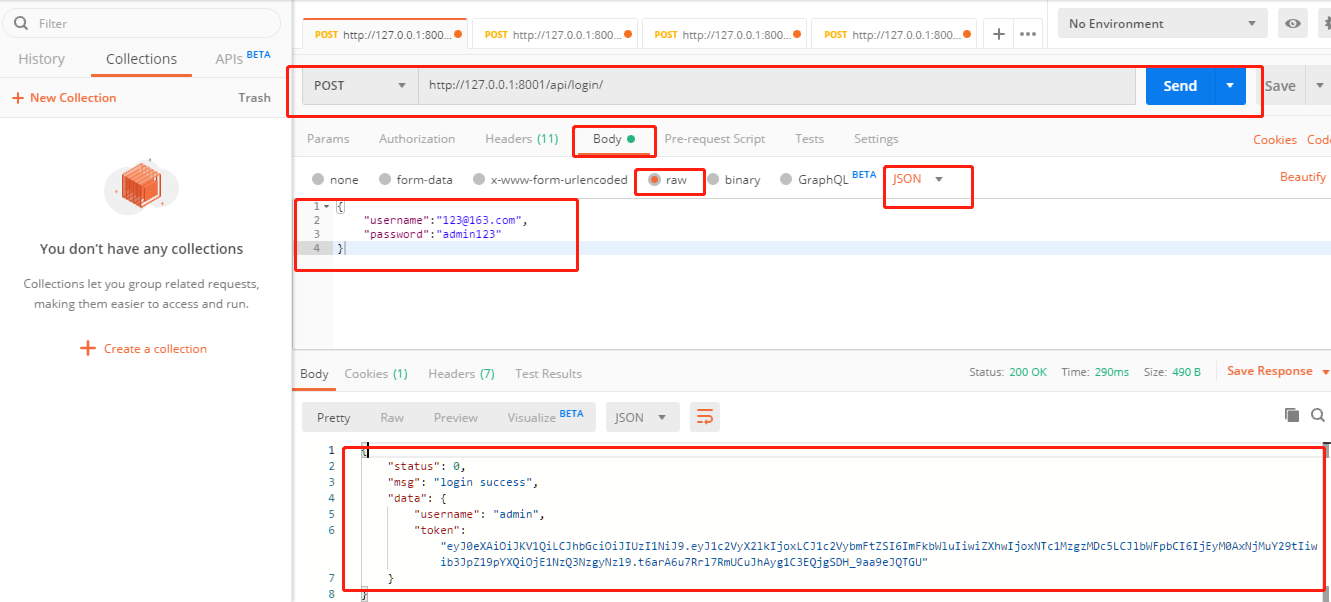

使用postman测试代码:

五、前后台分离模式下信息交互规则

"""

1)任何人都能直接访问的接口

请求不是是get、还是post等,不需要做任何校验

2)必须登录后才能访问的接口

任何请求方式都可能做该方式的限制,请求必须在请求头中携带认证信息 - authorization

3)前台的认证信息获取只能通过登录接口

前台提供账号密码等信息,去后台换认证信息token

4)前台如何完成登录注销

前台登录成功一般在cookie中保存认证信息token,分离注销就是前台主动清除保存的token信息

"""

drf组件之jwt认证的更多相关文章

- DRF框架(七) ——三大认证组件之频率组件、jwt认证

drf频率组件源码 1.APIView的dispatch方法的 self.initial(request,*args,**kwargs) 点进去 2.self.check_throttles(re ...

- drf认证组件、权限组件、jwt认证、签发、jwt框架使用

目录 一.注册接口 urls.py views.py serializers.py 二.登录接口 三.用户中心接口(权限校验) urls.py views.py serializers.py 四.图书 ...

- drf框架中jwt认证,以及自定义jwt认证

0909自我总结 drf框架中jwt 一.模块的安装 官方:http://getblimp.github.io/django-rest-framework-jwt/ 他是个第三方的开源项目 安装:pi ...

- DRF项目之JWT认证方式的简介及使用

什么是JWT Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计为紧凑且安全的,特别适用于分布式站点 ...

- drf认证组件(介绍)、权限组件(介绍)、jwt认证、签发、jwt框架使用

目录 一.注册接口 urls.py views.py serializers.py 二.登录接口 三.用户中心接口(权限校验) urls.py views.py serializers.py 四.图书 ...

- DRF之JWT认证

一.JWT认证 JWT构成 JWT分为三段式:头.体.签名(head.payload.sgin) 头和体是可逆加密的,让服务器可以反解析出user对象,签名是不可逆加密,保证整个token的安全性的. ...

- drf的JWT认证

JWT认证(5星) token发展史 在用户注册或登录后,我们想记录用户的登录状态,或者为用户创建身份认证的凭证.我们不再使用Session认证机制,而使用Json Web Token(本质就是tok ...

- jwt 认证

目录 jwt 认证示意图 jwt 认证算法:签发与检验 drf 项目的 jwt 认证开发流程(重点) drf-jwt 框架基本使用 token 刷新机制(了解) jwt 认证示意图 jwt 优势 1 ...

- DRF 组件

DRF组件中的认证 授权 频率限制 分页 注册器 url控件

随机推荐

- react - 组件间的值传递

父组件向子组件传值 父组件通过属性进行传递,子组件通过props获取 //父组件 class CommentList extends Component{ render(){ return( < ...

- Shiro权限管理框架(四):深入分析Shiro中的Session管理

其实关于Shiro的一些学习笔记很早就该写了,因为懒癌和拖延症晚期一直没有落实,直到今天公司的一个项目碰到了在集群环境的单点登录频繁掉线的问题,为了解决这个问题,Shiro相关的文档和教程没少翻.最后 ...

- 组合+封装+property+多态+鸭子类型(day21)

目录 昨日回顾 继承 什么是继承 继承的目的 什么是抽象 继承背景下,对象属性的查找顺序 派生 什么是派生 子类派生出新的属性,重用父类的属性 新式类和经典类 钻石继承的继承顺序 今日内容 一.组合 ...

- Windows机器配置启动加载器的高级选项后,机器出现蓝屏,无法RDP

问题描述: 虚拟机重启后出现蓝屏,需要排查原因 蓝屏界面如下: 排查结果: 1.Console发现机器停留在上述蓝屏界面,按F8后,机器可以正常启动并成功连接:但通过console再次重启后,又会进入 ...

- 洛谷P2107 【小Z的AK计划】

#include<iostream> #include<queue> #include<algorithm> using namespace std; struct ...

- 前端与算法 leetcode 26. 删除排序数组中的重复项

目录 # 前端与算法 leetcode 26. 删除排序数组中的重复项 题目描述 概要 提示 解析 算法 # 前端与算法 leetcode 26. 删除排序数组中的重复项 题目描述 26. 删除排序数 ...

- MIT线性代数:1.方程组的几何解析

- NOIP模拟 2

大概就是考试的时候慌的一批,因为一道正解也没想出来,T1,T3只会暴搜,听见天皇在旁边的窃喜声本渣内心是崩溃的 会打暴搜的我先打了暴搜,大多数时间都用在第二题上,妄想自己能拿50多分- 最后半小时万念 ...

- VNC的安装以及使用

VNC (Virtual Network Console)是虚拟网络控制台的缩写.它 是一款优秀的远程控制工具软件,由著名的 AT&T 的欧洲研究实验室开发的.VNC 是在基于 UNIX 和 ...

- Selenium +Chrome浏览器如何模拟手机操作

Selenium +Chrome浏览器如何模拟手机操作 进入手机模式 打开谷歌浏览器,按F12,进入开发者模式,点击Toggle device toolbar,进入手机模式 设置Chrome的手机模式 ...