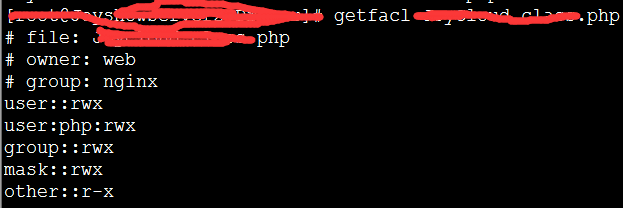

linux文件权限多一个+啥意思

linux文件权限显示多了一个+,说明添加了acl权限

使用getfacl filename 能查看到 ower group other 还多了一个php 用户有rwx权限。

acl详解 转: https://www.cnblogs.com/Jimmy1988/p/7249844.html

Linux文件权限与属性详解 之 ACL

Linux文件权限与属性详解 之 一般权限

Linux文件权限与属性详解 之 ACL

Linux文件权限与属性详解 之 SUID、SGID & SBIT

Linux文件权限与属性详解 之 chattr & lsattr

Linux文件权限与属性详解 之 su & sudo

ACL权限

1. 什么是ACL

ACL(Access Control List),访问控制列表。

那么这玩意有啥用处呢?下面我们考虑一种场景:

假设我Jimmy创建了一个项目文件夹,我和我的开发团队Rocket对该目录均具备

rwx的权限,因为我该文件夹下有源码等,不能对外开放,所以对其他用户的权限为0,即我的文件夹目录为drwxrwx---;

然而有一天,我的一个灰常好的盆友Sherry想要看一下我的项目,看看我写的代码有多流弊,然而我不好意思拒绝,这个时候我有三种选择:

- 让其成为所有者(这个当然不可能)

- 让其成为项目组成员(然而她并没有参与开发,再说她也基本看不懂代码,万一不小心删掉了部分代码咋弄?)

- 给其它人赋以

r-x的权限(然而,other用户太多了吧,万一我代码没发布就被竞争对手给copy了呢?)

看来,以上三种手段都不靠谱啊,怪就怪other的用户全太大了,唉,这可咋整?

那么,我们为什么不为Sherry开小灶呢?就是让其不属于任何一个组,只是以单用户的身份被赋予特定权限。

这种“开小灶”的方式,其实就是ACL权限!

ACL可以针对单一用户、单一文件或目录来进行r、w、x的权限设置,对于需要特殊权限的使用状况非常有帮助

2. ACL的操作

0). 查看系统是否支持ACL

首先,我们看一下自己的Linux系统存在着那些硬盘:

[niesh@niesh ~]$ df -Th

文件系统 类型 容量 已用 可用 已用% 挂载点

/dev/mapper/centos_niesh-root xfs 18G 8.5G 9.1G 49% /

devtmpfs devtmpfs 348M 0 348M 0% /dev

tmpfs tmpfs 363M 84K 363M 1% /dev/shm

tmpfs tmpfs 363M 5.5M 358M 2% /run

tmpfs tmpfs 363M 0 363M 0% /sys/fs/cgroup

/dev/sda1 xfs 497M 158M 339M 32% /boot

.host:/ vmhgfs 271G 42G 229G 16% /mnt/hgfs

tmpfs tmpfs 73M 16K 73M 1% /run/user/42

tmpfs tmpfs 73M 0 73M 0% /run/user/1000根目录(/)的挂载点此处为/dev/mapper/centos_niesh-root,我们可以查看其是否支持ACL权限

[root@niesh ~]# dumpe2fs -h /dev/centos_niesh/root

dumpe2fs 1.42.9 (28-Dec-2013)

dumpe2fs: Bad magic number in super-block 当尝试打开 /dev/centos_niesh/root 时

找不到有效的文件系统超级块.很郁闷,居然报这个错误,查了很多资料,发现dumpe2fs命令为ext文件系统家族的命令,我的系统为CentOS7,文件系统为XFS,XFS默认支持ACL:

[root@niesh ~]# lsb_release -a

LSB Version: :core-4.1-amd64:core-4.1-noarch:cxx-4.1-amd64:cxx-4.1-noarch:desktop-4.1-amd64:desktop-4.1-noarch:languages-4.1-amd64:languages-4.1-noarch:printing-4.1-amd64:printing-4.1-noarch

Distributor ID: CentOS

Description: CentOS Linux release 7.2.1511 (Core)

Release: 7.2.1511

Codename: Core

[root@niesh ~]# df -Th

文件系统 类型 容量 已用 可用 已用% 挂载点

/dev/mapper/centos_niesh-root xfs 18G 8.5G 9.1G 49% /可以使用 xfs_info /dev/xxx查看'XFS`文件系统信息:

[root@niesh ~]# xfs_info /dev/centos_niesh/root

meta-data=/dev/mapper/centos_niesh-root isize=256 agcount=4, agsize=1144832 blks

= sectsz=512 attr=2, projid32bit=1

= crc=0 finobt=0

data = bsize=4096 blocks=4579328, imaxpct=25

= sunit=0 swidth=0 blks

naming =version 2 bsize=4096 ascii-ci=0 ftype=0

log =internal bsize=4096 blocks=2560, version=2

= sectsz=512 sunit=0 blks, lazy-count=1

realtime =none extsz=4096 blocks=0, rtextents=0但是,貌似看不到是否支持ACL权限,我也只能这样了 (谁知道怎么查看请留言告诉我,不胜感激) !

1). 安装ACL

系统默认的是不会安装ACL权限的,因此需要我们自己动手:

- RPM 包:

前提:能够获取到系统安装包

命令:rpm -ivh libacl-x.x.xx-x.x acl-x.x.xx-x.x.rpm- yum:

前提:主机已经联网,且yum可用

命令:yum -y insatll libacl acl

2). 开启ACL

首先,我们查看一下我们Linux系统的ACL权限有没有开启:

使用 mount命令:

[root@niesh ~]# mount

/dev/mapper/centos_niesh-root on / type xfs (rw,relatime,seclabel,attr2,inode64,noquota)

selinuxfs on /sys/fs/selinux type selinuxfs (rw,relatime)

systemd-1 on /proc/sys/fs/binfmt_misc type autofs (rw,relatime,fd=34,pgrp=1,timeout=300,minproto=5,maxproto=5,direct)很明显,/dev/mapper/centos_nie-root没有ACL权限,我们需要自己手动开启。

开启的方式有两种:

- 命令开启

命令: mount -o remount,acl /

特点:临时性,重启失效- 文件开启

命令: vim /etc/fstab

特点:永久开启

完成修改后,需要重启或者重新挂载你设置的分区,此处我需要重新挂载根分区:

- 挂载: mount -o remount /

- 重启: restart

3). ACL文件设置

最常用的有以下2个命令:

getfacl: 获取文件或目录的ACL设置信息

命令: getfacl [-bkndRLP] { -m|-M|-x|-X ... } file ...

参数:-a , --access:显示文件或目录的访问控制列表

-d , --default:显示文件或目录的默认(缺省)的访问控制列表

-c , --omit-header:不显示默认的访问控制列表

-R , --recursive:操作递归到子目录setfacl: 设置文件或目录的ACL设置信息

命令:setfacl [-bkndRLP] { -m|-M|-x|-X ... } file ...

参数:-m, --modify=acl:修改文件或目录的扩展ACL设置信息

-x, --remove=acl:从文件或目录删除一个扩展的ACL设置信息

-b, --remove-all:删除所有的扩展的ACL设置信息

-k, --remove-default:删除缺省的acl设置信息

-n, --no-mask:不要重新计算有效权限。setfacl默认会重新计算ACL mask,除非mask被明确的制定

-d, --default:设置默认的ACL设置信息(只对目录有效)

-R, --recursive:操作递归到所有子目录和 文件

针对我们最开始讨论问题,此处我们进行实战练习。

首先,我建立一个目录Project:

[niesh@niesh tmp]$ mkdir -m 770 Project

[niesh@niesh tmp]$ ll

总用量 0

drwxrwx---. 2 niesh niesh 6 7月 28 15:44 Project其次,我增加一个新用户叫做Sherry:

[root@niesh ~]# useradd Sherry

[root@niesh ~]# passwd Sherry

[root@niesh ~]# 再次,查看我和Sherry分别属于哪一个组:

[root@niesh ~]# groups Sherry

Sherry : Sherry

[root@niesh ~]# groups niesh

niesh : niesh wheel很明显我俩不属于同一个组,因此Sherry对我建立的 Project 目录不具备任何权限:

[Sherry@niesh tmp]$ cd Project/

bash: cd: Project/: 权限不够

[Sherry@niesh tmp]$ ^C

[Sherry@niesh tmp]$ ll Project/

ls: 无法打开目录Project/: 权限不够然后,我增加Sherry的ACL权限:

[niesh@niesh tmp]$ setfacl -m u:Sherry:rx Project/

[niesh@niesh tmp]$ ll

总用量 4

drwxrwx---+ 2 niesh niesh 6 7月 28 15:44 Project看到了吧,以上权限第11位有一个 + 号,代表的就是ACL权限

4). 查看ACL权限

我们可以使用 getfacl命令查看刚才设置好的权限:

设置之前:

[niesh@niesh tmp]$ getfacl Project/

# file: Project/

# owner: niesh

# group: niesh

user::rwx

group::rwx

other::---设置之后:

[niesh@niesh tmp]$ getfacl Project/

# file: Project/

# owner: niesh

# group: niesh

user::rwx

user:Sherry:r-x

group::rwx

mask::rwx

other::---多了几行:

- user:Sherry:r-x: 表示Sherry具备的ACL权限为 r-x

- mask::rwx: 表示ACL的最大权限,用你分配给用户的权限与mask相与(类似于子网掩码)

5). 删除ACL

采用 setfacl -d <dir>命令:

[niesh@niesh tmp]$ setfacl -b Project/

[niesh@niesh tmp]$ ll

总用量 0

drwxrwx---. 2 niesh niesh 6 7月 28 15:44 Project

[niesh@niesh tmp]$ getfacl Project/

# file: Project/

# owner: niesh

# group: niesh

user::rwx

group::rwx

other::---删除我刚才建立的Sherry用户:

[root@niesh ~]# userdel -r Sherry

[root@niesh ~]# cat /etc/passwdlinux文件权限多一个+啥意思的更多相关文章

- 修改linux文件权限

Linux系统中的每个文件和目录都有访问许可权限,用它来确定谁可以通过何种方式对文件和目录进行访问和操作. 文件或目录的访问权限分为只读,只写和可执行三种.以文件为例,只读权限表示只允许读其内容,而禁 ...

- Linux 文件权限总结

在 Linux 中最基本的任务之一就是设置文件权限.理解它们是如何实现的是你进入 Linux 世界的第一步.如您所料,这一基本操作在类 UNIX 操作系统中大同小异.实际上,Linux 文件权限系统就 ...

- Linux&shell 之Linux文件权限

写在前面:案例.常用.归类.解释说明.(By Jim) Linux文件权限用户useradd test (添加用户test)userdel test (删除用户test)passwd test(修改用 ...

- linux文件权限整理

网上对linux文件权限的已经很多,不过还是要自己整理一下,不然每次都要查资料. linux下所有东西都是文件,包括设备,所以这里的文件也包括文件夹. 先是查看文件权限:ls -lh xzc@xzc- ...

- 修改linux文件权限命令:chmod 【转载】

Linux系统中的每个文件和目录都有访问许可权限,用它来确定谁可以通过何种方式对文件和目录进行访问和操作. chmod 命令可以改变所有子目录的权限,下面有2种方法 改变一个文件的权限: chmod ...

- 《Linux命令行与shell脚本编程大全》 第七章理解Linux文件权限

Linux沿用了Unix文件权限的方法,允许用户和组根据每个文件和目录的安全性设置来访问文件. 用户权限通过创建用户时分配的用户ID(UID)来跟踪的.每个用户有唯一的ID,但是登录时用的不是UID, ...

- linux文件权限总结(创建root不可以删除文件、只可追加的日志文件等)

文件类型 对于文件和目录的访问权力是根据读访问,写访问,和执行访问来定义的. 我们来看一下 ls 命令的输出结果 [root@iZ28dr6w0qvZ test]# ls -l 总用量 72 -rw- ...

- Linux 文件权限于目录配置

用户与用户组 我們以王三毛為例,王三毛這個『檔案』的擁有者為王三毛,他屬於王大毛這個群組, 而張小豬相對於王三毛,則只是一個『其他人(others)』而已. 不過,這裡有個特殊的人物要來介紹的,那就是 ...

- Linux文件权限与属性详解 之 SUID、SGID & SBIT

Linux文件权限与属性详解 之 一般权限 Linux文件权限与属性详解 之 ACL Linux文件权限与属性详解 之 SUID.SGID & SBIT Linux文件权限与属性详解 之 ch ...

随机推荐

- 利用angularjs完成注册表单

ng-init="username = 'first'"设置初始显示first字段 ng-class="{'error':signUpForm.username.$inv ...

- 【二十二】mysqli事务处理与预处理总结

事务处理 事务基本原理 如果不开启事务,执行一条sql,马上会持久化数据.可见:默认的mysql对sql语句的执行是自动提交的! 如果开启了事务,就是关闭了自动提交的功能,改成了commit执行自动提 ...

- socket之基础

链接https://www.cnblogs.com/clschao/articles/9593164.html

- 实体entity、JavaBean、Model、POJO、domain的区别

实体entity.JavaBean.Model.POJO.domain的区别Java Bean.POJO. Entity. VO , 其实都是java 对象,只不过用于不同场合罢了. 按照 Sprin ...

- 《剑指offer》第五十九题(滑动窗口的最大值)

// 面试题59(一):滑动窗口的最大值 // 题目:给定一个数组和滑动窗口的大小,请找出所有滑动窗口里的最大值.例如, // 如果输入数组{2, 3, 4, 2, 6, 2, 5, 1}及滑动窗口的 ...

- Android集成人脸识别demo分享

本应用来源于虹软人工智能开放平台,人脸识别技术工程如何使用? 1.下载代码 git clone https://github.com/andyxm/ArcFaceDemo.git 2.下载虹软人脸识别 ...

- Linux性能测试-FIO测试

Fdisk –l 查看磁盘分区情况. df –h 磁盘挂载情况 wget http://brick.kernel.dk/snaps/fio-2.2.5.tar.gz yum install liba ...

- https 学习笔记

参考 : http://www.cnblogs.com/JimmyZhang/archive/2008/10/02/Cryptograph.html https://blog.csdn.net/Jog ...

- mybatis-generator-core 自动生成实体和Mapper

所谓mybatis-generator-core就是利用mybatis-generator-core.jar自动生成数据库对应的实体和映射文件.首先要下载mybatis-generator-core- ...

- legend2---开发日志6(后端和前端如何相互配合(比如php,js,元素状态和数据改变))

legend2---开发日志6(后端和前端如何相互配合(比如php,js,元素状态和数据改变)) 一.总结 一句话总结:php给元素初始状态,js根据这个状态做初始化和后续变化,使用vue真的很方便( ...