【windows核心编程】使用远程线程注入DLL

前言

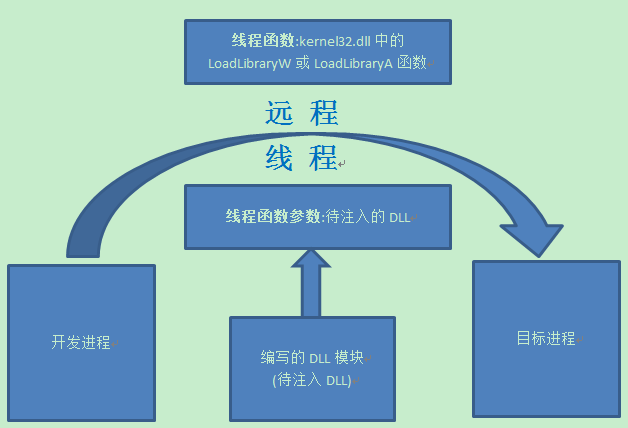

该技术是指通过在【目标进程】中创建一个【远程线程】来达到注入的目的。

创建的【远程线程】函数为LoadLibrary, 线程函数的参数为DLL名字, 想要做的工作在DLL中编写。

示意图如下:

相关API

1、创建远程线程

//该函数除了第一个参数为目标进程句柄外

//其他参数均和CreateThread一样

HANDLE hThread = CreateRemoteThread(

__in HANDLE hProcess, //目标进程句柄

__in_opt LPSECURITY_ATTRIBUTES lpThreadAttributes,

__in SIZE_T dwStackSize, //线程栈初始预定空间=Max(/STACK, dwStackSize, 初始调拨大小=(dwStackSize == 0? /STACK, dwStackSize)

__in LPTHREAD_START_ROUTINE lpStartAddress, //线程函数

__in_opt LPVOID lpParameter, //线程函数参数

__in DWORD dwCreationFlags, //标志

__out_opt LPDWORD lpThreadId //线程ID

)

失败返回NULL

2、根据进程ID获取进程句柄,并且传入相应权限标志,自定义函数

//根据进程ID获取进程句柄

HANDLE GetProcessHandle(DWORD deProcessID)

{

HANDLE hProcess = OpenProcess(

PROCESS_QUERY_INFORMATION //查询进程句柄

| PROCESS_VM_OPERATION //PROCESS_VM_WRITE + PROCESS_VM_READ + x

| PROCESS_CREATE_THREAD //创建线程

| PROCESS_VM_WRITE, //WriteProcessMemory

FALSE, //不继承

deProcessID //进程句柄

); return hProcess;

}

3、获得LoadLibrary函数地址

由于LoadLibrary是个宏,而非实际的函数,因此需要使用GetProcAddress并传入LoadLibraryW 或 LoadLibraryA来获取真实地址

4、从目标进程申请内存

当把Dll名字作为线程函数LoadLibraryW(A)的参数传给他时,由于此时的线程是运行在其他进程地址空间中的,因此当把本地进程中的字符串指针传给CreateRemoteThread函数时会引起访问违例,因此需要从目标进程地址空间中申请内存,并将本地Dll名字符串写入远程进程,然后使用远程进程中的地址作为CreateRemoteThread函数的参数。

//该函数除了第一个参数为进程句柄外

//其他参数和VirtualAlloc一样

LPVOID WINAPI VirtualAllocEx(

__in HANDLE hProcess, //进程句柄

__in_opt LPVOID lpAddress, //地址,为NULL自动找一个合适的地址

__in SIZE_T dwSize, //内存块大小,单位为字节

__in DWORD flAllocationType, //分配类型,预定或调拨

__in DWORD flProtect //保护属性

);

5、往远程进程中写输入, 即把本地DLL名字字符串 写入 远程进程地址空间中

BOOL WINAPI WriteProcessMemory(

__in HANDLE hProcess, //进程句柄

__in LPVOID lpBaseAddress, //写入地址

__in LPCVOID lpBuffer, //源缓冲区

__in SIZE_T nSize, //缓冲区大小,单位为字节

__out SIZE_T *lpNumberOfBytesWritten //实际写入的字节数

);

No code you say a XX

本demo的作用是将一个DLL注入一个窗口标题为"Endl"的目标进程,该DLL的作用是在DLL_PROCESS_ATTACH中ExitProcess,即强制退出目标进程。

开发进程代码

//根据进程ID获取进程句柄

HANDLE GetProcessHandle(DWORD deProcessID)

{

HANDLE hProcess = OpenProcess(

PROCESS_QUERY_INFORMATION //查询进程句柄

| PROCESS_VM_OPERATION //PROCESS_VM_WRITE + PROCESS_VM_READ + x

| PROCESS_CREATE_THREAD //创建线程

| PROCESS_VM_WRITE, //WriteProcessMemory

FALSE, //不继承

deProcessID //进程句柄

); return hProcess;

} int _tmain(int argc, _TCHAR* argv[])

{

DWORD dwErrCode = ; //获取进程ID

//HWND hWnd = FindWindow(NULL, _T("计算器"));

HWND hWnd = FindWindow(NULL, _T("Endl")); DWORD dwProcessID = ;

GetWindowThreadProcessId(hWnd, &dwProcessID);

HANDLE hDestProcess = GetProcessHandle(dwProcessID);

if(NULL == hDestProcess)

{

cerr<<"打开进程句柄失败"<<endl;

return ;

} //获取KERNER32.DLL 模块句柄

HMODULE hModule = GetModuleHandle(_T("kernel32.dll"));

if(NULL == hModule)

{

cerr<<"获取kernel32.dll句柄失败"<<endl;

return -;

} //线程函数,kernerl32.dll被映射到所有进程内相同的地址

LPTHREAD_START_ROUTINE lpThreadStartRoutine =

(LPTHREAD_START_ROUTINE)GetProcAddress(hModule, "LoadLibraryW");

if(NULL == lpThreadStartRoutine)

{

cerr<<"获取LoadLibraryW地址失败"<<endl;

return -;

} //从目标进程内申请堆内存

LPVOID lpMemory = VirtualAllocEx(

hDestProcess, NULL, MAX_PATH, MEM_RESERVE | MEM_COMMIT, PAGE_READWRITE);

if(NULL == lpMemory)

{

cerr<<"申请目标进程内存失败"<<endl;

return -;

} //注入DLL

LPCTSTR lpDLLName = _T("DLLForRemoteThread.dll"); //把DLL名字写入目标进程

BOOL bWriteMemory = WriteProcessMemory(

hDestProcess, lpMemory, lpDLLName, (_tcslen(lpDLLName) + ) * sizeof(lpDLLName[]), NULL); if(FALSE == bWriteMemory)

{

cerr<<"WriteProcessMemory失败"<<endl;

dwErrCode = GetLastError();

VirtualFreeEx(hModule, lpMemory, , MEM_RELEASE | MEM_DECOMMIT);

return -;

} //创建远程线程

HANDLE hThread = CreateRemoteThread(

hDestProcess,

NULL,

,

lpThreadStartRoutine,

lpMemory,

,

NULL);

if (NULL == hThread || INVALID_HANDLE_VALUE == hThread)

{

cerr<<"创建远程线程CreateRomoteThread失败"<<endl;

VirtualFreeEx(hModule, lpMemory, , MEM_RELEASE | MEM_DECOMMIT);

return -;

} VirtualFreeEx(hModule, lpMemory, , MEM_RELEASE | MEM_DECOMMIT); return ;

}

待注入DLL代码

BOOL APIENTRY DllMain( HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch(ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

#if defined _DEBUG

OutputDebugString(TEXT("\r\n*************DLL_PROCESS_ATTACH*************"));

#endif

ExitProcess();

break;

case DLL_THREAD_ATTACH:

break;

case DLL_THREAD_DETACH:

break;

case DLL_PROCESS_DETACH:

break;

} return TRUE;

}

【windows核心编程】使用远程线程注入DLL的更多相关文章

- 【windows核心编程】远程线程DLL注入

15.1 DLL注入 目前公开的DLL注入技巧共有以下几种: 1.注入表注入 2.ComRes注入 3.APC注入 4.消息钩子注入 5.远线程注入 6.依赖可信进程注入 7.劫持进程创建注入 8.输 ...

- 远程线程注入DLL突破session 0 隔离

远程线程注入DLL突破session 0 隔离 0x00 前言 补充上篇的远程线程注入,突破系统SESSION 0 隔离,向系统服务进程中注入DLL. 0x01 介绍 通过CreateRemoteTh ...

- 远程线程注入DLL

远程线程注入 0x00 前言 远程线程注入是一种经典的DLL注入技术.其实就是指一个新进程中另一个进程中创建线程的技术. 0x01 介绍 1.远程线程注入原理 画了一个图大致理解了下远程线程注入dll ...

- 远程线程注入dll,突破session 0

前言 之前已经提到过,远线程注入和内存写入隐藏模块,今天介绍突破session 0的dll注入 其实今天写这个的主要原因就是看到倾旋大佬有篇文章提到:有些反病毒引擎限制从lsass中dump出缓存,可 ...

- 详细解读:远程线程注入DLL到PC版微信

一.远程线程注入的原理 1.其基础是在 Windows 系统中,每个 .exe 文件在双击打开时都会加载 kernel32.dll 这个系统模块,该模块中有一个 LoadLibrary() 函数,可以 ...

- 《windows核心编程系列》十七谈谈dll

DLL全称dynamic linking library.即动态链接库.广泛应用与windows及其他系统中.因此对dll的深刻了解,对计算机软件开发专业人员来说非常重要. windows中所有API ...

- 微信 电脑版 HOOK(WeChat PC Hook)- 远程线程注入dll原理

Windows加载dll的特性 1.Windows系统中,每个exe软件运行的时候,会加载系统模块kernel32.dll 2.所有加载进exe软件的系统模块kernel32.dll,内存地址都是一样 ...

- CreateRemoteThread远程线程注入Dll与Hook

CreateRemoteThread虽然很容易被检测到,但是在有些场合还是挺有用的.每次想用的时候总想着去找以前的代码,现在在这里记录一下. CreateRemoteThread远程注入 DWORD ...

- Windows核心编程 第十九章 DLL基础

第1 9章 D L L基础 这章是介绍基本dll,我就记录一些简单应用,dll的坑点以及扩展后面两章会说,到时候在总结. 自从M i c r o s o f t公司推出第一个版本的Wi n d o w ...

随机推荐

- Web中的监听器【Listener】与过滤器【Filter】 实例

监听器实例: package com.gwssi.listener; import javax.servlet.http.HttpSession; import javax.servlet.http. ...

- Android yyyymmdd转成yyyy-MM-dd格式

//把yyyymmdd转成yyyy-MM-dd格式 public static String formatDate(String str){ SimpleDateFormat sf1 = new Si ...

- 【Spring】关于Boot应用中集成Spring Security你必须了解的那些事

Spring Security Spring Security是Spring社区的一个顶级项目,也是Spring Boot官方推荐使用的Security框架.除了常规的Authentication和A ...

- long和Long的区别

Java中数据类型分两种:1.基本类型:long,int,byte,float,double2.对象类型:Long,Integer,Byte,Float,Double其它一切java提供的,或者你自己 ...

- selenium--大家庭介绍

安装好配置环境后,开始我的selenium之旅.简单的了解一下色,selenium大家庭的组成. Selenium是ThoughtWorks专门为 Web 应用而开发的功能测试工具.Selenium使 ...

- apk反编译(4)Smali代码注入

转自 : http://blog.sina.com.cn/s/blog_5674d18801019i89.html 应用场景 Smali代码注入只能应对函数级别的移植,对于类级别的移植是无能为力的.具 ...

- java知识积累——单元测试和JUnit(二)

首先来复习一下几个重要知识点,然后接着进行一些介绍.在上一篇文章中,我曾经贴过下面这张图片: 在Which method stubs would you like to create?这里,现在结合4 ...

- python 字符串换行的三种方式

if __name__ == '__main__': #第一种: 三个单引号 print ''' aaaaaaaaaaaaaaaa bbbbbbbbbbbbbb''' #第二种: 三个 ...

- Android开发之onActivityResult()中的resultCode为0,intent为null的解决办法

BUG:昨天在使用activity之间传值的时候,遇到了一个bug,该bug为:Activity A启动Activity B,然后在Activity B中取到一个值,并通过back键返回到Activi ...

- Sublime Text3中文乱码及tabs中文方块的解决方案

一.文本出现中文乱码问题 方案1 1.打开Sublime Text 3,按Ctrl+-打开控制行,复制粘贴以下python代码,然后回车运行. 2. 复制并粘贴如下代码: import urllib. ...