从Java的角度简单修复Cookie越权漏洞

技术实在是有限,讲解cookie越权的时候可能有点简单和粗糙。这里就简单记录学习下。

首先自己写一段存在漏洞的代码code:

sendCookie.java

package cookie; import java.io.IOException;

import javax.servlet.ServletException;

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse; public class SendCookieServlet extends HttpServlet { public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

//服务器端生成set-cookie

Cookie cookie = new Cookie("name", "admin");

//设置cookie存活时间为十分钟

cookie.setMaxAge(60*10);

//设置会话cookie允许的路径

//允许整个项目

cookie.setPath("/");

//将cookie中存储的信息发送到客户端---头

response.addCookie(cookie);

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

doGet(request, response);

}

}

然后接收cookie中的键值,然后进行判断

GetCookieServlet代码如下:

package cookie; import java.io.IOException;

import javax.servlet.ServletException;

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse; public class GetCookieServlet extends HttpServlet { public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

// 获取cookie的键值

Cookie[] cookies = request.getCookies();

request.setCharacterEncoding("UTF-8");

response.setContentType("text/html;charset=UTF-8");

String name=null;

//判斷cookie不能为空

if (cookies != null) {

for (Cookie cookie : cookies) {

// 获取键

cookie.getName();

if ("name".equals(cookie.getName())) {

name=cookie.getValue();

}

}

} if(name.equals("admin")) {

response.getWriter().write("欢迎admin登陆后台系统");

}else {

response.getWriter().write("欢迎xxx登陆后台系统");

}

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

doGet(request, response);

}

}

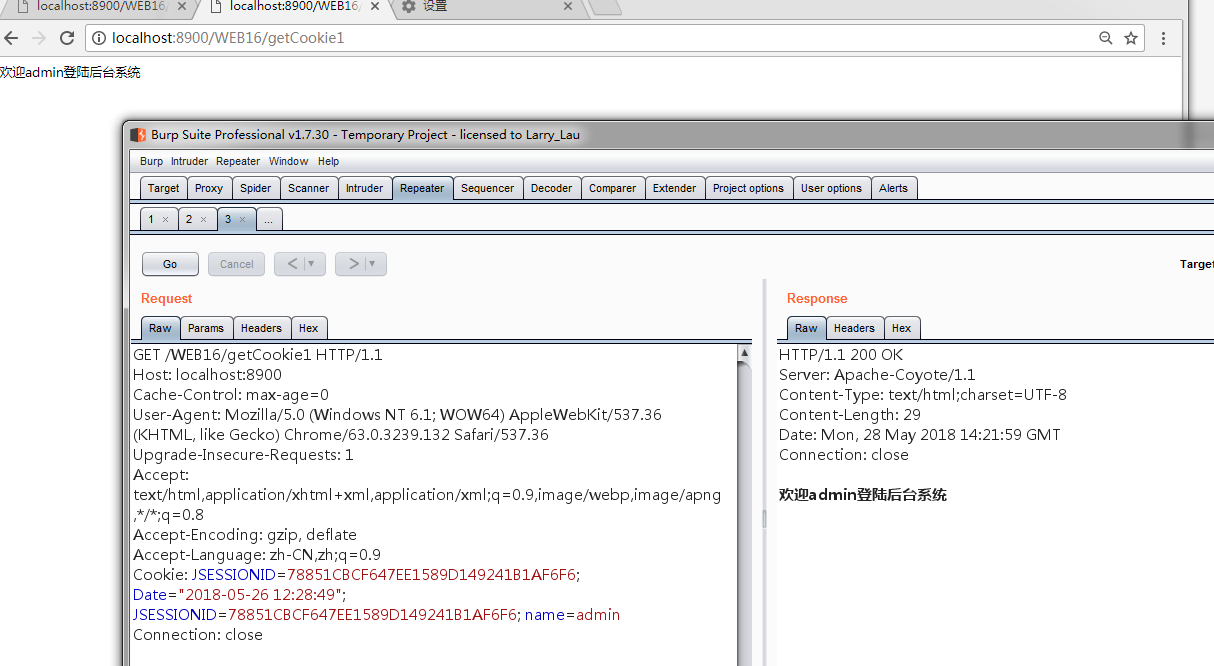

先访问sendCookie然后访问getCookie:

默认是进入admin系统

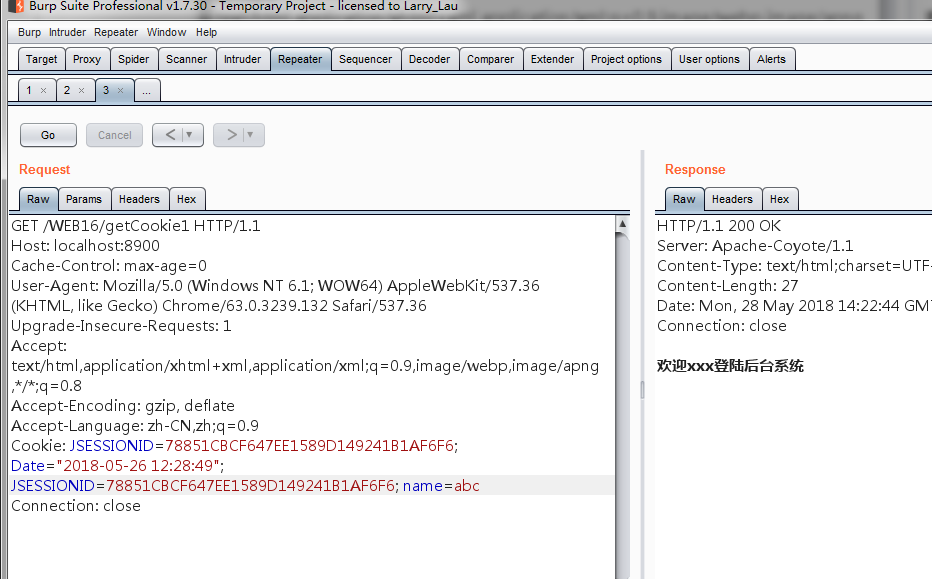

因为cookie中存储的name=admin,这里修复name=其他值

就越权进入了另一个系统

这里的问题就是没有使用session进行敏感信息的存储。

修复方案:验证session的有效性,session和用户是否匹配,以及用户当前权限

这里我把cookie的存储方式改成seesion的存储方式:

代码如下:

sendCookie:

package cookie; import java.io.IOException;

import javax.servlet.ServletException;

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import javax.servlet.http.HttpSession; public class SendCookieServlet extends HttpServlet { public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

HttpSession session = request.getSession();

session.setAttribute("name", "admin");

String id = session.getId();

//服务器端生成set-cookie

Cookie cookie = new Cookie("JSESSIONID", id);

//设置cookie存活时间为十分钟

cookie.setMaxAge(60*10);

//设置会话cookie允许的路径

//允许整个项目

cookie.setPath("/");

//将cookie中存储的信息发送到客户端---头

response.addCookie(cookie);

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

doGet(request, response);

}

}

getCookie代码如下:

package cookie; import java.io.IOException;

import javax.servlet.ServletException;

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import javax.servlet.http.HttpSession; public class GetCookieServlet extends HttpServlet { public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

request.setCharacterEncoding("UTF-8");

response.setContentType("text/html;charset=UTF-8");

HttpSession session = request.getSession();

String name = (String) session.getAttribute("name");

if(name.equals("admin")) {

response.getWriter().write("欢迎admin登陆后台系统");

}else {

response.getWriter().write("欢迎xxx登陆后台系统");

}

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

doGet(request, response);

}

}

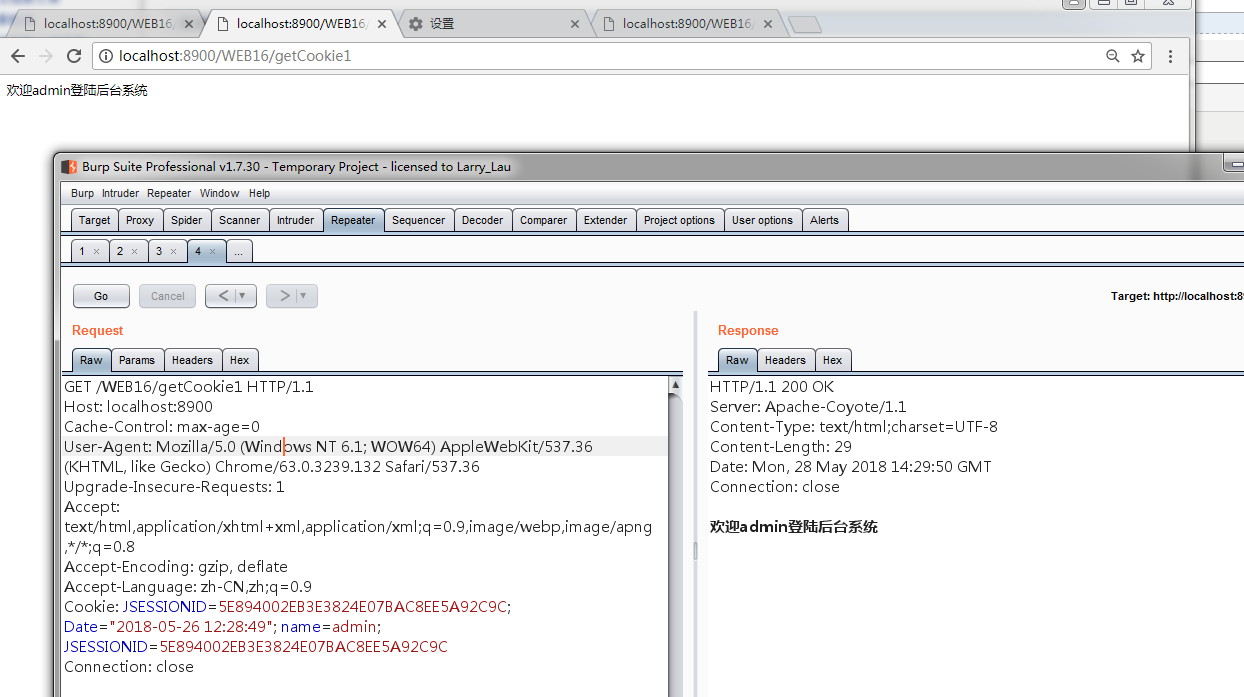

然后访问sendCookie然后再getCookie:

先正常访问:

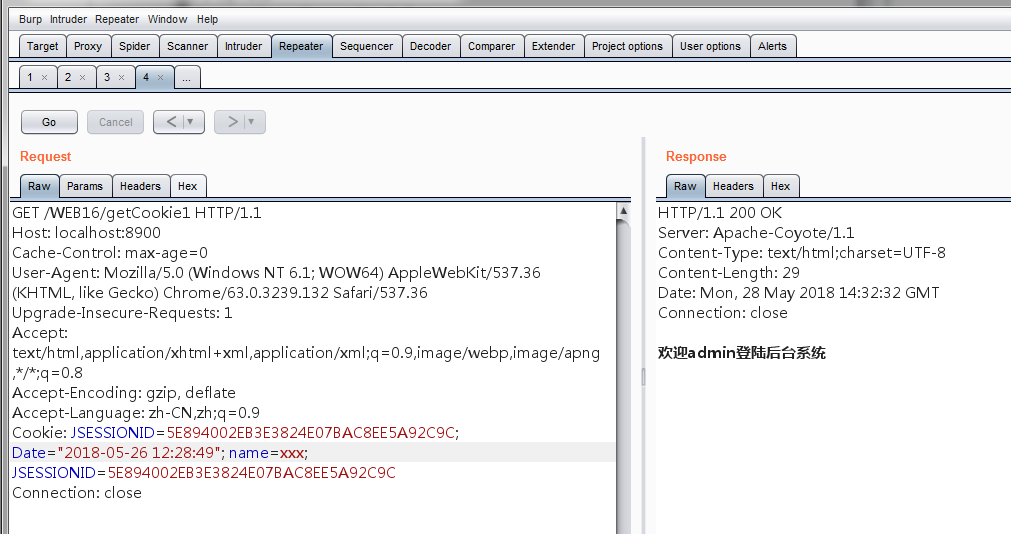

修改name=其他内容:

已经无法造成cookie的越权。事实证明使用session存储需要进行操作的数据更安全!

进行判断的时候不要直接用cookie存储。使用Session验证。

不忘初心,方得始终。

从Java的角度简单修复Cookie越权漏洞的更多相关文章

- 从Java的角度修复文件下载漏洞

从Java的角度谈下文件下载漏洞的产生,然后到他的修复方案.这里我的修复方案是白名单,而没有采用黑名单的方式. 首先先看一段存在文件下载漏洞的代码code: HTML视图页面 download.ht ...

- 从Java的角度修复CSRF漏洞

漏洞挖掘中,说实话挖过最多的漏洞就属CSRF漏洞了,提交CSRF漏洞很多次,绕过CSRF防御进行攻击也有很多次.CSRF漏洞是一个很容易引发的问题,今天我从Java的角度来说下这个安全漏洞的修复方案. ...

- 风炫安全WEB安全学习第三十八节课 越权漏洞演示与讲解

风炫安全WEB安全学习第三十八节课 越权漏洞演示与讲解 越权漏洞 0x01 漏洞介绍 越权漏洞的危害与影响主要是与对应业务的重要性相关,比如说某一页面服务器端响应(不局限于页面返回的信息,有时信息在响 ...

- Pikachu漏洞练习平台实验——越权漏洞(八)

1.概述 由于没有对用户权限进行严格的判断 导致低权限的账号(比如普通用户)可以去完成高权限账号(比如超管)范围内的操作 水行越权:A用户和B用户属于同一级别用户,但各自不能操作对方个人信息.A用户如 ...

- Java安全之Shiro 550反序列化漏洞分析

Java安全之Shiro 550反序列化漏洞分析 首发自安全客:Java安全之Shiro 550反序列化漏洞分析 0x00 前言 在近些时间基本都能在一些渗透或者是攻防演练中看到Shiro的身影,也是 ...

- Java通过httpclient获取cookie模拟登录

package Step1; import org.apache.commons.httpclient.Cookie; import org.apache.commons.httpclient.Htt ...

- Java中如何读写cookie (二)

Java中删除cookie Cookie[] cookies=request.getCookies(); //cookies不为空,则清除 if(cookies!=null ...

- 我们一起分析一下这个刚刚修复的RDP漏洞CVE-2019-0708

写在前面的话 在微软今年五月份的漏洞更新安全公告中,提到了一个跟远程桌面协议(RDP)有关的漏洞.我们之所以要在这里专门针对这个漏洞进行分析,是因为这个漏洞更新涉及到Windows XP以及其他多个W ...

- Java服务端对Cookie的简单操作

Java服务端对Cookie的简单操作 时间 2016-04-07 10:39:44 极客头条 原文 http://www.cuiyongzhi.com/index.php/post/15.html ...

随机推荐

- ORACLE 当字段中有数据如何修改字段类型

创建视图的时候,因为表太多,里面一些字段类型不一样,PL/SQL报错,为‘表达式必须具有对应表达式相同的数据类型’,发现后,一个字段的类型为CLOB和VARCHAR2(4000)两种,将CLOB进行修 ...

- Oracle通过ROWID删除表中重复记录

-- 1 通过ROWID删除T1表里重复的记录 SELECT ROWID,A,B--DELETE FROM T1WHERE ROWID IN ( SELECT RD FROM ( ...

- 下拉框插件select2的使用

它的优点有: 样式还算好看,支持多选,支持索搜 下面来介绍下select2的用法 1.最简单的用法 只需要加载css和js即可使用 <select name="" id=&q ...

- 50分钟学会Laravel 50个小技巧(基于laravel5.2,仅供参考)

转载请注明:转载自 Yuansir-web菜鸟 | LAMP学习笔记 本文链接地址: 50分钟学会Laravel 50个小技巧 原文链接:< 50 Laravel Tricks in 50 Mi ...

- Day 5-7 exec 和元类的创建.

exec方法 元类 exec(str_command,globals,locals)参数1:字符串形式的命令参数2:全局作用域(字典形式). 如果不指定,默认globals参数3:局部作用(字典形式) ...

- 2.请介绍一下List和ArrayList的区别,ArrayList和HashSet区别

第一问: List是接口,ArrayList实现了List接口. 第二问: ArrayList实现了List接口,HashSet实现了Set接口,List和Set都是继承Collection接口. A ...

- nodejs zip 安装配置

1.下载 下载地址:https://nodejs.org/zh-cn/download/ 选择相应的版本下载 2.解压缩 将文件解压到要安装的位置,并新建两个目录 node-global :npm全局 ...

- MySQL启动错误---发生系统错误/系统找不到指定的文件。

今天启动mysql时,突然报错发生系统错误,系统找不到指定的文件.当时有点懵,安装mysql 之后,一直就没有修改过,怎么会报错呢?上网搜索了一下,重新安装一下mysql服务就可以了,现在也不知道什么 ...

- Ontology

本体网络(Ontology) 新一代分布式信任链网 在开始了解项目之前,让我们先看一段“第一财经”频道关于“本体网络”的介绍: 项目介绍 1摘要 类型 提供不同分布式应用场景的开放基础模块,构建跨链 ...

- 提高网络灵活性和效率的组网方式—SD-WAN

导读 最初,大多数企业只是简单地将软件覆盖添加到广域网连接上.但是,随着时间的推移,由于SD-WAN架构的易配置功能,企业将开始采用SD-WAN更复杂的功能. 广域网一般用于连接多个业务地点,如总部和 ...