python爬虫之JS逆向

Python爬虫之JS逆向案例

由于在爬取数据时,遇到请求头限制属性为动态生成,现将解决方式整理如下:

JS逆向有两种思路:

一种是整理出js文件在Python中直接使用execjs调用js文件(可见我的另一篇文章《 python爬虫之企某科技JS逆向》)。

一种是根据JS中的逻辑,使用Python重写相应的方法。

本文介绍的是第二种使用Python重写JS的方法

需求:爬取某区块链网站https://www.oklink.com/zh-cn/btc/tx-list?limit=20&pageNum=1数据

遇到的问题:目标网站的数据是通过ajax请求相应的接口获取数据,在请求头中需要携带x-apiKey(根据时间动态生成的),我们需要解决的就是整理出动态生成x-apiKey的方法。

解决思路:根据关键字"x-apiKey”在网站的JS中找到相应的定义,然后使用python重写方法,在请求接口时实时生成相应的x-apiKey

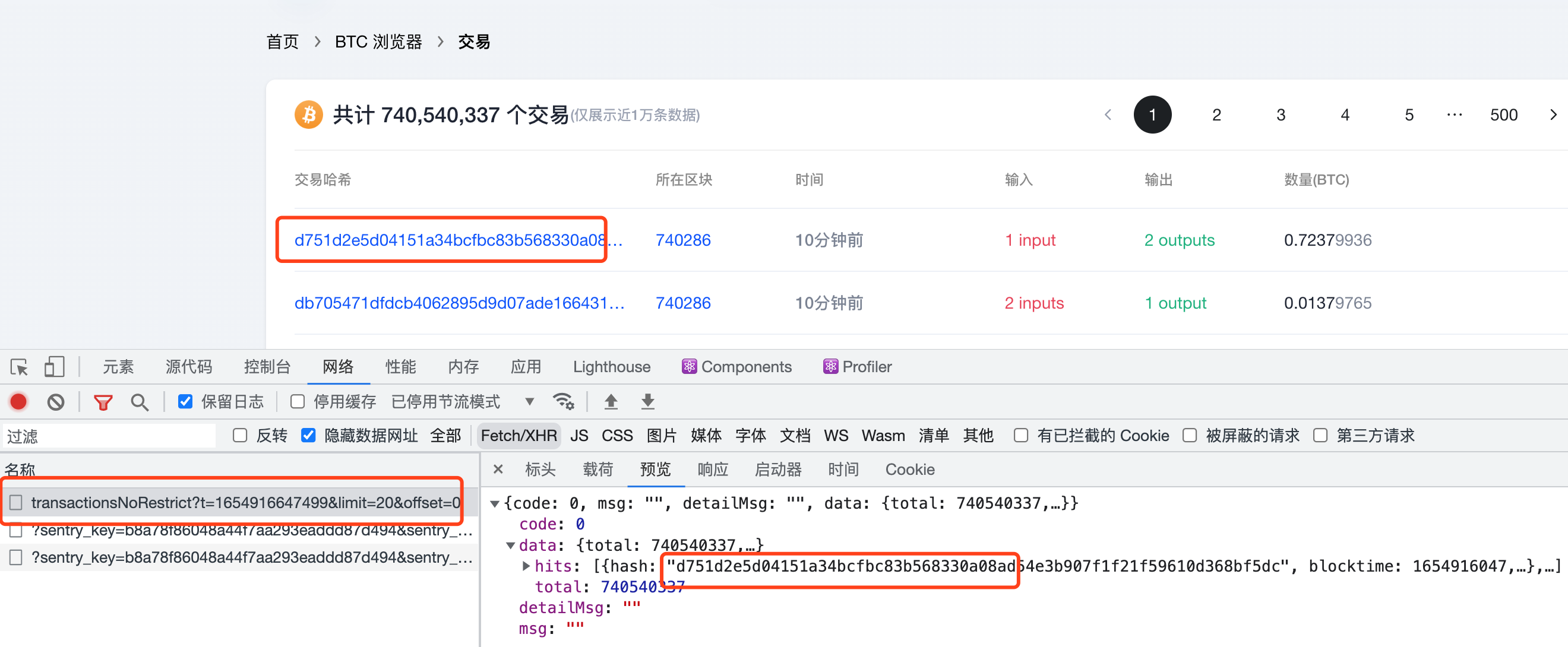

第一步:在浏览器中使用开发者工具找到相应的接口

请求地址:https://www.oklink.com/api/explorer/v1/btc/transactionsNoRestrict?t=1654916647499&limit=20&offset=0

请求类型:GET

请求头:x-apiKey:

LWIzMWUtNDU0Ny05Mjk5LWI2ZDA3Yjc2MzFhYmEyYzkwM2NjfDI3NjYwMjc3NTg2MTAzNjk=

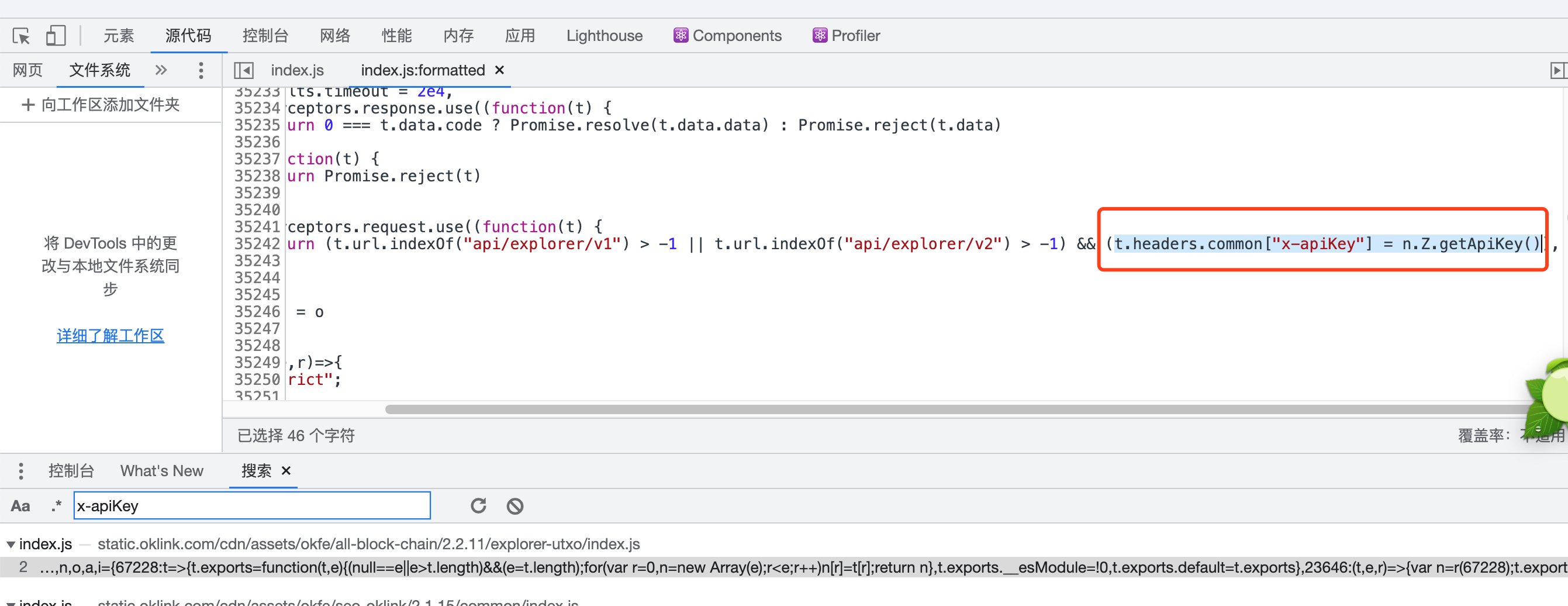

第二步:找到x-apiKey的定义方法

t.headers.common["x-apiKey"] = n.Z.getApiKey()

根据上面的代码中看到x-apiKey是由getApiKey这个方法返回的,通过getApiKey搜索找到相应的定义如下:

1.接下就是解析这个getApiKey方法了。

{

key: "getApiKey",

value: function() {

var t = (new Date).getTime()

, e = this.encryptApiKey();

return t = this.encryptTime(t),

this.comb(e, t)

}

}

1).变量t就是获取当前时间戳

2).变量e是调用encryptApiKey这个方法

3).变量t是encryptTime(t)这个方法处理后的返回

4).最后通过comb(e,t)个方法生成最终的apiKey

2.encryptTime方法

key: "encryptApiKey",

value: function() {

var t = this.API_KEY

, e = t.split("")

, r = e.splice(0, 8);

return e.concat(r).join("")

}

1).变量t是一个常量字符串API_KEY,往上找到初始化值为this.API_KEY = "a2c903cc-b31e-4547-9299-b6d07b7631ab"

2).变量e是将上面的t分隔成数组

3).变量r:从变量e中删除前8个字符串,并将e的前8个元素组成的数组赋值给r。同时变量e删除了前8个元素

4).最终将e和r合并在一起并转为字符串

3.encryptTime方法

key: "encryptTime",

value: function(t) {

var e = (1 * t + 1111111111111).toString().split("")

, r = parseInt(10 * Math.random(), 10)

, n = parseInt(10 * Math.random(), 10)

, o = parseInt(10 * Math.random(), 10);

return e.concat([r, n, o]).join("")

}

1).变量e为将入参t加上1111111111111然后转为字符串,分隔为数组

2).变量r、n、o三个是生成10以内的随机整数

3).最后返回的是e和[r,n,o]数组合并,转为字符串返回

4.comb方法

key: "comb",

value: function(t, e) {

var r = "".concat(t, "|").concat(e);

return window.btoa(r)

}

1).变量r是由入参t和e中间加上|然后拼在一起的

2).window.btoa是返回的base64加密编码

3)comb方法最终返回的就是我们需要的x-apiKey的值了

5.将上面的JS逻辑转为Python代码如下:

def get_api_key():

cur_time = int(time.time() * 1000)

api_key = 'a2c903cc-b31e-4547-9299-b6d07b7631ab'

key_1 = api_key[0:8]

key_2 = api_key[8:]

encrypt_api_key = key_2 + key_1

string = str(cur_time + 1111111111111)

r = random.randint(0, 9)

n = random.randint(0, 9)

o = random.randint(0, 9)

encrypt_time = '%s%s%s%s' % (string, r, n, o)

new_key = encrypt_api_key + '|' + encrypt_time

# 转为bytes-like object

new_key = new_key.encode('utf-8') # 将bytes-like object转成字符串类型

return str(base64.b64encode(new_key), encoding='utf-8')

至此,我们就得到了动态生成的x-apiKey,接下来继续操作吧。

python爬虫之JS逆向的更多相关文章

- python爬虫之JS逆向某易云音乐

Python爬虫之JS逆向采集某易云音乐网站 在获取音乐的详情信息时,遇到请求参数全为加密的情况,现解解决方案整理如下: JS逆向有两种思路: 一种是整理出js文件在Python中直接使用execjs ...

- Python爬虫—破解JS加密的Cookie

前言 在GitHub上维护了一个代理池的项目,代理来源是抓取一些免费的代理发布网站.上午有个小哥告诉我说有个代理抓取接口不能用了,返回状态521.抱着帮人解决问题的心态去跑了一遍代码.发现果真是这样. ...

- python爬虫:了解JS加密爬取网易云音乐

python爬虫:了解JS加密爬取网易云音乐 前言 大家好,我是"持之以恒_liu",之所以起这个名字,就是希望我自己无论做什么事,只要一开始选择了,那么就要坚持到底,不管结果如何 ...

- 我去!爬虫遇到JS逆向AES加密反爬,哭了

今天准备爬取网页时,遇到『JS逆向AES加密』反爬.比如这样的: 在发送请求获取数据时,需要用到参数params和encSecKey,但是这两个参数经过JS逆向AES加密而来. 既然遇到了这个情况,那 ...

- Python爬虫之JS异步加载

一.判断异步加载方式(常用的JS库) 1. jQuery(70%) # 搜索 jquery 茅塞顿开 <script src="http://ajax.googleapis.com/a ...

- python爬虫执行js代码-execjs

一.安装模块 pip install PyExecJS execjs会自动使用当前电脑上的运行时环境(建议用nodejs,与Phantomjs) 二.简单的使用 import execjs js_ob ...

- 煎蛋网爬虫之JS逆向解析img路径

图片使用js onload事件加载 <p><img src="//img.jandan.net/img/blank.gif" onload="janda ...

- python爬虫之企某科技JS逆向

python爬虫简单js逆向案例在学习时需要用到数据,学习了python爬虫知识,但是在用爬虫程序的时候就遇到了问题.具体如下,在查看请求数据时发现返回的数据是加密的信息,现将处理过程记录如下,以便大 ...

- 爬虫05 /js加密/js逆向、常用抓包工具、移动端数据爬取

爬虫05 /js加密/js逆向.常用抓包工具.移动端数据爬取 目录 爬虫05 /js加密/js逆向.常用抓包工具.移动端数据爬取 1. js加密.js逆向:案例1 2. js加密.js逆向:案例2 3 ...

随机推荐

- 利用es6解构赋值快速提取JSON数据;

直接上代码 { let JSONData = { title:'abc', test:[ { nums:5, name:'jobs' }, { nums:11, name:'bill' } ] } l ...

- linux设备管理之主设备号与次设备号

主设备号和次设备号 一个字符设备或者块设备都有一个主设备号和次设备号.主设备号和次设备号统称为设备号.主设备号用来表示一个特定的驱动程序.次设备号用来表示使用该驱动程序的其他设备.(主设备号和控制这类 ...

- android软件简约记账app开发day04-记账页面条目的代码书写

android软件简约记账app开发day04-记账页面条目的代码书写 在前三天我们完成了基本的界面展示,从今天开始,我们进入到后台逻辑代码的编写中,今天开发记账条目的代码 我们在主页面点击记一笔图标 ...

- Dependabot 开始支持 pub package 版本检测

今年年初,我们发布了 Flutter 2022 产品路线图,其中「基础设施建设」这部分提到:2022 年 Flutter 团队将增加对供应链的安全的投入,目的是达到符合基础设施 SLSA 4 级别中描 ...

- JS_进阶-遍历对象属性、数组输出、Math、正则表达式匹配

1 <!DOCTYPE html> 2 <html lang="en"> 3 <head> 4 <meta charset="U ...

- 从零开始安装搭建win10与ubuntu20.04双系统开发环境——集安装、配置、软件、美化、常见问题等于一体的——超详细教程

目录 **前言 ** 关于系统安装配置与软件安装 一.Win10安装ubuntu20.04双系统 1.按照自己的需求分区 2.配置软件镜像源 软件包管理工具介绍 更换APT源--使用国内镜像 3.解决 ...

- STS快捷键

在类或者方法上方加注释:shift+alt+J

- FreeRTOS --(6)内存管理 heap5

转载自https://blog.csdn.net/zhoutaopower/article/details/106748308 FreeRTOS 中的 heap 5 内存管理,相对于 heap 4&l ...

- Dns2tcp隧道

0x01 dns2tcp绕过的原理 dns2tcp是一款基于c/s架构的软件,它可以将通信报文夹藏在udp协议的TXT解析记录中,进而形成dns隧道.dns隧道通过dns2tcpc对本地端口的监听,实 ...

- Python3获取5000个元素的单字符表

技术背景 此前考虑过一个问题,有没有办法获取到python里面所有定义好的单字符的表,比如我们获取5000个不一样的单字符,但是常用的chr(number)的方法里面包含了太多的非字母条目,比如缩进换 ...