DocCms_2016 代码审计

0x00 结构浏览

按照代码审计的惯例,拿到这款cms之后首先浏览了一下目录结构,在基本了解之后,首先进入/index.php,这里包含了两个文件:/admini/config/qd-config.php和/loader/load.php,简单看了一下代码,没什么用,程序入口文件没有太大价值。转到后台/admini目录下,发现还有个/admin/index.php,打开阅读一下源码,没什么用,但是明确了这是一款比较硬核的cms,注释极少,程序可读性不是很高。/admin目录下还有一个/admin/controllers,从命名上就能看出这是一个比较重要的业务逻辑包,打开之后里面还有一个/admin/controllers/index.php,里面只有两个函数,还是没什么用。在这个目录下,还有一个文件夹为system,打开之后居然还有一个/admin/controllers/system/index.php....里面就俩函数,也没有有价值的信息。

0x01 任意文件下载

虽然这一大堆index都没有用到,但是也帮助我们了解了这款cms的结构,所以我们直接从后台业务逻辑核心部分,也就是/admini/controllers/system入手,首先读一下bakup.php的源码,这个文件主要作用是管理数据库,里面有一个download函数疑似存在任意文件下载:

function download()

{

global $request;

if(!empty($request['filename']))

{

file_down(ABSPATH.'/temp/data/'.$request['filename']);

}

else

{

echo '<script>alert("文件名不能为空!");window.history.go(-1);</script>';

}

}

为了进一步确认可以下载的范围,跟读file_down函数:

function file_down($file,$filename='')

{

if(is_file($file))

{

$filename = $filename ? $filename : basename($file);

$filetype = fileext($filename);

$filesize = filesize($file);

header('Cache-control: max-age=31536000');

header('Expires: '.gmdate('D, d M Y H:i:s', time() + 31536000).' GMT');

header('Content-Encoding: none');

//header('Content-Length: '.$filesize);

header('Content-Disposition: attachment; filename='.$filename);

header('Content-Type: '.$filetype);

readfile($file);

}

else

{

echo '<script>alert("文件不存在!");window.history.go(-1);</script>';

}

exit;

}

可以看出这里没有做任何的过滤,构造payload:

http://127.0.0.1/doccms-2016/admini/index.php?m=system&s=bakup&a=download&filename=index.php

0x02 CSRF

在这个文件里还有一个export函数:

function export()

{

global $db,$request,$sizelimit,$startrow;

$tables=$request['tables'];

$sizelimit=$request['sizelimit'];

if($request['dosubmit'])

{

$fileid = isset($request['fileid']) ? $request['fileid'] : 1;

if($fileid==1 && $tables)

{

if(!isset($tables) || !is_array($tables))

echo "<script>alert('请选择要备份的数据表!');window.history.go(0);</script>";

$random = mt_rand(100000, 999999);

cache_write('bakup_tables.php', $tables);

}

else

{

if(!$tables = cache_read('bakup_tables.php'))

echo "<script>alert('请选择要备份的数据表!');window.history.go(-1);</script>";

}

$sqldump = '';

$tableid = isset($request['tableid']) ? $request['tableid'] - 1 : 0;

$startfrom = isset($request['startfrom']) ? intval($request['startfrom']) : 0;

$tablenumber = count($tables);

for($i = $tableid; $i < $tablenumber && strlen($sqldump) < $sizelimit * 1024; $i++)

{

$sqldump .= sql_dumptable($tables[$i], $startfrom, strlen($sqldump));

$startfrom = 0;

} if(trim($sqldump))

{

$sqldump = "#Realure.cn Created\n# --------------------------------------------------------\n\n\n".$sqldump;

$tableid = $i;

$random = isset($request['random']) ? $request['random'] : $random;

$filename = DB_DBNAME.'_'.date('Ymd').'_'.$random.'_'.$fileid.'.sql';

$fileid++; $bakfile = '../temp/data/'.$filename;

if(!is_writable('../temp/data/'))

message('数据无法备份到服务器!请检查 ./data 目录是否可写。', $forward);

file_put_contents($bakfile, $sqldump);

//echo 'wer';

//exit;

echo '<script>alert("备份文件'.$filename.'写入成功!");window.location.href="?m=system&s=bakup&a=export&sizelimit='.$sizelimit.'&tableid='.$tableid.'&fileid='.$fileid.'&startfrom='.$startrow.'&random='.$random.'&dosubmit=1";</script>';

}

else

{

cache_delete('bakup_tables.php');

echo '<script>alert("数据库备份完毕!");window.location.href="?m=system&s=bakup&a=export";</script>';

//message('数据库备份完毕!');

}

exit;

}

}

不用看代码,光看输出就能看出来这是备份数据库的函数,但是代码审计总还是要看代码的,这个函数接收了用户提交的两个参数:tables、sizelimit,依据这两个参数导出数据库备份文件,没有验证referer和token,因此会存在CSRF漏洞,诱导管理员备份数据,结合之前的任意文件下载漏洞就可以轻松拿到数据库信息。payload:

http://127.0.0.1/doccms-2016/admini/index.php?m=system&s=bakup&a=export&tables[]=doc_user&sizelimit=2048&dosubmit=开始备份数据

0x03 可执行sql文件的上传

这个文件的问题很多,几乎每个函数都可以利用,后面还有一个上传sql文件的函数:

function uploadsql()

{

global $request;

$uploadfile=basename($_FILES['uploadfile']['name']);

if($_FILES['userfile']['size']>$request['max_file_size'])

echo '<script>alert("您上传的文件超出了2M的限制!");window.history.go(-1);</script>';

if(fileext($uploadfile)!='sql')

echo '<script>alert("只允许上传sql格式文件!");window.history.go(-1);</script>';

$savepath = ABSPATH.'/temp/data/'.$uploadfile;

if(move_uploaded_file($_FILES['uploadfile']['tmp_name'], $savepath))

{

echo '<script>alert("数据库SQL脚本文件上传成功!");window.history.go(-1);</script>';

}

else

{

echo '<script>alert("数据库SQL脚本文件上传失败!");window.history.go(-1);</script>';

}

}

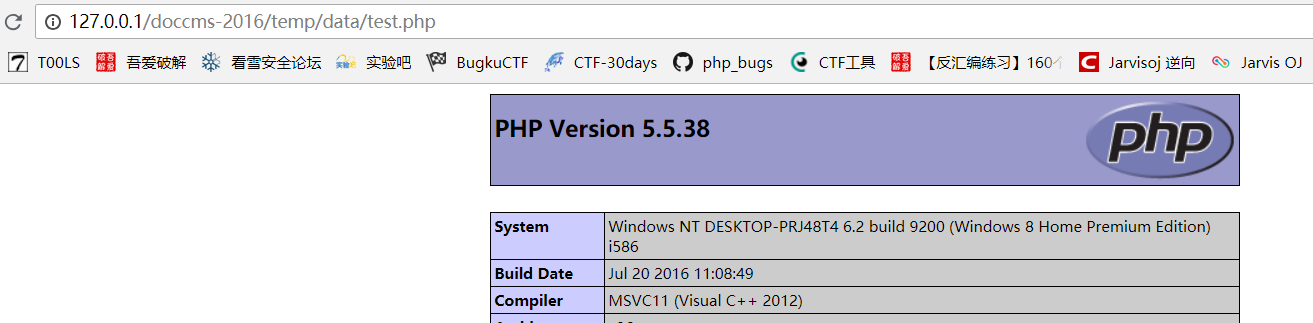

这里有一个代码逻辑漏洞,在代码的第7行和fileext()函数中希望验证后缀名,只有.sql文件才能上传,但是后面并没有exit,而是弹窗提示只允许上传sql格式文件,程序继续运行,这样我们就可以上传任意文件了,新建一个phpinfo,在数据恢复页面上传。

除此之外,这里还有第二种利用方式,有一个数据库导入函数import:

function import()

{

global $db,$request;

$pre=$request['pre'];

if($request['dosubmit'])

{

if($request['filename'] && fileext($request['filename'])=='sql')

{

$filepath = ABSPATH.'/temp/data/'.$filename;

if(!is_file($filepath))

echo '<script>alert("文件不存在!");window.history.go(-1);</script>';

$sql = file_get_contents($filepath);

sql_execute($sql);

echo '<script>alert("'.$filename.'中的数据已经成功导入到数据库!");window.history.go(-1);</script>';

}

else

{

$fileid = isset($request['fileid']) ? $request['fileid'] : 1;

$filename = $request['pre'].$fileid.'.sql';

$filepath = ABSPATH.'/temp/data/'.$filename;

if(is_file($filepath))

{

$sql = file_get_contents($filepath);//将整个文件读入一个字符串

sql_execute($sql);

$fileid++;

echo '<script>alert("数据文件'.$filename.'导入成功!");window.location.href="?m=system&s=bakup&a=import&pre='.$pre.'&fileid='.$fileid.'&dosubmit=1";</script>'; }

else

{

echo '<script>alert("数据库恢复成功!");window.location.href="?m=system&s=bakup&a=import";</script>';

}

}

}

}

代码的18-28行读取.sql文件并且执行,如果我们自己上传的sql脚本带有一句话木马,在权限足够的情况下可以直接拿shell。

0x04 同目录任意文件删除

这个文件搞完了,下一个文件是changeskin.php,里面有一个deleteFile函数:

function deleteFile(){

global $request;

$dirPath = get_abs_skin_root().filter_submitpath( $request['dirPath'] );

if(is_file($dirPath)){

@unlink($dirPath);

exit('1::delete ok');

}else{

exit('0::Forbidden');

}

}

里面调用了两个函数,继续跟读:

function filter_submitpath($path)

{

$path= preg_replace('/[\.]{2,}/', '', $path);//去除 .. 禁止提交访问上级目录的路径

return preg_replace('/[\/]{2,}/', '/', $path);//校正路径

} function get_abs_skin_root()

{

return ABSPATH.'/'.SKINROOT.'/'.STYLENAME.'/';

}

可以看出这里没有进行任何的过滤,可以删除同目录下的所有文件。

DocCms_2016 代码审计的更多相关文章

- PHP代码审计中你不知道的牛叉技术点

一.前言 php代码审计如字面意思,对php源代码进行审查,理解代码的逻辑,发现其中的安全漏洞.如审计代码中是否存在sql注入,则检查代码中sql语句到数据库的传输 和调用过程. 入门php代码审计实 ...

- 技术专题-PHP代码审计

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/24472674来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 一.前言 php代码审计如字面 ...

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

- Kindeditor 代码审计

<?php /** * KindEditor PHP * * 本PHP程序是演示程序,建议不要直接在实际项目中使用. * 如果您确定直接使用本程序,使用之前请仔细确认相关安全设置. * */ r ...

- 一个CMS案例实战讲解PHP代码审计入门

前言 php代码审计介绍:顾名思义就是检查php源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞. 1.环境搭建: 工欲善其事必先利其器,先介绍代码审计必要的环境搭建 审计环境 window ...

- php代码审计基础笔记

出处: 九零SEC连接:http://forum.90sec.org/forum.php?mod=viewthread&tid=8059 --------------------------- ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 3.全局防护Bypass之Base64Decode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.同上一篇,我 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 2.全局防护Bypass之UrlDecode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.遇到这种情况 ...

- PHP代码审计】 那些年我们一起挖掘SQL注入 - 1.什么都没过滤的入门情况

0x01 背景 首先恭喜Seay法师的力作<代码审计:企业级web代码安全架构>,读了两天后深有感触.想了想自己也做审计有2年了,决定写个PHP代码审计实例教程的系列,希望能够帮助到新人更 ...

随机推荐

- 大二暑假第一周总结--初次安装配置Hadoop

本次配置主要使用的教程:http://dblab.xmu.edu.cn/blog/install-hadoop-in-centos/ 以下是自己在配置中的遇到的一些问题和解决方法,或者提示 一.使用虚 ...

- Diligent Engine学习笔记初衷

2020年过去一个月了,回首过去的一年,工作确实很忙,但是自己个人的技术也没得到什么成长,项目当中一些比较难搞的问题也没得到更深入的研究.思来想去,希望新的一年能改变自己的工作方式,将工作上的事物进一 ...

- 高次同余方程 $BSGS$

第一篇\(Blog\)... 还是决定把\(luogu\)上的那篇搬过来了. BSGS,又名北上广深 它可以用来求\(a^x \equiv b (mod \ n)\)这个同余方程的一个解,其中\(a, ...

- centos 7.4 安装docker 19.03.6 版本。附带离线安装包

说明: 1.此环境为未安装过docker服务的环境, 如果已经安装,则自行卸载. 2.以下环境中上传的包及离线yum源默认为/home目录下,如无特殊说明,以此目录为准 步骤一:下载docker离线安 ...

- 吴裕雄--天生自然Django框架开发笔记:Django Admin 管理工具

Django 提供了基于 web 的管理工具. Django 自动管理工具是 django.contrib 的一部分.可以在项目的 settings.py 中的 INSTALLED_APPS 看到它: ...

- spring boot集成mybatis(3) - mybatis generator 配置

Spring Boot 集成教程 Spring Boot 介绍 Spring Boot 开发环境搭建(Eclipse) Spring Boot Hello World (restful接口)例子 sp ...

- 为什么 execute(`echo 中文`) 输出中文源码?

为什么 execute(echo 中文) 输出中文源码? import win.ui; /*DSG{{*/ var winform = win.form(text="管道演示";r ...

- PAT 2014 秋

A 1084 Broken Keyboard 注意大小写即可. #include <cstdio> #include <iostream> #include <algor ...

- POJ 1125:Stockbroker Grapevine

Stockbroker Grapevine Time Limit: 1000MS Memory Limit: 10000KB 64bit IO Format: %I64d & %I64 ...

- Tensorflow学习教程------普通神经网络对mnist数据集分类

首先是不含隐层的神经网络, 输入层是784个神经元 输出层是10个神经元 代码如下 #coding:utf-8 import tensorflow as tf from tensorflow.exam ...