使用SPLUNK进行简单Threat Hunting

通过订阅网上公开的恶意ip库(威胁情报),与SIEM平台中网络流量日志进行匹配,获得安全事件告警。

比如,这里有一个malware urls数据下载的网站,每天更新一次:

https://urlhaus.abuse.ch/browse/

下载urlhaus里恶意url数据,https://urlhaus.abuse.ch/downloads/text/, 稍微整理一下,做成一个csv格式的文件,方便导入splunk:

添加nslookup file:

Settings >> Lookups » Lookup table files » Add new

用rest command查看lookup file 添加是否正确:

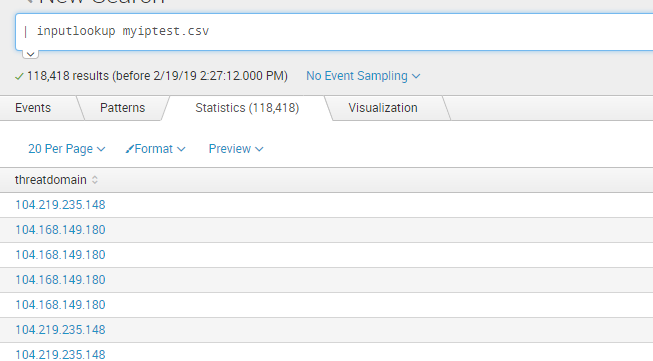

| inputlookup myiptest.csv

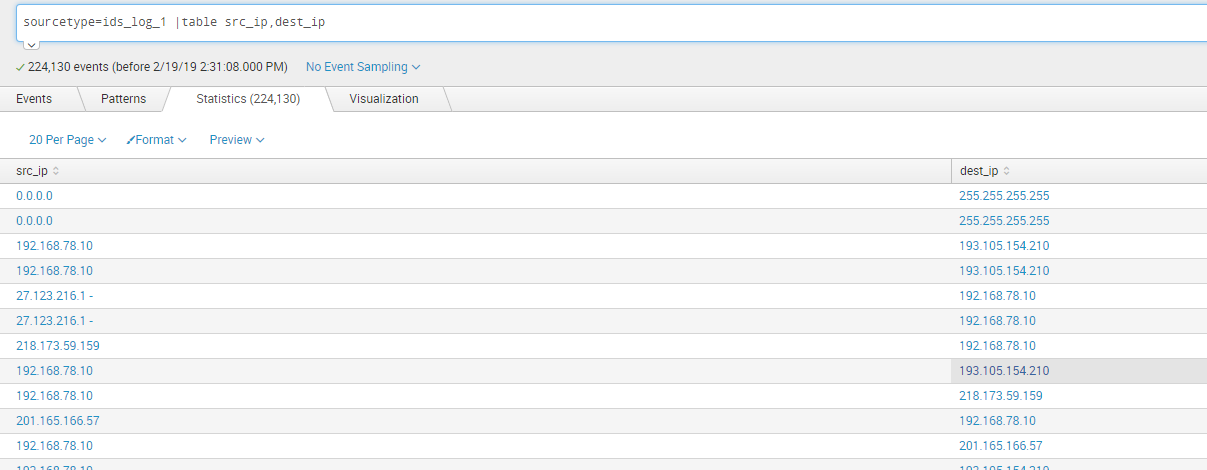

假设现在有ids日志,此日志包含经过ids的内外网连接,其中src_ip为内网ip,dest_ip为外网目的ip:

sourcetype=ids_log_1 |table src_ip,dest_ip

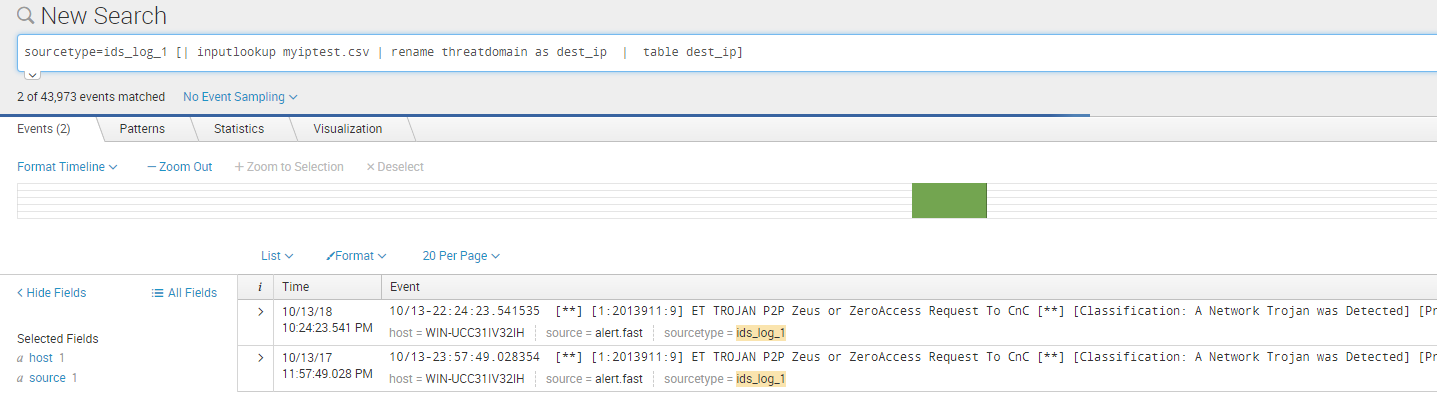

现在对ids的dest_ip字段和myiptest.csv的threatdomain 字段进行匹配:

sourcetype=ids_log_1 [| inputlookup myiptest.csv | rename threatdomain as dest_ip | table dest_ip]

命中两条记录:

现在完成一次搜索,然后继续将这个流程自动化,这里涉及到Splunk Summary Index的概念:

Summary index的工作机制其实很简单,它本质上和其他索引没有区别,只不过里面存储的数据是定期运行的saved search的统计结果。通过定期运行的saved search,SPLUNK可以将一个较短时间间隔特定事件的统计结果存储到summary index中,通过合理的统计时段和搜索运行计划配置,所有时间段的事件统计结果都将无一疏漏地纪录下来。这样在需要统计过去一年这样长时段的事件时,通过summary index就可以很快速的把所有统计结果汇总,从而得到最终的结果。这正所谓积硅步以致千里,聚细流以成江海。

From http://splunk.10data.com/如何使用summary-index-加速搜索和生成报表/

创建一个summary index:

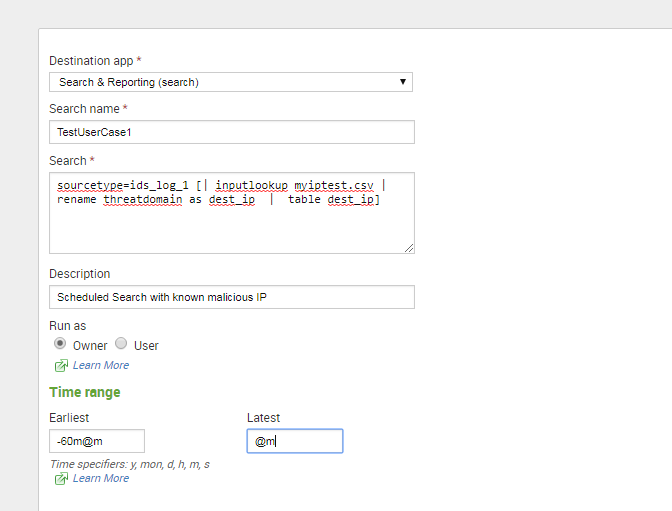

添加一个saved search, 可以60分钟执行一次,每次执行60分钟到now的数据:

Settings>>Searches, reports, and alerts » Add new

http://localhost:8000/en-US/manager/search/data/indexes/_new

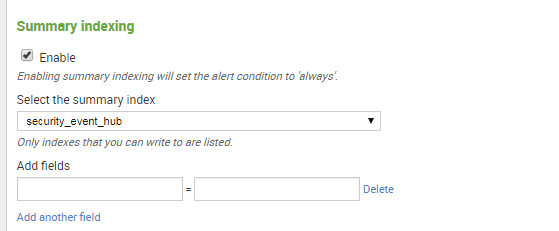

选择使用summary indexing, 写入刚才创建的security_event_hub index里面:

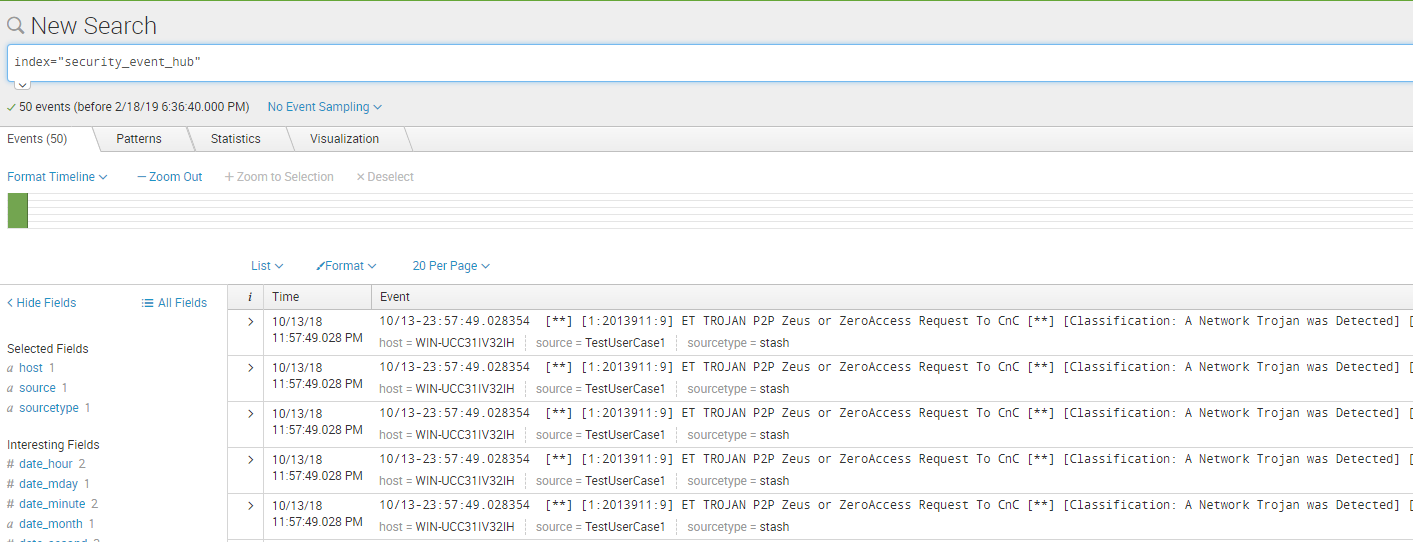

保存完成,坐等安全告警:

index="security_event_hub"

最后可以将安全告警推送到工单系统,新的告警在工单系统中解决掉,这就完成一整个Use Case流程。

附代码举例:

Splunk Rest api 添加Lookup file :

#!/usr/bin/python -u

import urllib

import httplib2

from xml.dom import minidom

import time

import json

# The same python implementation for curl function

'''

import requests

from xml.dom import minidom

userName = 'admin'

password = 'xiaoxiaoleo'

baseurl = '127.0.0.1:8089'

session = requests.Session()

session.auth = (userName, password)

#auth = session.post('https://' + baseurl, verify=False)

data = {'username':userName, 'password':password}

req = session.post('https://' + baseurl + '/services/auth/login', data=data, verify=False)

session_key = minidom.parseString(req.text).getElementsByTagName('sessionKey')[0].childNodes[0].nodeValue

print(session_key)

headers = {"Content-Type": "application/xml", 'Authorization': 'Splunk %s' % session_key}

def addlookup():

data = {'name': 'haha.csv','eai:data' : 'C:\\Program Files\\Splunk\\var\\run\\splunk\\lookup_tmp\\abuse_20190215T1418.csv'}

req = requests.post('https://127.0.0.1:8089/servicesNS/nobody/search/data/lookup-table-files/geo_attr_us_states.csv', headers=headers, data=data, verify=False)

print(req.text)

if __name__ == '__main__':

addlookup()

获取urlhaus.abuse.ch的ip地址列表并写入csv:

import json

import requests

from datetime import datetime, timedelta

search_command = ''

def get_abusechrul():

domain_list = []

url_list = []

req = requests.get('https://urlhaus.abuse.ch/downloads/text/')

body = req.text

for i in body.split('\r\n'):

if i.startswith('#'):

continue

domain = i.split("//")[-1].split("/")[0].split(':')[0]

url = i.replace("http://", "")

url = url.replace("https://", "")

url_list.append(url)

domain_list.append(domain)

return domain_list, url_list

def generate_csv(source_name, domain_list, url_list):

now = datetime.utcnow() + timedelta(hours=8)

timestamp = now.strftime('%Y%m%dT%H%M.csv')

filename = '%s_%s' % (source_name, timestamp)

with open(filename, "wb") as csv_file:

csv_file.write('threatdomain' + '\n')

csv_file.writelines('91.189.91.26' + '\n')

for line in domain_list:

csv_file.write(line + '\n')

if __name__ == '__main__':

domain_list, url_list = get_abusechrul()

generate_csv('abuse', domain_list,url_list)

#print cmd1

使用SPLUNK进行简单Threat Hunting的更多相关文章

- splunk 索引过程

术语: Event :Events are records of activity in log files, stored in Splunk indexes. 简单说,处理的日志或话单中中一行记录 ...

- 构建基于Suricata+Splunk的IDS入侵检测系统

一.什么是IDS和IPS? IDS(Intrusion Detection Systems):入侵检测系统,是一种网络安全设备或应用软件,可以依照一定的安全策略,对网络.系统的运行状况进行监视,尽可能 ...

- Magic Quadrant for Security Information and Event Management

https://www.gartner.com/doc/reprints?id=1-4LC8PAW&ct=171130&st=sb Summary Security and risk ...

- NET Core微服务之路:简单谈谈对ELK,Splunk,Exceptionless统一日志收集中心的心得体会

前言 日志,一直以来都是开发人员和运维人员最关心的问题.开发人员可通过日志记录来协助问题定位,运维人员可通过日志发现系统隐患,故障等定位问题.如果你的系统中没有日志,就像一个断了线的风筝,你永远不知道 ...

- Splunk及splunkforward简单部署配置

部署环境 操作系统 服务器操作系统版本:CentOS release 6.5 (Final) 2.6.32-431.el6.x86_64 软件 软件版本:splunk-6.4.0 tar: splun ...

- Splunk 简单笔记

Splunk Notes source="c:\logs\abc.log" | rex field=url "(?<=\/)(?<ApiId>\w+?) ...

- bing的简单英文字典工具

今天看到园友心白水撰写的<简单翻译工具--必应字典第三方API使用方法>,感觉很不错,所以用Python也写了一个.源码如下: import urllib.request import j ...

- logstash VS splunk

web 系统是典型的分布式部署,由此对其运行状况,硬件运转情况监控也显得尤为重要,这些监控数据表面上对业务运行没有多大的用处(属于基础数据),但正是这些基础数据形成了业务“流”.比如,用户搜索爱好,浏 ...

- Threat Risk Modeling Learning

相关学习资料 http://msdn.microsoft.com/en-us/library/aa302419(d=printer).aspx http://msdn.microsoft.com/li ...

随机推荐

- webgl学习笔记一-绘图单点

写在前面 WebGl(全称:Web Graphics Library : web图形库) 是基于OpenGL ES 2.0的3D绘图协议. WebGL完美地解决了现有的Web交互式三维动画的两 ...

- 九度-题目1195:最长&最短文本

http://ac.jobdu.com/problem.php?pid=1195 题目描述: 输入多行字符串,请按照原文本中的顺序输出其中最短和最长的字符串,如果最短和最长的字符串不止一个,请全部输出 ...

- MVC4中control的增删改查

public class TestController : Controller { private LeaveEntities db = new LeaveEntities(); // // GET ...

- Javascript中判断变量是数组还是对象(array还是object)

怎样判断一个JavaScript变量是array还是obiect? 答案: 1.如果你只是用typeof来检查该变量,不论是array还是object,都将返回‘objec'. 此问题的一个可行的答案 ...

- UVA12585_Poker End Games

题目是这样的,每个人手中有a和b的钱数,c为a和b中间最小的一个. 每个回合,两个人胜利的概率都是0.5,胜利者从失败者手中获得c的钱数. 如果有一个人手中没钱的话,那么他就failer,游戏结束. ...

- Apache Hadoop YARN – NodeManager--转载

原文地址:http://zh.hortonworks.com/blog/apache-hadoop-yarn-nodemanager/ The NodeManager (NM) is YARN’s p ...

- BZOJ4975 区间翻转

这个范围给的很像区间dp之类的,想了半天没一点思路,滚去看了一眼status被吓傻了.然后瞎猜了一发结论就过掉了. 求出逆序对数,判断是否为奇数即可.因为翻转区间会把将这段区间的逆序对取反,而长度为4 ...

- Day22-CSRF跨站请求伪造

csrf 跨站请求伪造 一.简介 django为用户实现防止跨站请求伪造的功能,通过中间件 django.middleware.csrf.CsrfViewMiddleware 来完成. 1.1 第1次 ...

- hive 排序和聚集

1.order by 是对数据进行全排序,属于标准排序语句 order by 会对输入做全局排序,因此只有一个reducer(多个reducer无法保证全局有序)只有一个reducer,会导致当输入规 ...

- oracle获取clob调优

引用Oracle.DataAccess.dll,,在oracle 安装目录下的D:\oracle\product\10.2.0\db_1\ODP.NET\bin\1.x\Oracle.DataAcce ...