高可用Kubernetes集群-6. 部署kube-apiserver

八.部署kube-apiserver

接下来3章节是部署Kube-Master相关的服务,包含:kube-apiserver,kube-controller-manager,kube-scheduler。

- 3个组件部署在一个节点上,为1个部署单元。

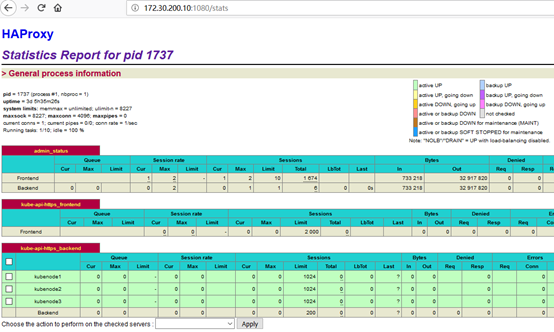

- kube-apiserver是无状态的,客户端如kubelet可通过启动参数"--api-servers"指定多个api-server,但只有第一个生效,即指定的多个api-server并没有达到高可用的目的(可能在后续版本解决),所以可通过负载均衡做api-server的HA。

- kube-controller-manager与kube-scheduler会修改集群的状态信息,如果3个节点上的相关服务同时生效则会有同步与一致性问题,所以此两种服务各自内部只能是主备的关系,kukubernetes采用租赁锁(lease-lock)实现leader的选举,具体到kube-controller-manager与kube-scheduler,启动时带上参数"--leader-elect=true"。

1. 创建kube-apiserver证书

1)创建kube-apiserver证书签名请求

# api-server启用双向TLS认证

[root@kubenode1 ~]# mkdir -p /etc/kubernetes/apiserver

[root@kubenode1 ~]# cd /etc/kubernetes/apiserver/

[root@kubenode1 apiserver]# touch apiserver-csr.json # hosts字段不为空时,指定授权使用该证书的ip与域名列表;

# 加入集群个节点ip,1次生成证书分发即可;

# 前端ha节点也需要与apiserver通信;

# 同时指定集群内部多个域名与kube-apiserver注册的名为kubernetes的服务ip(Service Cluster IP),一般是--service-cluster-ip-range 选项值指定的网段的第一个IP

[root@kubenode1 apiserver]# vim apiserver-csr.json

{

"CN": "kubernetes",

"hosts": [

"127.0.0.1",

"172.30.200.10",

"172.30.200.11",

"172.30.200.12",

"172.30.200.21",

"172.30.200.22",

"172.30.200.23",

"169.169.0.1",

"kubernetes",

"kubernetes.default",

"kubernetes.default.svc",

"kubernetes.default.svc.cluster",

"kubernetes.default.svc.cluster.local"

],

"key": {

"algo": "rsa",

"size": 2048

},

"names": [

{

"C": "CN",

"ST": "ChengDu",

"L": "ChengDu",

"O": "k8s",

"OU": "cloudteam"

}

]

}

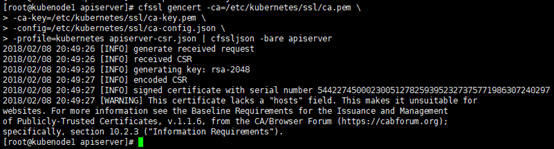

2)生成kube-apiserver证书与私钥

[root@kubenode1 apiserver]# cfssl gencert -ca=/etc/kubernetes/ssl/ca.pem \

-ca-key=/etc/kubernetes/ssl/ca-key.pem \

-config=/etc/kubernetes/ssl/ca-config.json \

-profile=kubernetes apiserver-csr.json | cfssljson -bare apiserver

# 分发apiserver.pem,apiserver-key.pem

[root@kubenode1 apiserver]# scp apiserver.pem apiserver-key.pem root@172.30.200.22:/etc/kubernetes/apiserver/

[root@kubenode1 apiserver]# scp apiserver.pem apiserver-key.pem root@172.30.200.23:/etc/kubernetes/apiserver/

2. 配置kube-apiserver的systemd unit文件

相关可执行文件在部署kubectl时已部署完成。

1)创建kube-apiserver使用的客户端token文件

kubelet 启动时向 kube-apiserver发送注册信息,在双向的TLS加密通信环境中需要认证,手工为kubelet生成证书/私钥在node节点较少且数量固定时可行,采用TLS Bootstrapping 机制,可使大量的node节点自动完成向kube-apiserver的注册请求。

原理:kubelet 首次启动时向 kube-apiserver 发送 TLS Bootstrapping 请求,kube-apiserver 验证 kubelet 请求中的 token 是否与它配置的 token.csv 一致,如果一致则自动为 kubelet生成证书和秘钥。

[root@kubenode1 ~]# mkdir -p /etc/kubernetes/bootstrap

[root@kubenode1 ~]# cd /etc/kubernetes/bootstrap/

[root@kubenode1 bootstrap]# cat > token.csv << EOF

${BOOTSTRAP_TOKEN},kubelet-bootstrap,10001,"system:kubelet-bootstrap"

EOF # 分发

[root@kubenode1 ~]# scp /etc/kubernetes/bootstrap/token.csv root@172.30.200.22:/etc/kubernetes/bootstrap/

[root@kubenode1 ~]# scp /etc/kubernetes/bootstrap/token.csv root@172.30.200.23:/etc/kubernetes/bootstrap/

2)配置kube-apiserver的systemd unit文件

[root@kubenode1 ~]# touch /usr/lib/systemd/system/kube-apiserver.service

[root@kubenode1 ~]# vim /usr/lib/systemd/system/kube-apiserver.service

[Unit]

Description=Kubernetes API Server

Documentation=https://github.com/GoogleCloudPlatform/kubernetes

After=network.target [Service]

User=root

EnvironmentFile=/usr/local/kubernetes/kube-apiserver.conf

ExecStart=/usr/local/kubernetes/bin/kube-apiserver $KUBE_API_ARGS

Restart=on-failure

RestartSec=5

Type=notify

LimitNOFILE=65536 [Install]

WantedBy=multi-user.target # 启动参数文件;

# --admission-control:kuberneres集群的准入控制机制,各控制模块以插件的形式依次生效,集群时必须包含ServiceAccount;

# --bind-address:不能为 127.0.0.1;在本地址的6443端口开启https服务,默认值0.0.0.0; # --insecure-port=0:禁用不安全的http服务,默认开启,端口8080,设置为0禁用; --secure-port=6443:https安全端口,默认即6443,0表示禁用;

# --authorization-mode:在安全端口使用 RBAC 授权模式,未通过授权的请求拒绝;

# --service-cluster-ip-range:指定 Service Cluster IP 地址段,该地址段外部路由不可达;

# --service-node-port-range:指定 NodePort 的端口范围;

# --storage-backend:持久化存储类型,v1.6版本后默认即etcd3;

# --enable-swagger-ui:设置为true时,启用swagger-ui网页,可通过apiserver的usl/swagger-ui访问,默认为false;

# --allow-privileged:设置为true时,kubernetes允许在Pod中运行拥有系统特权的容器应用;

# --audit-log-*:审计日志相关;

# --event-ttl:apiserver中各时间保留时间,默认即1h,通常用于审计与追踪;

# --logtostderr:默认为true,输出到stderr,不输出到日志;

# --log-dir:日志目录;

# --v:日志级别

[root@kubenode1 ~]# touch /usr/local/kubernetes/kube-apiserver.conf

[root@kubenode1 ~]# vim /usr/local/kubernetes/kube-apiserver.conf

KUBE_API_ARGS="--admission-control=NamespaceLifecycle,LimitRanger,ServiceAccount,DefaultStorageClass,ResourceQuota,NodeRestriction \

--advertise-address=172.30.200.21 \

--bind-address=172.30.200.21 \

--insecure-port=0 \

--authorization-mode=Node,RBAC \

--runtime-config=rbac.authorization.k8s.io/v1beta1 \

--kubelet-https=true \

--token-auth-file=/etc/kubernetes/bootstrap/token.csv \

--service-cluster-ip-range=169.169.0.0/16 \

--service-node-port-range=10000-60000 \

--tls-cert-file=/etc/kubernetes/apiserver/apiserver.pem \

--tls-private-key-file=/etc/kubernetes/apiserver/apiserver-key.pem \

--client-ca-file=/etc/kubernetes/ssl/ca.pem \

--service-account-key-file=/etc/kubernetes/ssl/ca-key.pem \

--etcd-cafile=/etc/kubernetes/ssl/ca.pem \

--etcd-certfile=/etc/kubernetes/apiserver/apiserver.pem \

--etcd-keyfile=/etc/kubernetes/apiserver/apiserver-key.pem \

--storage-backend=etcd3 \

--etcd-servers=https://172.30.200.21:2379,https://172.30.200.22:2379,https://172.30.200.23:2379 \

--enable-swagger-ui=true \

--allow-privileged=true \

--apiserver-count=3 \

--audit-log-maxage=30 \

--audit-log-maxbackup=3 \

--audit-log-maxsize=100 \

--audit-log-path=/var/lib/audit.log \

--event-ttl=1h \

--logtostderr=false \

--log-dir=/var/log/kubernetes/apiserver \

--v=2 1>>/var/log/kubernetes/apiserver/kube-apiserver.log 2>&1" # 创建日志目录

[root@kubenode1 ~]# mkdir -p /var/log/kubernetes/apiserver

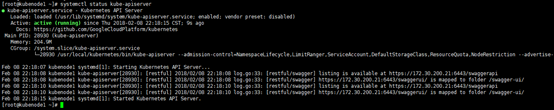

3. 启动并验证

[root@kubenode1 ~]# systemctl daemon-reload

[root@kubenode1 ~]# systemctl enable kube-apiserver

[root@kubenode1 ~]# systemctl start kube-apiserver

[root@kubenode1 ~]# systemctl status kube-apiserver

高可用Kubernetes集群-6. 部署kube-apiserver的更多相关文章

- 高可用Kubernetes集群-11. 部署kube-dns

参考文档: Github介绍:https://github.com/kubernetes/dns Github yaml文件:https://github.com/kubernetes/kuberne ...

- 高可用Kubernetes集群-15. 部署Kubernetes集群统一日志管理

参考文档: Github:https://github.com/kubernetes/kubernetes/tree/master/cluster/addons/fluentd-elasticsear ...

- 高可用Kubernetes集群-14. 部署Kubernetes集群性能监控平台

参考文档: Github介绍:https://github.com/kubernetes/heapster Github yaml文件: https://github.com/kubernetes/h ...

- 高可用Kubernetes集群-12. 部署kubernetes-ingress

参考文档: Github:https://github.com/kubernetes/ingress-nginx Kubernetes ingress:https://kubernetes.io/do ...

- 高可用Kubernetes集群-8. 部署kube-scheduler

十.部署kube-scheduler kube-scheduler是Kube-Master相关的3个服务之一,是有状态的服务,会修改集群的状态信息. 如果多个master节点上的相关服务同时生效,则会 ...

- 高可用Kubernetes集群-7. 部署kube-controller-manager

九.部署kube-controller-manager kube-controller-manager是Kube-Master相关的3个服务之一,是有状态的服务,会修改集群的状态信息. 如果多个mas ...

- 高可用Kubernetes集群-10. 部署kube-proxy

十二.部署kube-proxy 1. 创建kube-proxy证书 1)创建kube-proxy证书签名请求 # kube-proxy提取CN作为客户端的用户名,即system:kube-proxy. ...

- 高可用Kubernetes集群-13. 部署kubernetes-dashboard

参考文档: Github介绍:https://github.com/kubernetes/dashboard Github yaml文件:https://github.com/kubernetes/d ...

- 高可用Kubernetes集群-9. 部署kubelet

十一.部署kubelet 接下来两个章节是部署Kube-Node相关的服务,包含:kubelet,kube-proxy. 1. TLS bootstrap用户授权 # kubelet采用TLS Boo ...

随机推荐

- HDU 1158(非常好的锻炼DP思维的题目,非常经典)

题目链接: acm.hdu.edu.cn/showproblem.php?pid=1158 Employment Planning Time Limit: 2000/1000 MS (Java/Oth ...

- 深入理解java虚拟机读后总结

之前看过,很多会遗忘,标记一下,温故知新.(明天的我一定会感谢现在努力的自己. ) 一.运行时数据区域 Java虚拟机管理的内存包括几个运行时数据内存:方法区.虚拟机栈.本地方法栈.堆.程序计数器,其 ...

- js 时间转换毫秒的四种方法(转)

将时间转换为毫秒数的方法有四个: Date.parse()Date.UTCvalueOf()getTime() 1. Date.parse():该方法接受一个表示日期的字符串参数,然后尝试根据这个日期 ...

- POJ3074 Sudoku(lowbit优化搜索)

In the game of Sudoku, you are given a large 9 × 9 grid divided into smaller 3 × 3 subgrids. For exa ...

- Navicat 12 连接 Mysql8.0 使用日志

目前最新的Mysql8.0 + Navicat12,使用中常有一些棘手问题 解决了的都会贴出来,受益于小伙伴们 我们的目标是发现问题,解决问题,欢迎大家贴出自己使用时遇到的问题,集思广益 好了,上干货 ...

- Qt的checkbox风格修改

环境: HelperA64开发板 Linux3.10内核 时间:2019.01.12 目标:修改Qt中checkbox图片太小的BUG 问题: 在从Qt4移植为Qt5时遇到很多问题,这次是移植到开发板 ...

- Python学习 :面向对象 -- 三大特性

面向对象的三大特性 一.封装 把数据.值.变量放入到对象中 构造方法 _init_方法 特殊作用: 在 obj = 类名() 执行时: 内部自动执行两个步骤: 1.创建对象 2.通过对象执行类中的一个 ...

- python学习笔记:第8天 文件操作

目录 1. 文件操作介绍 2. 文件操作的几种方式 3. 文件的操作的方法 1. 文件操作介绍 说到操作文件我们肯定会想到流,文件的操作都是通过流来操作的.在python中文件的操作非常简单,并不像J ...

- ruby rspec+jenkins+ci_report持续集成生成junit测试报告

1.加载ci_report gem install ci_reporter_rspec 2.给测试工程编写rakefile require 'ci/reporter/rake/rspec' requi ...

- 希尔伯特曲线——第八届蓝桥杯C语言B组(国赛)第三题

原创 标题:希尔伯特曲线 希尔伯特曲线是以下一系列分形曲线 Hn 的极限.我们可以把 Hn 看作一条覆盖 2^n × 2^n 方格矩阵的曲线,曲线上一共有 2^n × 2^n 个顶点(包括左下角起点和 ...