js加密(八)新浪微博登录

1. url: https://weibo.com/

2. target: 登录

3. 分析。由于需要填写验证码,本篇只分析破解用户名和密码加密部分,不做验证码识别。

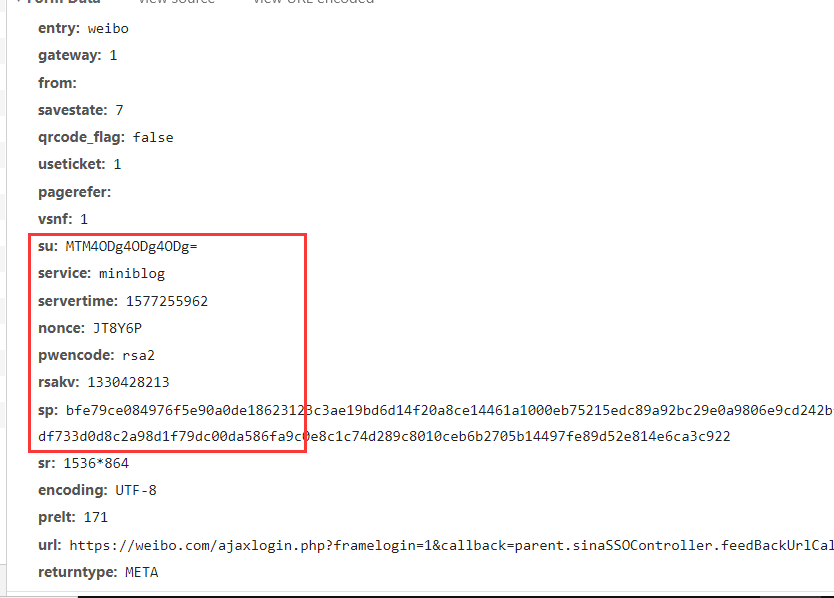

3.1 老规矩,F12,随便输入一个帐号密码,点击登录,看看都发起了哪些请求。找到其中的post请求(一般登录都是post请求)。我们找到了登录请求之后,看看都需要哪些参数,加密的参数基本如下:

也就su,servertime,nonce,rsakv,sp几个参数作了加密。而servertime是时间戳,over。nonce,rsakv这两个都是可以在上一个请求的响应中找到的,over。只剩下su和sp。猜测一个是帐号一个是密码。就先破sp吧。

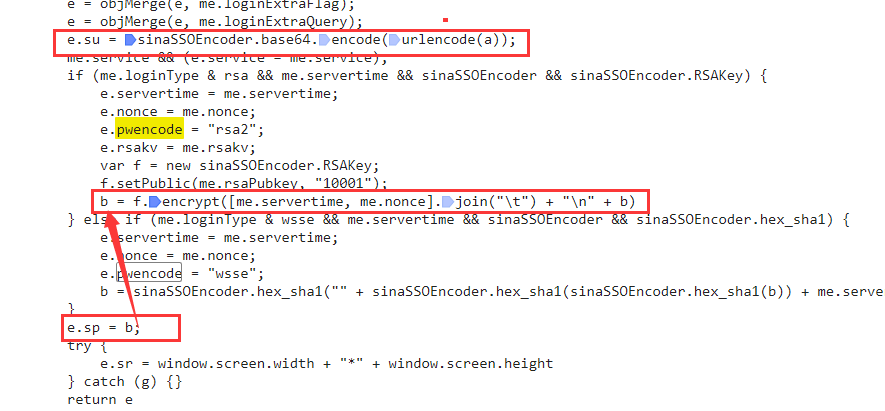

3.2 直接搜sp肯定是不方便的,目标太大,那就搜一下它上下看起来相关的,而且唯一性比较强的参数,pwencode。看名字也知道跟密码编码有关,那就搜它吧。

很快就找到了下面这些东西:

3.3 打断点调试,su就是su,b就是sp 。

3.4 扣js代码过程,略。就一个一个函数地搞就可以。

4. python代码:

from afterWork.config import proxies, userAgent

import requests

import json

import execjs

import time

import re

import random def getJsCode():

with open('jsCode.js', 'r') as f:

jsCode = f.read()

return jsCode def getSu(ctx, account):

su = ctx.call('getUser', account)

# print(su)

return su def getServerTimeNoncePubkey(su):

# print('1577263612028')

ts = re.sub(r'\.', '', str(time.time()))

ts = ts[:13]

data = {

'entry': 'weibo',

'callback': 'sinaSSOController.preloginCallBack',

'su': su,

'rsakt': 'mod',

'checkpin': '',

'client': 'ssologin.js(v1.4.15)',

'_': ts

} res = requests.get(url='https://login.sina.com.cn/sso/prelogin.php',

params=data)

# print(res.text)

# print(json.loads(res.text.lstrip('sinaSSOController.preloginCallBack(').strip(')')))

nonce = json.loads(res.text.lstrip('sinaSSOController.preloginCallBack(').strip(')'))['nonce']

pubkey = json.loads(res.text.lstrip('sinaSSOController.preloginCallBack(').strip(')'))['pubkey']

servertime = json.loads(res.text.lstrip('sinaSSOController.preloginCallBack(').strip(')'))['servertime']

rsakv = json.loads(res.text.lstrip('sinaSSOController.preloginCallBack(').strip(')'))['rsakv']

pcid = json.loads(res.text.lstrip('sinaSSOController.preloginCallBack(').strip(')'))['pcid']

return servertime, pubkey, nonce, rsakv, ts, pcid def getLoginData(su, serverTime, nonce, rsakv, sp, ts):

# print('1577263612028')

ts = re.sub(r'\.', '', str(time.time()))[:-4]

# url='https://login.sina.com.cn/sso/login.php?client=ssologin.js(v1.4.15)&_={}'.format(ts)

headers = {

'User-Agent': 'Opera/9.80 (Windows NT 6.0) Presto/2.12.388 Version/12.14',

'Host': 'login.sina.com.cn',

'Referer': 'https://www.weibo.com/login.php',

}

data = {

'entry': 'sso',

'gateway': '',

'from': 'null',

'savestate': '',

'useticket': '',

'pagerefer': 'https://login.sina.com.cn/sso/login.php?client=ssologin.js(v1.4.19)',

'vsnf': '',

'su': su,

'service': 'sso',

'servertime': serverTime,

'nonce': nonce,

'pwencode': 'rsa2',

'rsakv': rsakv,

'sp': sp,

'sr': '1536*864',

'encoding': 'UTF-8',

'cdult': '',

'domain': 'sina.com.cn',

'prelt': '',

'returntype': 'TEXT',

} res = requests.post(url='https://login.sina.com.cn/sso/login.php?client=ssologin.js(v1.4.15)&_={}'.format(ts),

data=data,

headers=headers,

timeout=10) res.encoding = 'GBK'

# print(res.text)

loginResult = json.loads(res.text)

print(loginResult)

return def getSp(ctx, pw, serverTime, nonce, pubKey):

sp = ctx.call('getPw', pw, serverTime, nonce, pubKey)

# print(sp)

return sp def mainFun():

account = '你的帐号'

pw = '你的密码'

ctx = execjs.compile(getJsCode())

su = getSu(ctx, account) serverTime, pubKey, nonce, rsakv, ts, pcid = getServerTimeNoncePubkey(su)

sp = getSp(ctx, pw, serverTime, nonce, pubKey)

getLoginData(su, serverTime, nonce, rsakv, sp, ts)

# login(account, sp, pcid, serverTime, nonce) if __name__ == '__main__':

mainFun()

结果:

到这里,已经完成了登录,可以用session会话携带cookie去访问一些需要登录才能访问的信息。

学习交流,勿作他用。

js加密(八)新浪微博登录的更多相关文章

- Python 爬虫js加密破解(四) 360云盘登录password加密

登录链接:https://yunpan.360.cn/mindex/login 这是一个md5 加密算法,直接使用 md5加密即可实现 本文讲解的是如何抠出js,运行代码 第一部:抓包 如图 第二步: ...

- c#获取新浪微博登录cookie

用新浪微博api收集数据有诸多限制,每小时只能调用官方api函数150次,认证也很麻烦.因此想通过爬网页的方式来收集数据.访问新浪微博用户网页首先需要登录,登录获取cookie后可直接获取网页数据,无 ...

- 第三方登录 QQ登录 人人网登录 新浪微博登录

http://www.pp6.cn/Index.aspx http://www.pp6.cn/Login.aspx 网站有自己的账号系统,这里使用的第三方登录仅仅是获取第三方账号的唯一id,昵称,性别 ...

- AES加密解密——AES在JavaWeb项目中前台JS加密,后台Java解密的使用

一:前言 在软件开发中,经常要对数据进行传输,数据在传输的过程中可能被拦截,被监听,所以在传输数据的时候使用数据的原始内容进行传输的话,安全隐患是非常大的.因此就要对需要传输的数据进行在客户端进行加密 ...

- python爬虫之新浪微博登录

fiddler 之前了解了一些常见到的反爬措施,JS加密算是比较困难,而微博的登录中正是用JS加密来反爬,今天来了解一下. 分析过程 首先我们去抓包,从登录到微博首页加载出来的过程.我们重点关注一下登 ...

- 使用selenium进行密码破解(绕过账号密码JS加密)

经常碰到网站,账号密码通过js加密后进行提交.通过burp拦截抓到的账号密码是加密后的,所以无法通过burp instruder进行破解.只能模拟浏览器填写表单并点击登录按钮进行破解.于是想到了自动化 ...

- qq登录,新浪微博登录 ,接口开发

给linux命令在线中文手册加了,qq登录和新浪微博登录,认证用的是auth2.0,并且用了js api和php api相结合的方式来做的.个人觉得这种方式,兼顾安全和人性化.以前写过一篇关于申请的博 ...

- js加密后台加密解密以及验证码

该文档为转载内容: 加密解密 1 前端js加密概述 2 前后端加密解密 21 引用的js加密库 22 js加密解密 23 Java端加密解密PKCS5Padding与js的Pkcs7一致 验证码 1 ...

- 昆仑游戏[JS加密修改]

昆仑游戏:http://www.kunlun.com/index.html JS加密修改 BigTools=window.BigTools;//重点 RSAKeyPair=window.RSAKeyP ...

- web主题公园版权信息破解:script.js加密文件

很多人会使用web主题公园网站的免费worldpress主题,但它的主题又都被加了版权信息,故意让人找不到版权信息的修改位置. 你如果去footer.php里面删除版权信息(技术支持:web主题公园) ...

随机推荐

- PTA-1003 我要通过!

1003 我要通过!https://pintia.cn/problem-sets/994805260223102976/problems/994805323154440192 “答案正确”是自动判题系 ...

- 3.获取某天的最大时间和最小时间,使用Calendar

if (taxTraySummaryListDTO.getStartDate() != null) { Calendar cal = Calendar.getInstance(); cal.setTi ...

- 怎么解析后台返回数据中\r\n换行

给div添加css样式, white-space: pre-wrap; 即可 文章来源:刘俊涛的博客 欢迎关注公众号.留言.评论,一起学习. _________________________ ...

- energy/heating data source

HeatManDataLake 1. schema: hfors tables ambient_temperature_emd record the ambient temperature hourl ...

- django 搭建一个投票类网站(一)

写在最前,之前零零散散的看过django,但是由于比较杂,学的云里雾里的,所以就停了一段落,但是我最近找到了一个django的书,是李建编著的django入门与实践,于是,打算照着书上的步骤来写好一个 ...

- c++面向对象 之 内联函数 this 静态成员

1,内联函数 如果一个函数是内联的,那么在编译时,编译器会把该函数的代码副本放置在每个调用该函数的地方.用inline指定,内联函数通常短小精悍没有while和for循环,能够帮助提升程序执行的速度 ...

- electron聊天室|vue+electron-vue仿微信客户端|electron桌面聊天

一.项目概况 基于Electron+vue+electron-vue+vuex+Nodejs+vueVideoPlayer+electron-builder等技术仿制微信电脑端界面聊天室实例,实现消息 ...

- mybatis(六):设计模式 - 工厂方法模式

- MVC5+EF6 入门完整教程3 :EF完整开发流程

https://www.cnblogs.com/miro/p/4053473.html 学完本篇文章,你将会掌握基于EF数据模型的完整开发流程. 本次将会完成EF数据模型的搭建和使用. 基于这个模型, ...

- 故障解决 | win10没声音及找不到Realtek高清音频管理器

重装 win10 系统后,电脑没声音,更新驱动以及万不得已下载驱动精灵都没有解决. 后来发现在“硬件和声音”中没有Realtek高清音频管理器,之后找到解决办法如下: 1. 找到Realtek高清音频 ...