【pwnable.kr】leg

pwnable从入门到放弃第八题。

Download : http://pwnable.kr/bin/leg.c

Download : http://pwnable.kr/bin/leg.asm

ssh leg@pwnable.kr -p2222 (pw:guest)

先下载这两个文件:leg.c

#include <stdio.h>

#include <fcntl.h>

int key1(){

asm("mov r3, pc\n");

}

int key2(){

asm(

"push {r6}\n"

"add r6, pc, $1\n"

"bx r6\n"

".code 16\n"

"mov r3, pc\n"

"add r3, $0x4\n"

"push {r3}\n"

"pop {pc}\n"

".code 32\n"

"pop {r6}\n"

);

}

int key3(){

asm("mov r3, lr\n");

}

int main(){

int key=;

printf("Daddy has very strong arm! : ");

scanf("%d", &key);

if( (key1()+key2()+key3()) == key ){

printf("Congratz!\n");

int fd = open("flag", O_RDONLY);

char buf[];

int r = read(fd, buf, );

write(, buf, r);

}

else{

printf("I have strong leg :P\n");

}

return ;

}

代码貌似逻辑很直接,就是输入key,当key=key1+key2+key3时就可以了。

但是3个函数居然都是汇编= =、、、 而且还是arm的。。 让不让人活了。。

leg.asm 还不如直接看全汇编

(gdb) disass main

Dump of assembler code for function main:

0x00008d3c <+>: push {r4, r11, lr}

0x00008d40 <+>: add r11, sp, #

0x00008d44 <+>: sub sp, sp, #

0x00008d48 <+>: mov r3, #

0x00008d4c <+>: str r3, [r11, #-]

0x00008d50 <+>: ldr r0, [pc, #] ; 0x8dc0 <main+>

0x00008d54 <+>: bl 0xfb6c <printf>

0x00008d58 <+>: sub r3, r11, #

0x00008d5c <+>: ldr r0, [pc, #] ; 0x8dc4 <main+>

0x00008d60 <+>: mov r1, r3

0x00008d64 <+>: bl 0xfbd8 <__isoc99_scanf>

0x00008d68 <+>: bl 0x8cd4 <key1>

0x00008d6c <+>: mov r4, r0

0x00008d70 <+>: bl 0x8cf0 <key2>

0x00008d74 <+>: mov r3, r0

0x00008d78 <+>: add r4, r4, r3

0x00008d7c <+>: bl 0x8d20 <key3>

0x00008d80 <+>: mov r3, r0

0x00008d84 <+>: add r2, r4, r3

0x00008d88 <+>: ldr r3, [r11, #-]

0x00008d8c <+>: cmp r2, r3

0x00008d90 <+>: bne 0x8da8 <main+>

0x00008d94 <+>: ldr r0, [pc, #] ; 0x8dc8 <main+>

0x00008d98 <+>: bl 0x1050c <puts>

0x00008d9c <+>: ldr r0, [pc, #] ; 0x8dcc <main+>

0x00008da0 <+>: bl 0xf89c <system>

0x00008da4 <+>: b 0x8db0 <main+>

0x00008da8 <+>: ldr r0, [pc, #] ; 0x8dd0 <main+>

0x00008dac <+>: bl 0x1050c <puts>

0x00008db0 <+>: mov r3, #

0x00008db4 <+>: mov r0, r3

0x00008db8 <+>: sub sp, r11, #

0x00008dbc <+>: pop {r4, r11, pc}

0x00008dc0 <+>: andeq r10, r6, r12, lsl #

0x00008dc4 <+>: andeq r10, r6, r12, lsr #

0x00008dc8 <+>: ; <UNDEFINED> instruction: 0x0006a4b0

0x00008dcc <+>: ; <UNDEFINED> instruction: 0x0006a4bc

0x00008dd0 <+>: andeq r10, r6, r4, asr #

End of assembler dump.

(gdb) disass key1

Dump of assembler code for function key1:

0x00008cd4 <+>: push {r11} ; (str r11, [sp, #-]!)

0x00008cd8 <+>: add r11, sp, #

0x00008cdc <+>: mov r3, pc

0x00008ce0 <+>: mov r0, r3

0x00008ce4 <+>: sub sp, r11, #

0x00008ce8 <+>: pop {r11} ; (ldr r11, [sp], #)

0x00008cec <+>: bx lr

End of assembler dump.

(gdb) disass key2

Dump of assembler code for function key2:

0x00008cf0 <+>: push {r11} ; (str r11, [sp, #-]!)

0x00008cf4 <+>: add r11, sp, #

0x00008cf8 <+>: push {r6} ; (str r6, [sp, #-]!)

0x00008cfc <+>: add r6, pc, #

0x00008d00 <+>: bx r6

0x00008d04 <+>: mov r3, pc

0x00008d06 <+>: adds r3, #

0x00008d08 <+>: push {r3}

0x00008d0a <+>: pop {pc}

0x00008d0c <+>: pop {r6} ; (ldr r6, [sp], #)

0x00008d10 <+>: mov r0, r3

0x00008d14 <+>: sub sp, r11, #

0x00008d18 <+>: pop {r11} ; (ldr r11, [sp], #)

0x00008d1c <+>: bx lr

End of assembler dump.

(gdb) disass key3

Dump of assembler code for function key3:

0x00008d20 <+>: push {r11} ; (str r11, [sp, #-]!)

0x00008d24 <+>: add r11, sp, #

0x00008d28 <+>: mov r3, lr

0x00008d2c <+>: mov r0, r3

0x00008d30 <+>: sub sp, r11, #

0x00008d34 <+>: pop {r11} ; (ldr r11, [sp], #)

0x00008d38 <+>: bx lr

End of assembler dump.

(gdb)

逐步跟踪分析一下各函数的返回值:

key1()

0x00008cdc <+8>: mov r3, pc

0x00008ce0 <+12>: mov r0, r3 r0是函数的返回值,这个函数来源于pc,而pc指向的是执行语句行+8也就是0x00008cdc+0x8

key2()

0x00008cfc <+12>: add r6, pc, #1

0x00008d00 <+16>: bx r6

0x00008d04 <+20>: mov r3, pc

0x00008d06 <+22>: adds r3, #4

0x00008d10 <+32>: mov r0, r3

从第一行起,add r6,pc,#1 r6=0x00008d04+0x1 = 0x00008d05

从而bx r6就跳转thumb模式下,该模式下pc= 执行语句地址+0x4

而后adds r3,#4 又对r3+0x4

因此 返回值 0x00008d04+0x4+0x4

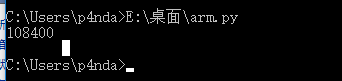

a = 0x00008d80

b = 0x00008cdc +0x8

c = 0x00008d04 +0x4+0x4

print (a+b+c)

key3()

0x00008d28 <+8>: mov r3, lr

0x00008d2c <+12>: mov r0, r3

返回值r0=lr,lr寄存器存储的是函数的返回地址,指向main函数中的

0x00008d80 <+68>: mov r3, r0

一行,因此可算出key = key1()+key2()+key3()

【pwnable.kr】leg的更多相关文章

- 【pwnable.kr】 asm

一道写shellcode的题目, #include <stdio.h> #include <string.h> #include <stdlib.h> #inclu ...

- 【pwnable.kr】 [simple login]

Download : http://pwnable.kr/bin/login Running at : nc pwnable.kr 9003 先看看ida里面的逻辑. 比较重要的信息时input变量再 ...

- 【pwnable.kr】 brainfuck

pwnable.kr第二关第一题: ========================================= Download : http://pwnable.kr/bin/bfDownl ...

- 【pwnable.kr】 unlink

pwnable.kr 第一阶段的最后一题! 这道题目就是堆溢出的经典利用题目,不过是把堆块的分配与释放操作用C++重新写了一遍,可参考<C和C++安全编码一书>//不是广告 #includ ...

- 【pwnable.kr】 memcpy

pwnable的新一题,和堆分配相关. http://pwnable.kr/bin/memcpy.c ssh memcpy@pwnable.kr -p2222 (pw:guest) 我觉得主要考察的是 ...

- 【pwnable.kr】 codemap

pwnable新的一题. download: http://pwnable.kr/bin/codemap.exe ssh codemap@pwnable.kr -p2222 (pw:guest) 这道 ...

- 【pwnable.kr】 uaf

目测是比较接近pwnable的一道题.考察了uaf(use after free的内容),我觉得说白了就是指针没有初始化的问题. ssh uaf@pwnable.kr -p2222 (pw:guest ...

- 【pwnable.kr】input

这道题是一道一遍一遍满足程序需求的题. 网上其他的题解都是用了C语言或者python语言的本地调用,我想联系一下pwntools的远程调用就写了下面的脚本, 执行效果可以通过1~4的检测,到最后soc ...

- 【pwnable.kr】cmd2

这道题是上一个cmd1的升级版 ssh cmd2@pwnable.kr -p2222 (pw:mommy now I get what PATH environmentis for :)) 登录之后, ...

随机推荐

- bootstrap选项卡页面中如何关闭当前选项卡及页面

再具体说一下现在的需求: 如上界面:在新闻发布界面有一个按钮,在点击按钮的时候我需要直接把这个打开的选项卡关闭 实现思路: 1)关闭选项卡对应的页面 2)去除上方选项卡 3)激活前一 ...

- ch8 高度相等的列--CSS方法

如下图所示效果,可以使用表格实现,本文采用在CSS中实现. 标记如下: <div class="wrapper"> <div class="box&qu ...

- javascript中,对象本身就是一种Map结构。

var map = {}; map['key1'] = 1; map['key2@'] = 2; console.log(map['key1']);//结果是1. console.log(map[ ...

- GET乱码以及POST乱码的解决方法

GET乱码以及POST乱码的解决方法 作者:东坡下载 来源:uzzf 发布时间:2010-10-14 11:40:01 点击: 一.GET乱码的解决方法 在tomcat的server.xml文件 ...

- 设备树DTS 学习:1-有关概念

背景 设备树在Linux驱动开发中是一种比较常用的架构. 参考:<设备树DTS使用总结> .<linux内核设备树及编译> Linux设备树 介绍 在Linux 2.6中,ar ...

- Java提升二:Lambda表达式与方法引用

1.Lambda表达式 1.1.定义 lambda表达式是对于函数式接口(只含有一个抽象方法的接口)的简洁实现方式.它与匿名内部类的作用相似,但是就使用范围而言,匿名内部类更为广泛,而lambda表达 ...

- 初学者的困惑:OOP与一般编程的区别

*在写<程序猿的思维修炼>随笔中,我们大概猜想到了,OOP的思想更趋于模块化,更独立,因此称为一个个对象,本次随笔将对OOP和一般编程的区别有更详细的解释 面向对象编程的含义: 面向对象编 ...

- MapReduce On Yarn的执行流程

1.概述 Yarn是一个资源调度平台,负责为运算程序提供服务器运算资源,相当于一个分布式的操作系统平台,而MapReduce等运算程序则相当于运行于操作系统之上的应用程序. Yarn的架构如下图所示: ...

- 前端 移动端H5页面 DEBUG

下载网址:https://github.com/Tencent/vConsole 把这个JS复制到项目里面 然后引入到HTML中 然后在JS上面实例化一下即可 页面就会有一个绿色的,然后点击一下就可以 ...

- 接口测试基础----postman、jmeter

一,什么是接口 接口一般接口分两种: 系统对外接口:与外部系统对接的接口,用来获取或者传递数据给外部系统 系统内部接口:系统模块.方法之间用来获取或者传递数据的接口 二.接口分类 webservice ...