记录下做攻防世界的misc题

0x00 记录一下,代表自己做过

0x01 flag_universe

看简介是来自2018年的百越杯。

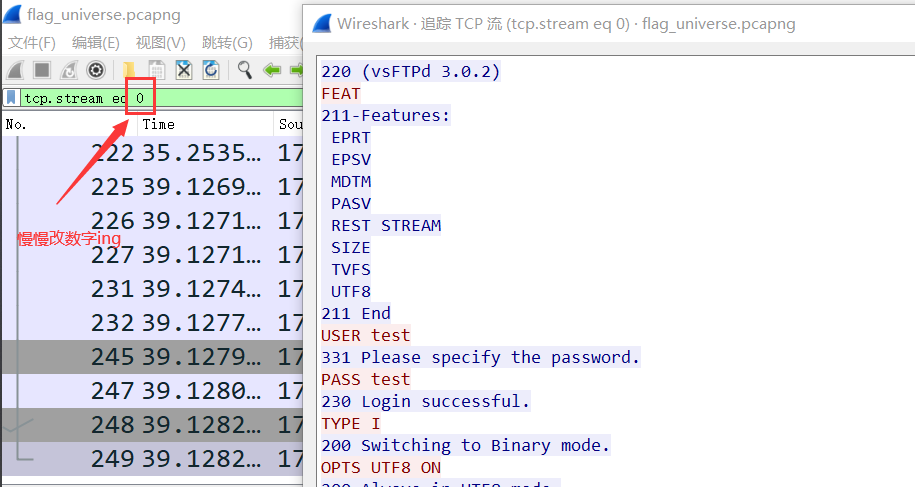

将文件下载下来后,就一个flag_universe.pcapng文件,wireshark打开。

追踪tcp流,发现是FTP传输文件,传输的是一张图片。(心想难不成直接图片就显示了flag)

先尝试能不能导出文件,额,不行,试了一会发现,还是自己找数据吧。

会发现3、4、6、11、13、14处发现png图片的数据流以及7、8处的base64加密的假的flag值。

仔细观察发现4和11处的数据不完整,缺少png尾部。将其余4个都用winhex进行处理成png图片。(网上的wp就直接发现14有问题,自己菜,所以还是一个个来)

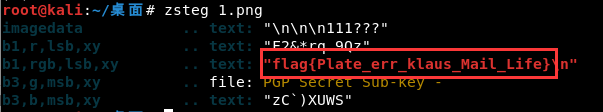

处理完成之后,我一般喜欢去binwalk+foremost,但是最近迷上了zsteg,以前没觉得,现在用起来,觉得很舒服。

直接zsteg处理,拿到flag。

0x02 base64÷4

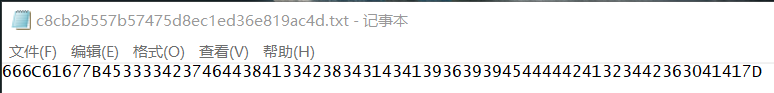

这题简直就是,额,base16,另外就是文件下载下来一看也知道是base16。

base16解码就得到flag了。

0x03 wireshark-1

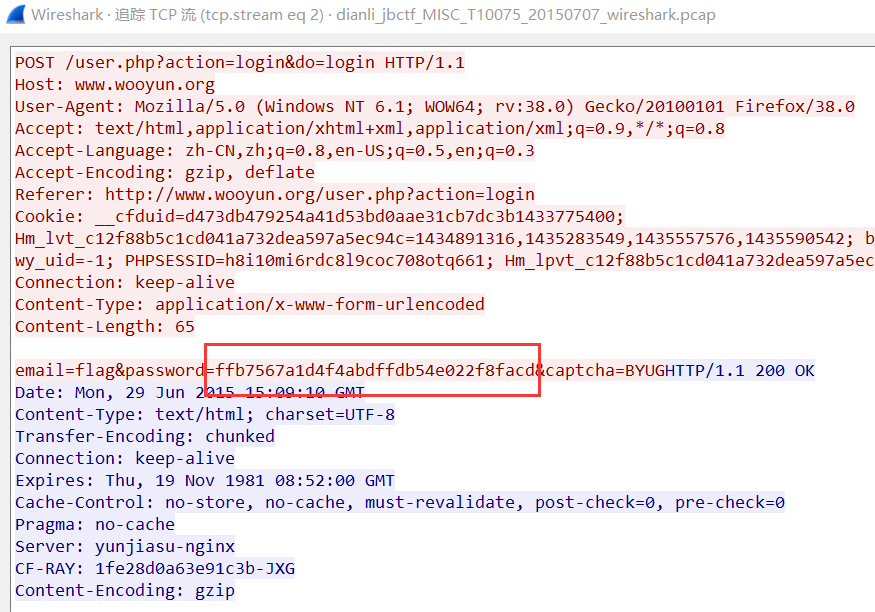

拿到一个数据包,说的是管理员密码就是flag。

所以直接wireshark追踪TCP流,拿到flag。

0x04 隐藏的信息

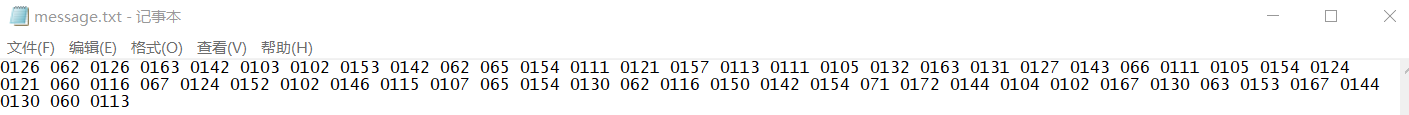

拿到的是一串数字

最开始还以为是直接转ascll码,结果发现不对,光第一个0126用126来换ascll码就是个“~”,看了半天,相到前面加个0,是不是代表换了进制的,于是就8进制转10进制,额,其过程我太菜了,就手动。得到以下内容:

86 50 86 115 98 67 66 107 98 50 53 108 73 81 111 75 73 69 90 115 89 87 99 54 73 69 108 84 81 48 78 55 84 106 66 102 77 71 53 108 88 50 78 104 98 108 57 122 100 68 66 119 88 51 107 119 100 88 48 75

转asll码,得到V2VsbCBkb25lIQoKIEZsYWc6IElTQ0N7TjBfMG5lX2Nhbl9zdDBwX3kwdX0K

拿去base64解码,得到以下内容:

Well done!

Flag: ISCC{N0_0ne_can_st0p_y0u}

0x05 a_good_idea

下载拿到一张图片,汤姆。不过我直接重命名后缀为zip,得到

选中的除外的两张图片加一个提示。提示为try to find the secret of pixels。

用stegsolve进行比较拿到上面图里的solved.bmp文件,打开放大看后,可以大致看到像二维码的情况,但是我不会ps,没办法,只能去看大佬的wp,嫖答案。

0x06 Aesop_secret

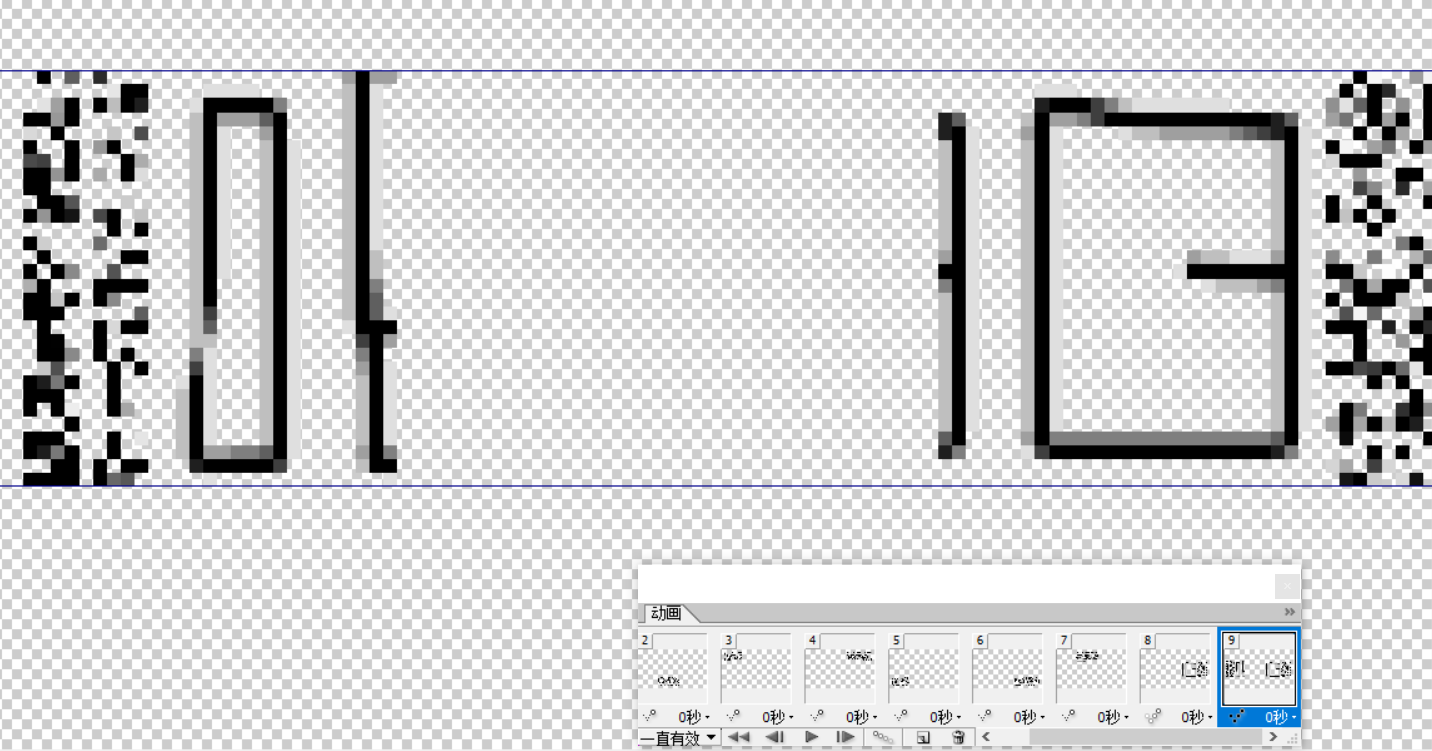

拿到一个gif,放到ps中,放大查看

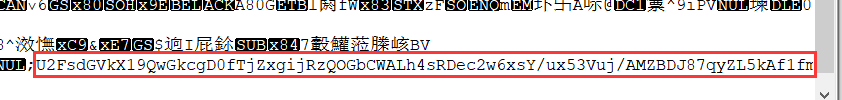

发现不了什么有用的东西,就用记事本打开,看到最后的一点东西

U2F开头,AES解密,窃喜,拿去解密,额,解密失败。看了半天,不知道密码是啥,乱猜,这题是2019年ISCC的。先来2019,反正组合起来,发现ISCC行的通诶。

解密两次,密码都是ISCC,拿到flag。

就这样了,吃饭了。

0x07 something_in_image

本来不想接着这篇写的,但是想了一下,还是接着写吧,免得以后不好找。

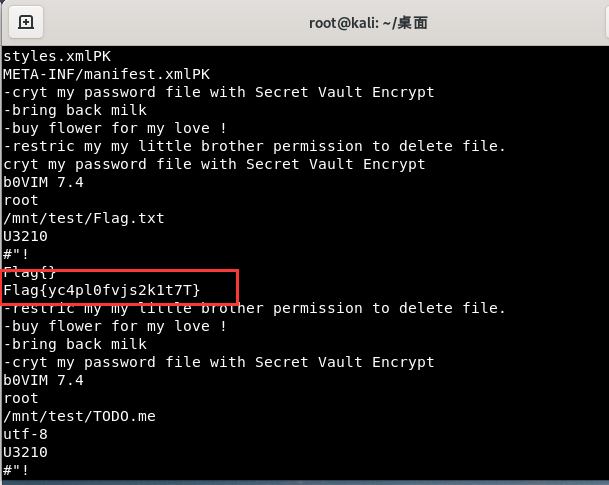

这道题是2019湖湘杯的,在攻防世界里面是3星,感觉如果骚一点就至少需要20分钟,但是下载完后一看,这是啥,winhex打开前后都是0,我。。。。。。

大致翻了翻,还是有内容的,不过我对于这种一般都不想翻,也许是懒吧,于是就直接strings走起,额,直接找到flag。。。

0x08 黄金6年

这道题我在2019的嘶吼CTF做过,但是卡在了最后一张二维码上,真没有找到。很难受。

首先这道题是一个MP4,直接记事本或者notepad打开,可以看到最后有一串加密的密文,DES加密和base64试一试,直接base64解密,可以看到Rar的头,所以用winhex,将其弄成一个rar文件,打开看到flag.txt,但是需要密码。如果你想要暴力破解,也没有人拦到你。(其实我当时做的时候也是暴力破解过的,谁会喜欢去找密码嘛,暴力破解它不香嘛?)

对于MP4分帧,我用的PS版本太老了,老的程度我不想说了,听说现在的PS支持将MP4文件分钟,也是听说,我没有用过,不确定。所以我用的是ffmpeg分的帧。

直接在kali里面运行

ffmpeg -i 黄金6年.mp4 image-%5d.jpeg

额,316帧,在4个图片里面找到了二维码。

因为图片需要用ps处理一下,但是自己不会ps。不过只要拿到密码,解密即得flag。

0x09 Wireshark

题目说是简单的流量分析。但是我不管,按我的习惯来,先追踪流,再文件->导出对象->挨个试,在HTTP里导出了一堆东西,一个图片和一堆文件。

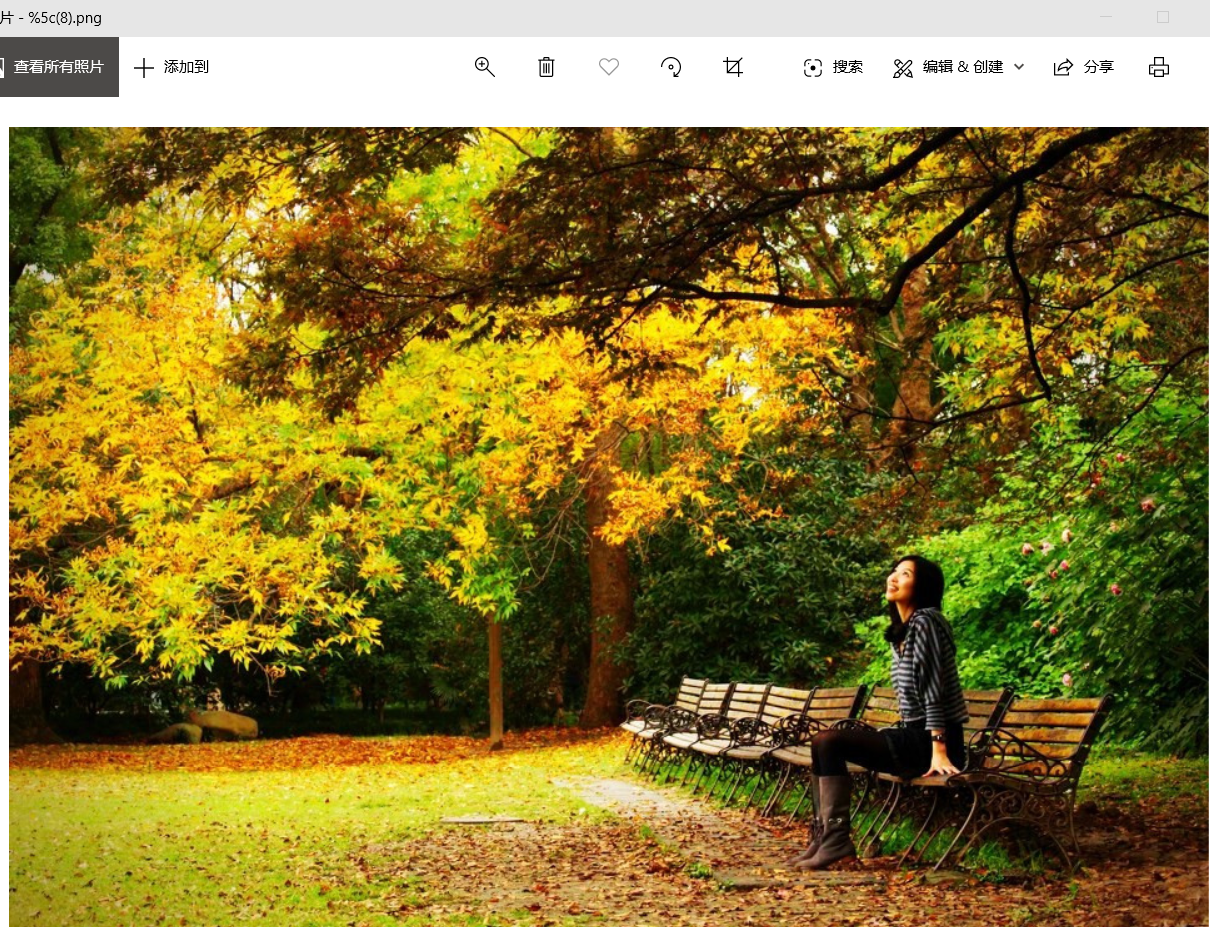

唯一的一张图片,看了一下,以为是图片隐写,就搞了一下,结果最后没啥收获。

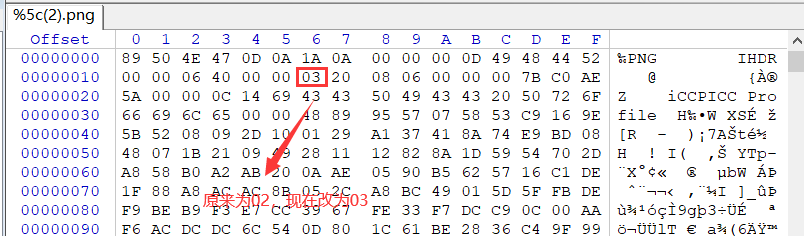

换一下思路,看到%5c(2)和%5c(8)的大小,记事本打开,额,这16进制,不多说,winhex走起。

看了半天,看到了8950,额,我承认我对png图片有执念,试了试去除8950前面的数据,并保存为png图片,打不开。。。

又去找png的尾部426082,果然尾部有多余的东西。处理完之后,拿到两张图片。

第二张图片不是和之前的一样嘛?但是文件大小不一样,可能有东西,但是没啥思路。

找了下其他文件,用备案信息,找到了这道题里面涉及的网址:云图网络

但还是没看出什么名堂!!!

最后是看到钥匙的图片,想到改高,于是就试了试,找到了个key。

winhex改高。

有key就可以考虑图片解密。解密网址

记录下做攻防世界的misc题的更多相关文章

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

- 攻防世界Web刷题记录(新手区)

攻防世界Web刷题记录(新手区) 1.ViewSource 题如其名 Fn + F12 2.get post 3.robots robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个 ...

- 攻防世界PWN简单题 level0

攻防世界PWN简单题 level0 开始考验栈溢出的相关知识了 Checksec 一下文件 看看都开了什么保护 和 是多少位的程序 发现是64位的程序, 扔进IDA64.IDA YYDS.. 进入主函 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 攻防世界web进阶题—unfinish

攻防世界web进阶题-unfinish 1.看一下题目提示SQL 2.打开题目看一下源码,没有问题 3.查一下网站的组成:php+Apache/2.4.7+Ubuntu 4.扫一下目录,扫到一个注册页 ...

- 攻防世界web进阶题—bug

攻防世界web进阶题-bug 1.打开题目看一下源码,没有问题 2.扫一下目录,没有问题 3.查一下网站的组成:php+Apache+Ubuntu 只有登录界面 这里可以可以想到:爆破.万能密码.进行 ...

- 【WP】攻防世界-杂项-Misc

长期更新一波 攻防世界 的杂项题解 这东西主要靠积累吧 攻防世界:https://adworld.xctf.org.cn 因为攻防世界的题目顺序经常变化,我也不改序号了,顺着之前写的位置往下写,推荐使 ...

- 攻防世界新手Misc writeup

ext3 在Linux,使用root账户挂载linux文件,打开后使用find *|grep flag查找到一个flag.txt,打开后是base64编码,解码获得flag. give_you_fla ...

- 攻防世界 Ditf misc

Ditf 附件下载下来就是一张图片,我们拉到hxd中发现应该有隐藏的压缩包 我们拉入到kali里面分析 意外发现图片高度被修改过我们先用binwalk分析图片看看 我们先尝试分离一下分离出一个压缩包但 ...

随机推荐

- ios快捷指令编程尝试

最近,,,啊好几个月了,发现这个ios的快捷指令很好玩 原生就提供了不少功能 用来练习编程思维是十分有用啊...) 其次呢,还可以使用外接的功能对原有的功能进行拓展,比如api借口啊,ssh执行程序啊 ...

- selenium 键盘鼠标模拟

一.键盘模拟常用的键 sendKeys(Keys.BACK_SPACE); //删除键--Backspace sendKeys(Keys.SPACE); //空格键 Space sendKeys ...

- react: typescript integrate withRouter

define interface: export interface INav { nav: string } export interface IModuleItem { state?: strin ...

- Java IO 流-- 文件拷贝

IO流操作套路: 1.创建源: 2.选择流: 3.操作: 4.释放资源 上代码: package com.xzlf.io; import java.io.File; import java.io.Fi ...

- 13.Python中的命名空间是什么

Python中的命名空间是什么? In Python,every name introduced has a place where it lives and can be hooked for. T ...

- mac OS mysql新建数据库运行sql文件

mysql -uroot -proot123 进入本地数据库 create database 数据库名; use 数据库名; source 文件路径 quit 退出

- MutationObserver 监听 DOM 树变化

MutationObserver 是用于代替 MutationEvents 作为观察 DOM 树结构发生变化时,做出相应处理的 API .为什么要使用 MutationObserver 去代替 Mut ...

- Appium-desktop 元素定位

1.打开 appium-desktop ,点击 start session 2.打开后,点击屏幕右上角的搜索按钮 3.然后会打开配置页面,在本地服务配置信息同上面写的代码链接配置.填入正确的信息后,点 ...

- postman(环境设置)

1.点击小齿轮进入到环境变量添加页面,点击add添加环境变量 2.新增环境输入变量名称和变量值 3.添加成功 4.接口中设置变量,切换环境进行传参 5.调用环境变量断言 调用环境变量中的phone变量 ...

- Servlet 教程——检视阅读

Servlet 教程--检视阅读 参考 Servlet教程--菜鸟--蓝本 Servlet教程--w3cschool Servlet教程--易百 servlet依赖maven依赖: <!--se ...