Shiro身份认证授权原理

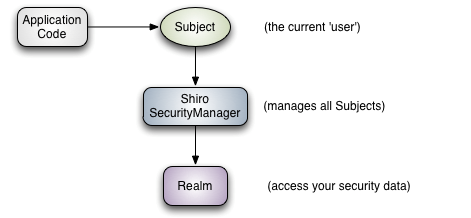

shiro在应用程序中的使用是用Subject为入口的, 最终subject委托给真正的管理者ShiroSecurityMannager

Realm是Shiro获得身份认证信息和来源信息的地方(所以这里是我们实现的)我们只要继承他的实现类重写方法就好了,AuthorizingRealm

身份认证过程

自定义realm代码

public class myRealm extends AuthorizingRealm {

//realm的名称

@Override

public String getName() {

// TODO Auto-generated method stub

return "myRealm";

}

//验证token是否是有效的token

@Override

public boolean supports(AuthenticationToken arg0) {

// TODO Auto-generated method stub

return arg0 instanceof UsernamePasswordToken;

}

//授权获得用户权限信息的方法

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

SimpleAuthorizationInfo info=new SimpleAuthorizationInfo();

info.addRole("321");

info.addRole("3332");

info.addStringPermission("333");

info.addStringPermission("555");

info.addObjectPermission(new WildcardPermission("44"));

// TODO Auto-generated method stub

return info;

}

//认证获取用户身份信息的方法

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

UsernamePasswordToken loginToken=(UsernamePasswordToken)token;

String password=new String(loginToken.getPassword());

System.out.println(password);

System.out.println(loginToken.getUsername());

if(loginToken.getUsername()=="zhang"&&password.equals("123")){

}else{

throw new IncorrectCredentialsException();

}

// TODO Auto-generated method stub

SimpleAuthenticationInfo info= new SimpleAuthenticationInfo(loginToken.getUsername(),password,getName());

return info;

}

}

doGetAuthorizationInfo方法是进行用户授权的时候调用的方法 用户获得当前用户的授权信息 先不管他

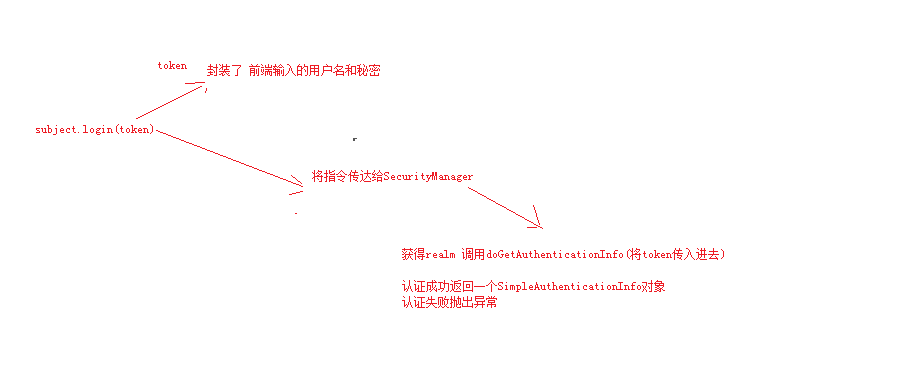

doGetAuthenticationInfo是当我们调用subject.login进行认证的方法 这个方法的参数token就是我们subject.login调用的

这里面我们就可以查询数据库对用户名和密码进行认证

如果认证成功将用户信息封装成SimpleAuthenticationInfo

认证失败根据几种情况抛出异常,常见的如:

DisabledAccountException(禁用的帐号)、LockedAccountException(锁定的帐号)

UnknownAccountException(错误的帐号)

ExcessiveAttemptsException(登录失败次数过多)、IncorrectCredentialsException (错误的凭证)

ExpiredCredentialsException(过期的凭证)等

shiro.ini配置

#声明一个realm myRealm1=com.liqiang.realm.myRealm #这里就是我们注入realm的地方 securityManager.realms=$myRealm1

实现身份认证的代码

@Test

public void testHelloworld() {

//1、获取SecurityManager工厂,此处使用Ini配置文件初始化SecurityManager

Factory<org.apache.shiro.mgt.SecurityManager> factory =

new IniSecurityManagerFactory("classpath:shiro.ini");

//2、得到SecurityManager实例 并绑定给SecurityUtils

org.apache.shiro.mgt.SecurityManager securityManager = factory.getInstance();

SecurityUtils.setSecurityManager(securityManager);

//3、得到Subject及创建用户名/密码身份验证Token(即用户身份/凭证)

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token = new UsernamePasswordToken("zhang", "123");

try {

//4、登录,即身份验证

subject.login(token);

} catch (AuthenticationException e) {

//5、身份验证失败

}

subject.logout();

}

上面我们调用sbuject.login(token) 这个token封装了前端用户输入的用户名和密码

授权验证

当我们通过subject.isPermitted("user:update") 当我们判断当前用户是否拥有user:update这个权限代码的时候

会调用我们ream的 doGetAuthorizationInfo 方法获得授权信息。我们在这里面就是根据用户信息查询数据将认证信息封装

SimpleAuthorizationInfo 返回回去

//授权获得用户权限信息的方法

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

SimpleAuthorizationInfo info=new SimpleAuthorizationInfo();

info.addRole("321");

info.addRole("3332");

info.addStringPermission("333");

info.addStringPermission("555");

info.addObjectPermission(new WildcardPermission("44"));

// TODO Auto-generated method stub

return info;

}

这里通过查询数据库知道用户有321 332 这2个角色 和 333 555 44 这几个权限

WildcardPermission 这个又是什么意思呢。。通过addStringPermission 默认是用Permission的实现类封装的 如果我们又定义就用我们的封装 没有定义就用默认的WildcardPermission最终将他们保存到一个集合里面如:

public class MyPermission implements Permission {

String permissionCode;

public MyPermission(String name) {

permissionCode=name;

}

@Override

public boolean implies(Permission permission) {

//自定义比较

// TODO Auto-generated method stub

return false;

}

}

当我们调用subject.isPermitted("user:update")会调用将指令传达给

SecurityManager

SecurityManager 再将指令传达给授权管理类Authorizer

Authorizer会通过reaml获得授权信息SimpleAuthorizationInfo如果我们返回的授权信息拥有角色 会调用RolePermissionResolver实现类的方法 将角色的权限追加到SimpleAuthorizationInfo(默认是没有实现的)如:

public class MyRolePermissionResolver implements RolePermissionResolver{

@Override

public Collection<Permission> resolvePermissionsInRole(String roleString) {

// TODO Auto-generated method stub

return Arrays.asList((Permission)new MyPermission("menu:*"));

}

这里面应该是根据角色查询权限

最终 遍历SimpleAuthorizationInfo的权限信息 (我们的权限信息都封装Permission接口实现类 调用implies方法进行比较 如果比较成功返回true 表示授权通过)自定义Permission的好处就是我们可以自定义匹配规则

注入自定义Permission和RolePerminssion的配置

[main] authorizer=org.apache.shiro.authz.ModularRealmAuthorizer securityManager.authorizer=$authorizer #自定义rolePermissionResolver rolePermissionResolver=com.liqiang.permissionResolver.MyRolePermissionResolver authorizer.rolePermissionResolver=$rolePermissionResolver securityManager.authorizer=$authorizer permissionResolver=com.liqiang.permissionResolver.MyPermissionResolver authorizer.permissionResolver=$permissionResolver #声明一个realm myRealm1=com.liqiang.realm.myRealm #指定securityManager的realms实现 securityManager.realms=$myRealm1

PS:好记性不如烂笔头 希望自己回头来看一下就能回忆起来

学习文章:http://jinnianshilongnian.iteye.com/blog/2018398

Shiro身份认证授权原理的更多相关文章

- Apache shiro集群实现 (三)shiro身份认证(Shiro Authentication)

Apache shiro集群实现 (一) shiro入门介绍 Apache shiro集群实现 (二) shiro 的INI配置 Apache shiro集群实现 (三)shiro身份认证(Shiro ...

- Shiro身份认证---转

目录 1. Shro的概念 2. Shiro的简单身份认证实现 3. Shiro与spring对身份认证的实现 前言: Shiro 可以非常容易的开发出足够好的应用,其不仅可以用在 JavaSE 环境 ...

- [认证授权] 5.OIDC(OpenId Connect)身份认证授权(扩展部分)

在上一篇[认证授权] 4.OIDC(OpenId Connect)身份认证授权(核心部分)中解释了OIDC的核心部分的功能,即OIDC如何提供id token来用于认证.由于OIDC是一个协议族,如果 ...

- asp.net core 使用identityServer4的密码模式来进行身份认证(2) 认证授权原理

前言:本文将会结合asp.net core 认证源码来分析起认证的原理与流程.asp.net core版本2.2 对于大部分使用asp.net core开发的人来说. 下面这几行代码应该很熟悉了. s ...

- Shiro学习总结(3)——Apache Shiro身份认证

身份验证,即在应用中谁能证明他就是他本人.一般提供如他们的身份ID一些标识信息来表明他就是他本人,如提供身份证,用户名/密码来证明. 在shiro中,用户需要提供principals (身份)和cre ...

- Shiro身份认证、盐加密

目的: Shiro认证 盐加密工具类 Shiro认证 1.导入pom依赖 <dependency> <groupId>org.apache.shiro</groupId& ...

- CVE-2020-17523:Apache Shiro身份认证绕过漏洞分析

0x01 Apache Shiro Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. 0x02 漏洞简介 2021年2月1日,Apache Shiro官 ...

- [认证授权] 4.OIDC(OpenId Connect)身份认证授权(核心部分)

0 目录 认证授权系列:http://www.cnblogs.com/linianhui/category/929878.html 1 什么是OIDC? 看一下官方的介绍(http://openid. ...

- Shiro身份认证-JdbcRealm

Subject 认证主体 Subject认证主体包含两个信息 Principals : 身份,可以是用户名.邮箱.手机号等,用来标识一个登录主体身份. Credentials : 凭证,常见有密码,数 ...

随机推荐

- Android-68-Tomcat各种启动错误的解决的方法,如:Exception in thread "Thread-6" NoClassDefFoundError,Document base E:\

上午遇到一个棘手的事儿,导入一个project,结果把原有的Tomcatserver给导坏了.各种红的.黑的.蓝的错误满天飞啊,刚弄完一个项目,怕被毁了.我那个揪心呀! 还好.在走头无路的情况下 ...

- oc18--self1

// // Iphone.h // day13 #import <Foundation/Foundation.h> typedef enum { kFlahlightStatusOpen, ...

- 框架-Java:Spring Cloud

ylbtech-框架-Java:Spring Cloud Spring Cloud是一系列框架的有序集合.它利用Spring Boot的开发便利性巧妙地简化了分布式系统基础设施的开发,如服务发现注册. ...

- 【BZOJ1597】【Usaco2008 Mar】土地购买 斜率优化DP

题目: 题目在这里 思路与做法: 这题如果想要直接dp的话不太好处理. 不过, 我们发现如果\(a[i].x>=a[j].x\)且\(a[i].y>=a[j].y\) \((\)a是输入的 ...

- 快速排序c++实现 快排C++代码实现

快速排序c++实现 快排C++ 第一.算法描述 快速排序由C. A. R. Hoare在1962年提出,该算法是目前实践中使用最频繁,实用高效的最好排序算法, 快速排序算法是采用分治思想的算法,算法分 ...

- 一步步教会你微信小程序的登录鉴权

前言 为了方便小程序应用使用微信登录态进行授权登录,微信小程序提供了登录授权的开放接口.乍一看文档,感觉文档上讲的非常有道理,但是实现起来又真的是摸不着头脑,不知道如何管理和维护登录态.本文就来手把手 ...

- Python基础教程思维导图笔记

说明:直接查看图片可能不太清楚,用浏览器打开后,按住 Ctrl ,网上滚动鼠标放大浏览器页面,可以看清楚图片

- RocketMQ之基本信息

1.Producer 即消息生产者,负责产生消息,一般由业务系统负责产生消息. 2.Consumer 即消息消费者,负责消费消息,一般是后台系统负责异步消费. 3.Push Consumer Cons ...

- [原创]一道基本ACM试题的启示——多个测试用例的输入问题。

Problem Description 输入两点坐标(X1,Y1),(X2,Y2),计算并输出两点间的距离. Input 输入数据有多组,每组占一行,由4个实数组成,分别表示x1,y1,x2,y2,数 ...

- poj3083 Children of the Candy Corn 深搜+广搜

这道题有深搜和广搜.深搜还有要求,靠左或靠右.下面以靠左为例,可以把简单分为上北,下南,左西,右东四个方向.向东就是横坐标i不变,纵坐标j加1(i与j其实就是下标).其他方向也可以这样确定.通过上一步 ...