A glance at endpoint security

Last year hackers stole millions from Taiwan First Commercial bank's ATMs without using a card. This was absolutely a premeditated attack. Hackers "broke into" the voice recording server of First Bank's London branch. They started to gain administrator privilege of servers and workstations. Finally they manipulated those ATMs to spit out cash successfully. Suspects were caught at last oweing to three factors:

1.Taiwanese law-enforcement authorities(indluding skillful forensic examiner from MJIB,CIB, etc)

2.vast network of security cameras

3.sharp-eyed and enthusiastic citizens

How to improve endpoint security is a very important issue. Take ATM for example, ATM is like a self service kiosk. Customers can access their bank deposit or credit accounts conveniently. As long as these ATMs are up and running, IT administrators seldom pay attention to these ATMs.They'd like to spend time on banking systems and servers.

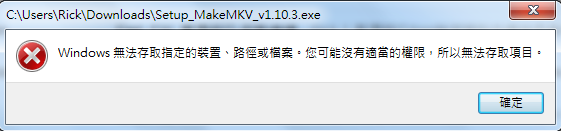

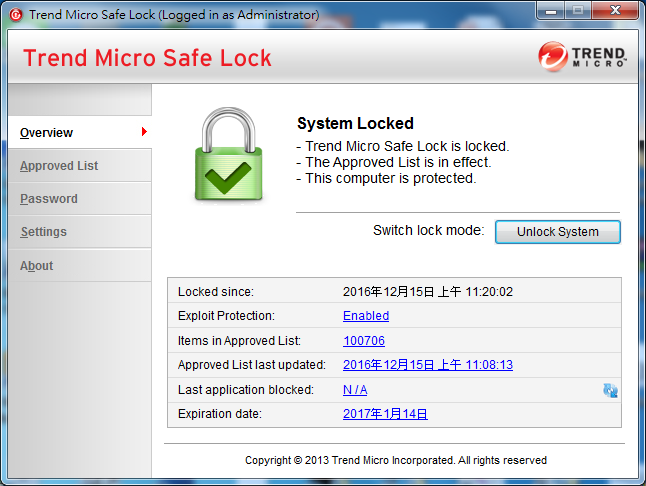

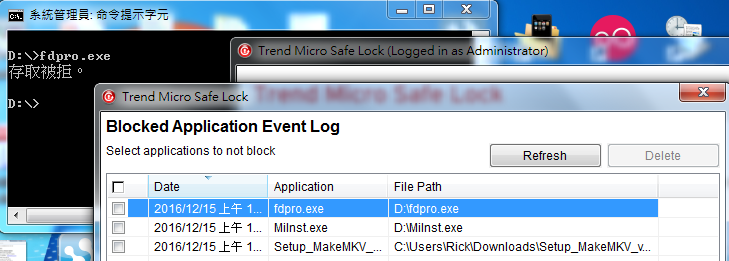

So how to keep ATMs safe and sound? My suggestion is to deploy some security machanism like "Trend Micro SafeLock". It could prevent intrusion and execution of any executable programs not on the whitelist. If you try to run a .exe not on the approved list, Safe Lock will block it and you will see a error message popup as below.

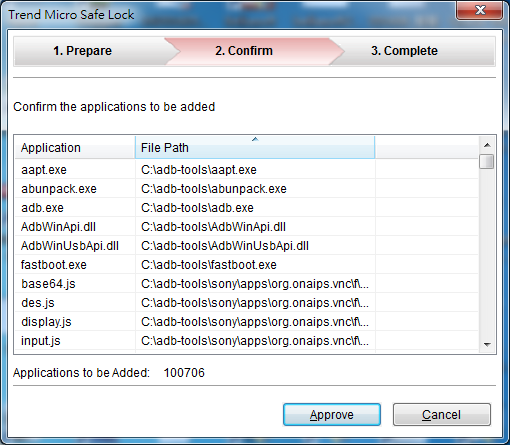

The keypoint is "hash value". Safe Lock will scan and calculate hash values of files in this computer. Administrators could do approved list managemnt easily.

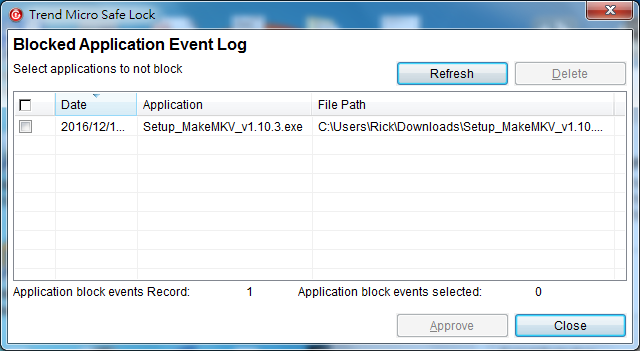

Look at the event log and you could know what suspecious application blocked by Safe Lock, including the applcation name, full path and date.Even the exe running in command prompt could be detected and blocked with fail.

A glance at endpoint security的更多相关文章

- Windows Kernel Security Training Courses

http://www.codemachine.com/courses.html#kerdbg Windows Kernel Internals for Security Researchers Thi ...

- SQL Server扫盲系列——安全性专题——SQL Server 2012 Security Cookbook

由于工作需要,最近研究这本书:<Microsoft SQL Server 2012 Security Cookbook>,为了总结及分享给有需要的人,所以把译文公布.预计每周最少3篇.如有 ...

- CentOS7.2非HA分布式部署Openstack Pike版 (实验)

部署环境 一.组网拓扑 二.设备配置 笔记本:联想L440处理器:i3-4000M 2.40GHz内存:12G虚拟机软件:VMware® Workstation 12 Pro(12.5.2 build ...

- openstack核心组件——keystone身份认证服务(5)

云计算openstack核心组件——keystone身份认证服务(5) 部署公共环境 ntp openstack mariadb-server rabbitmq-server memcache 1.w ...

- OpenStack从入门到放弃

OpenStack从入门到放弃 目录: 为何选择云计算/云计算之前遇到的问题 什么是云计算 云服务模式 云应用形式 传统应用与云感知应用 openstack及其相关组件介绍 flat/vlan/gre ...

- 通过例子学习 Keystone - 每天5分钟玩转 OpenStack(19)

上一节介绍了 Keystone 的核心概念.本节我们通过“查询可用 image”这个实际操作让大家对这些概念建立更加感性的认识. User admin 要查看 Project 中的 image 第 1 ...

- kafka - advertised.listeners and listeners

listeners, Listener List - Comma-separated list of URIs we will listen on and their protocols. Speci ...

- openstack组件之keystone

一 什么是keystone keystone是 OpenStack Identity Service 的项目名称.它在整个体系中充当一个授权者的角色. Keystone项目的主要目的是给整个opens ...

- 玩转spring boot——properties配置

前言 在以往的java开发中,程序员最怕大量的配置,是因为配置一多就不好统一管理,经常出现找不到配置的情况.而项目中,从开发测试环境到生产环境,往往需要切换不同的配置,如测试数据库连接换成生产数据库连 ...

随机推荐

- 安全扫描工具 Netsparker

Netsparker是一款web应用安全漏洞扫描工具 Netsparter官网:https://www.netsparker.com/web-vulnerability-scanner/,与其他安全扫 ...

- Linux程序包管理rpm与yum

Linux程序包管理 Linux中软件的安装主要有两种形式:一种是直接下载源代码包自行编译后安装,另一种直接获取rpm软件包进行安装. 程序的组成部分: 二进制程序:程序的主体文件,比如我们运行一个l ...

- 80 行代码爬取豆瓣 Top250 电影信息并导出到 CSV 及数据库

一.下载页面并处理 二.提取数据 观察该网站 html 结构 可知该页面下所有电影包含在 ol 标签下.每个 li 标签包含单个电影的内容. 使用 XPath 语句获取该 ol 标签 在 ol 标签中 ...

- JavaScript ES6中export及export default的区别

相信很多人都使用过export.export default.import,然而它们到底有什么区别呢? 在JavaScript ES6中,export与export default均可用于导出常量.函 ...

- TPYBoard开发板ADC数模转换一: 初识ADC使用

转载请以链接形式注明文章来源,公众号:MicroPython玩家汇 1.前言 ADC,Analog-to-DigitalConverter的缩写,指模/数转换器或者模数转换器[1].是指将连续变化的模 ...

- angular4.0命令行汇总

查看ng命令行 ng help 创建项目 ng new projectName ng new projectName --routing[--routing表示创建带路由的项目] 配置依赖 npm i ...

- AIO5凭证性质设置接收下/上差(%),但是订单操作不起效。

问题: AIO5凭证性质设置接收下/上差(%),但是订单操作不起效. 例如: 现在采购订单下了200个,我想限制收货只能收两百以内. 在在线帮助上看到有接收下/上差(%)字段可以进行限制,但是在凭证性 ...

- 工作流调度器azkaban(以及各种工作流调度器比对)

1:工作流调度系统的作用: (1):一个完整的数据分析系统通常都是由大量任务单元组成:比如,shell脚本程序,java程序,mapreduce程序.hive脚本等:(2):各任务单元之间存在时间先后 ...

- 命令行替代工具 - Cmder配置

Cmder 可搭配使用cmd here ( cmdhere.reg ) 1. 修改config\aliases文件:添加下列几行 l=ls --show-control-chars la=ls - ...

- Oracle 存储过程以及存储函数

以下的一些例子是基于scott用户下的emp表的数据,一和二使用的均为in,out参数,最后一个综合练习使用了 in out参数 一.存储过程 1.创建无参的存储过程示例 ------ hello ...