使用Redis实现令牌桶算法

在限流算法中有一种令牌桶算法,该算法可以应对短暂的突发流量,这对于现实环境中流量不怎么均匀的情况特别有用,不会频繁的触发限流,对调用方比较友好。

例如,当前限制10qps,大多数情况下不会超过此数量,但偶尔会达到30qps,然后很快就会恢复正常,假设这种突发流量不会对系统稳定性产生影响,我们可以在一定程度上允许这种瞬时突发流量,从而为用户带来更好的可用性体验。这就是使用令牌桶算法的地方。

令牌桶算法原理

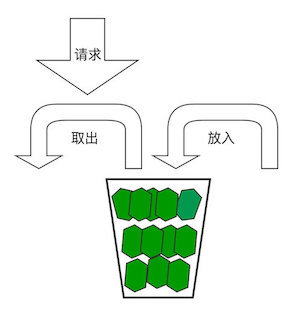

如下图所示,该算法的基本原理是:有一个容量为X的令牌桶,每Y单位时间内将Z个令牌放入该桶。如果桶中的令牌数量超过X,那么它将被丢弃。处理请求时,需要先从令牌桶中取出令牌,如果拿到了令牌,则继续处理;如果拿不到令牌,则拒绝请求。

可以看出,在令牌桶算法中设置X,Y和Z的数量尤为重要。Z应该比每Y单位时间内的请求数稍大,系统将长时间处于此状态;X是系统允许的瞬时最大请求数,并且系统不应该长时间处于此状态,否则就会频繁触发限流,此时表明流量出现了超预期的情况,需要及时调查原因并采取相应措施。

Redis实现令牌桶算法

之前看过有些程序实现的令牌桶,其向桶中放入令牌的方法是启动一个线程,每隔Y单位时间增加一次令牌数量,或者在Timer中定时执行这一过程。我不太满意这种方法, 原因有二,一是浪费线程资源,二是因为调度的问题执行时间不精确。

这里确定令牌桶中令牌数量的方法是通过计算得出,首先算出从上次请求到这次请求经过了多长时间,是否达到发令牌的时间阈值,然后增加的令牌数是多少,这些令牌能够放到桶中的是多少。

Talk is cheap!

下边就来看看Redis中怎么实现的,因为涉及到多次与Redis的交互,这里为了提高限流处理的吞吐量,减少程序与Redis的交互次数,采用了Redis支持的Lua script,Lua script的执行是原子的,所以也不用担心出现脏数据的问题。

代码节选自 FireflySoft.RateLimit ,它不仅支持普通主从部署Redis,还支持集群Redis,所以吞吐量可以通过水平扩展的方式进行提升。为了方便阅读,这里增加一些注释,实际是没有的。

-- 定义返回值,是个数组,包含:是否触发限流(1限流 0通过)、当前桶中的令牌数

local ret={}

ret[1]=0

-- Redis集群分片Key,KEYS[1]是限流目标

local cl_key = '{' .. KEYS[1] .. '}'

-- 获取限流惩罚的当前设置,触发限流惩罚时会写一个有过期时间的KV

-- 如果存在限流惩罚,则返回结果[1,-1]

local lock_key=cl_key .. '-lock'

local lock_val=redis.call('get',lock_key)

if lock_val == '1' then

ret[1]=1

ret[2]=-1

return ret;

end

-- 这里省略部分代码

-- 获取[上次向桶中投放令牌的时间],如果没有设置过这个投放时间,则令牌桶也不存在,此时:

-- 一种情况是:首次执行,此时定义令牌桶就是满的。

-- 另一种情况是:较长时间没有执行过限流处理,导致承载这个时间的KV被释放了,

-- 这个过期时间会超过自然投放令牌到桶中直到桶满的时间,所以令牌桶也应该是满的。

local last_time=redis.call('get',st_key)

if(last_time==false)

then

-- 本次执行后剩余令牌数量:桶的容量- 本次执行消耗的令牌数量

bucket_amount = capacity - amount;

-- 将这个令牌数量更新到令牌桶中,同时这里有个过期时间,如果长时间不执行这个程序,令牌桶KV会被回收

redis.call('set',KEYS[1],bucket_amount,'PX',key_expire_time)

-- 设置[上次向桶中放入令牌的时间],后边计算应放入桶中的令牌数量时会用到

redis.call('set',st_key,start_time,'PX',key_expire_time)

-- 返回值[当前桶中的令牌数]

ret[2]=bucket_amount

-- 无需其它处理

return ret

end

-- 令牌桶存在,获取令牌桶中的当前令牌数

local current_value = redis.call('get',KEYS[1])

current_value = tonumber(current_value)

-- 判断是不是该放入新令牌到桶中了:当前时间-上次投放的时间 >= 投放的时间间隔

last_time=tonumber(last_time)

local last_time_changed=0

local past_time=current_time-last_time

if(past_time<inflow_unit)

then

-- 不到投放的时候,直接从令牌桶中取走令牌

bucket_amount=current_value-amount

else

-- 需要放入一些令牌, 预计投放数量 = (距上次投放过去的时间/投放的时间间隔)*每单位时间投放的数量

local past_inflow_unit_quantity = past_time/inflow_unit

past_inflow_unit_quantity=math.floor(past_inflow_unit_quantity)

last_time=last_time+past_inflow_unit_quantity*inflow_unit

last_time_changed=1

local past_inflow_quantity=past_inflow_unit_quantity*inflow_quantity_per_unit

bucket_amount=current_value+past_inflow_quantity-amount

end

-- 这里省略部分代码

ret[2]=bucket_amount

-- 如果桶中剩余数量小于0,则看看是否需要限流惩罚,如果需要则写入一个惩罚KV,过期时间为惩罚的秒数

if(bucket_amount<0)

then

if lock_seconds>0 then

redis.call('set',lock_key,'1','EX',lock_seconds,'NX')

end

ret[1]=1

return ret

end

-- 来到这里,代表可以成功扣减令牌,则需要更新令牌桶KV

if last_time_changed==1 then

redis.call('set',KEYS[1],bucket_amount,'PX',key_expire_time)

-- 有新投放,更新[上次投放时间]为本次投放时间

redis.call('set',st_key,last_time,'PX',key_expire_time)

else

redis.call('set',KEYS[1],bucket_amount,'PX',key_expire_time)

end

return ret

通过以上代码,可以看出,其主要处理过程是:

1、判断有没有被限流惩罚,有则直接返回,无则进入下一步。

2、判断令牌桶是否存在,不存在则先创建令牌桶,然后扣减令牌返回,存在则进入下一步。

3、判断是否需要投放令牌,不需要则直接扣减令牌,需要则先投放令牌再扣减令牌。

4、判断扣减后的令牌数,如果小于0则返回限流,同时设置限流惩罚,如果大于等于0则进入下一步。

5、更新桶中的令牌数到Redis。

你可以在任何一种开发语言的Redis库中提交并运行这段Lua script脚本,如果你使用的是.NET平台,可以参考这篇文章:ASP.NET Core中使用令牌桶限流 。

关于FireflySoft.RateLimit

FireflySoft.RateLimit 是一个基于 .NET Standard 的限流类库,其内核简单轻巧,能够灵活应对各种需求的限流场景。

其主要特点包括:

- 多种限流算法:内置固定窗口、滑动窗口、漏桶、令牌桶四种算法,还可自定义扩展。

- 多种计数存储:目前支持内存、Redis两种存储方式。

- 分布式友好:通过Redis存储支持分布式程序统一计数。

- 限流目标灵活:可以从请求中提取各种数据用于设置限流目标。

- 支持限流惩罚:可以在客户端触发限流后锁定一段时间不允许其访问。

- 动态更改规则:支持程序运行时动态更改限流规则。

- 自定义错误:可以自定义触发限流后的错误码和错误消息。

- 普适性:原则上可以满足任何需要限流的场景。

Github开源地址:https://github.com/bosima/FireflySoft.RateLimit/blob/master/README.zh-CN.md

收获更多架构知识,请关注公众号 FireflySoft 。原创内容,转载请注明出处。

使用Redis实现令牌桶算法的更多相关文章

- php 基于redis使用令牌桶算法 计数器 漏桶算法 实现流量控制

通常在高并发和大流量的情况下,一般限流是必须的.为了保证服务器正常的压力.那我们就聊一下几种限流的算法. 计数器计数器是一种最常用的一种方法,在一段时间间隔内,处理请求的数量固定的,超的就不做处理. ...

- 基于令牌桶算法实现的SpringBoot分布式无锁限流插件

本文档不会是最新的,最新的请看Github! 1.简介 基于令牌桶算法和漏桶算法实现的纳秒级分布式无锁限流插件,完美嵌入SpringBoot.SpringCloud应用,支持接口限流.方法限流.系统限 ...

- 限流10万QPS、跨域、过滤器、令牌桶算法-网关Gateway内容都在这儿

一.微服务网关Spring Cloud Gateway 1.1 导引 文中内容包含:微服务网关限流10万QPS.跨域.过滤器.令牌桶算法. 在构建微服务系统中,必不可少的技术就是网关了,从早期的Zuu ...

- 15行python代码,帮你理解令牌桶算法

本文转载自: http://www.tuicool.com/articles/aEBNRnU 在网络中传输数据时,为了防止网络拥塞,需限制流出网络的流量,使流量以比较均匀的速度向外发送,令牌桶算法 ...

- flask结合令牌桶算法实现上传和下载速度限制

限流.限速: 1.针对flask的单个路由进行限流,主要场景是上传文件和下载文件的场景 2.针对整个应用进行限流,方法:利用nginx网关做限流 本文针对第一中情况,利用令牌桶算法实现: 这个方法:h ...

- RateLimiter令牌桶算法

限流,是服务或者应用对自身保护的一种手段,通过限制或者拒绝调用方的流量,来保证自身的负载. 常用的限流算法有两种:漏桶算法和令牌桶算法 漏桶算法 思路很简单,水(请求)先进入到漏桶里,漏桶以一定的速度 ...

- 令牌桶算法实现API限流

令牌桶算法( Token Bucket )和 Leaky Bucket 效果一样但方向相反的算法,更加容易理解.随着时间流逝,系统会按恒定 1/QPS 时间间隔(如果 QPS=100 ,则间隔是 10 ...

- coding++:Semaphore—RateLimiter-漏桶算法-令牌桶算法

java中对于生产者消费者模型,或者小米手机营销 1分钟卖多少台手机等都存在限流的思想在里面. 关于限流 目前存在两大类,从线程个数(jdk1.5 Semaphore)和RateLimiter速率(g ...

- coding++:RateLimiter 限流算法之漏桶算法、令牌桶算法--简介

RateLimiter是Guava的concurrent包下的一个用于限制访问频率的类 <dependency> <groupId>com.google.guava</g ...

随机推荐

- CF398A Cards | 贪心

题目链接 我怎么连这种题都做得那么艰难-- 可以发现一些结论,然后枚举'x'被分成几段就好了. 我真的越来越菜 #include<iostream> #include<cstdio& ...

- C++ 重载、重写、重定义的区别

C++ 中 重载.重写.重定义的区别 重载(overload) 定义: 在同一个作用域内,两函数的函数名相同, 参数不相同(可以是参数类型不同或者是参数个数不同), 那么就说这两个 函数重载. 分类: ...

- Centos7+Postfix+Dovecot实现内网邮件收发

1. 前期准备: 主机:CentOS release 7.6.1810 (Core) #安装时选择邮件服务器 IP:192.168.71.108 #示例 本地yum源 #因为是内网,所以建 ...

- 谷粒 | 11 | nginx windows版简单安装使用

nginx配置 下载安装 传送门:官网下载 官网提供三种版本: Mainline version:Mainline 是 Nginx 目前主力在做的版本,可以说是开发版 Stable version:最 ...

- 用 Node.js 实现的最简单的 HTTP 服务器

用 Node.js 实现的最简单的 HTTP 服务器 //app.js var http = require('http'); http.createServer(function(req, res) ...

- maven添加代理,默认的.m2路径

Maven设置http代理 编辑~/.m2/settings.xml文件,添加如下配置 找到 <proxies> 节点.去掉相应的注释,设置代理信息如下: 1 <proxy> ...

- Java 代码执行流程

Java 代码执行流程 类加载过程 加载 -> 验证 -> 准备 -> 解析 -> 初始化 -> 使用 -> 卸载 类加载时机:代码使用到这个类时 验证阶段 &qu ...

- HttpClient用法--这一篇全了解(内含例子)

HttpClient相比传统JDK自带的URLConnection,增加了易用性和灵活性,它不仅使客户端发送Http请求变得容易,而且也方便开发人员测试接口(基于Http协议的),提高了开发的效率,也 ...

- C语言二分查找法

参考了C语言中折半查找法(二分法)的实现 二分查找算法(C语言实现) 先附上代码 #include<stdio.h> int BinSearch(int arr[],int len,int ...

- .NET E F(Entity Framework)框架 DataBase First 和 Code First 简单用法。

EF是微软.NET平台官方的ORM(objet-relation mapping),就是一种对象-关系 映射,是将关系数据库种的业务数据用对象的形式表现出来,并通过面向对象的方式讲这些对象组织起来,实 ...