kubernetes认证和serviceaccount

Service Account 为 Pod 提供必要的身份认证。所有的 kubernetes 集群中账户分为两类,Kubernetes 管理的 serviceaccount(服务账户) 和 useraccount(用户账户)。

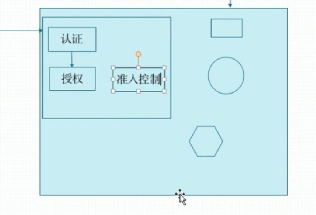

kubectl 如果需要访问 apiserver 需要经过 认证,授权,准入控制 三关。

kubectl 客户端请求的时候首先需要进行认证,认证通过后再进行授权检查,因有些增删等某些操作需要级联到其他资源或者环境,这时候就需要准入控制来检查级联环境是否有授权权限了。

获取所有的 api version

[root@master ~]# kubectl api-versions

admissionregistration.k8s.io/v1beta1

apiextensions.k8s.io/v1beta1

apiregistration.k8s.io/v1

apiregistration.k8s.io/v1beta1

apps/v1

apps/v1beta1

apps/v1beta2

authentication.k8s.io/v1

authentication.k8s.io/v1beta1

authorization.k8s.io/v1

authorization.k8s.io/v1beta1

autoscaling/v1

autoscaling/v2beta1

batch/v1

batch/v1beta1

certificates.k8s.io/v1beta1

events.k8s.io/v1beta1

extensions/v1beta1

networking.k8s.io/v1

policy/v1beta1

rbac.authorization.k8s.io/v1

rbac.authorization.k8s.io/v1beta1

scheduling.k8s.io/v1beta1

storage.k8s.io/v1

storage.k8s.io/v1beta1

v1

使用 curl 访问 apiservice

从上面可知,所有客户端访问 apiserver都需要经过验证,因而我们在服务器上面也配置了验证信息:

# 使用 kubectl 命令的用户家目录下有 .kube/config 文件,上面有 client-certificate-data 和 client-key-data 认证信息。

cat .kube/config

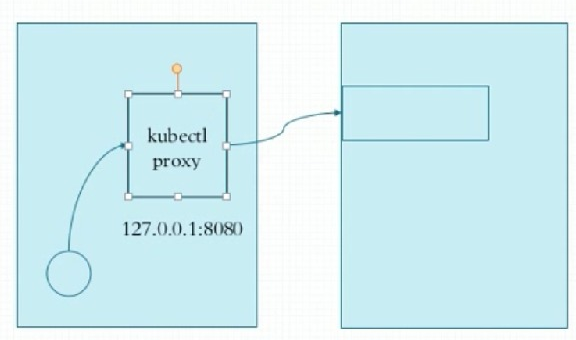

启用本地转发端口,代理访问 apiserver

# 因为访问 apiserver 需要认证,但是在命令行中很难进行验证,我们可以通过代理的方式,对 apiserver 进行访问

kubectl proxy --port=8080

# 另起一个窗口

# 获取所有的 namespace

curl http://localhost:8080/api/v1/namespaces

# 获取 kube-system 下所有的 deployments

curl http://localhost:8080/apis/apps/v1/namespaces/kube-system/deployments/

创建服务账户

mkdir ~/sa

cd sa/

kubectl create serviceaccount admin

# 查看,新增了一个 secrets

kubectl get sa 或 kubectl get secret

[klvchen@master ~]$ kubectl describe sa admin

Name: admin

Namespace: default

Labels: <none>

Annotations: <none>

Image pull secrets: <none> # 可以在这里配置私有 registry 需要的验证信息

Mountable secrets: admin-token-h2nhw

Tokens: admin-token-h2nhw

Events: <none>

# 创建一个 pod 使用 admin 的 serviceaccount

vi pod-sa-demo.yaml

apiVersion: v1

kind: Pod

metadata:

name: pod-sa-demo

namespace: default

labels:

app: myapp

tier: frontend

annotations:

klvchen.com/created-by: "cluster admin"

spec:

containers:

- name: myapp

image: ikubernetes/myapp:v1

ports:

- name: http

containerPort: 80

serviceAccountName: admin

kubectl apply -f pod-sa-demo.yaml

# 查看

kubectl describe pods pod-sa-demo

# 查看当前的用户认证

kubectl config view

# 以 root 用户执行

cd /etc/kubernetes/pki

# 配置 root 使用 kubectl 权限

mkdir ~/.kube

cp /etc/kubernetes/admin.conf /root/.kube/config

# 创建新的密钥

(umask 077; openssl genrsa -out klvchen.key 2048)

# 创建证书请求,/CN 指定的是用户名

openssl req -new -key klvchen.key -out klvchen.csr -subj "/CN=klvchen"

# 创建证书

openssl x509 -req -in klvchen.csr -CA ./ca.crt -CAkey ./ca.key -CAcreateserial -out klvchen.crt -days 365

# 查看证书

openssl x509 -in klvchen.crt -text -noout

# 在kubeconfig配置文件中设置一个用户项

kubectl config set-credentials klvchen --client-certificate=./klvchen.crt --client-key=./klvchen.key --embed-certs=true

kubectl config set-context klvchen@kubernetes --cluster=kubernetes --user=klvchen

kubectl config view

# 切换用户

kubectl config use-context klvchen@kubernetes

# 此用户没有权限查看资源

kubectl get pods

# 切换回管理员账号

kubectl config use-context kubernetes-admin@kubernetes

# 创建一个新的 kubectl 配置文件

kubectl config set-cluster mycluster --kubeconfig=/tmp/test.conf --server="https://192.168.0.205:6443" --certificate-authority=/etc/kubernetes/pki/ca.crt --embed-certs=true

kubectl config view --kubeconfig=/tmp/test.conf

kubernetes认证和serviceaccount的更多相关文章

- 15.kubernetes认证及serviceaccount

kubernetes认证及serviceaccount 认证 授权:RBAC(目前的主流授权方式) 准入控制:了解即可 --> 认证 授权 准入控制 客户端 -->api-server: ...

- Kubernetes 学习15 kubernetes 认证及serviceaccount

一.概述 1.通过此前描述可以知道k8s是以后运行我们生产环境中重要应用程序的尤其是无状态程序的一个非常重要的平台.这里面能托管一些核心应用以及核心数据,很显然对于k8s对应接口的访问不是任何人都可以 ...

- 013.Kubernetes认证授权

一 Kubernetes认证系统介绍 1.1 访问控制 Kubernetes API的每个请求都会经过多阶段的访问控制之后才会被接受,这包括认证.授权以及准入控制(Admission Control) ...

- (十二)Kubernetes 认证、授权与准入控制

访问控制概述 API Server作为Kubernetes集群系统的网关,是访问和管理资源对象的唯一入口:包括kube-controller-manager.kube-scheduler.kubele ...

- k8s认证及serviceAccount、userAccount

1.概述 用kubectl向apiserver发起的命令,采用的是http方式,K8s支持多版本并存. kubectl的认证信息存储在~/.kube/config,所以用curl无法直接获取apis中 ...

- k8s系列---k8s认证及serviceaccount、RBAC

http://blog.itpub.net/28916011/viewspace-2215100/ 对作者文章有点改动 注意kubeadm创建的k8s集群里面的认证key是有有效期的,这是一个大坑!! ...

- Kubernetes认证入门指南

Kubernetes用来执行安全访问和权限的步骤有3个--认证(Authentication).授权(Authorization)和准入(Admission).在本文中,我们先开始了解认证(Authe ...

- kubernetes之基于ServiceAccount拉取私有镜像

前面可以通过ImagPullPolicy和ImageullSecrets指定下载镜像的策略,ServiceAccount也可以基于spec.imagePullSecret字段附带一个由下载镜像专用的S ...

- kubernetes中使用ServiceAccount创建kubectl config 文件

在kubernetes 为不同的项目创建了不同的SerivceAccount,那么如何通过ServiceAccount创建 kubectl config文件呢?使用下面脚本即可 # your serv ...

随机推荐

- WPF中TreeView控件的使用案例

WPF总体来说还是比较方便的,其中变化最大的主要是Listview和Treeview控件,而且TreeView似乎在WPF是一个备受指责的控件,很多人说他不好用.我这个demo主要是在wpf中使用Tr ...

- Python学习笔记【第六篇】:迭代器、生成器、高阶函数、装饰器

迭代器 迭代器是访问集合元素的一种方式,迭代器从对象的第一个元素开始访问,知道所有元素被访问完成.迭代器只能往前访问,不能通过索引访问. 类型内部使用__iter__()方法转为迭代器,使用__nex ...

- Kubenetes 核心概念理解

Kubernetes 是一个具有自动控制 .自动纠错功能的资源管理系统 可以把 Node , Pod , Replication Controller , Service 等都看做是一种 " ...

- numpy创建矩阵常用方法

numpy创建矩阵常用方法 arange+reshape in: n = np.arange(0, 30, 2)# start at 0 count up by 2, stop before 30 n ...

- 运维笔记--docker odoo镜像 运行异常处理

场景描述: 镜像来源,dockerhub odoo官方镜像:https://hub.docker.com/_/odoo odoo镜像运行一段时间后,出现下述异常,可能是触发某个未知bug:该现象在生产 ...

- 课程五(Sequence Models),第二 周(Natural Language Processing & Word Embeddings) —— 1.Programming assignments:Operations on word vectors - Debiasing

Operations on word vectors Welcome to your first assignment of this week! Because word embeddings ar ...

- ZOJ Problem Set - 1730 Crazy Tea Party

#include<cstdio> int main(){ int T,n; scanf("%d",&T); while(T--){ scanf("%d ...

- Spring的后处理器-BeanPostProcessor跟BeanFactoryPostProcessors

最近在重读spring源码(为什么要重读?因为不得不承认,去年跟着<深入解析sping源码>一书过了一遍spring的源码,除了满脑袋都是各种BeanFactory跟BeanDefinit ...

- SharePoint之使用Jquery Mobile定制自己的手机页面

最近一直很忙,既要创业,又要工作,还有弄弄自己的小项目(已暂停,http://www.codelove1314.com/,如果你不愿意浪费你的业余时间,喜欢弄点小东西,请联系我),所以虽然有很多东西分 ...

- (转)解决 TortoiseGit 诡异的 Bad file number 问题

此问题,请不要使用 rebase, 下载最新的 TortoiseGit 即可: TortoiseGit-2.3中文版与Git安装包_手册: http://download.csdn.net/detai ...