从Java的角度修复CSRF漏洞

漏洞挖掘中,说实话挖过最多的漏洞就属CSRF漏洞了,提交CSRF漏洞很多次,绕过CSRF防御进行攻击也有很多次。CSRF漏洞是一个很容易引发的问题,今天我从Java的角度来说下这个安全漏洞的修复方案。

这里不谈挖掘方式,只谈修复方案。

很多时候你很熟悉一种安全漏洞,但是涉及到的修复方案你只能大概讲下,具体到代码层你就束手无策了,这不是个优秀的白帽子行为。

CSRF一般有两种修复方案

1.加随机性token或者是sign (足够随机,不可解密)

2.验证Referer!

今晚我的修复方案从2.验证Referer说起,很多时候修复referer是可以被绕过的,有三种绕过方案:

1.Referer为空

2.通过伪造域名绕过 example:1.目标地址.随机字符.com 2.目标地址.com.随机字符.com 3.自定义域名地址/目标地址.com

3.利用@绕过,听说过但没遇到过

这里从Java的角度浅谈CSRF漏洞的修复,其实解决Referer就能彻底的根治CSRF漏洞,但是很多时候由于开发的疏忽往往Referer过滤不严就能绕过,这里我写了一个验证Referer的方案,仅作为自己学习Java一些记录吧:

首先随便准备一个简单的视图页面:

test.html:

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>Insert title here</title>

</head>

<body>

<a href="/WEB15/referer">点我,看看能不能防止referer</a>

</body>

</html>

未写功能点就是测试下安全问题的解决方案:

修复方案:

refererServlet.java

package referer; import java.io.IOException;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse; public class RefererServlet extends HttpServlet { public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

response.setCharacterEncoding("UTF-8");

response.setContentType("text/html;charset=UTF-8");

String header = request.getHeader("Referer");

//String domainName = null;

String[] domain = { "localhost", "test.localhost", "admin.localhost" };

boolean key=false;

for (int i = 0; i < domain.length; i++) {

if (header != null && header.startsWith("http://" + domain[i]) && header.endsWith(domain[i])) {

key=true;

}

}

if(key==true) {

response.getWriter().write("成功读到打到数据");

}else{

response.getWriter().write("非法请求");

}

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

doGet(request, response);

}

}

String[] domain = { referer可接受的信任域名 };

我们来使用Burp测试绕过看看能否绕过:

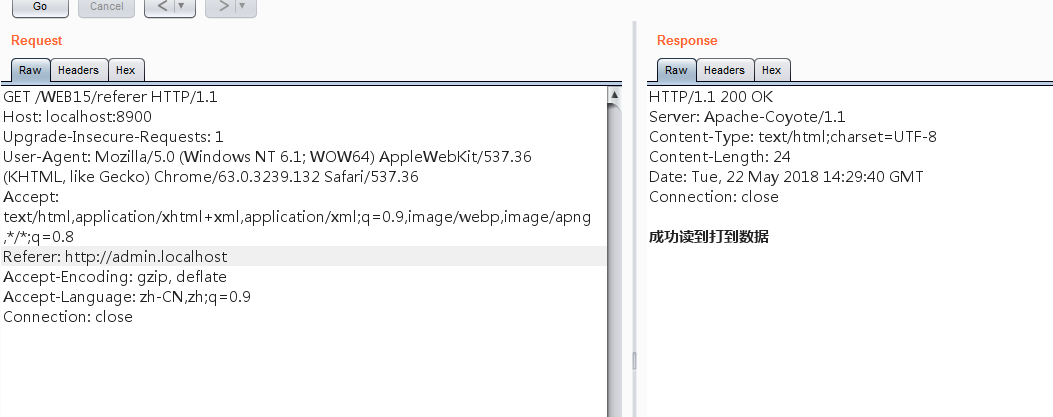

输入正常的程序指定的referer地址正常:

正常

正常

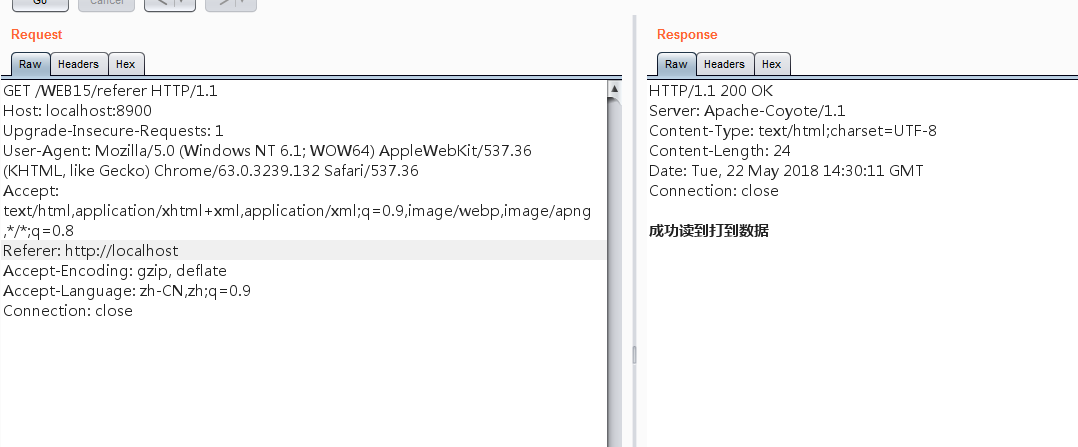

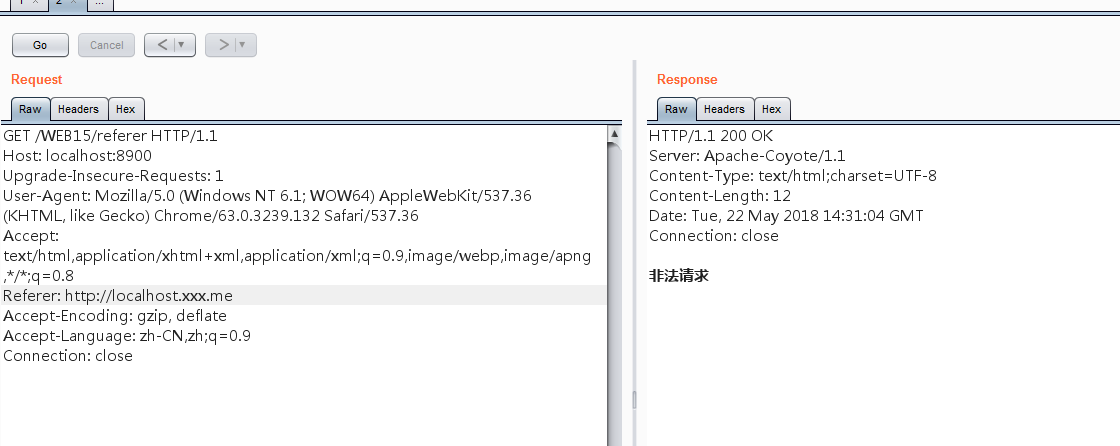

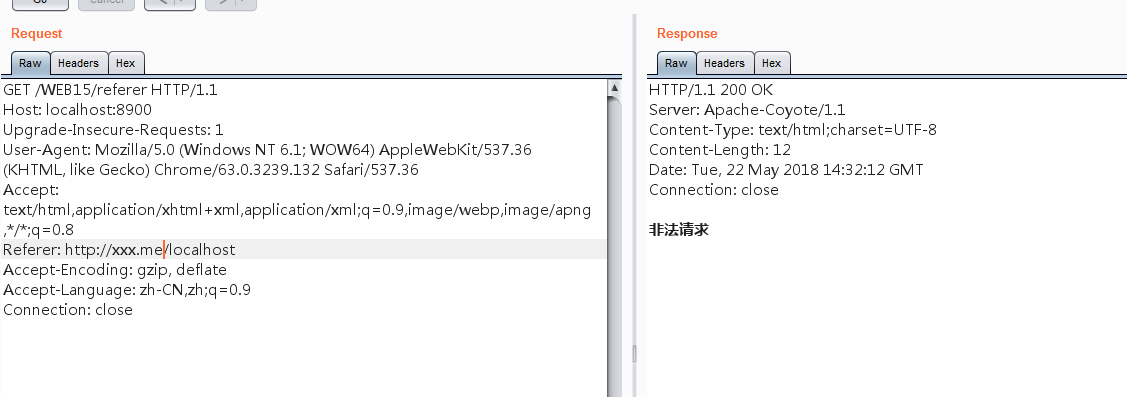

尝试绕过Referer进行攻击

使用绕过方案1发现无法绕过

使用绕过方案2发现无法绕过

使用绕过方案3发现无法绕过

那么此次CSRF的修复还是比较完整的用这种方式!

不忘初心,方得始终。

从Java的角度修复CSRF漏洞的更多相关文章

- 从Java的角度修复文件下载漏洞

从Java的角度谈下文件下载漏洞的产生,然后到他的修复方案.这里我的修复方案是白名单,而没有采用黑名单的方式. 首先先看一段存在文件下载漏洞的代码code: HTML视图页面 download.ht ...

- phpMyAdmin 4.7.x CSRF 漏洞利用

作者:Ambulong phpMyAdmin是个知名MySQL/MariaDB在线管理工具,phpMyAdmin团队在4.7.7版本中修复了一个危害严重的CSRF漏洞(PMASA-2017-9),攻击 ...

- 【代码审计】YzmCMS_PHP_v3.6 CSRF漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

- CSRF漏洞原理说明与利用方法

翻译者:Fireweed 原文链接:http://seclab.stanford.edu/websec/ 一 .什么是CSRF Cross-Site Request Forgery(CSRF),中文一 ...

- CSRF漏洞详细说明

CSRF漏洞详细说明 通常情况下,有三种方法被广泛用来防御CSRF攻击:验证token,验证HTTP请求的Referer,还有验证XMLHttpRequests里的自定义header.鉴于种种原因,这 ...

- php代码审计7审计csrf漏洞

跨站请求伪造,也有人写出xsrf,黑客伪造用户的http请求,然后将http请求发送给存在csrf的网站,网站执行了伪造的http请求,就引发了跨站请求伪造 漏洞危害:攻击者盗用了你的身份信息,以你的 ...

- CSRF漏洞原理

跨站脚本伪造 用户与服务器端已进行了身份认证,站点已经对用户生成的session,完全信任了,然后此时黑客通过社工发过来一个不友好的链接, 让用户点击请求此站点,站点完全信任这个请求,按照黑客的这个请 ...

- DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞

DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞 1.漏洞利用 由于tpl.php中的$action,$content,$filename变量没有初始化,从而能操纵这些变量 ...

- 从Java的角度理解前端框架,nodejs,reactjs,angularjs,requirejs,seajs

[前端神秘的面纱] 对后端开发来说,前端是神秘的, 眼花缭乱的技术,繁多的框架, 如果你还停留在前端等于只用jquery做开发,那么你out了, 本文从Java的角度简述下目前前端流行的一些框架. 水 ...

随机推荐

- 百度地图api在Html中显示,在jsp页面中不显示解决方法

在jsp页面中显示如下 但是在html中正常显示. 原来的代码如下: <script type="text/javascript" src="http://api. ...

- Oracle增删改查sql语句

--创建表空间 create tablespace waterboss datafile 'd:\waterboss.dbf' size 100m autoextend on next 10m --创 ...

- C# Note20: 制作延时改变显示的标题栏

前言 在使用wpf构建一个窗体时,其中有这样一个功能,在保存数据或加载数据时,我们希望在改变标题栏的显示以标志当前保存成功的状态或者加载数据的名称信息,而且标题信息更新显示几秒后,再恢复到默认的状态. ...

- Kafka-Flume-elasticsearch

a1.sources = kafkaSource a1.channels = memoryChannel a1.sinks = elasticsearch a1.sources.kafkaSource ...

- MySQL 字段内容区分大小写

数据由Oracle 迁入MySQL ,由于之前Oracle区分大小写,MySQL的配置使用了默认配置,导致一些数据导入失败,有的唯一键报错,冲突. 将测试过程记录在下面. 数据库版本:MySQL 5. ...

- Linux基础学习笔记5-软件管理

包管理器 二进制应用程序的组成部分: 二进制文件.库文件.配置文件.帮助文件 程序包管理器: debian:deb文件.dpkg包管理器 redhat:rpm文件.rpm包管理器 rpm:Redhat ...

- StringTokenizer

StringTokenizer是一个用来分隔String的应用类,相当于VB的split函数. 1.构造函数 public StringTokenizer(String str) public Str ...

- Java 8 函数式接口

函数式接口(Functional Interface)就是一个有且仅有一个抽象方法,但是可以有多个非抽象方法的接口. 函数式接口可以被隐式转换为 lambda 表达式. Lambda 表达式和方法引用 ...

- Spring Boot基础:Spring Boot简介与快速搭建(1)

1. Spring Boot简介 Spring Boot是由Pivotal团队提供的全新框架,其设计目的是用来简化Spring应用的创建.运行.调试.部署等. Spring Boot默认使用tomca ...

- python设计模式第二十四天【命令模式】

1.使用场景 (1)调用过程比较繁琐,需要封装 (2)调用参数需要进行处理封装 (3)需要添加额外的功能,例如,日志,缓存,操作记录等 2.代码实现 #!/usr/bin/env python #! ...