【汇总】Wireshark 过滤规则

作者:Bay0net

时间:2019-07-01 14:20:09

更新:

介绍:记录使用过的 wireshark 过滤规则

0x01、 使用介绍

抓包采用 wireshark,提取特征时,要对 session 进行过滤,找到关键的stream,这里总结了 wireshark 过滤的基本语法,供自己以后参考。(脑子记不住东西)

wireshark进行过滤时,按照过滤的语法可分为 协议过滤 和 内容过滤。

对标准协议,既支持粗粒度的过滤如HTTP,也支持细粒度的、依据协议属性值进行的过滤

如 tcp.port==53、http.request.method=="GET"

对内容的过滤,既支持深度的字符串匹配过滤如 http contains "Server"

也支持特定偏移处值的匹配过滤如 tcp[20:3] == 47:45:54

0x02、过滤规则

过滤 IP 和 mac 地址

ip 改成 eth,就是过滤 mac 地址

ip.addr == 8.8.8.8

ip.src == 8.8.8.8

ip.dst == 8.8.8.8

ip.addr == 10.0.0.0/16

过滤端口

下面的 tcp 可以改成 udp

tcp.port == 9090

tcp.dstport == 9090

tcp.srcport == 9090

tcp.port >=1 and tcp.port <= 80

根据长度过滤

tcp.len >= 7 (tcp data length)

ip.len == 88 (except fixed header length)

udp.length == 26 (fixed header length 8 and data length)

frame.len == 999 (all data packet length)

HTTP 数据包过滤

http.host == xxx.com

// 过滤 host

http.response == 1

// 过滤所有的 http 响应包

http.response.code == 302

// 过滤状态码 202

http.request.method==POST

// 过滤 POST 请求包

http.cookie contains xxx

// cookie 包含 xxx

http.request.uri=="/robots.txt"

//过滤请求的uri,取值是域名后的部分

http.request.full_uri=="http://1.com"

// 过滤含域名的整个url

http.server contains "nginx"

//过滤http头中server字段含有nginx字符的数据包

http.content_type == "text/html"

//过滤content_type是text/html

http.content_encoding == "gzip"

//过滤content_encoding是gzip的http包

http.transfer_encoding == "chunked"

//根据transfer_encoding过滤

http.content_length == 279

http.content_length_header == "279"

//根据content_length的数值过滤

http.request.version == "HTTP/1.1"

//过滤HTTP/1.1版本的http包,包括请求和响应

可用协议

tcp、udp、arp、icmp、http、smtp、ftp、dns、msnms、ip、ssl、oicq、bootp

0x03、知识学习

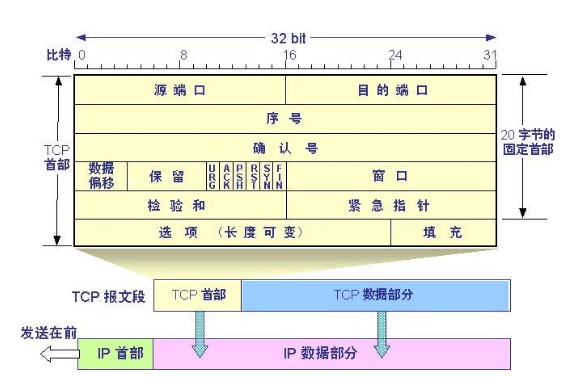

IP 报文

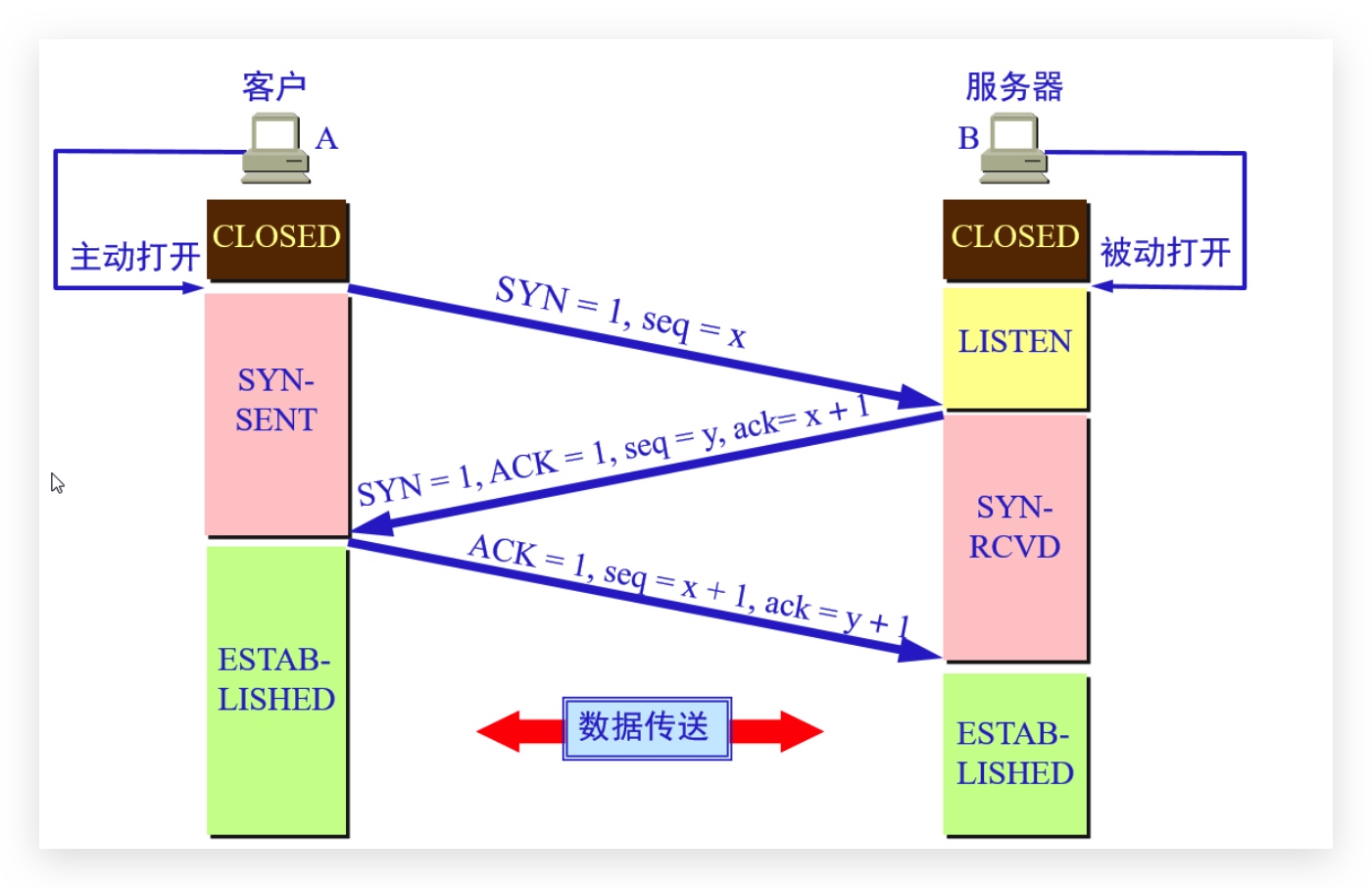

三次握手

实战

Reference

从实战角度,对TCP的“三次握手”过程详细分析 - coder_vivid - CSDN博客

【汇总】Wireshark 过滤规则的更多相关文章

- 【转】wireshark过滤规则

WireShark过滤语法 1.过滤IP,如来源IP或者目标IP等于某个IP 例子:ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107或者ip.add ...

- wireshark过滤规则

WireShark过滤语法 1.过 滤IP,如来源IP或者目标IP等于某个IP 例子:ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107或者ip.ad ...

- 转: wireshark过滤规则

转: http://blog.sina.com.cn/s/blog_48a0f2740100ka71.html WireShark过滤语法 1.过 滤IP,如来源IP或者目标IP等于某个IP 例子: ...

- 【转】WireShark 过滤规则

原链:[渗透神器系列]WireShark wireshark是一款网络流量抓取分析神器,也是安全工具使用排行中排名第一的工具.使用wireshark必须要牢记一些常用的数据包过滤规则,对于寻找一些特定 ...

- Wireshark - 过滤规则

使用 Wireshark 的默认设置抓包时,会得到大量的冗余信息,以至于很难找到自己所需的封包.使用过滤器可以帮助我们在庞杂的结果中快速地找到我们所需的封包.过滤器分为两种:捕捉过滤器和显示过滤器. ...

- 【HTTP】Wireshark过滤规则

参考:http://jingyan.baidu.com/article/454316ab593170f7a6c03a60.html 语句特点:协议.属性 一.IP过滤: 包括来源IP或者目标IP等于某 ...

- 干货,Wireshark使用技巧-过滤规则

- 过滤规则使用 在抓取报文时使用的规则,称为过滤规则,Wireshark底层是基于Winpcap,因此过滤规则是Winpcap定义的规则,设置过滤规则后,抓到的报文仅包含符合规则的报文,其它报文则被 ...

- wireshark常用过滤规则

wireshark常用过滤规则:(Filter中输入过滤规则)1.源ip过滤:ip.src==1.1.1.1 (过滤源ip为1.1.1.1的包) 2.目的ip过滤:ip.d ...

- Wireshark技巧-过滤规则和显示规则

Wireshark是一个强大的网络协议分析软件,最重要的它是免费软件. 过滤规则 只抓取符合条件的包,在Wireshark通过winpacp抓包时可以过滤掉不符合条件的包,提高我们的分析效率. 如果要 ...

随机推荐

- Apache ab测试工具使用方法(无参、get传参、post传参)(转)

转自Apache ab测试工具使用方法(无参.get传参.post传参) Ab测试工具是apache自带的测试工具,具有简单易上手的特性,下面我总结一下我的使用方法,首先去官方下载apache程序包, ...

- web性能优化--服务器端(二)

静态资源用CDN部署 添加Expires或者cache-control报文头 Gzip压缩传输文件 配置Etags 使用Get ajax请求 避免空图片src 尽早flush response 减少c ...

- 【leetcode】1207. Unique Number of Occurrences

题目如下: Given an array of integers arr, write a function that returns true if and only if the number o ...

- GO语言学习笔记6-Sort的使用

GoLang标准库的sort包提供了排序切片和用户自定义数据集以及相关功能的函数. Sort操作的对象通常是一个slice,需要满足三个基本的接口,并且能够使用整数来索引. 1.sort实现原理 So ...

- Golang入门及开发环境配置

Go语言诞生背景 计算机硬件更新频繁,主流编程语言无法发挥多核多CPU的性能 软件系统复杂度不断变高,缺乏简洁高效的编程语言 C/C++运行速度快,但编译速度慢 Go语言特点 静态类型开发语言 静态: ...

- Linux入门培训教程 linux系统中文件I/O教程

linux 文件I/O教程 一,文件描述符 对内核而言,所以打开的文件都通过文件描述符引用.每个进程都有一些与之关联的文件描述符.文件描述符是一个非负整数.当打开一个现有文件或创建一个新文件时,内核向 ...

- Java面试题系列(七)锁的原理

redis实现分布式锁 synchronized 和 reentrantlock的区别,偏向锁/轻量级锁/重量级锁的原理,能否从偏向锁直接升级成重量级锁

- 一个优雅的图片裁剪插件vue-cropper

github: https://github.com/xyxiao001/vue-cropper

- 实时监控文件变化以及处理xml(仅用作笔记用,防止以后要用)

private static void WatcherStrat(string path, string filter) { try { FileSystemWatcher watcher = new ...

- android实现异步加载图片类

其中牵涉到的关键知识点 1,回调机制,不过回调接口的实现方式有多种多样,可以是一个类继承该接口,也可以是作为一个方法参数: 可以参照自己的这篇博客: http://www.cnblogs.com/bo ...