CTF show 信息收集篇

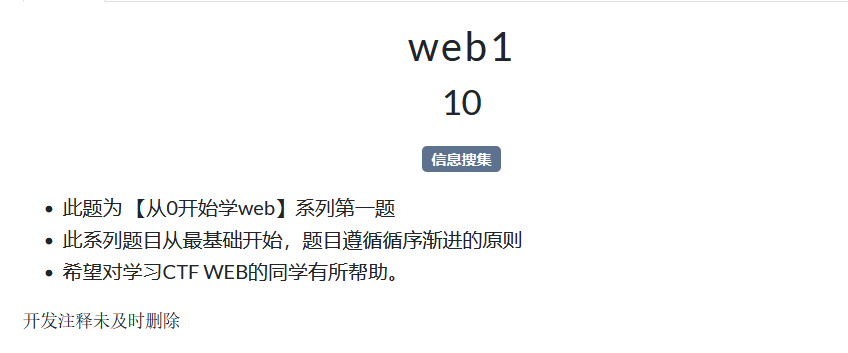

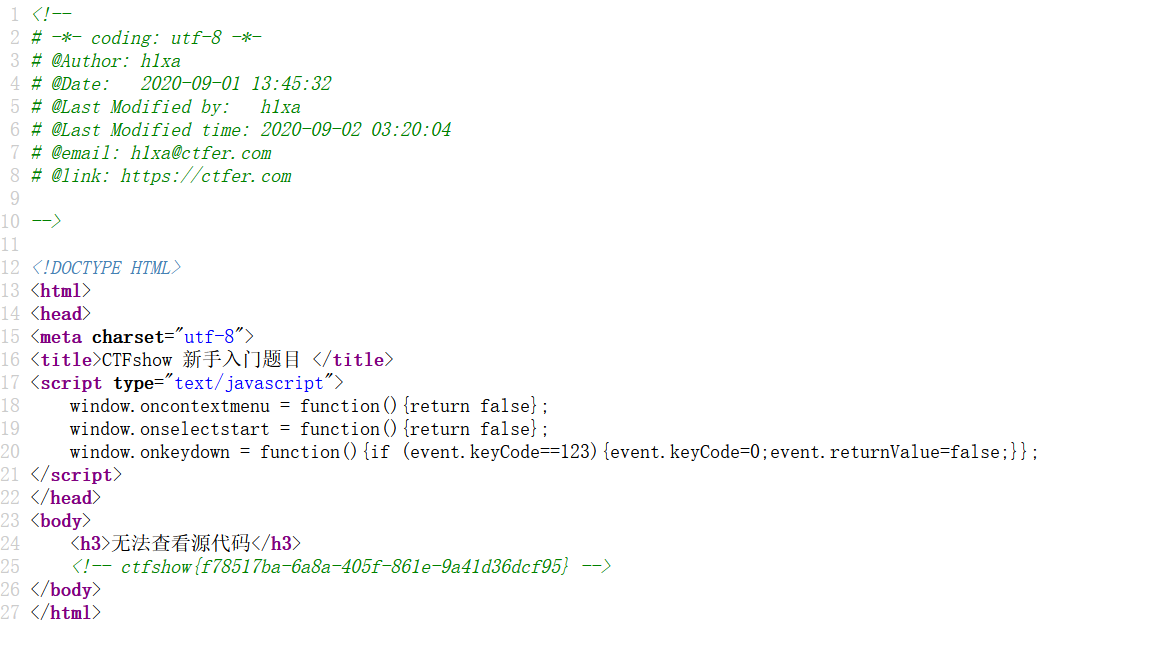

web1

f12查看网页源代码

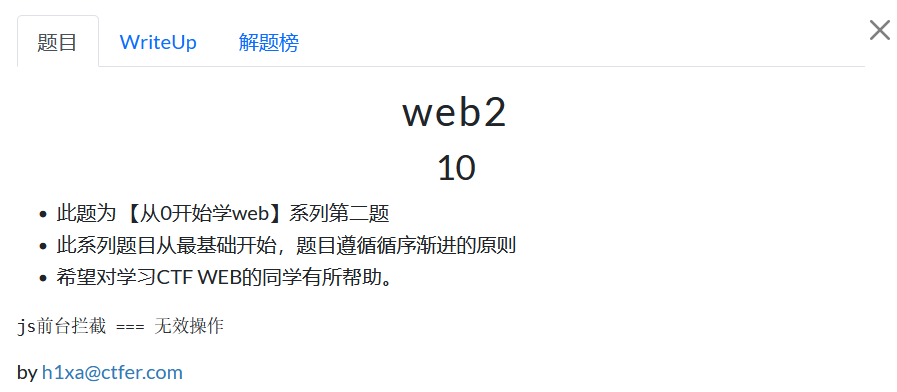

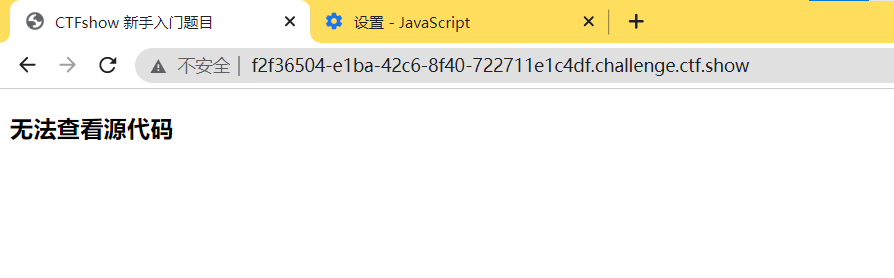

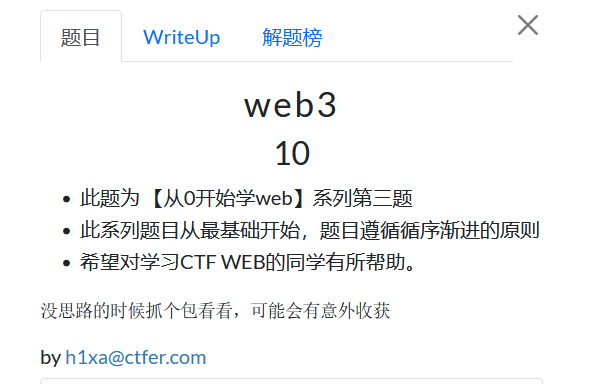

web2

打开发现无法f12查看源代码

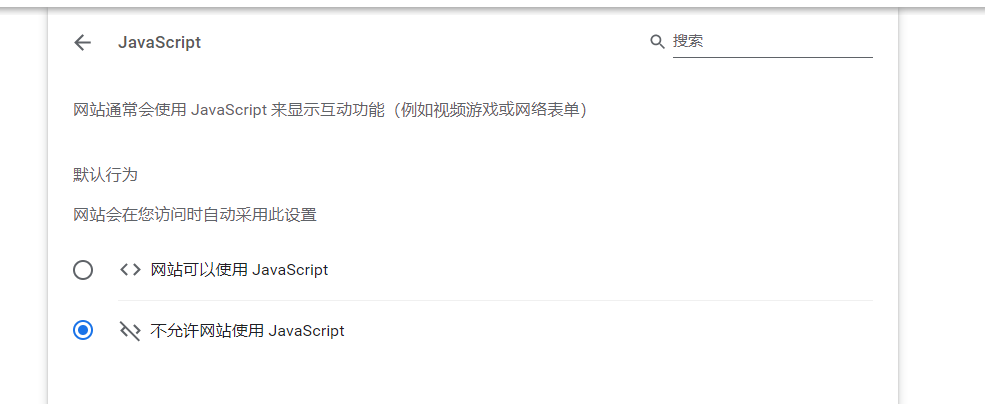

方法1:禁用js

方法2:打开空白网页提前f12查看源代码然后复制url打开

方法3:Ctrl+u查看

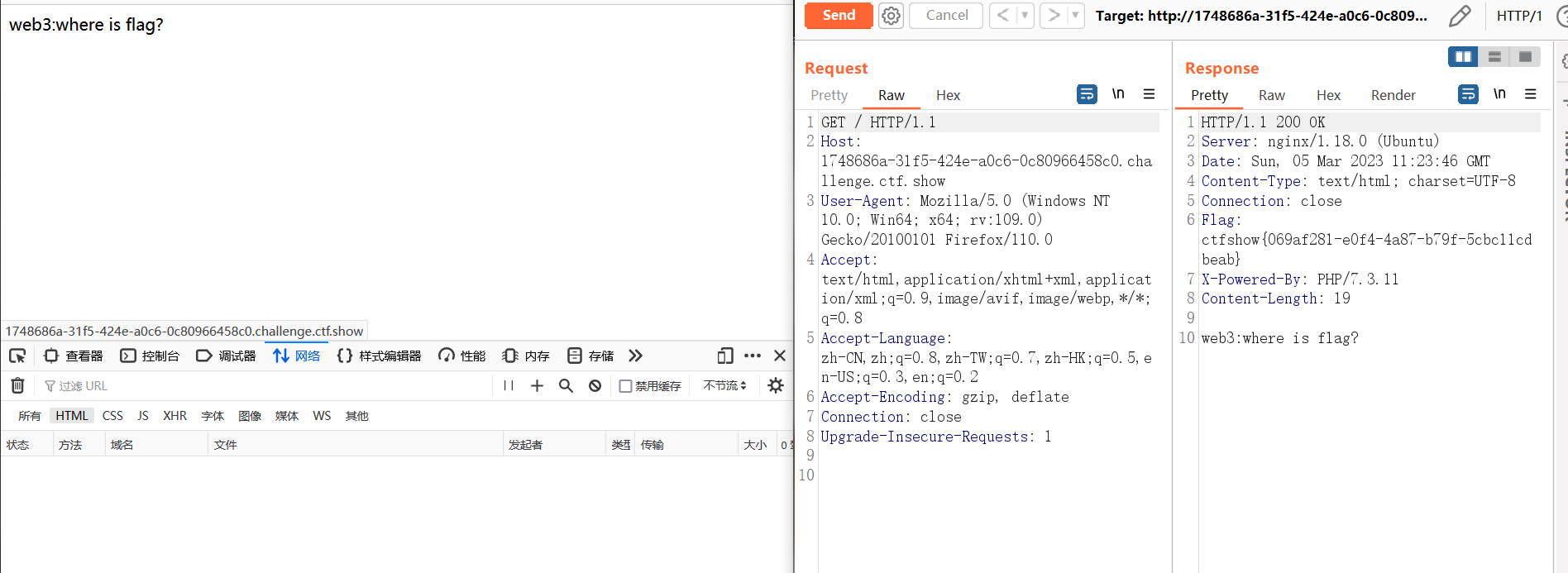

web3

burp抓包

web4

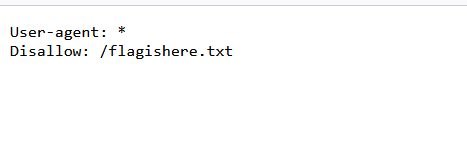

打开网页访问robots.txt文件

根据robots.txt内容访问flagishere.txt文件

robots.txt是一个文本文件,位于网站根目录下,用于告诉搜索引擎爬虫哪些网页可以被爬取,哪些网页不可以被爬取。该文件包含了一些指令,告诉爬虫哪些页面可以访问、哪些页面不可以访问,以及爬虫的访问频率等信息。

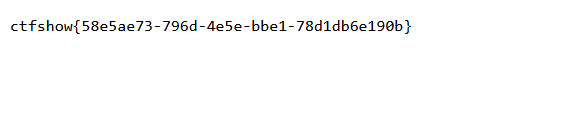

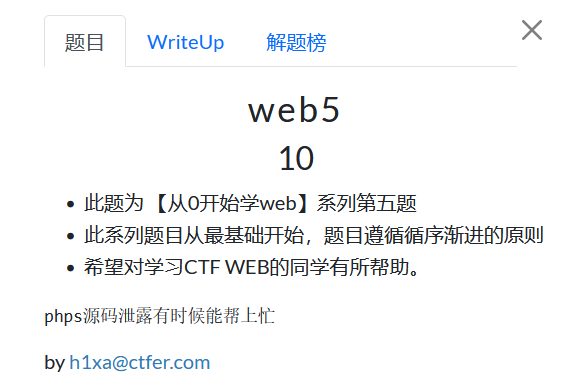

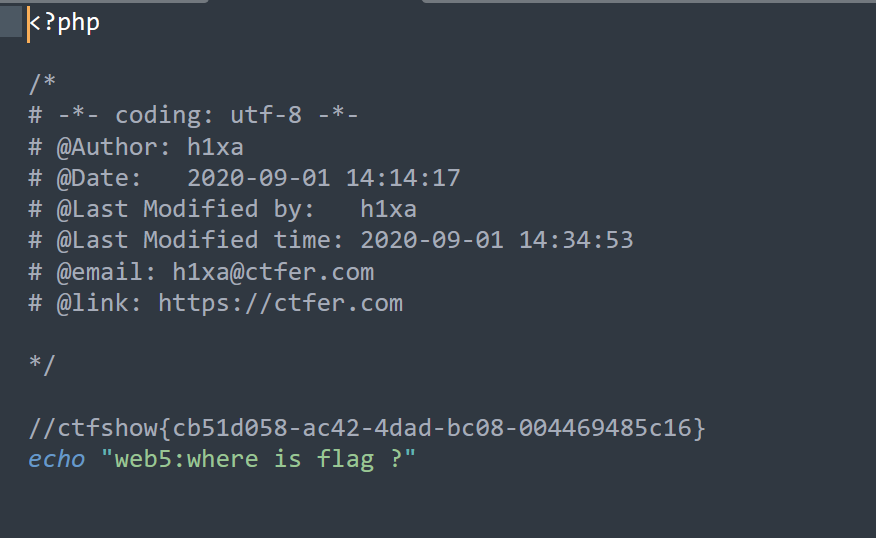

web5

.phps" 后缀,这是 PHP 源码文件的一种特殊形式,它会将代码高亮显示并以只读方式呈现。在一些 web 服务器的配置中,如果访问的是 PHP 源码文件而不是已解析的 PHP 文件,可以通过在文件扩展名后添加 "s" 来强制以只读方式显示代码,从而避免源代码泄露。

访问index.phps

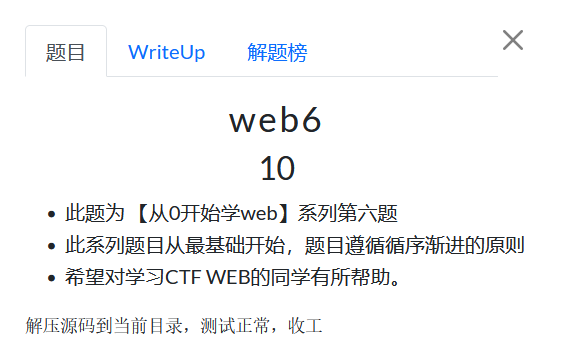

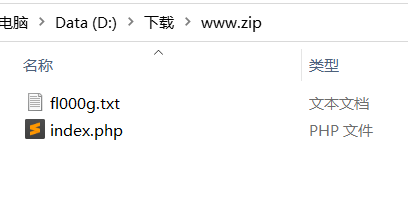

web6

题目描述解压源码,通常来说源码会打包成www.zip所以直接访问下载zip

打开txt文档得到flag

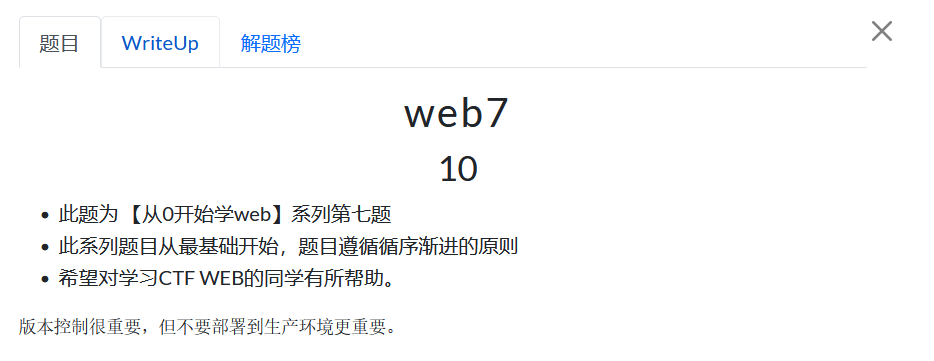

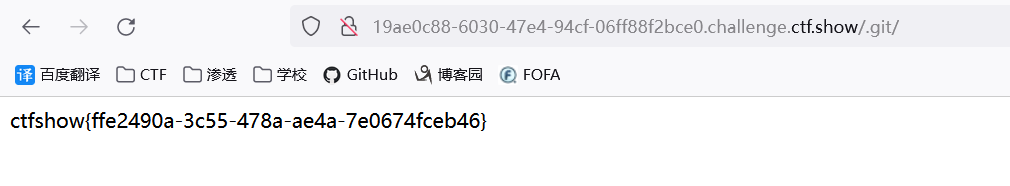

web7

版本控制常用的有git和svn,访问.git获得flag

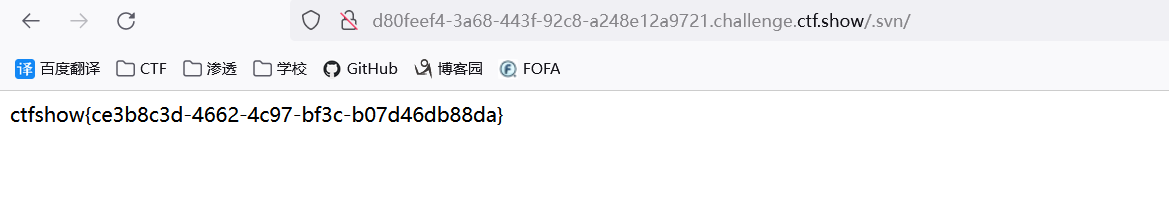

web8

访问/.svn

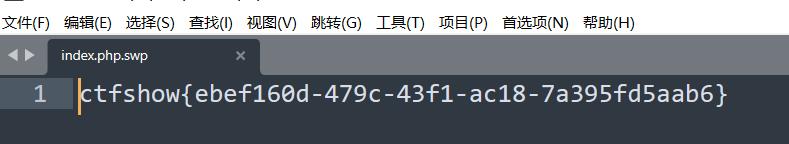

web9

在Linux中使用vim编辑时,如果出现编辑器崩溃或系统崩溃,则会自动备份,如果开发环境没有删除则会导致泄露

可能的备份文件(index.php为例):

.index.php.swp

.index.php.swo

index.php~

index.php.bak

index.php.txt

index.php.old

访问index.php.swp

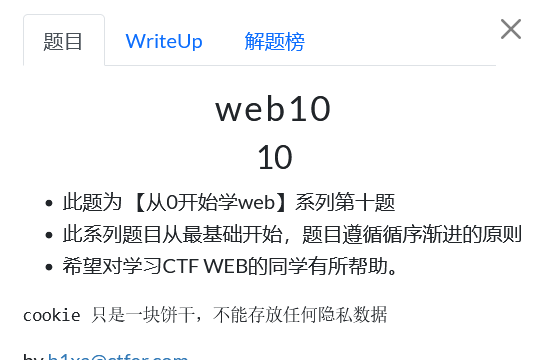

web10

f12-》网络-》查看cookie

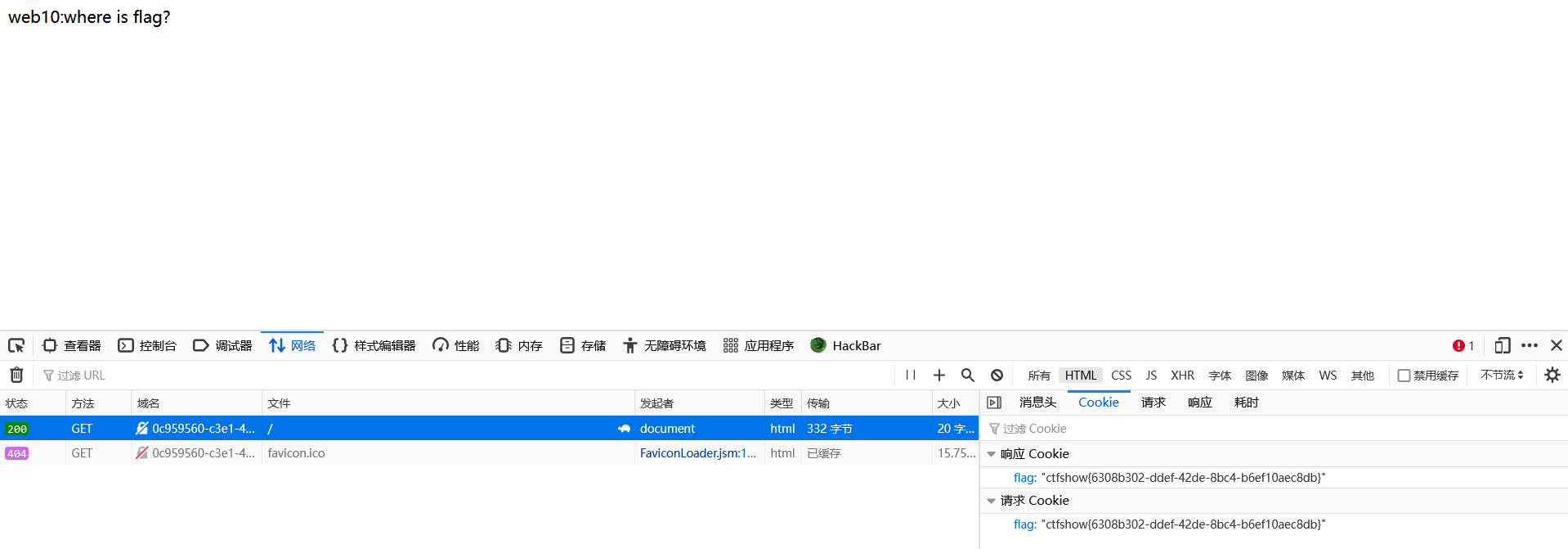

web11

DNS中也会存在信息

域名解析网站

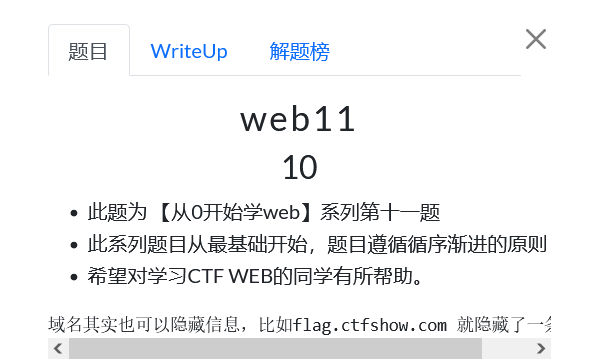

web12

打开网页进行查看

没有什么有效信息,考虑搜索其他可能存在泄露信息的网页

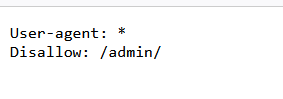

搜索robots.txt

得到一个不允许访问的网页,那么访问一下

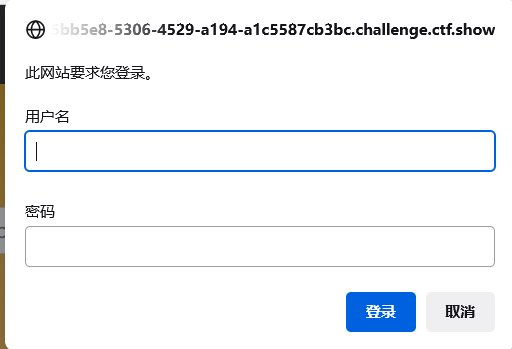

需要登录

再结合题目提示网上公布的信息就是密码

滑到最后有一串数字,进行登录

获取到flag

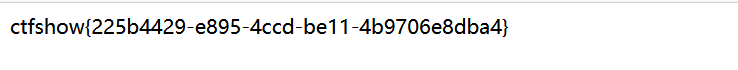

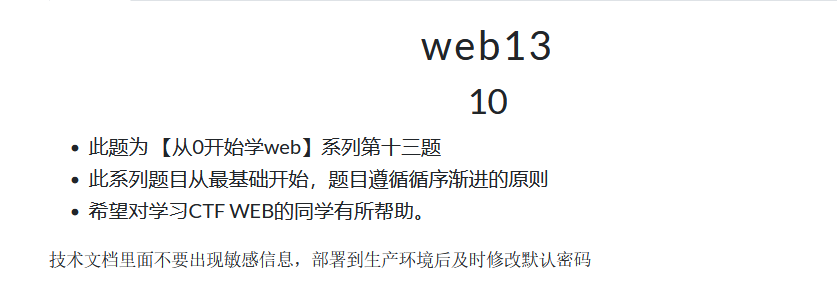

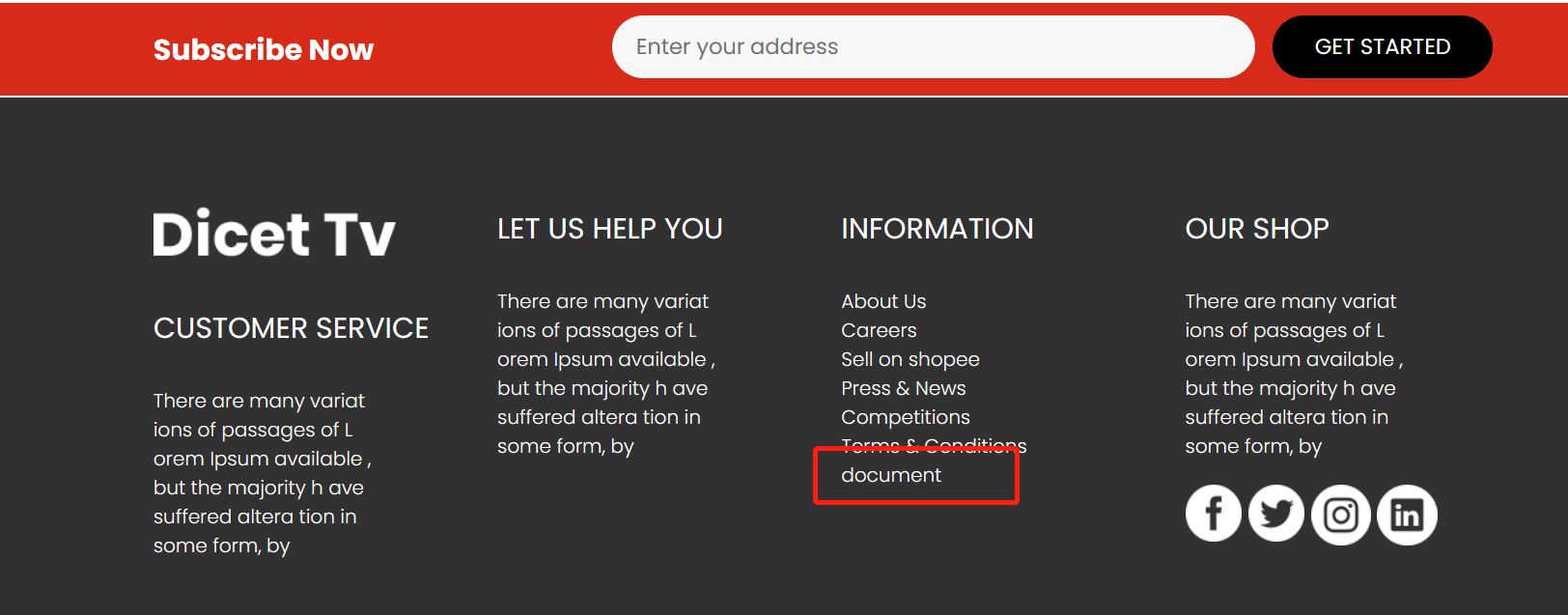

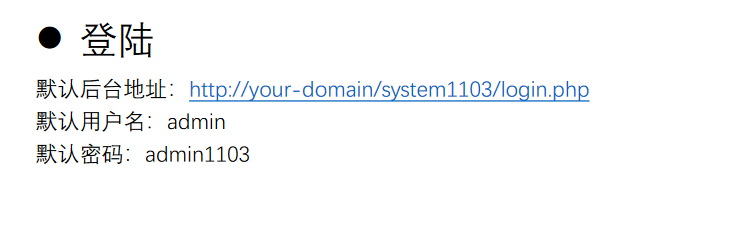

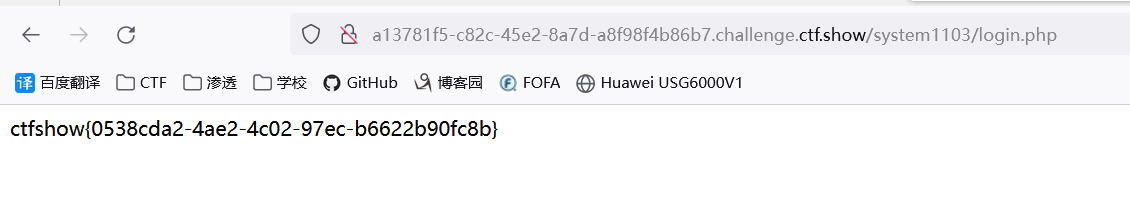

web13

根据题目在页面内查找技术文档

打开文档后可以获取后台登录地址以及账号密码

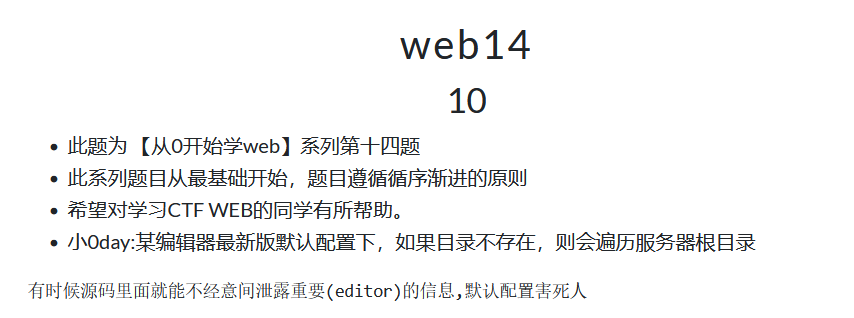

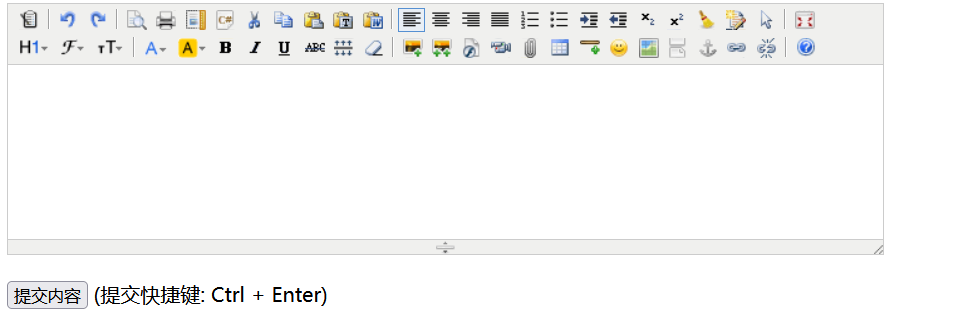

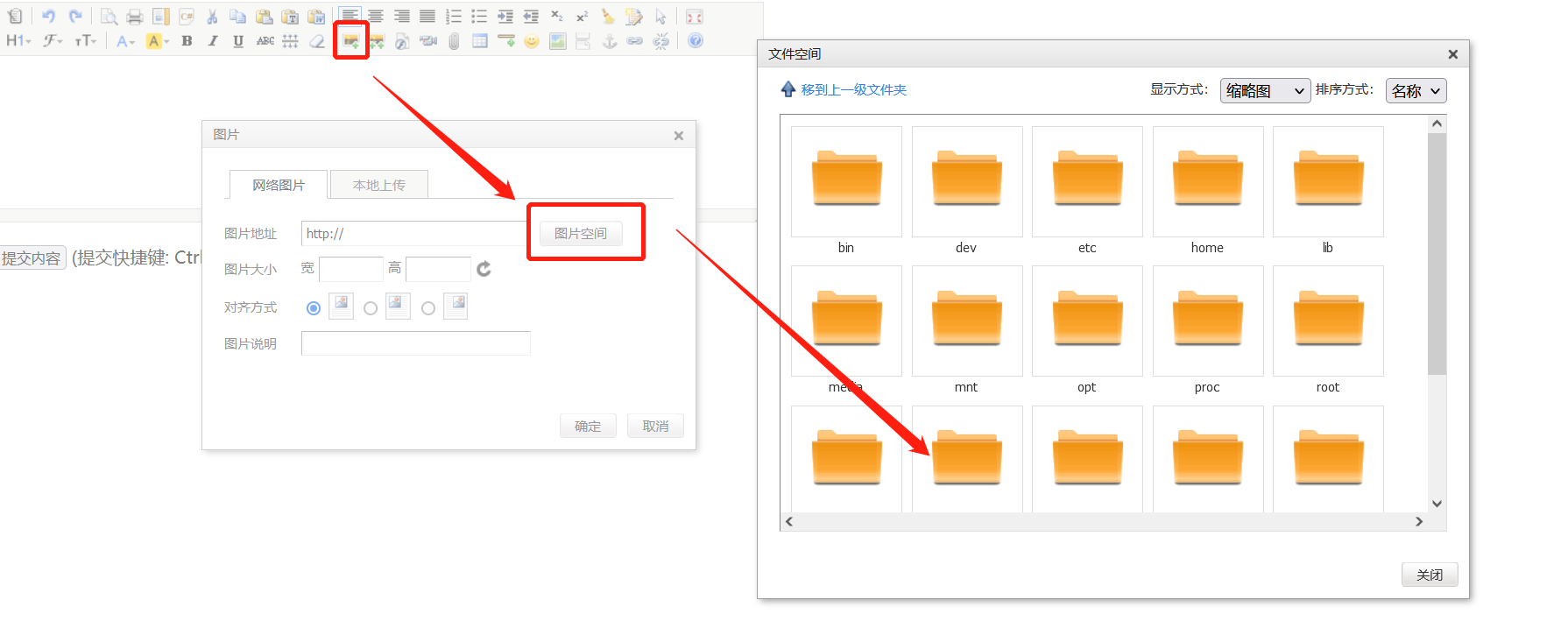

web14

editor目录遍历

按照题目提示访问/editor目录

提示编辑器有遍历目录的漏洞

上传图片-》图片空间-》查找flag

flag在/var/www/html/nothinghere/fl000g.txt

直接URL上访问/nothinghere/fl000g.txt

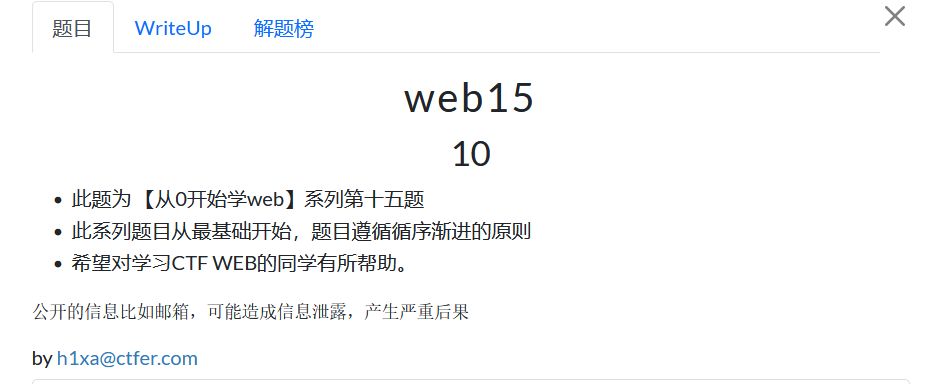

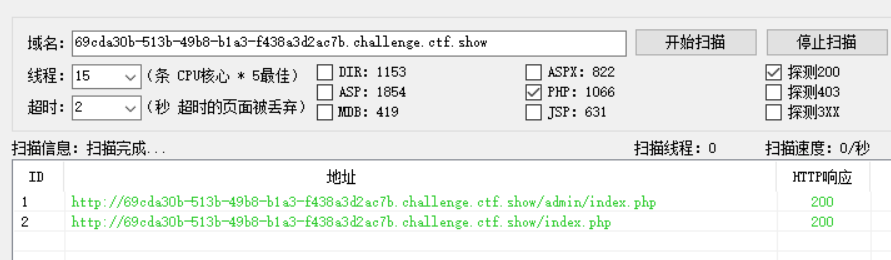

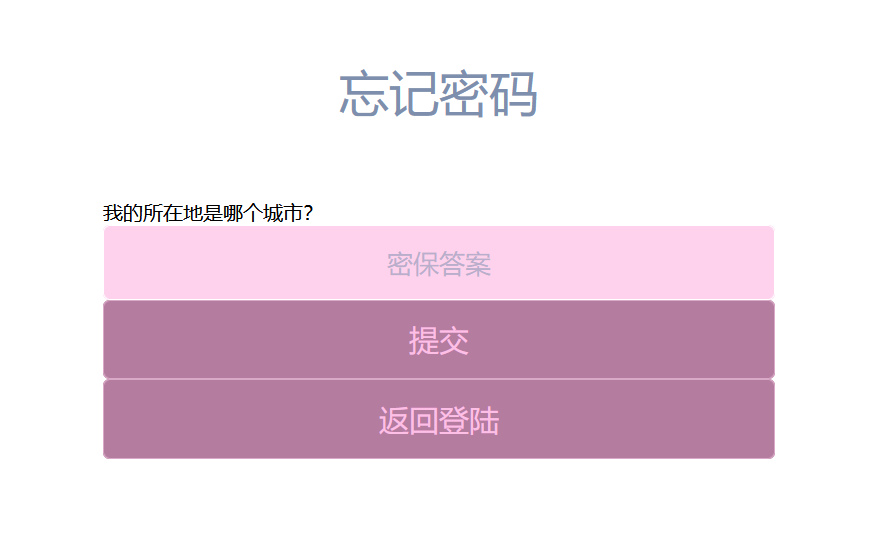

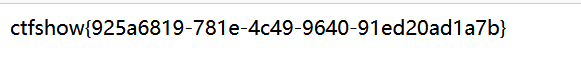

web15

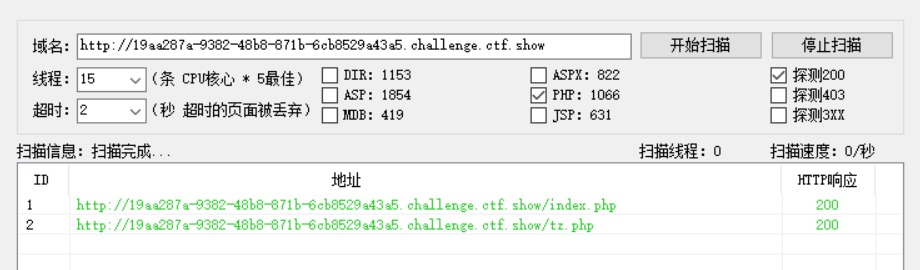

先拿御剑扫一下后台看看有没有什么可以访问的目录

扫到一个后台登录界面,点进去有一个忘记密码

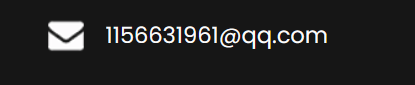

再根据题目所说的邮箱的信息泄露,返回页面查看是否有邮箱

搜索QQ号是,获取到城市信息

选择重置密码,然后进行登录

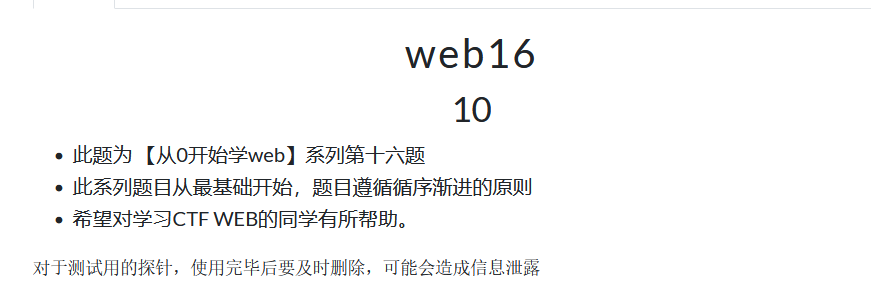

web16

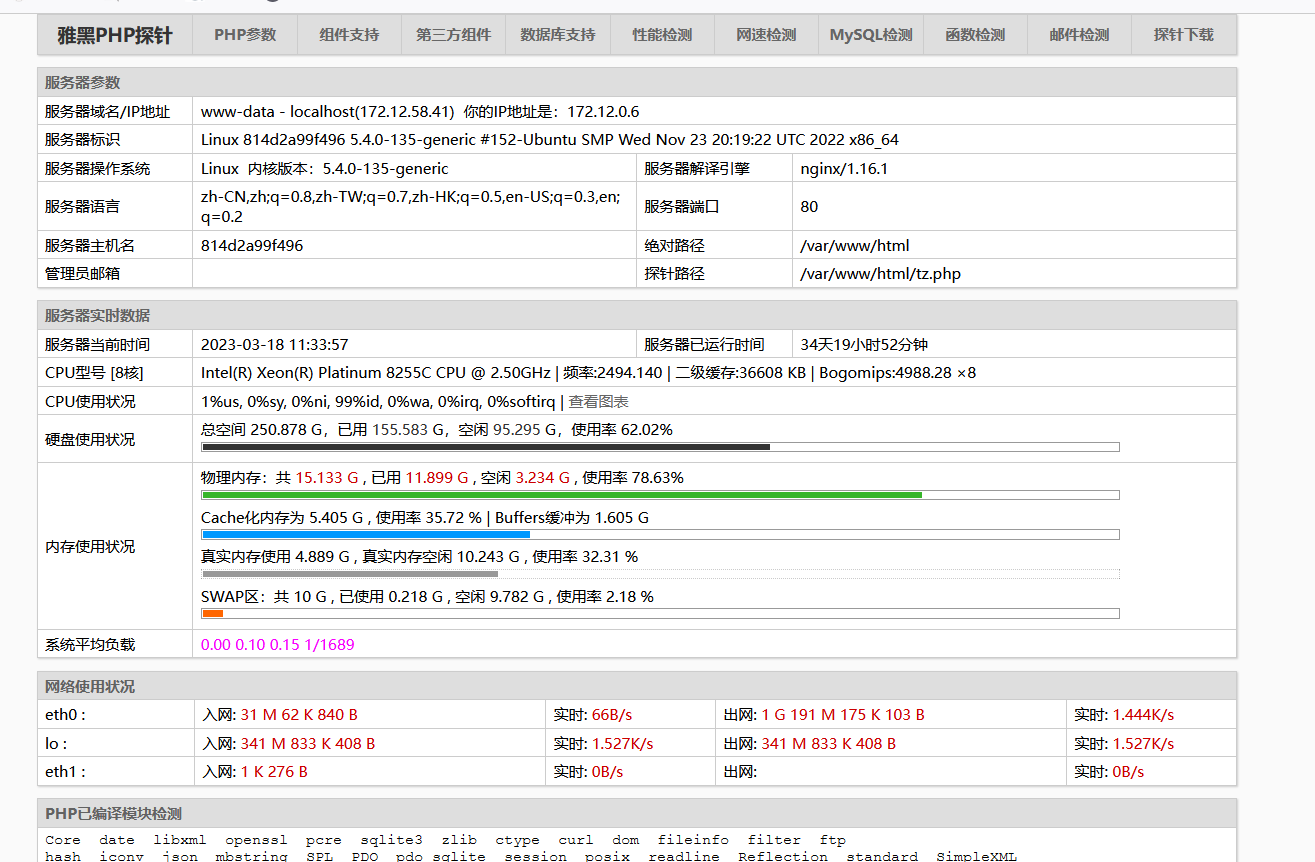

常用的探针有PHPinfo探针,雅黑探针,UPUPW PHP探针(基于web服务端的探针)

既然是信息泄露还是老样子先扫描后台文件

tz.php就是雅黑探针直接访问

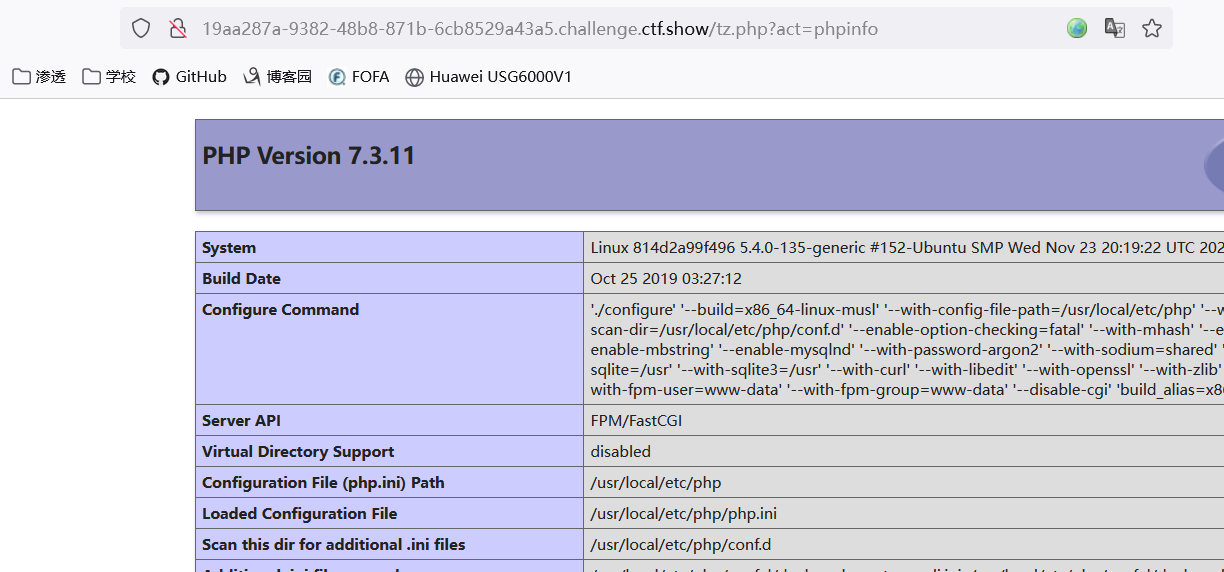

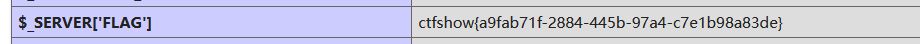

全局搜索ctfshow没有发现,并且雅黑探针的系统参数相对来说没有那么全,那么在php参数页面可以看到phpinfo,访问

全局搜索ctfshow

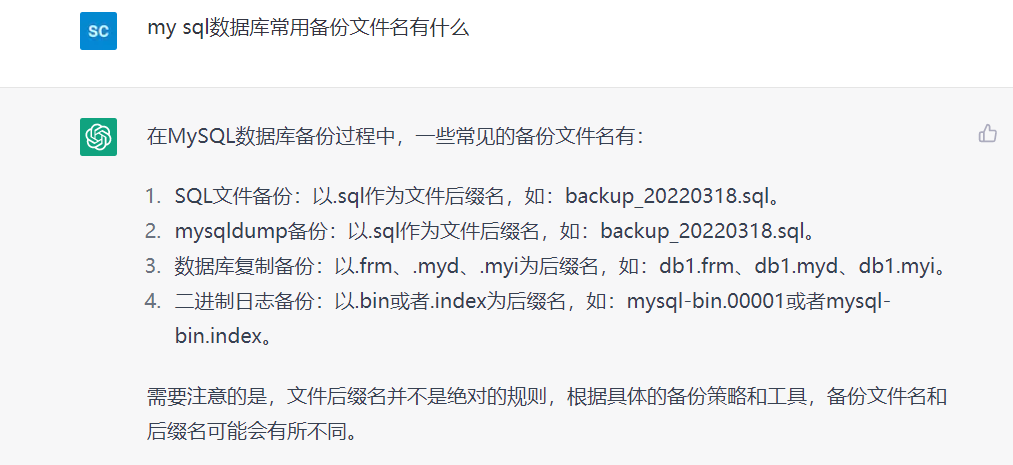

web17

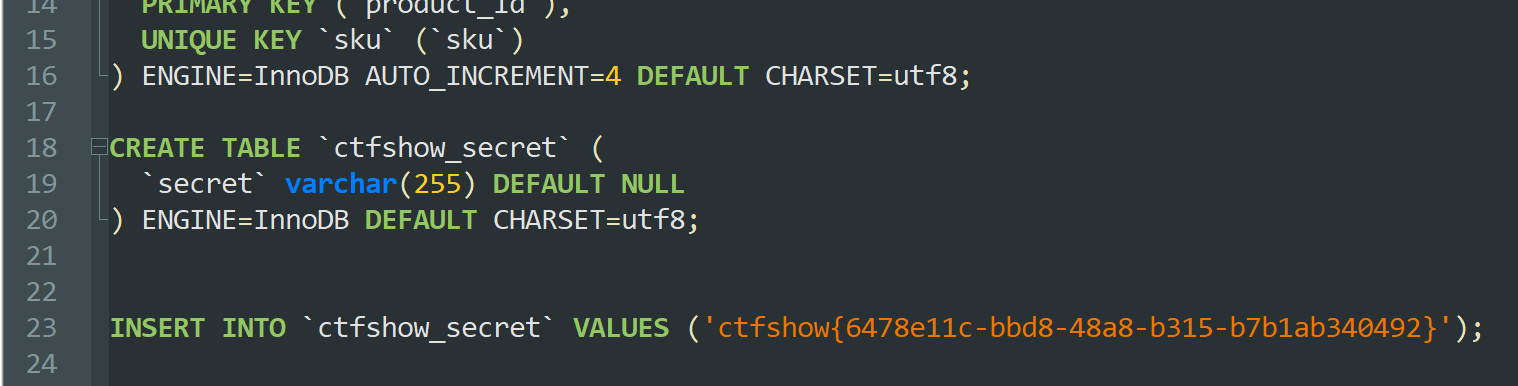

根据题目搜索以及网站语言类型判断数据库可能是mysql数据库,所以直接搜索MySQL数据库的备份文件名

猜测题目的备份文件名为backup.sql,访问后直接下载

打开文件就可以看到flag

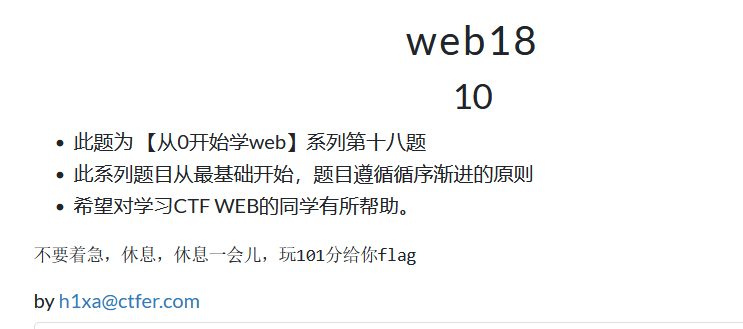

web18

打开是个小游戏,直接f12看js源代码,查看判断逻辑

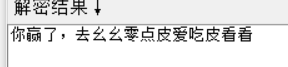

分数大于100分就会弹出一句话,这是用Unicode编写的,解码得到

访问110.php得到flag

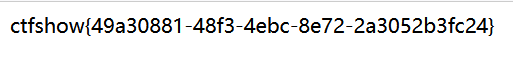

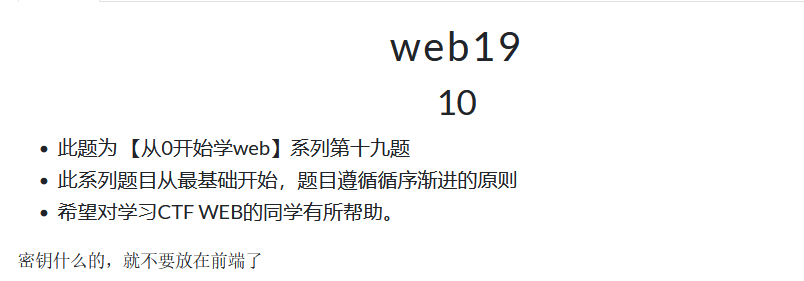

web19

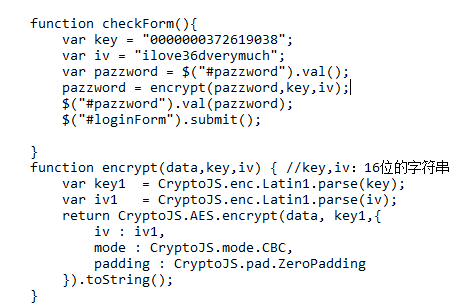

f12查看源代码,可以看到题目的一个判断思路

将账号密码以post的方式复制给u和$p,当u和p等于特定值就输出flag

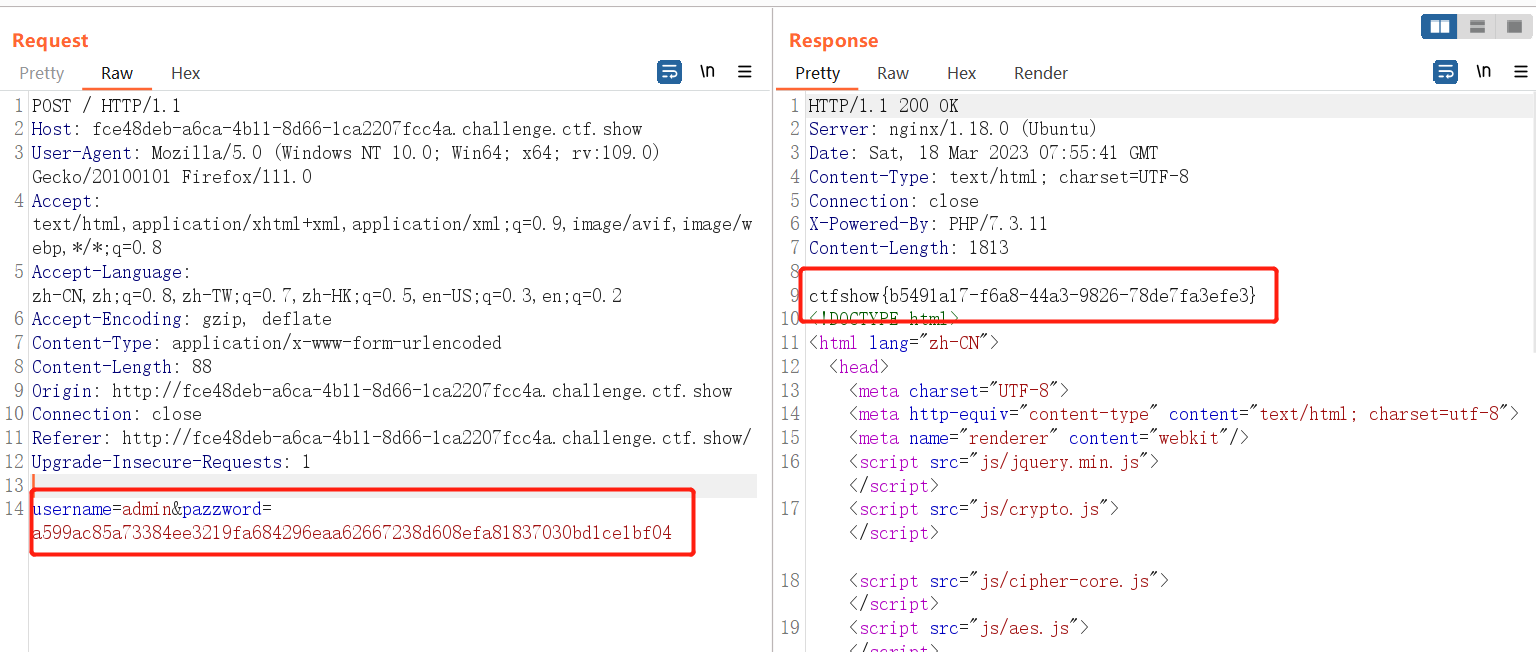

然后根据抓包或网页源代码可以看出,密码在客户端会经过aes加密然后传给服务器

使用burp抓包修改username和pazzword的值就可以得到flag

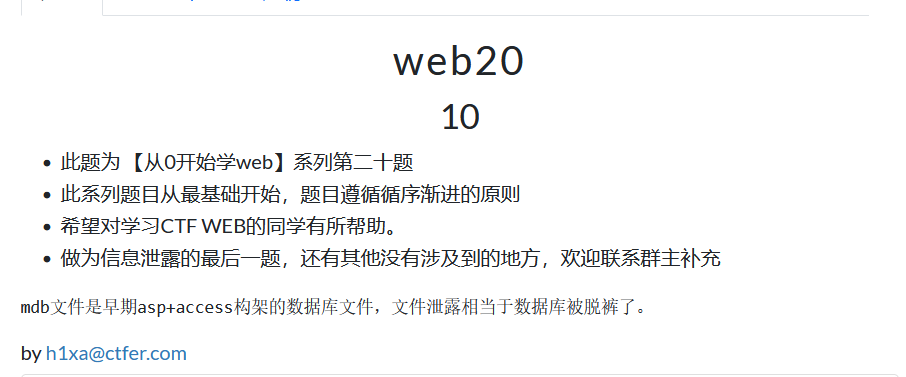

web20

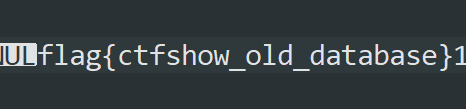

关键词db,访问/db网页显示403,说明可能存在文件。

再访问db.mdb就可以下载数据库文件

全局搜索flag

CTF show 信息收集篇的更多相关文章

- web安全之信息收集篇

信息收集 1.网络信息 网络信息就包括网站的厂商.运营商,网站的外网出口.后台.OA. 2.域名信息 通过域名可以查洵网站的所有人.注册商.邮箱等信息 --->Whois 第三方查询,查询子域网 ...

- linux信息收集篇之sosreport

sosreport是一个类型于supportconfig 的工具,sosreport是python编写的一个工具,适用于centos(和redhat一样,包名为sos).ubuntu(其下包名为sos ...

- 网络安全-主动信息收集篇第二章SNMP扫描

SNMP扫描: snmp在中大型企业中可以用来做网络管理和网络监控的使用,当开启了snmp简单网络管理后,那么客户机就可以通过这个协议向该设备发送snmp协议内容可以轻松查询到目标主机的相关信息. 以 ...

- 网络安全-主动信息收集篇第二章-三层网络发现之ping

第三层网络扫描基于TCP/IP.ICMP协议. 优点:可路由.速度比较快 缺点:相对于二层网络扫描较慢,容易被边界防火墙过滤 所有扫描发现技术,都会有相应的对抗办法,所以无论是来自二层的网络扫描还是来 ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之nmap

nmap是网络层.传输层最重要的扫描工具之一,可以结合脚本对应用层的扫描和对网络弱点发现. 网络层发现nmap使用: Usage: nmap [Scan Type(s)] [Options] {tar ...

- 网络安全-主动信息收集篇第二章-三层网络发现之nmap和fping和Hping

nmap IP -sn nmap当目标IP在同一网段时,nmap会发送ARP包,当目标IP不在同一网段时nmap会发送ICMP的包. fping IP fping -g 参数支持对IP地址起始和结 ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之scapy

scapy是python第三方库文件,可以使用python进行调用也单独进行使用. 非常强大可以用于抓包.分析.创建.修改.注入网络流量. 使用scapy 详细使用方式可以查看github:https ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之Netdiscover

专用于二层发现 可用于无限和交换网络环境 主动和被动探测 主动模式:netdiscover –i 网卡名 –r IP/网络位 / netdiscover –l IPList.txt 被动 net ...

- 网络安全-主动信息收集篇第二章-二层网络扫描之arping

arping二层网络发现 介绍工具:arping arping主要查看IP的MAC地址 缺点:工具本身只能ping一个IP地址,不能ping一个IP段.但是可以通过脚本将整个网络中的IP进行扫描. 脚 ...

- Bugku-CTF社工篇之简单的个人信息收集

随机推荐

- 关于C#高阶知识捡漏

高手掠过!仅仅是整理一下 自动属性: C#自动属性可以避免原来这样我们手工声明一个私有成员变量以及编写get/set逻辑 代码如下 //Demo: public class User { publi ...

- 「SOL」数树 (LOJ/WC2019)

WC 果然还是 WC # 题面 有一张 \(n\) 个点的图,图上有红蓝两种边(可能重叠),且两种边各自形成一个 \(n\) 个点的树. 用 \(m\) 种颜色给图上的所有点染色.若 \(u,v\) ...

- 重写react-navigation的stackNaviagtor产生的默认导航栏header样式

主要是默认的stackNavigator产生的效果,很难看 重写这个阴影,在当前路由配置的 navigationOptions里的 headerStyle写样式 navigationOptions:{ ...

- Spring入门之IoC 的概念和作用(02)

2.1 程序的耦合和解耦 2.1.1 程序的耦合耦合性(Coupling),也叫耦合度,是对模块间关联程度的度量.耦合的强弱取决于模块间接口的复杂性.调用模块的方式以及通过界面传送数据的多少.模块间的 ...

- 2D 消隐效果

在触发消隐的物体(比如玩家)挂下面的代码,以及box collider,rigidbody 2d using UnityEngine; public class ColliderFader : Mon ...

- mysql大小写无法区分问题

1.在创建表时设置编码格式 ALTER TABLE `test`.`t_test` COLLATE=utf8mb4_bin; 只能在建表或者没有数据时设置. 还有其他比如改字段格式,比如将varcha ...

- PostgreSQL 存储过程 通过设定条件,返回指定的数据表记录

PL/pgSQL是 PostgreSQL 数据库系统的一个可装载的过程语言. PL/pgSQL的设计目标是创建一种可装载的过程语言,可以可用于创建函数和触发器过程, 在SQL语言中添加控制结构功能, ...

- 20200925--矩阵乘法(奥赛一本通P94 多维数组)

计算两个矩阵的乘法.n*m阶的矩阵A乘以m*k阶的矩阵B得到的矩阵C是n*k阶的,且C[i][j]=A[i][0]*B[0][j]+A[i][1]*B[1][j]+...+A[i][m-1]*B[m- ...

- linux 中安装、更新和卸载软件

1.Aptitude aptitude 与 apt-get 一样,是 Debian 及其衍生系统中功能极其强大的包管理工具. 与 apt-get 不同的是,aptitude 在处理依赖问题上更佳一些. ...

- ping 的七种用法【搬运】

原作者:Pheenet菲尼特 原地址:https://www.toutiao.com/a6783191796659782148/?tt_from=weixin&utm_campaign=cli ...