iptables(一)基础概念、filter表常用语法规则

iptables简介

iptables基础

规则(rules)

iptables和netfilter的关系:

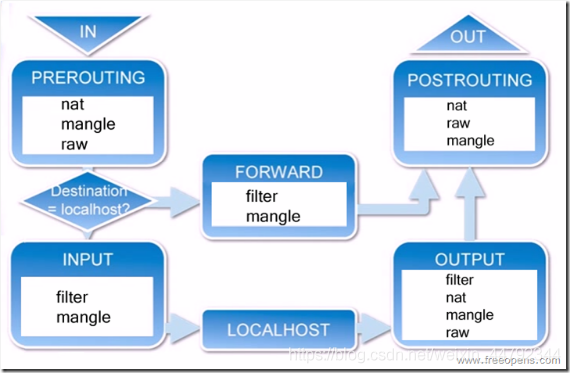

数据包在netfilter的转发过程

- 当一个数据包进入网卡时,它首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转送出去。

- 如果数据包就是进入本机的,它就会沿着图向下移动,到达INPUT链。数据包到了INPUT链后,任何进程都可以收到它。本机上运行的程序可以发送数据包,这些数据包会经过OUTPUT链,然后到达POSTROUTING链输出。

- 如果数据包是要转发出去的,且内核允许转发(sysctl net.ipv4.ip_forward,sysctl -w net.ipv4.ip_forward=1),数据包就会如图所示向右移动,经过FORWARD链,然后到达POSTROUTING链输出

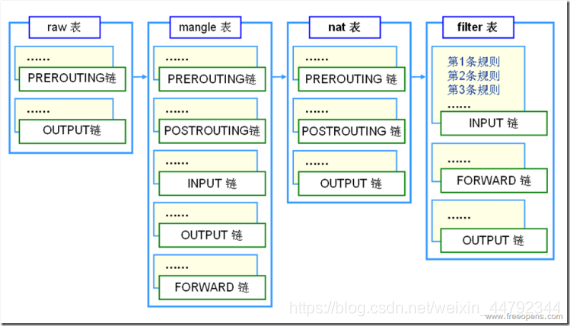

iptables的规则表和链:

规则表:

规则链:

规则表之间的优先顺序:

管理和设置iptables规则

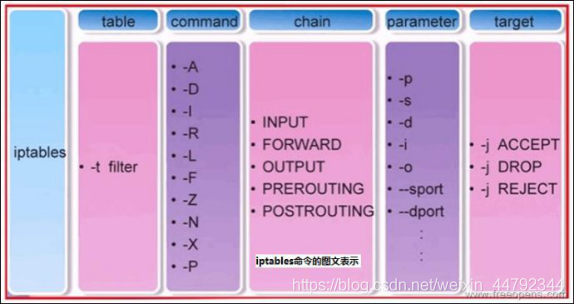

iptables的基本语法格式

iptables [-t 表名] 命令选项 链名 条件匹配 -j 目标动作或跳转

iptables命令选项详解

iptables命令目标动作参数详解

常用语法解析

1.定义默认策略

当数据包不符合链中任一条规则时,iptables将根据该链预先定义的默认策略来处理数据包,默认策略的定义格式如下。

iptables [-t表名] <-P> <链名> <动作> ?参数说明如下。

[-t表名]:指默认策略将应用于哪个表,可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认使用filter表。

<-P>:定义默认策略。

<链名>:指默认策略将应用于哪个链,可以使用INPUT、OUTPUT、FORWARD、PREROUTING、OUTPUT和POSTROUTING。

<动作>:处理数据包的动作,可以使用ACCEPT(接受数据包)和DROP(丢弃数据包)。

2.链的常用操作

3.查看iptables规则

查看iptables规则的命令格式为:

iptables [-t表名] <-L> [链名]

参数说明如下。

[-t表名]:指查看哪个表的规则列表,表名用可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认查看filter表的规则列表。

<-L>:查看指定表和指定链的规则列表。

[链名]:指查看指定表中哪个链的规则列表,可以使用INPUT、OUTPUT、FORWARD、PREROUTING、OUTPUT和POSTROUTING,如果不指明哪个链,则将查看某个表中所有链的规则列表。

附加子命令

4.增加、插入、删除和替换规则

相关规则定义的格式为:

iptables [-t表名] <-A | I | D | R> 链名 [规则编号] [-i | o 网卡名称] [-p 协议类型] [-s 源IP地址 | 源子网] [--sport 源端口号] [-d目标IP地址 | 目标子网] [--dport目标端口号] <-j动作>

参数说明如下。

[-t表名]:定义默认策略将应用于哪个表,可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认使用filter表。

-A:新增加一条规则,该规则将会增加到规则列表的最后一行,该参数不能使用规则编号。

-I:插入一条规则,原本该位置上的规则将会往后顺序移动,如果没有指定规则编号,则在第一条规则前插入。

-D:从规则列表中删除一条规则,可以输入完整规则,或直接指定规则编号加以删除。

-R:替换某条规则,规则被替换并不会改变顺序,必须要指定替换的规则编号。

<链名>:指定查看指定表中哪个链的规则列表,可以使用INPUT、OUTPUT、FORWARD、PREROUTING、OUTPUT和POSTROUTING。

[规则编号]:规则编号用于插入、删除和替换规则时用,编号是按照规则列表的顺序排列,规则列表中第一条规则的编号为1。

[-i | o 网卡名称]:i是指定数据包从哪块网卡进入,o是指定数据包从哪块网卡输出。网卡名称可以使用ppp0、eth0和eth1等。

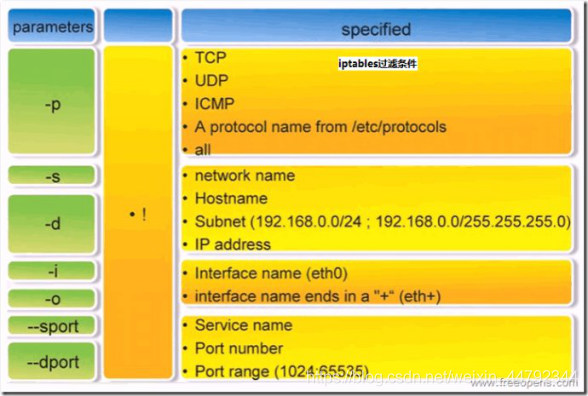

[-p 协议类型]:可以指定规则应用的协议,包含TCP、UDP和ICMP等。

[-s 源IP地址 | 源子网]:源主机的IP地址或子网地址。

[--sport 源端口号]:数据包的IP的源端口号。

[-d目标IP地址 | 目标子网]:目标主机的IP地址或子网地址。

[--dport目标端口号]:数据包的IP的目标端口号。

<-j动作>:处理数据包的动作,各个动作的详细说明可以参考前面的说明。

扩展匹配

显式扩展匹配(-m)

详解-j ACTION

状态检测

5.清除规则和计数器

在新建规则时,往往需要清除原有的、旧的规则,以免它们影 ?响新设定的规则。如果规则比较多,一条条删除就会十分麻烦, ?这时可以使用iptables提供的清除规则参数达到快速删除所有的规 ?则的目的。

定义参数的格式为:

iptables [-t表名] <-F | Z>

参数说明如下。

[-t表名]:指定默认策略将应用于哪个表,可以使用filter、nat和mangle,如果没有指定使用哪个表,iptables就默认使用filter表。

-F:删除指定表中所有规则。

-Z:将指定表中的数据包计数器和流量计数器归零。

#

iptables(一)基础概念、filter表常用语法规则的更多相关文章

- Docker 基础概念科普 和 常用操作介绍

Docker 基础概念 Docker是什么? Docker的思想来自于集装箱,集装箱解决了:在一艘大船上,可以把货物规整的摆放起来.并且各种各样的货物被集装箱标准化了,集装箱和集装箱之 ...

- Django模板语言(常用语法规则)

Django模板语言 The Django template language 模板中常用的语法规则 {最新版本的Django语法可能有改变,不支持的操作可能支持了.[HTML教程 - 基本元素/标签 ...

- Filter DSL 常用语法 -- 基本查询语法,必会

转发自:https://www.cnblogs.com/ghj1976/p/5293250.html term 过滤 term主要用于精确匹配哪些值,比如数字,日期,布尔值或 not_analyzed ...

- 一起学HTML基础-CSS样式表常用样式属性

样式属性 背景与前景: background-color:#F90; /*背景颜色,样式表优先级最高*/ background-image:url(路径); /*设置背景图片(默认)*/ backgr ...

- Hive基础之Hive表常用操作

本案例使用的数据均来源于Oracle自带的emp和dept表 创建表 语法: CREATE [EXTERNAL] TABLE [IF NOT EXISTS] [db_name.]table_name ...

- Django模板常用语法规则

Django 模板标签 if/else 标签 for 标签 ifequal/ifnotequal 标签 注释标签 过滤器 include 标签 URL标签 模板继承 if/else 标签 1. 基 ...

- MarkDown 常用语法规则

> # 标题 # 标题1:h1的效果 ## 标题2:h2的效果 ### 标题3:h3的效果 #### 标题4:h4的效果 ##### 标题5:h5的效果 ###### 标题6:h6的效果 ### ...

- iptables系列教程(二)| iptables语法规则

一个执着于技术的公众号 iptables 命令基本语法 " iptables [-t table] command [链名] [条件匹配] [-j 目标动作] 以下是对 iptables 命 ...

- iptables防火墙--------基本概念

iptables按照规则进行处理,而iptables的规则存储在内核空间的信息包过滤表中,这些规则分别指定了源地址.目的地址.传输协议(TCP.UDP.ICMP)和服务类型(如HTTP.FTP和SMT ...

- 1、架构--架构图、Iptables(简介、四表五链、流程图、使用、扩展模块)、包过滤防火墙

笔记 1.画架构图 2.Iptables 1.1 什么是防火墙 防止别人恶意访问. 1.2 防火墙种类 硬件防火墙 F5 软件防火墙 iptables firewalld 安全组 3.Iptables ...

随机推荐

- Linux操作命令(七) 1.cut命令 2.paste命令 3.tr命令

1.cut 命令 常用参数 参数 描述 -b 以字节为单位进行分割 -c 以字符为单位进行分割 -d 自定义分隔符,默认为制表符 -f 自定义字段 --complement 抽取整个文本行,除了那些由 ...

- C# 属性空引用警告

whereExpression = whereExpression.And(u => u.ValueInterger.ToString() != null &&** u.Valu ...

- C# 游戏雏形 人物地图双重移动

1. 设计出发点 准备做一个旅游短视频,想实现一个小人或汽车在百度地图上按指定路线移动的效果,把之前自己写的代码拿出来,修改完成. 主要修改内容: (1)实现了人物地图双移动.即如果人物向屏幕中间移动 ...

- javaSE学习二

使用Scanner实现用户交互 注意点:使用next方法时一定读取到有效字符后才能结束输入,有效字符前的空白自动去除,有效字符后的空白为结束符,next不能得到有空格的字符串. nextline方法以 ...

- js类型以及存储方式

一.js内置类型 基础类型:String, number, null, undefine, boolean, symbol, bigint 引用类型:Object(包含普通对象Object,数组对象A ...

- seqsever 查询多个表的条数,并以列的形式展现

select sum(a) a,sum(b) b,sum(c) c,SUM(d) d,sum(a1) a1,sum(b1) b1,sum(c1) c1,SUM(d1) d1 from( select ...

- redis 单节点迁移到集群 redis-shake

1.迁移 1.1.同步到单节点 redis-shake下载 release-v2.1.2-20220329.tar.gz #redis cluster 某一个节点 服务器安装redis-shak ...

- Windows 设置当前路径 临时环境变量 查看、修改、删除与添加

需求 有些程序依赖的Python版本不同,安装了Python2.7和Python3.10(3.x没有向下兼容),需要设置当前路径的 python 版本(指定使用2或3). 也不止Python,类似的情 ...

- java SE01

目录 一.基础语言 1. 注释 a. 行内注释 b. 多行注释 c. 文档注释 2. 关键字 3. 数据类型 a.基本数据类型 b.引用数据类型 c. 类型转换 4. 变量类型 a. 类变量 b. 实 ...

- Vue3.0 实现数据双向绑定的方法

ue3.0 是通过Proxy实现的数据双向绑定,Proxy是ES6中新增的一个特性,实现的过程是在目标对象之前设置了一层"拦截",外界对该对象的访问,都必须先通过这层拦截,因此提供 ...