PHP代码审计学习-PHP-Audit-Labs-day1

0x01 前言

偶然间看到红日团队的PHP代码审计教程,想起之前立的flag,随决定赶紧搞起来。要不以后怎么跟00后竞争呢。虽然现在PHP代码审计不吃香,但是php代码好歹能看懂,CTF中也经常遇到,挖洞也能用,所以学一手还是有作用的。

0x02 in_array() 函数

in_array :(PHP 4, PHP 5, PHP 7)

功能 :检查数组中是否存在某个值

定义 : bool in_array ( mixed $needle , array $haystack [, bool $strict = FALSE ] )

在 $haystack 中搜索 $needle ,如果第三个参数 $strict 的值为 TRUE ,则 in_array() 函数会进行强检查,检查 $needle 的类型是否和 $haystack 中的相同。如果找到 $haystack ,则返回 TRUE,否则返回 FALSE。

该函数如果没有设定第三个ture参数的情况下,会导致一个弱比较的问题。如下图

day1题目解析

首先看一下关键代码

注入过滤函数

function stop_hack($value){

$pattern = "insert|delete|or|concat|concat_ws|group_concat|join|floor|\/\*|\*|\.\.\/|\.\/|union|into|load_file|outfile|dumpfile|sub|hex|file_put_contents|fwrite|curl|system|eval";

$back_list = explode("|",$pattern);

foreach($back_list as $hack){

if(preg_match("/$hack/i", $value))

die("$hack detected!");

}

return $value;

}

in_array() 函数

$sql = "SELECT COUNT(*) FROM users";

$whitelist = array();

$result = $conn->query($sql);

if($result->num_rows > 0){

$row = $result->fetch_assoc();

$whitelist = range(1, $row['COUNT(*)']);

}

if (!in_array($id, $whitelist)) {

die("id $id is not in whitelist.");

}

首先先看in_array函数,这里的whitelist就是一个数字数组{1,2,3,4,5},这里的左右是检查id传入的值是不是在这个数组内,但是由于没有严格判断,所以传入的值只要已1-5数字开头就能绕过。

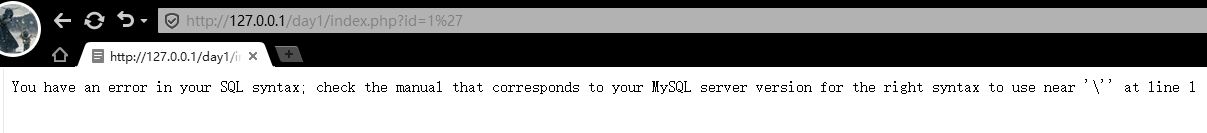

另外一个就是正则匹配防止注入的函数,这个函数过滤大部分常见函数,输入值发现有错误回显。

直接使用报错函数进行注入,payload:and (updatexml(1,concat(0x7e,(select user()),0x7e),1));,发现禁用了concat函数。concat函数是字符串拼接的函数,可以替换的还有repeat等。

最后payload如下

http://127.0.0.1/day1/index.php?id=1%20and%20updatexml(1,repeat((select%20flag%20from%20flag),2),1);

项目地址

PHP代码审计学习-PHP-Audit-Labs-day1的更多相关文章

- bluecms v1.6 sp1 代码审计学习

前言 正式开始代码审计的学习,拓宽自己的知识面.代码审计学习的动力也是来自团队里的王叹之师傅,向王叹之师傅学习. 这里参考了一些前辈,师傅的复现经验和bluecms审计的心得 安装 install.p ...

- 代码审计学习01-in_array() 函数缺陷

一.开始代码审计之旅 01 从今天起,学习代码审计了,这篇文章就叫代码审计01吧,题目来自 PHP SECURITY CALENDAR 2017 的第一题,结合 红日安全 写的文章,开始吧. 二.先看 ...

- PHP代码审计学习

原文:http://paper.tuisec.win/detail/1fa2683bd1ca79c 作者:June 这是一次分享准备.自己还没有总结这个的能力,这次就当个搬运工好了~~ 0x01 工具 ...

- 《从零开始学Swift》学习笔记http(Day1)——我的第一行Swift代码

Swift 2.0学习笔记(Day1)——我的第一行Swift代码 原创文章,欢迎转载.转载请注明:关东升的博客 当第一次看到下面代码时我石化了,这些代码是什么东东?单词拼出来的? import Fo ...

- linux学习总结--linux100day(day1)

写在前面:我是一名在学习linux的小学生,最近在学习python时,我的老师推荐了github上的一本教材“python100day”,100day里面的内容由浅入深,且都具备详细的例子,对于我这个 ...

- PHPCMSV9版本代码审计学习

学习代码审计,自己简单记录一下.如有错误望师傅斧正. PHPCMS预备知识 PHPCMS是采用MVC设计模式开发,基于模块和操作的方式进行访问,采用单一入口模式进行项目部署和访问,无论访问任何一个模块 ...

- 2020/1/27代码审计学习之SQL注入漏洞

PHP代码审计SQL注入漏洞 0x00 首先明确什么是SQL注入,SQL语句必须掌握. 常见的注入总的来说可以分为两大类:数字型和字符型. 这两类中包含了诸如报错注入,宽字节注入,盲注,二次注入,co ...

- PHP代码审计学习-php安全基础

PHP代码审计-php安全基础 php.ini选项 register_globals php>=4.2.0,php.ini 的 register_globals 选项的默认值预设为 Off,当 ...

- ASP代码审计学习笔记 -5.文件下载漏洞

文件下载漏洞 漏洞代码: <% function download(f,n) on error resume next Set S=CreateObject("Adodb.Stream ...

随机推荐

- VScode,code::blocksC语言编译运行出现不支持的16位应用程序解决方法

最近,莫名其妙c代码就是编译运行不了,老是提示不支持的16位应用程序 然后网上找了各种教程 只有这个成功了(害得我还升了下系统) 实现进入Windows设置 然后点更新和安全--恢复 然后点高级启动- ...

- linux中5种方法过滤出文件夹ls -F ls -p grep、find快速查找过滤目录

1.ls -l , 根据颜色区分目录和文件2.ls -l, 以d开头的是目录 ls -l | grep "^d" 过滤以d开头的3.ls -l , 输入结果中第二列中大余1的是目录 ...

- MSSQL渗透测试

mssql-getshell 来源:独自等待,知乎,github xp_cmdshell 第一种:在SQL Server 2005之前版本中,xp_cmdshell是默认开启的,因此可以直接利用,执行 ...

- HarmonyOS Java UI之StackLayout布局示例

StackLayout简介 StackLayout意为堆叠布局,用于在屏幕上保留一个区域来显示组件,实现特殊的功能.通常,堆叠布局中只应该放置一个子组件,如果存在多个子组件,则显示最新的组件.这个布局 ...

- SD卡被格式化了还能恢复吗

SD卡轻便小巧,它的主要功能是拓展便携式设备.包括:数据相机.手机及其他的多媒体播放器等的存储空间,缓解设备本身的存储压力. 很多用户反应,SD卡使用了一定的时间后,会出现SD卡受损的提示,再次打开的 ...

- mathtype样式系统使用技巧-通过样式定义来更改方程中的字体

本教程中,我们主要介绍MathType Desktop的样式系统.演示如何通过更改样式定义来更改方程中的字体.通过样式可以快速轻松地实现我们所需的公式格式,并统一所有公式的样式. 我们以如下公式来作为 ...

- robot 如何定义用户关键字、变量

1.用户关键字,使用robot语法定义的关键字 2.系统关键字 自带的 3.资源文件,自己定义的关键字 4.变量 自己定义的关键字,需单独建一个资源文件 自己写的关键字,需写在***Keywords ...

- yii2 删除数据

直接 model 删除 $model = User::find($id); $model->delete(); 带有条件的删除 $connection ->createCommand() ...

- QBXT 提高组储备营 2020.夏 游记

DAY 1 是第一天呐!老师好强!讲得好仔细!连我都全懂了![doge] 突然对后面几天充满了期待-- 复习内容:二分,排序,贪心,搜索(好评) 新知识:Huffman树及Huffman编码,对拍,二 ...

- LaTeX中的插图

插图代码及注释: 显示效果: 更多命令可以看相关文档,通过在命令行终端输入 texdoc graphicx 命令打开文档.